Méthodes pour les messages sécurisés

Sophos Email utilise différentes méthodes de sécurisation et de chiffrement des messages. Lorsque nous ne pouvons pas utiliser une méthode donnée, nous passons à la prochaine méthode la plus sûre. Vous pouvez contrôler l’ordre de priorité selon lequel nous appliquons les méthodes de sécurité.

Vous découvrirez ici le fonctionnement de chaque méthode et comment les différentes méthodes fonctionnent ensemble. Si nous ne pouvons pas utiliser une méthode particulière, nous en utilisons une autre, en fonction de votre environnement et de l’environnement de ceux avec lesquels vous communiquez.

Remarque

Veuillez activer TLS sur votre serveur ou votre service de messagerie pour utiliser l’une de ces méthodes pour les messages sécurisés.

Effectuez cette opération avant de configurer vos méthodes pour les messages sécurisés. Sinon, la connexion entre Sophos et votre serveur ou service de messagerie sera interrompue et vous ne pourrez pas envoyer ou recevoir d’emails.

Nous conseillons l’utilisation de TLS 1.3. La chaîne de chiffrement est 'TLSv1.2+FIPS:kRSA+FIPS:!eNULL:!aNULL'. Retrouvez plus de renseignements à la section Mode FIPS et TLS.

Les méthodes suivantes sont disponibles dans les stratégies de Message sécurisé.

- Sécuriser avec TLS : Cette opération est basée sur le chiffrement des emails en mode push avec AES 256 pendant le transit des emails. Les utilisateurs gèrent leurs emails chiffrés avec leur client de messagerie habituel.

- Sécuriser avec S/MIME : Vous échangez des certificats et des clés avec des organisations avec lesquelles vous communiquez. S/MIME signe les messages, ils ne sont pas nécessairement chiffrés.

- Chiffrement en mode push : Messages sortants uniquement. Les emails chiffrés sont convertis en fichiers PDF et les pièces jointes sont chiffrées. Ils sont livrés au client de messagerie de l’utilisateur.

- Chiffrement en mode portail : Messages sortants uniquement. Ceci livre les emails chiffrés à Sophos Secure Message. Les destinataires gèrent leurs emails sécurisés dans Sophos Secure Message.

Authentification TLS

Le protocole TLS (Transport Layer Security) empêche l’écoute et la modification des messages en transit.

Dans une stratégie de Message sécurisé, vous pouvez choisir les versions de TLS à utiliser. Vous pouvez également choisir l’action à effectuer si l’expéditeur ou le destinataire ne dispose pas de la bonne version de TLS ou ne prend pas en charge le protocole.

- Version TLS 1.3 recommandée : Si l’expéditeur ne prend pas en charge TLS 1.3, nous utilisons TLS 1.2.

- Version TLS 1.3 requise : Si l’expéditeur ne prend pas en charge TLS 1.3, les messages sont rejetés. Les messages sortants peuvent être envoyés à l’aide du chiffrement en mode push.

- Version TLS 1.2 requise : Si l’expéditeur ne prend pas en charge TLS 1.2, les messages sont rejetés. Les messages sortants peuvent être envoyés à l’aide du chiffrement en mode push.

Avertissement

Si vous sélectionnez Version TLS 1.3 requise ou Version TLS 1.2 requise, la communication par email est interrompue sur toute version de TLS autre que celle sélectionnée.

Nous recommandons Version TLS 1.3 recommandée, qui tente d’utiliser TLS 1.3, puis passe à TLS 1.2, si nécessaire. Cette méthode est plus flexible et moins susceptible de provoquer une panne dans l’échange de messages.

Si le message ne peut pas être remis via TLS, vous pouvez sélectionner Restaurer pour déployer et chiffrer tout le message afin qu’il soit envoyé sous forme d’email chiffré en mode push.

Vous pouvez choisir d’autoriser l’envoi non chiffré de messages si l’expéditeur ne prend pas en charge TLS. Nous ne recommandons pas cette méthode.

Vous pouvez également choisir de vérifier les certificats pour les connexions TLS sortantes. Si vous sélectionnez Version TLS 1.3 requise ou Version TLS 1.2 requise, vous pouvez cliquer sur Vérifier le certificat. Le certificat TLS sera vérifié pour s’assurer qu’il a été émis pour le domaine destinataire. Si la vérification échoue, le message ne sera pas remis.

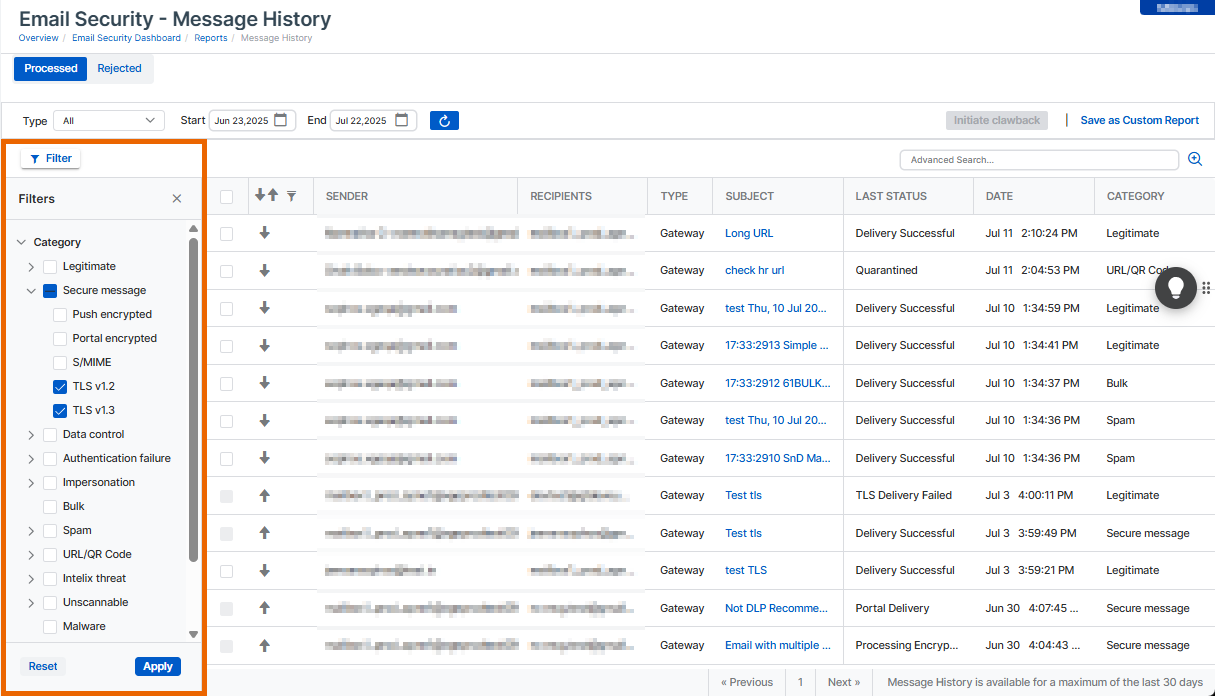

Vous pouvez afficher les détails de la version TLS dans l’Historique des messages. Utilisez le panneau Filtrer sur la gauche pour filtrer les messages, puis sélectionnez la catégorie Messagerie sécurisée et choisissez la version TLS pour affiner la liste des messages affichés.

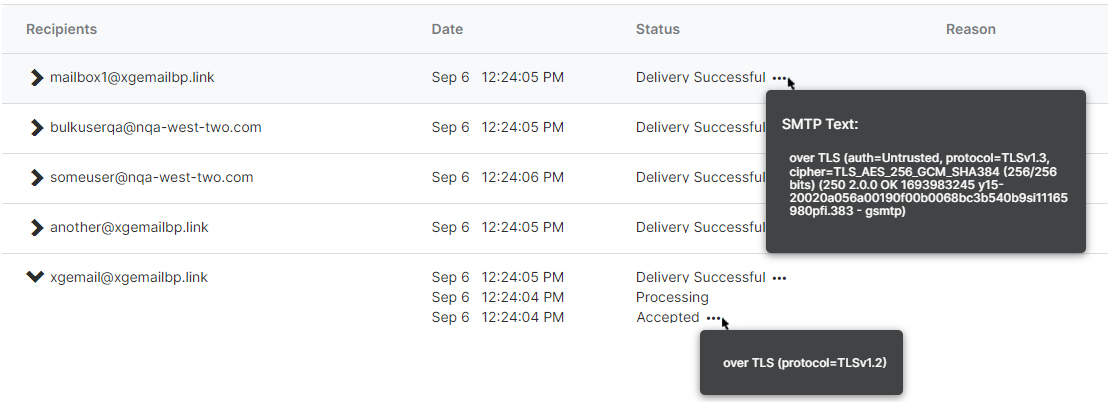

Pour en savoir plus sur le message, cliquez sur l’objet pour afficher ses détails. Dans Détails du message, survolez les points de suspension (trois points) dans État, et vous verrez que la connexion est sécurisée via TLS. Vous pouvez également voir la version TLS authentifiée.

Remarque

Si Sophos Email n’a pas pu vérifier la signature de l’autorité de certification émettrice, le texte SMTP indiquera que la livraison TLS n’était pas approuvée.

La vidéo suivante vous montre comment vérifier la version TLS dans l’Historique des messages.

Protection S/MIME

Vous pouvez protéger les messages à l’aide de S/MIME (Secure/Multipurpose Internet Mail Extensions). Il protège les messages entrants, sortants ou les deux.

Vous devez activer et configurer la protection S/MIME avant de pouvoir l’utiliser dans les stratégies. Cliquez sur l’icône Paramètres généraux ![]() . Sous Email Security, cliquez sur S/MIME. Voir Paramètres S/MIME.

. Sous Email Security, cliquez sur S/MIME. Voir Paramètres S/MIME.

Vous pouvez vérifier les messages entrants par rapport aux certificats joints aux emails. Retrouvez plus de renseignements sur la manière dont Sophos Email extrait les certificats sur Comportement d’extraction de certificat.

Sophos Email Security ne peut pas vérifier les messages entrants signés par le certificat auto-signé d’un tiers tant que vous n’avez pas téléchargé son certificat. Pour cela, cliquez sur l’icône Paramètres généraux ![]() . Sous Email Security, cliquez sur S/MIME, puis sur Certificats S/MIME externes. Voir Certificats S/MIME externes.

. Sous Email Security, cliquez sur S/MIME, puis sur Certificats S/MIME externes. Voir Certificats S/MIME externes.

Si Sophos Email Security ne dispose pas de tous les certificats S/MIME pour signer et chiffrer un message sortant, nous essayons de chiffrer le message via l’option Chiffrement en mode push. Voir Traitement des messages sortants.

Remarque

Les invitations sortantes du calendrier sont exclues de la signature et du chiffrement S/MIME afin de garantir qu’elles s’affichent correctement pour tous les destinataires.

Vous pouvez déchiffrer les messages entrants et chiffrer les messages sortants.

Vous pouvez choisir les actions suivantes à effectuer si un message échoue à une vérification S/MIME.

- Mettre en quarantaine, supprimer ou livrer des emails entrants avec un message ajouté à la ligne d’objet pour alerter le destinataire.

- Supprimer, mettre en quarantaine, livrer ou renvoyer un rapport de non remise des emails sortants.

- Pour les messages sortants, vous pouvez sélectionner Déployer le chiffrement de tout le message à la sortie. Voir Traitement des messages sortants.

Traitement des messages entrants

Pour les messages entrants, si vous configurez uniquement l’une des options S/MIME (Vérifier les messages entrants ou Déchiffrer les messages entrants), seule la couche externe du message est traitée. Si l’option sélectionnée ne correspond pas au type de message entrant, le message échoue.

Pour les messages entrants, vous pouvez définir l’action d’échec sur Distribuer si les messages doivent être vérifiés ou déchiffrés après que Sophos Email Security les a traités. Par exemple, un utilisateur peut stocker ses certificats et ses clés privées dans son logiciel de messagerie.

Par exemple, si vous avez sélectionné Vérifier les messages entrants et que le message n’est pas signé, le message échoue. Ou, si vous avez sélectionné Déchiffrer les messages entrants et que le message n’est pas chiffré, le message échoue.

La façon dont les messages entrants sont traités dépend des paramètres S/MIME activés.

Si vous avez activé l’option Vérifier les messages entrants et désactivé l’option Déchiffrer les messages entrants, les messages sont traités comme décrit ci-dessous.

| Conditions de message entrant | Actions |

|---|---|

| Chiffré, puis signé. | Message vérifié et transmis. Si la vérification échoue, nous effectuons l’action que vous avez choisie. Nous ne déchiffrons pas le message. |

| Signé, puis chiffré. | Aucune action S/MIME. Nous effectuons l’action que vous avez choisie. |

| Signé, non chiffré. | Message vérifié et transmis. Si la vérification échoue, nous effectuons l’action que vous avez choisie. |

| Chiffré, non signé. | Aucune action S/MIME. Nous effectuons l’action que vous avez choisie. |

| Non signé ou chiffré. | Aucune action S/MIME, message transmis. |

Si vous désactivez Vérifier les messages entrants et Déchiffrer les messages entrants, les messages sont traités comme suit.

| Conditions de message entrant | Actions |

|---|---|

| Chiffré, puis signé. | Aucune action S/MIME. Nous effectuons l’action que vous avez choisie. |

| Signé, puis chiffré. | Message déchiffré et transmis. Si le déchiffrement échoue, nous effectuons l’action que vous avez choisie. |

| Signé, non chiffré. | Aucune action S/MIME. Nous effectuons l’action que vous avez choisie. |

| Chiffré, non signé. | Message déchiffré et transmis. Si le déchiffrement échoue, nous effectuons l’action que vous avez choisie. |

| Non signé ou chiffré. | Aucune action S/MIME, message transmis. |

Traitement des messages sortants

Sophos Email Security peut transmettre des messages chiffrés avec Chiffrement en mode push s’il n’est pas possible d’utiliser S/MIME. Par exemple, Sophos Email Security n’a peut être pas tous les certificats dont il a besoin pour que S/MIME fonctionne.

Pour activer cette fonction, procédez de la manière suivante :

- Dans Action d’échec pour les messages Sortants, sélectionnez Quarantaine ou Distribuer.

- Sélectionnez Déployer le chiffrement de tout le message à la sortie.

Si vous sélectionnez Distribuer et que le chiffrement S/MIME échoue, Sophos Email Security utilise « Chiffrement en mode push » pour chiffrer le message et l’envoie immédiatement.

Si vous sélectionnez Quarantaine et que le chiffrement S/MIME échoue, Sophos Email Security utilise « Chiffrement en mode push » pour chiffrer le message et l’envoie lorsque vous le libérez de la quarantaine. Retrouvez plus de renseignements sur l’option « Chiffrement en mode Push » sur Chiffrement en mode push.

Chiffrement en mode push

Le Chiffrement en mode push convertit les emails en fichiers documents protégés par mot de passe. Les utilisateurs doivent pouvoir lire les fichiers documents protégés par mot de passe.

- Les fichiers Microsoft Office, ZIP et PDF disposent d’une méthode de chiffrement intégrée. Il est possible que nous générions plusieurs pièces jointes à partir de ces fichiers.

- Nous chiffrons tous les autres fichiers, par exemple, en texte clair ou HTML, au format PDF. Le contenu de l’email est chiffré sous la forme d’un fichier document protégé par mot de passe.

- Vous avez besoin d’un visualiseur de documents tel qu’Adobe Reader pour afficher les emailschiffrés et les pièces jointes.

- Vous pouvez consulter et répondre aux messages sur vos appareils mobiles.

La première fois qu’un utilisateur reçoit un email sécurisé, Sophos Secure Message lui envoie un email de notification. L’email de notification contient un lien vers Sophos Secure Message et lui demande de définir un mot de passe Sophos Secure Message. Le lien dans l’email de notification expire au bout de 30 jours.

Pour choisir la manière dont un message est chiffré, ajoutez une règle appropriée dans la stratégie de Contrôle des données. Retrouvez une liste des en-têtes d’email pris en charge sur En-têtes de message.

Remarque

Les utilisateurs peuvent uniquement utiliser le mot de passe pour les emails provenant de la même région que l’email d’origine. Si les utilisateurs reçoivent un email chiffré d’une autre région, ils doivent créer un autre mot de passe.

Après avoir défini son mot de passe, Sophos envoie un email sécurisé à l’utilisateur. Celui-ci contient toutes les pièces jointes chiffrées. Pour ouvrir l’email sécurisé, l’utilisateur saisit le mot de passe qu’il a créé.

Les utilisateurs répondent aux emails sécurisés à partir de leur client de messagerie. Ils cliquent sur Répondre dans le fichier document chiffré et protégé par mot de passe.

Les utilisateurs suivent le même processus que vous sélectionniez Chiffrer tout le message ou Chiffrer les pièces jointes uniquement.

Les utilisateurs peuvent accéder à la documentation sur les messages chiffrés en mode push dans leur portail de gestion. Retrouvez plus de renseignements sur Chiffrement en mode push.

Chiffrement en mode portail

Vous avez besoin d’une licence du module complémentaire Sophos Email Portal Encryption pour utiliser le chiffrement en mode Portail. Vous devez également créer une nouvelle stratégie de message sécurisé.

La licence du module complémentaire vous permet de personnaliser le marquage de vos emails chiffrés et du portail de messagerie sécurisée. Voir Marquage personnalisée.

Si vous activez Chiffrement en mode Portail, les utilisateurs gèrent leurs emails sécurisés depuis Sophos Secure Message.

La première fois qu’un utilisateur reçoit un email chiffré, Sophos Secure Message lui envoie un email de notification. L’email de notification contient un lien vers Sophos Secure Message et lui demande de créer un compte Sophos Secure Message. Le lien dans l’email de notification expire à la date indiquée dans l’email.

Pour choisir la manière dont un message est chiffré, ajoutez une règle appropriée dans la stratégie de Contrôle des données. Retrouvez une liste des en-têtes d’email pris en charge sur En-têtes de message.

Remarque

Le compte peut uniquement être utilisé pour les emails provenant de la même région que l’email sécurisé d’origine. Si les utilisateurs reçoivent un email sécurisé provenant d’une région différente, ils doivent créer un autre compte.

Après avoir créé son compte, l’utilisateur se rend sur Sophos Secure Message pour lire ses emails sécurisés et y répondre.

Les utilisateurs peuvent accéder à la documentation sur les messages chiffrés en mode portail dans leur portail Web. Retrouvez plus de renseignements sur Chiffrement en mode portail.

Portail d’administration

Le portail d’administration vous permet de gérer les identifiants des destinataires et de générer des rapports détaillés sur les échanges de messages.

Retrouvez plus de renseignements sur Portail d’administration.

Rappel de messages

Vous pouvez rappeler un message chiffré une fois qu’il a bien été livré à votre utilisateur.

Retrouvez plus de renseignements sur Rappel de messages.