Configurer Microsoft Entra ID pour autoriser les utilisateurs à se connecter par UPN

Cette page fournit une méthode alternative pour configurer le fournisseur d’identifiant Azure. Vous devez suivre les instructions de cette page si vous demandez à vos utilisateurs de s’authentifier avec un nom d’utilisateur principal (UPN) différent de leur adresse email principale.

Si les adresses email de vos utilisateurs sont les mêmes que leurs UPN, consultez Ajouter le fournisseur d’identité (Entra ID/Open IDC/ADFS).

Les étapes essentielles sont les suivantes :

- Configurer Microsoft Entra ID dans le portail Azure.

- Ajouter Microsoft Entra ID comme fournisseur d’identité dans Sophos Central.

Configurer Microsoft Entra ID dans le portail Azure

Pour configurer Microsoft Entra ID dans le portail Azure, suivez les étapes clés suivantes :

- Créez une application Azure.

- Configurez l’authentification pour l’application.

- Configurer le jeton.

- Assigner les autorisations d’application.

Retrouvez plus de renseignements aux sections suivantes.

Créer une application Azure

Pour créer une application Azure, procédez comme suit :

- Connectez-vous à votre portail Azure.

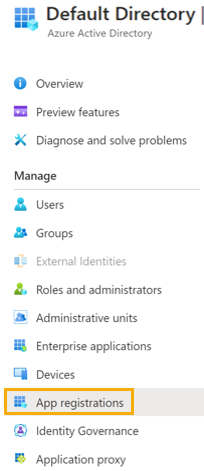

-

Dans le menu Gestion, cliquez sur Inscription des applications.

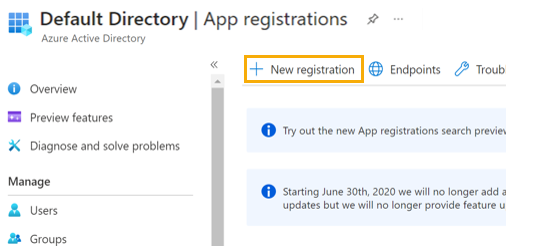

-

Sur la page Inscription d’appli, cliquez sur Nouvelle inscription.

-

Nommez l’application.

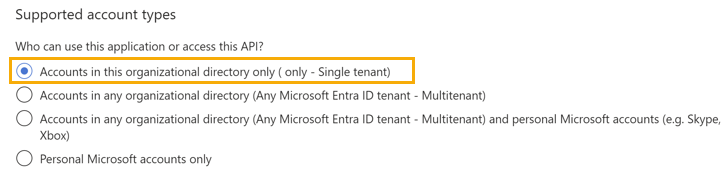

-

Sous Types de compte pris en charge, sélectionnez Comptes dans cet annuaire organisationnel uniquement (Client unique).

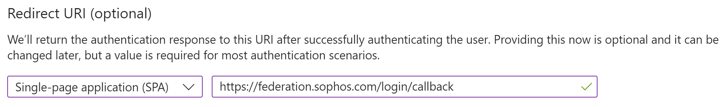

-

Sous URI de redirection (facultatif), sélectionnez Application monopage (SPA) et saisissez l’URL suivante :

https://federation.sophos.com/login/callback. -

Cliquez sur Inscrire.

Configurer l’authentification pour l’application

Pour configurer l’authentification dans l’application, procédez comme suit :

- Dans l’application que vous avez créée, cliquez sur Authentification.

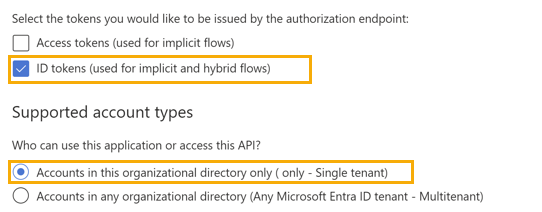

- Sous Privilèges implicites et flux hybrides, sélectionnez Jetons d’ID (utilisés pour les flux implicites et hybrides).

- Sous Types de compte pris en charge, sélectionnez Comptes dans cet annuaire organisationnel uniquement (Client unique).

-

Cliquez sur Enregistrer.

Configurer le jeton

Pour configurer le jeton, procédez comme suit :

- Dans l’application que vous avez créée, cliquez sur Configuration du jeton.

- Sous Revendications facultatives, cliquez sur Ajouter une revendication facultative.

-

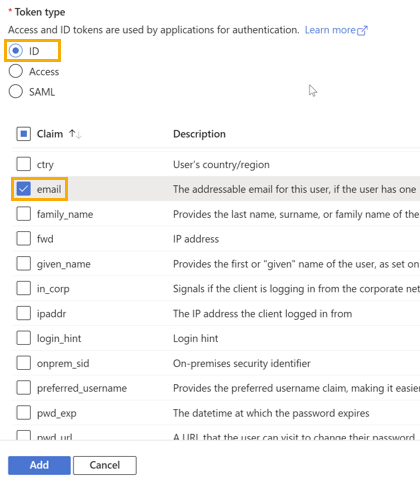

Sous Type de jeton, sélectionnez ID puis sélectionnez Email.

-

Sélectionnez Ajouter.

-

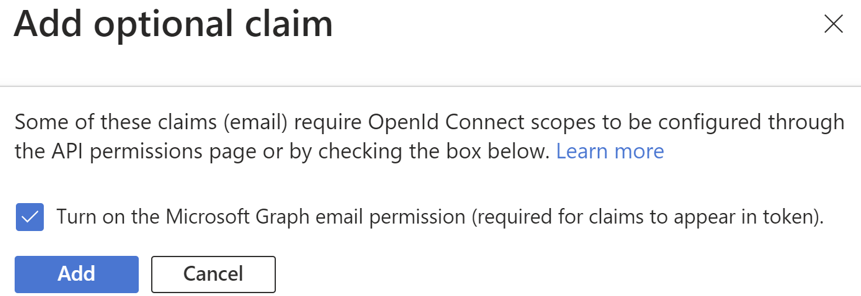

Dans Ajouter une réclamation facultative, sélectionnez Activer l’autorisation Microsoft Graph par email, puis cliquez sur Ajouter.

Assigner les autorisations liées aux applications

Pour assigner vos autorisations d’application, procédez comme suit :

- Dans l’application que vous avez créée, cliquez sur Autorisations API.

-

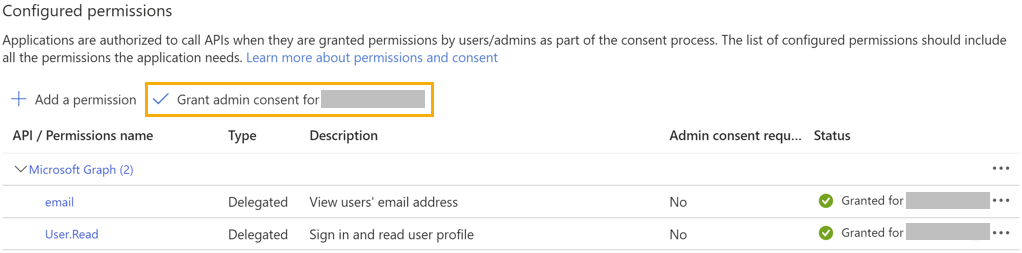

Sous Autorisations configurées, cliquez sur Accorder le consentement administrateur pour le <compte>.

-

Cliquez sur Oui.

Ajouter Microsoft Entra ID comme fournisseur d’identité dans Sophos Central

Vous pouvez ajouter Microsoft Entra ID en tant que fournisseur d’identité.

Pour ajouter Microsoft Entra ID comme fournisseur d’identité dans Sophos Central, procédez comme suit :

- Dans Sophos Central, cliquez sur l’icône Paramètres généraux

.

. - Sous Administration, cliquez sur Fournisseurs d’identités fédérés.

- Cliquez sur Ajouter un fournisseur d’identité.

- Saisissez un Nom et une Description.

- Cliquez sur Type et sélectionnez OpenID Connect.

- Cliquez sur Fournisseur et choisissez Microsoft Entra ID.

- Si vous avez déjà configuré Microsoft Entra ID dans le portail Azure, ignorez l’Étape A : Installer OpenID Connect.

-

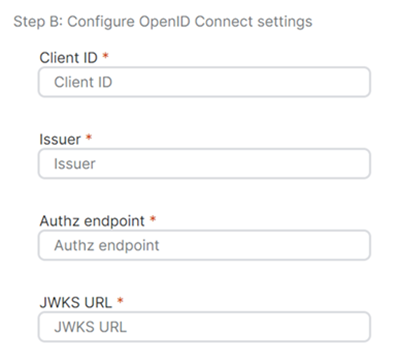

Pour l’Étape B : Configurer les paramètres OpenID Connect comme indiqué ci-dessous :

-

Dans le champ ID client, saisissez l’ID client de l’application que vous avez créée dans Azure comme suit :

- Dans le portail Azure, allez dans Inscription des applications

- Sélectionnez l’application que vous avez créée.

- Copiez l’ID dans ID de l’application (client) et collez-la dans ID du client dans Sophos Central.

-

Pour Émetteur, saisissez l’URL suivante :

https://login.microsoftonline.com/<tenantId>/v2.0Remplacez le locataire existant par l’ID du locataire de votre instance Azure.

Pour trouver l’ID du locataire, procédez comme suit :

- Dans le portail Azure, allez dans Inscription des applications

- Sélectionnez l’application que vous avez créée.

- La valeur ID d’annuairer (locataire) est l’ID de locataire de votre instance Azure.

-

Dans le champ Authentifier le terminal, saisissez l’URL suivante :

https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/authorizeRemplacez l’ID de locataire existant par l’ID de locataire que vous avez copié précédemment.

-

Pour l’URL JWKS, saisissez l’URL suivante :

https://login.microsoftonline.com/<tenantId>/discovery/v2.0/keysRemplacez l’ID de locataire existant par l’ID de locataire que vous avez copié précédemment.

-

-

Cliquez sur Sélectionner un domaine et choisissez votre domaine.

Vous pouvez ajouter plus d’un domaine, mais chaque utilisateur ne peut être associée qu’à un seul domaine.

-

Vous pouvez choisir d’activer ou non l’authentification multifacteur appliqué par l’IDP en sélectionnant l’une des options suivantes :

- Authentification multifacteur appliquée par l’IDP

- Pas d’authentification multifacteur appliquée par l’IDP.

-

Cliquez sur Enregistrer.

Connexion des utilisateurs via UPN

Les étapes suivantes indiquent le processus de connexion des utilisateurs une fois la configuration ci-dessus terminée.

-

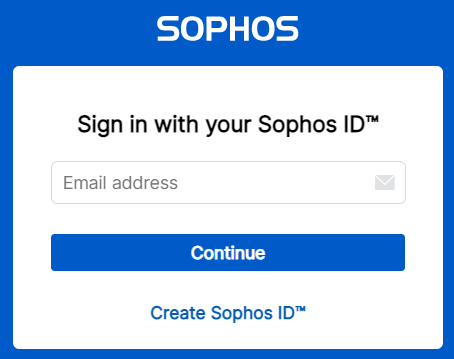

Les utilisateurs et les administrateurs se connectent avec l’adresse email associée à leur compte dans Sophos Central.

-

Le type d’écran qui s’affiche dépend des sélections que vous aurez effectuées dans les Paramètres de connexion Sophos.

-

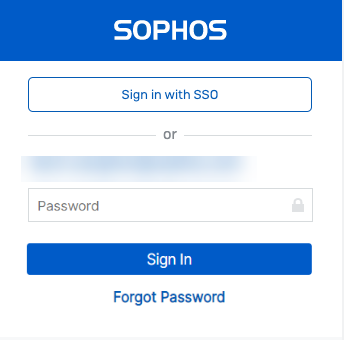

Si vous avez sélectionné Codes d’accès Sophos Central Admin ou fédérés dans Paramètres de connexion Sophos, vos utilisateurs et administrateurs pourront se connecter avec l’option de leur choix. Cliquez sur l’icône Paramètres généraux

. Sous Administration, cliquez sur Paramètres de connexion Sophos.

. Sous Administration, cliquez sur Paramètres de connexion Sophos.Pour se connecter à l’aide de l’UPN, il doit procéder de la manière suivante :

-

Cliquer sur Se connecter avec SSO.

La page de connexion Microsoft Azure s’affiche.

-

Saisissez l’UPN et le mot de passe.

-

-

Si vous avez choisi l’option Codes d’accès fédérés uniquement dans Paramètres de connexion Sophos, vos utilisateurs seront invités à saisir leur UPN et mot de passe sur la page de connexion Microsoft Azure. Cliquez sur l’icône Paramètres généraux

. Sous Administration, cliquez sur Paramètres de connexion Sophos.

. Sous Administration, cliquez sur Paramètres de connexion Sophos.

-