Scans internes Managed Risk

Vous devez définir vos contacts autorisés et configurer des scans de ressources externes avant de pouvoir configurer des scans de ressources internes. Voir Installation de Managed Risk.

Vous pouvez configurer des scans de découverte et de vulnérabilité des ressources internes de votre réseau.

Vous devez configurer et déployer une appliance virtuelle de contrôle des vulnérabilités avant de pouvoir créer des scans.

Retrouvez plus de renseignements sur les conditions pré-requises de l’appliance Sophos sur Configuration requise pour l’appliance Managed Risk.

Les étapes essentielles sont les suivantes :

- Ajouter un scanner.

- Déployer l’appliance.

- Créer un scan de découverte.

- Créer un scan de vulnérabilité.

Vous pouvez créer plusieurs scanners et scans différents.

Ajouter un scanner

Créez une image virtuelle d'un scanner de la manière suivante :

-

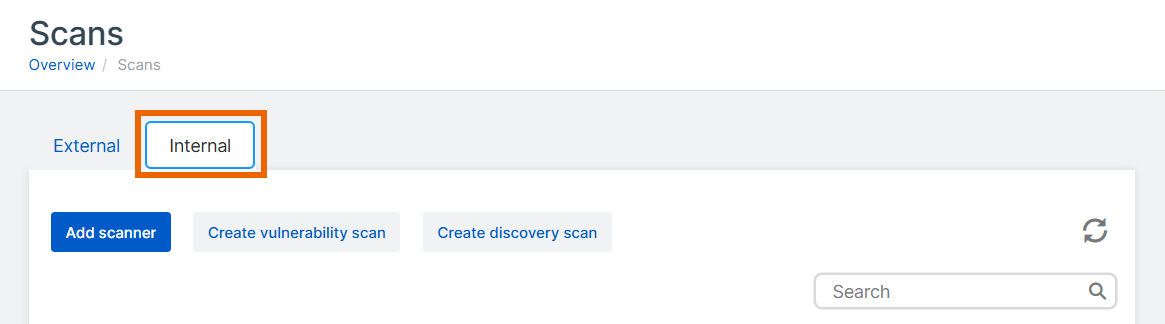

Sur la page Scans, sélectionnez l'onglet Interne.

-

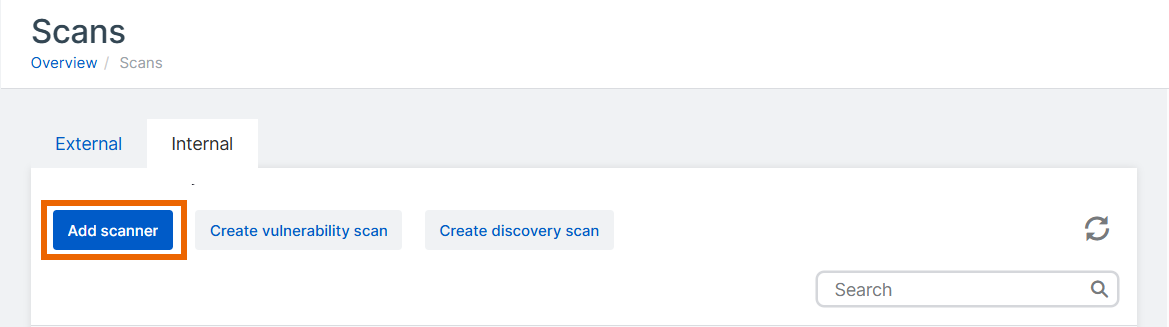

Cliquez sur Ajouter un scanner.

-

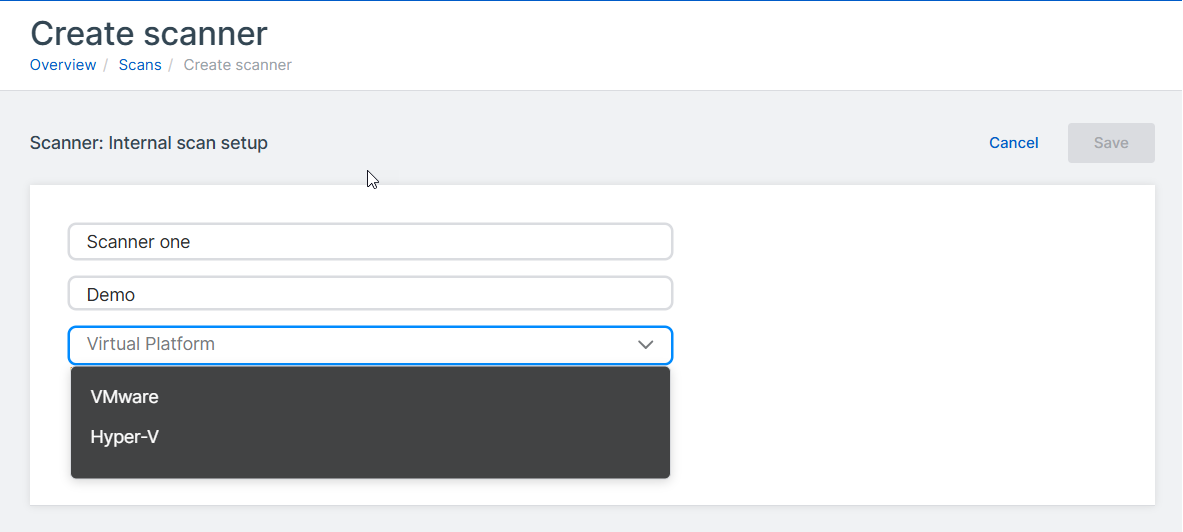

Saisissez le nom du scan et sa description.

-

Dans Plate-forme virtuelle, sélectionnez VMware ou Hyper-V.

-

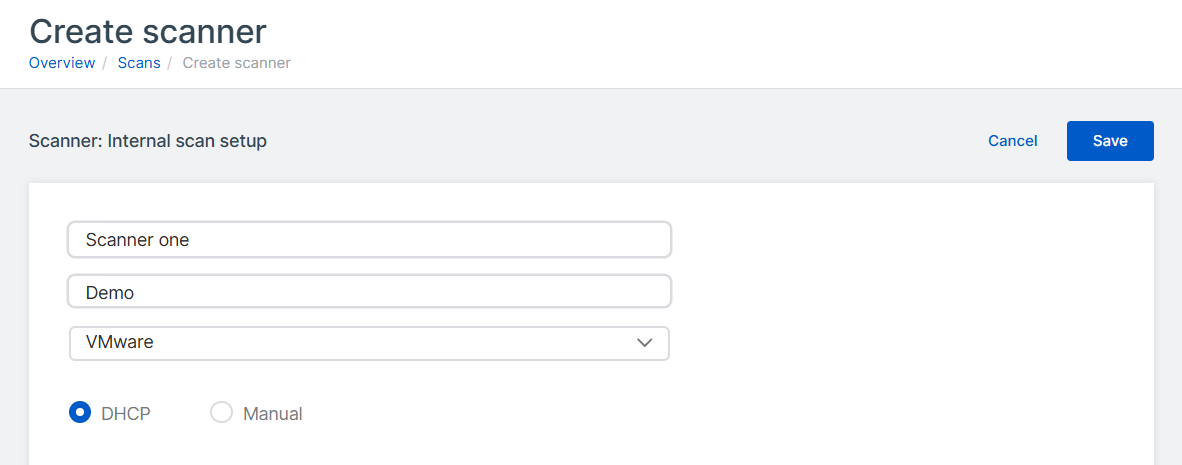

Spécifiez les paramètres IP. Cette opération configure l’interface de gestion de l’appliance.

-

Sélectionnez DHCP pour assigner automatiquement l’adresse IP.

Remarque

Si vous sélectionnez DHCP, vous devez lui réserver l’adresse IP.

-

Sélectionnez Manuel pour spécifier les paramètres réseau.

-

-

Cliquez sur Enregistrer.

-

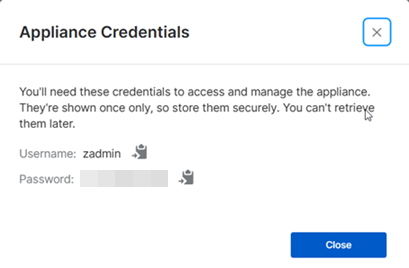

Une appliance est créée. Une boîte de dialogue contextuelle affiche les identifiants dont vous avez besoin pour accéder à l'appliance et la gérer.

Les identifiants ne s'affichent qu'une seule fois. Copiez-les et conservez-les en lieu sûr.

-

Cliquez sur Fermer.

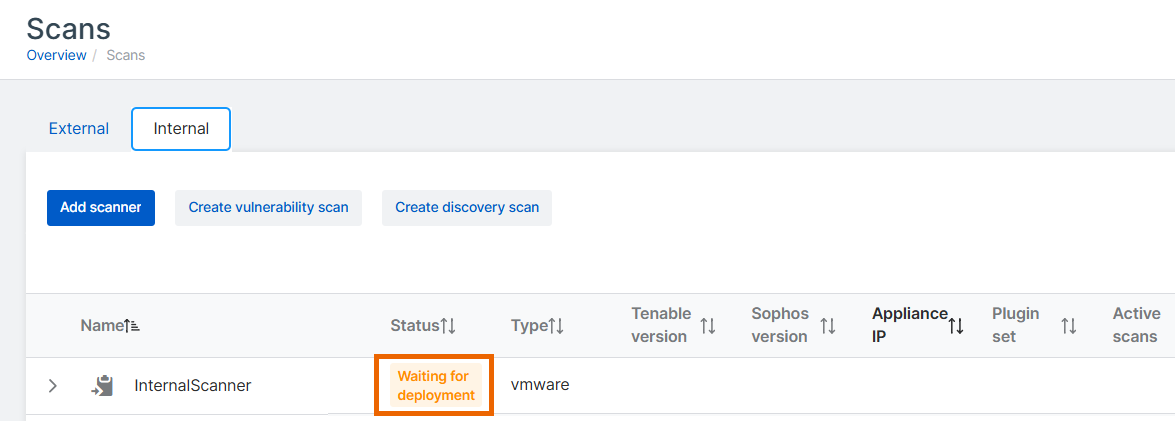

Sur la page Scans, votre nouveau scanner apparaît maintenant dans la liste, de même que l'état « En attente de déploiement ».

-

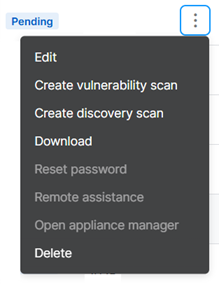

Dans l'entrée correspondant à votre scanner, cliquez sur les trois points de la colonne Action.

Une fois l'image virtuelle créée, l'option Télécharger s'affiche dans le menu. Si l'opération prend plus de quelques minutes, cliquez sur le bouton Actualiser en haut à droite de la page.

-

Cliquez sur Télécharger pour télécharger l'image virtuelle.

Déployer l’appliance

Utilisez maintenant l'image que vous avez téléchargée pour déployer l'appliance dans votre infrastructure virtuelle.

Nous prenons actuellement en charge les plates-formes suivantes :

- VMware ESXi à partir de la version 6.7 Update 3.

- Hyper-V version 6.0.6001.18016 (Windows Server 2016) ou version ultérieure.

Retrouvez plus de renseignements sur les conditions pré-requises de l’appliance ici : Configuration requise pour l’appliance Managed Risk.

Cliquez sur l’onglet de votre plate-forme ci-dessous pour afficher les instructions.

Restriction

Si vous utilisez ESXi, le fichier OVA est vérifié avec Sophos Central afin de ne pouvoir être utilisé qu’une seule fois. Si vous devez déployer une nouvelle machine virtuelle, veuillez créer de nouveau le fichier OVA dans Sophos Central.

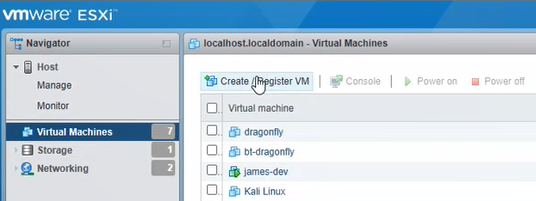

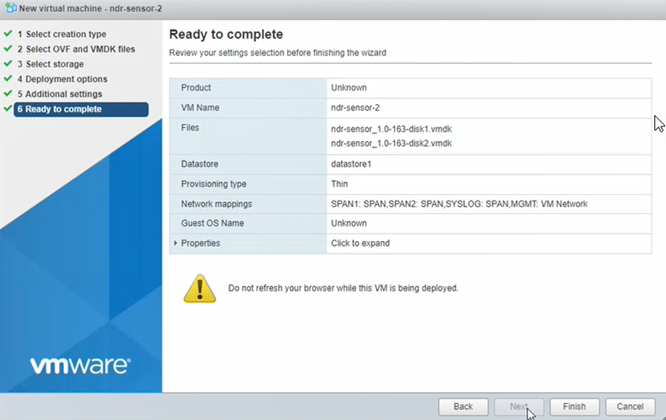

Sur votre hôte VMware ESXi, procédez de la manière suivante :

- Sélectionnez Machines virtuelles.

-

Cliquez sur Créer/Enregistrer une machine virtuelle.

-

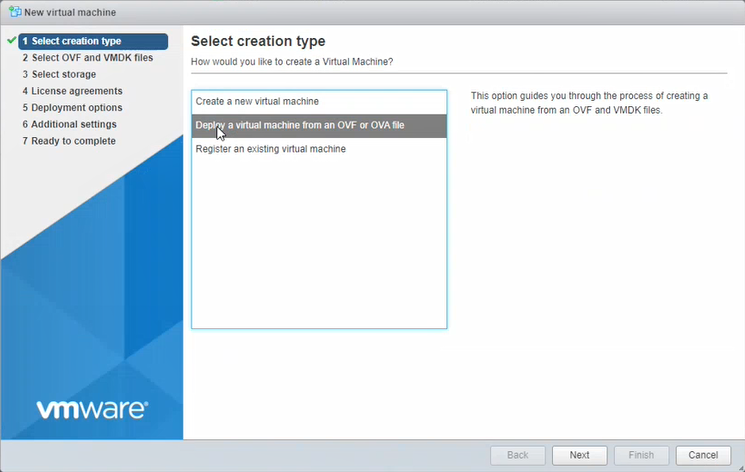

Dans Sélectionner le type de création, sélectionnez Déployer une machine virtuelle à partir d’un fichier OVF ou OVA. Cliquez sur Suivant.

-

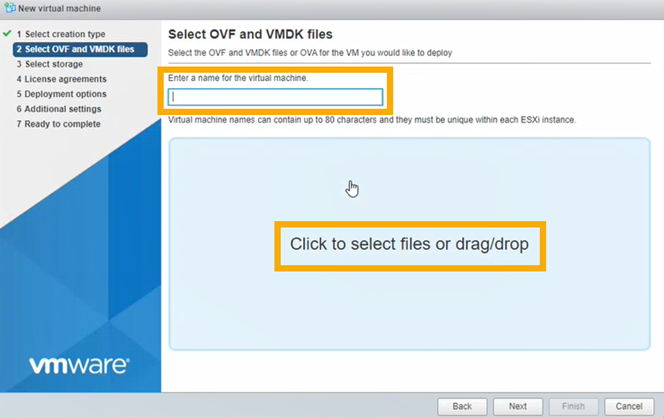

Dans Sélectionner les fichiers OVF et VMDK, procédez de la manière suivante.

- Saisissez le nom de la machine virtuelle.

- Cliquez sur la page pour sélectionner des fichiers. Sélectionnez le fichier OVA que vous avez téléchargé.

- Cliquez sur Suivant.

-

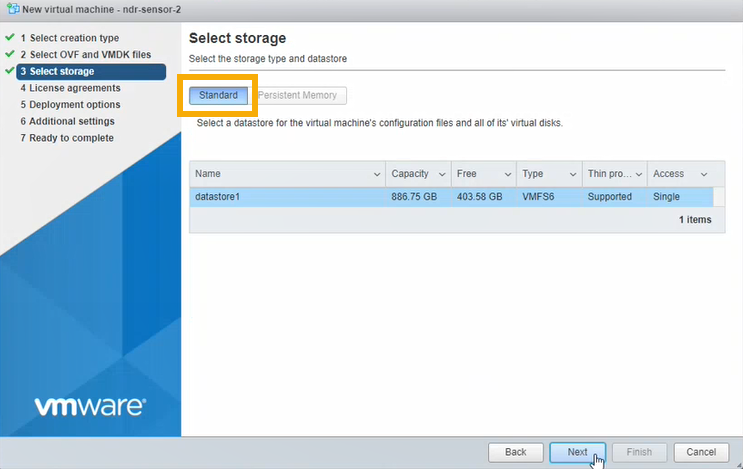

Dans Sélectionner le stockage, sélectionnez le stockage Standard. Sélectionnez ensuite le « datastore » dans lequel vous souhaitez placer votre machine virtuelle. Cliquez sur Suivant.

-

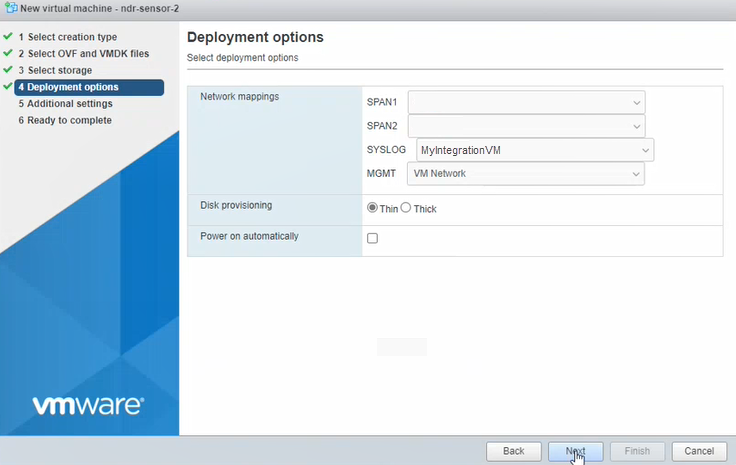

Dans Options de déploiement, saisissez les paramètres comme suit.

- SPAN1 et SPAN2. Vous n'en avez pas besoin pour l'appliance de contrôle des vulnérabilités. Sélectionnez un groupe de ports comme paramètre fictif et déconnectez-le ultérieurement dans les paramètres de la machine virtuelle.

- SYSLOG. Cette interface n'est pas utilisée par l'appliance de contrôle des vulnérabilités. Nous vous suggérons de le configurer pour utiliser le même adaptateur que celui qui sera utilisé pour l'interface de gestion ci-dessous.

-

Dans MGMT, sélectionnez l’interface de gestion de l’appliance. Il s'agit de l'interface que vous avez configurée dans Sophos Central précédemment. Elle sera utilisée pour effectuer des contrôles de vulnérabilité et communiquera avec Sophos.

Si vous avez sélectionné DHCP lors de la configuration, assurez-vous que la machine virtuelle peut obtenir une adresse IP via DHCP.

-

Dans Provisionnement de disques, assurez-vous que Thin est sélectionné.

- Assurez-vous que l’option Mise sous tension automatique est sélectionnée.

- Cliquez sur Suivant.

-

Ignorez l’étape Paramètres supplémentaires.

-

Cliquez sur Terminer. Attendez que la nouvelle machine virtuelle apparaisse dans la liste des machines virtuelles. L’opération peut prendre quelques minutes.

-

Démarrez la machine virtuelle et attendez la fin du processus d’installation.

La machine virtuelle démarre pour la première fois et vérifie que ses connexions aux groupes de ports voulus et à Internet fonctionnent. Puis elle redémarre. L’opération peut durer jusqu’à 30 minutes.

-

Dans Sophos Central, allez dans Mes produits > Managed Risk > Scans.

- Assurez-vous que l’onglet Interne est sélectionné.

-

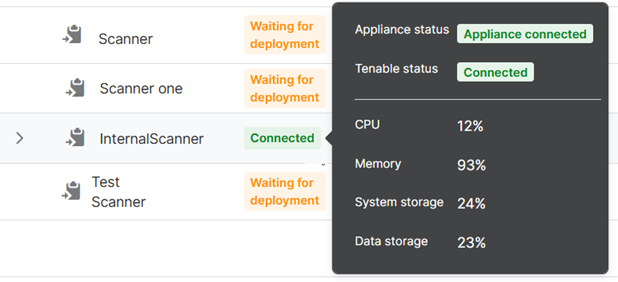

Retrouvez votre scanner dans la liste. Passez le curseur sur son État pour afficher les détails. Vous verrez l'état de l'appliance passer de Téléchargé à En attente de l'appliance, puis à Chargement des plugins et enfin à Connecté.

L'état du scanner dans la liste est également « Connecté ».

Vous pouvez désormais configurer vos scans de découverte et de vulnérabilité pour les ressources internes.

Le fichier Zip que vous avez téléchargé dans Sophos Central contient les fichiers dont vous avez besoin pour déployer votre machine virtuelle : disques virtuels, fichiers seed.iso et script PowerShell.

Pour déployer la machine virtuelle, procédez de la manière suivante :

- Extrayez le fichier Zip dans un dossier de votre disque dur.

- Accédez au dossier, cliquez sur le fichier

nessus-scanneravec le bouton droit de la souris et sélectionnez Exécuter avec PowerShell. -

Si un message Avertissement de sécurité s’affiche, cliquez sur Ouvrir pour autoriser l’exécution du fichier.

Le script vous invitera à répondre à une série de questions.

-

Saisissez le nom du VM.

- Le script affiche le dossier dans lequel les fichiers VM seront stockés. Il s’agit d’un nouveau dossier dans votre emplacement d’installation par défaut pour les lecteurs virtuels. Saisissez

Cpour permettre au script de le créer. - Saisissez le nombre de processeurs (CPU) qui seront utilisés par la machine virtuelle.

- Saisissez la quantité de mémoire en Go à utiliser.

-

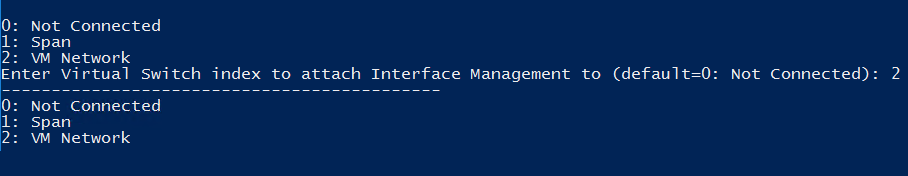

Le script affiche une liste numérotée de tous vos vSwitchs existants.

Sélectionnez le vSwitch auquel vous souhaitez associer l’interface de gestion et saisissez son numéro. Il s'agit de l'interface que vous avez configurée dans Sophos Central précédemment. Ce vSwitch est utilisé pour effectuer des scans de vulnérabilité et communiquer avec Sophos.

Si vous avez sélectionné DHCP lors de la configuration, assurez-vous que la machine virtuelle peut obtenir une adresse IP via DHCP.

-

Saisissez le vSwitch que vous souhaitez associer à l’interface Syslog.

Cette interface n'est pas utilisée pour l’appliance de contrôle des vulnérabilités. Saisissez le vSwitch qui sera utilisé pour l'interface de gestion ci-dessus.

-

Il n’est pas nécessaire d’assigner des vSwitchs spécifiques à la capture du trafic réseau. Ces paramètres ne sont utiles que si vous avez Sophos NDR. Sélectionnez un vSwitch comme paramètre fictif et déconnectez-le ultérieurement dans les paramètres de la machine virtuelle.

Le script PowerShell configure la machine virtuelle dans Hyper-V. Vous verrez s’afficher le message Installation réussie.

-

Appuyez sur une touche pour quitter.

-

Ouvrez Hyper-V Manager. Vous pourrez maintenant voir la machine virtuelle dans la liste des machines virtuelles. Vous pouvez modifier les paramètres si nécessaire. Puis démarrez-la.

La machine virtuelle démarre pour la première fois et vérifie que ses connexions aux vSwitch et à Internet fonctionnent. Puis elle redémarre. L’opération peut durer jusqu’à 30 minutes.

- Dans Sophos Central, allez dans Mes produits > Managed Risk > Scans.

- Assurez-vous que l’onglet Interne est sélectionné.

-

Retrouvez votre scanner dans la liste. Passez le curseur sur son État pour afficher les détails. Vous verrez l'état de l'appliance passer de Téléchargé à En attente de l'appliance, puis à Chargement des plugins et enfin à Connecté.

L'état du scanner dans la liste est également « Connecté ».

Vous pouvez désormais configurer vos scans de découverte et de vulnérabilité pour les ressources internes.

Créer un scan de découverte

Un scan de découverte porte sur vos ressources internes.

Nous vous recommandons de créer un scan de découverte puis d’examiner le rapport pour vous assurer d’y retrouver les ressources que vous attendez.

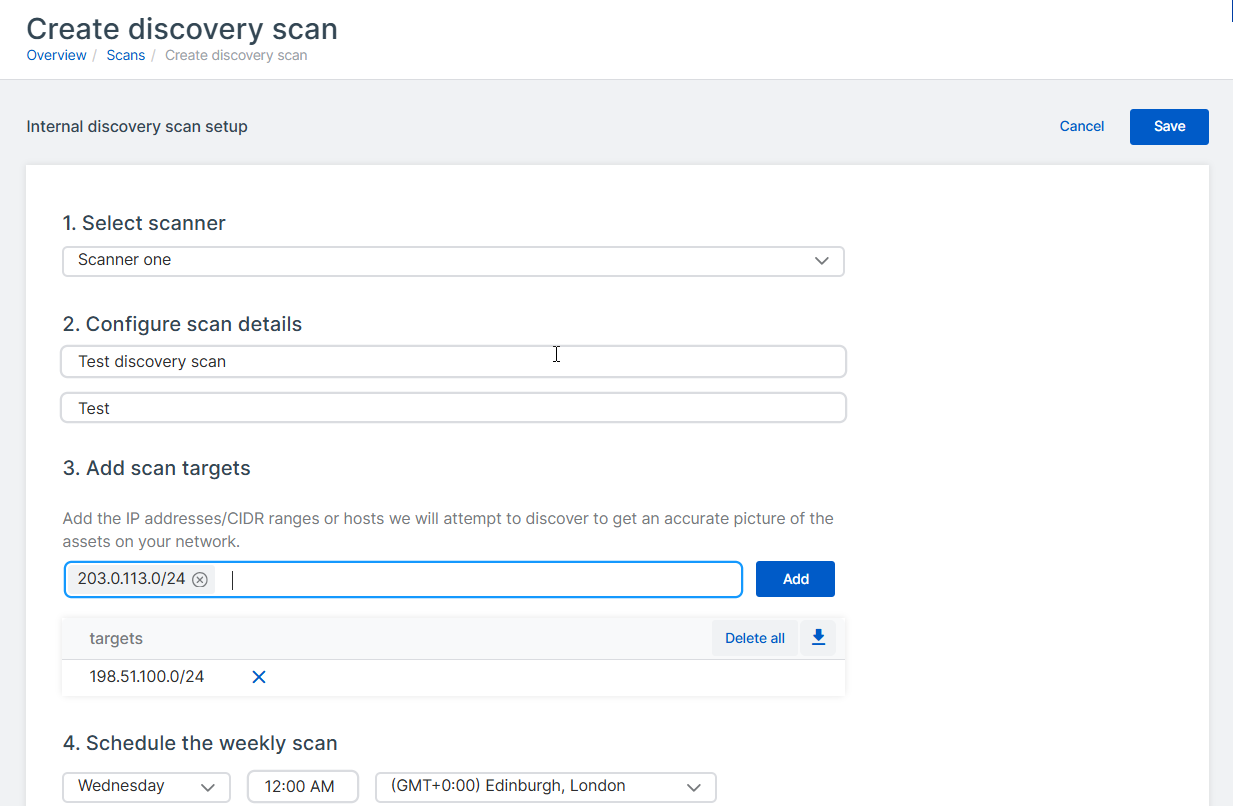

Pour configurer une clé d’accès, procédez de la manière suivante :

- Allez dans Mes produits > Managed Risk > Scans.

- Sur la page Scans, sélectionnez l'onglet Interne.

-

Cliquez sur Créer un scan de découverte.

La page Créer un scan de découverte s'ouvre.

-

Dans Sélectionner un scanner, sélectionnez votre scanner dans la liste.

- Dans Configurer les détails du scan, saisissez le nom et la description du scan.

-

Dans Ajouter des cibles de scan, spécifiez les ressources à contrôler et cliquez sur Ajouter.

Vous pouvez saisir des adresses IP, des plages d'adresses IP CIDR et des noms d'hôte. Si vous saisissez des éléments individuellement, appuyez sur ++Entrée++ après chaque élément. Vous pouvez également coller une liste d'éléments séparés par des virgules dans la liste cible.

-

Dans Programmer le scan hebdomadaire, sélectionnez le jour et l'heure d'exécution du scan interne hebdomadaire.

Par défaut, les scans s'exécutent à minuit quel que soit le fuseau horaire.

Une fois votre scan exécuté, un rapport sera disponible sur la page Managed Risk > Historique des rapports.

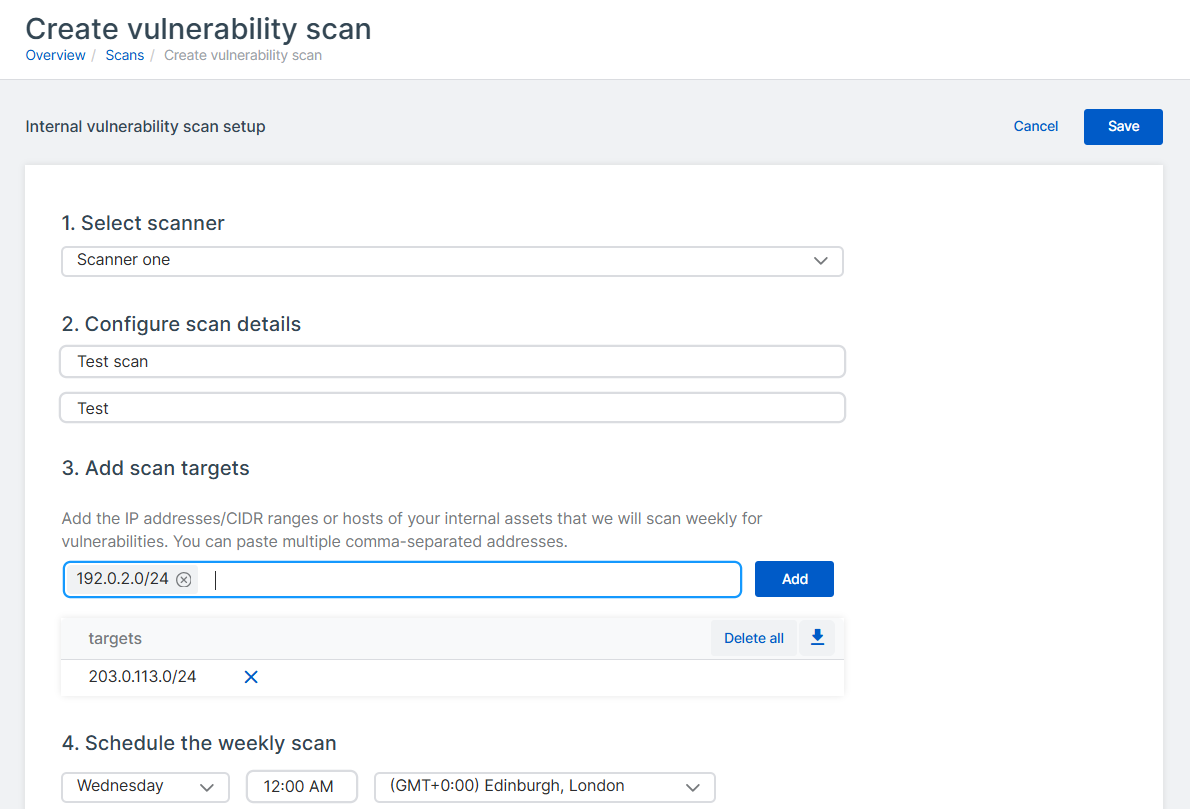

Créer un scan de vulnérabilité

Pour utiliser au mieux les scans de vulnérabilité internes, consultez aussi Instructions pour le scan des vulnérabilités internes.

Les scans de vulnérabilité internes sont des scans non authentifiés qui n'utilisent pas d'identifiants pour contrôler l'appareil cible et simuler un attaquant extérieur essayant d'accéder à un appareil.

Pour configurer un scan de vulnérabilité des ressources internes, procédez de la manière suivante :

- Allez dans Mes produits > Managed Risk > Scans.

- Sur la page Scans, sélectionnez l'onglet Interne.

-

Cliquez sur Créer un scan de vulnérabilité.

La page Créer un scan de vulnérabilité s'ouvre.

-

Dans Sélectionner un scanner, sélectionnez votre scanner dans la liste.

-

Dans Configurer les détails du scan, procédez comme suit :

- Saisissez le nom et la description du scan.

- Sélectionnez le Type de scan : Authentifié ou Non authentifié.

Si vous sélectionnez Authentifié, vous verrez le menu Sélectionner les identifiants.

-

Sous Sélectionner les identifiants, ****sélectionnez les identifiants que vous souhaitez utiliser. Vous pouvez sélectionner jusqu’à 10 identifiants.

Si vous souhaitez créer des identifiants, cliquez sur Créer. Retrouvez plus de renseignements sur Identifiants Managed Risk.

-

Dans Ajouter des cibles de scan, spécifiez les ressources à contrôler et cliquez sur Ajouter.

Vous pouvez saisir des adresses IP, des plages d'adresses IP CIDR et des noms d'hôte. Si vous saisissez des éléments individuellement, appuyez sur ++Entrée++ après chaque élément. Vous pouvez également coller une liste d'éléments séparés par des virgules dans la liste cible.

-

Dans Programmer le scan hebdomadaire, sélectionnez le jour et l'heure d'exécution du scan interne hebdomadaire.

Par défaut, les scans s'exécutent à minuit quel que soit le fuseau horaire.

-

Cliquez sur Enregistrer dans le coin supérieur droit de la page.

Votre scan de vulnérabilité est maintenant configuré et s'exécutera à l'heure prévue.

Après l'exécution de votre scan hebdomadaire des vulnérabilités internes, les rapports correspondants seront disponibles sur la page Managed Risk > Historique des rapports.

Instructions pour le scan des vulnérabilités internes

Pour les scans de vulnérabilité internes, le nombre maximal de ressources internes que vous êtes autorisé à contrôler est de 120% de votre nombre de licences Managed Risk.

Vous pouvez configurer des scans de vulnérabilité pour contrôler les ressources sur différents VLAN de votre réseau physique. Cependant, nous exigeons que le scanner dispose d'un accès bidirectionnel complet à tous les ports et protocoles des autres VLAN du réseau.

L'ajout de plages CIDR avec des suffixes de /16 et inférieurs peut entraîner des délais de lecture en raison du nombre élevé d'articles à lire par le lecteur. Pour éviter les contre-temps, configurez plusieurs scans destinés à contrôler différentes plages de réseau à des jours et heures différents.

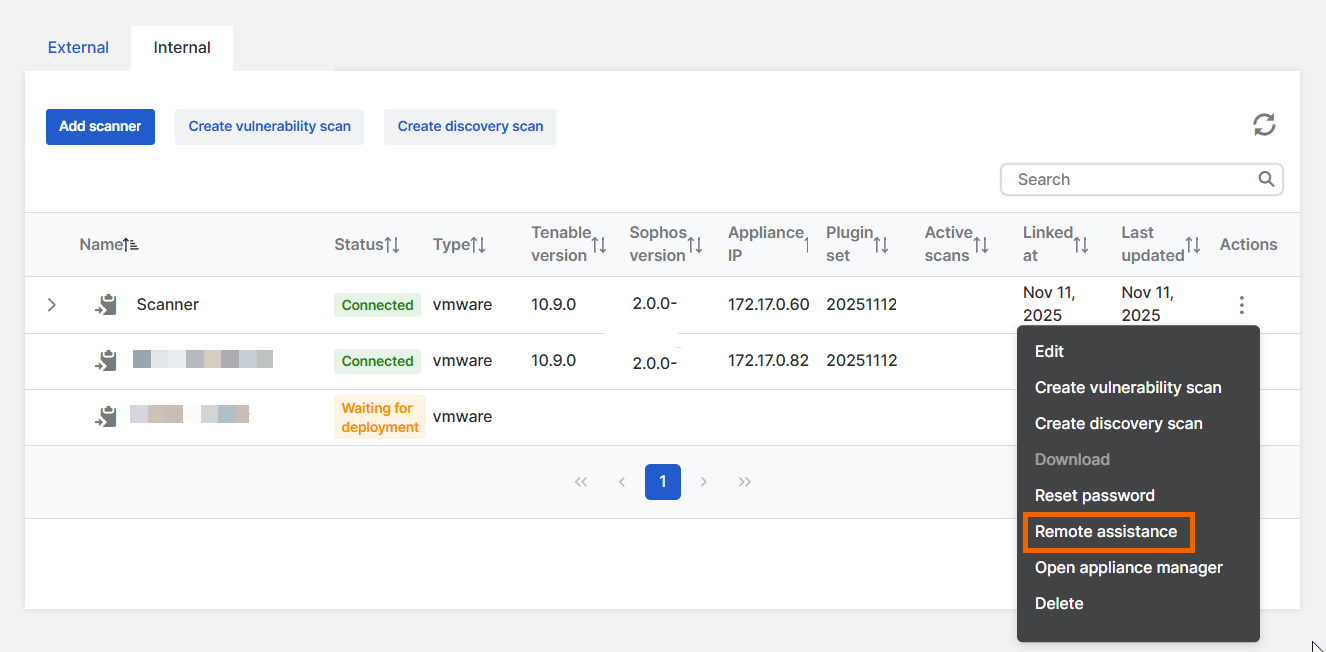

Assistance à distance pour les appliances

Dans certains cas, le support Sophos doit accéder à l’appliance à distance. Vous pouvez leur donner accès pendant sept jours maximum comme suit.

L’appliance doit être connectée.

- Allez dans Mes produits > Managed Risk > Scans.

- Sur la page Scans, sélectionnez l'onglet Interne.

-

Recherchez l’appliance. Dans la colonne le plus à droite, cliquez sur le menu à trois points

et sélectionnez Assistance à distance.

et sélectionnez Assistance à distance. -

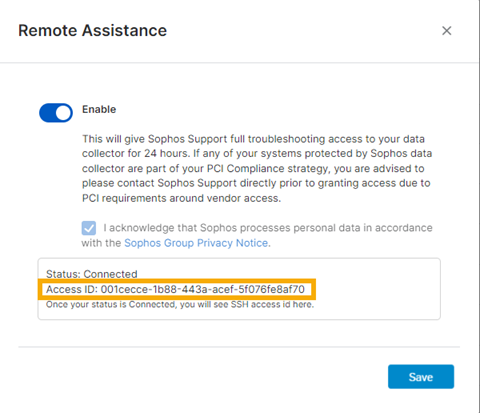

Dans la boîte de dialogue Assistance à distance :

- Sélectionnez Activer.

- Cochez la case pour valider l’Avis de confidentialité de Sophos Group.

- Cliquez sur Enregistrer.

Sophos Central demande un ID d’accès à l’appliance. Lorsqu’il est disponible, il s’affiche dans la boîte de dialogue.

-

Copiez l’ID d’accès et envoyez-le au support Sophos. Il sera utilisé pour accéder à votre appliance.

L’Assistance à distance est automatiquement désactivée au bout de sept jours. Vous avez également la possibilité de la désactiver manuellement. Dans la boîte de dialogue Assistance à distance, désactivez Activer.