Détections

Vous devez avoir Sophos EDR, XDR ou MDR pour utiliser cette fonction.

Les détections vous indiquent une activité nécessitant potentiellement une investigation.

Les détections identifient une activité inhabituelle ou suspecte sur vos appareils, mais qui n’a pas été bloquée. Elles sont distinctes des événements pour lesquels nous détectons et bloquons les activités malveillantes.

Nous créons des détections basées sur les données que les appareils téléchargent dans le Sophos Data Lake. Nous vérifions ces données par rapport aux règles de classification des menaces. Lorsque nous trouvons une correspondance celle-ci est indiquée par une détection.

Cette page vous indique comment utiliser les détections pour rechercher des menaces potentielles.

Remarque

Les Dossiers peuvent regrouper automatiquement les détections associées pour une analyse plus approfondie. Voir Dossiers.

Retrouvez plus de renseignements sur Mises à jour des détections de flux NDR.

Configurer les détections

Si vous n’avez pas encore de détections, vous devez autoriser les appareils à télécharger des données vers le Sophos Data Lake, afin que nous puissions les utiliser.

Vous pouvez télécharger des données à partir de produits Sophos et de produits tiers.

Pour les téléchargements depuis les produits Sophos, consultez Téléchargements dans le Data Lake. Pour les téléchargements à partir de produits tiers, consultez À propos des intégrations MDR et XDR.

Voir vos détections

Pour voir vos détections, allez dans Centre d’analyse des menaces > Détections.

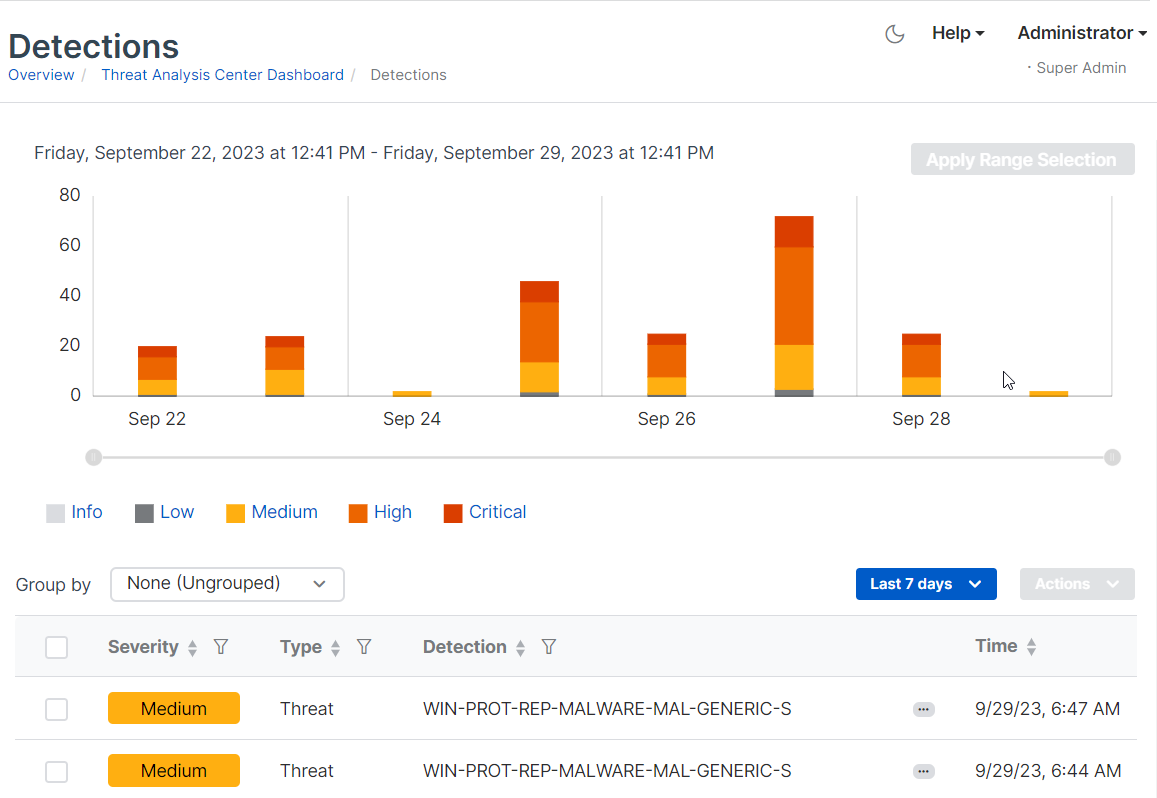

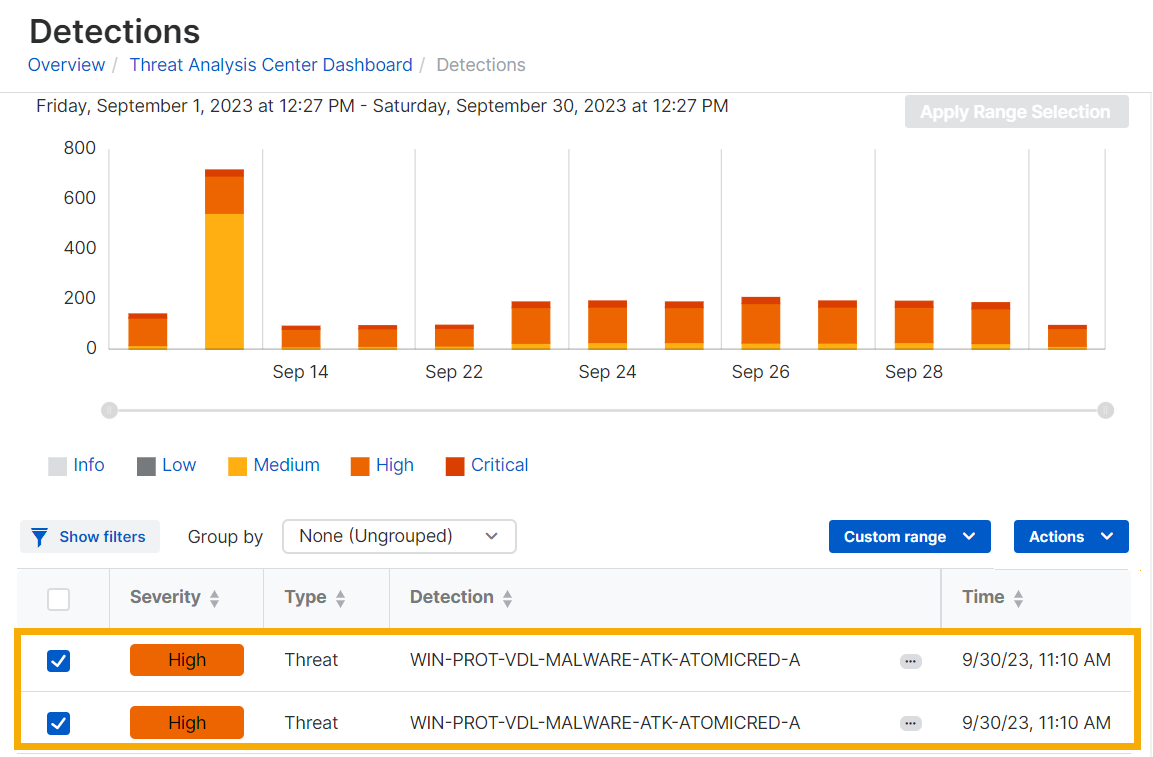

La page Détections affiche les données de détection sous forme de diagramme à barres et de liste.

Voir un résumé

Le diagramme à barres affiche un résumé des détections récentes sur un temps donné. Par défaut, nous affichons les détections effectuées au cours des 24 heures précédentes.

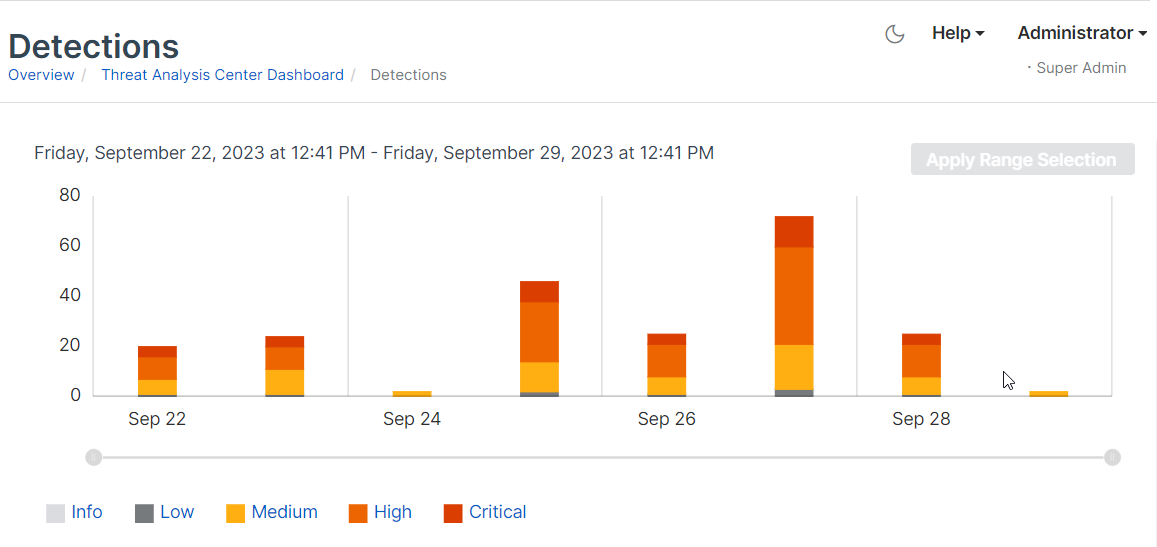

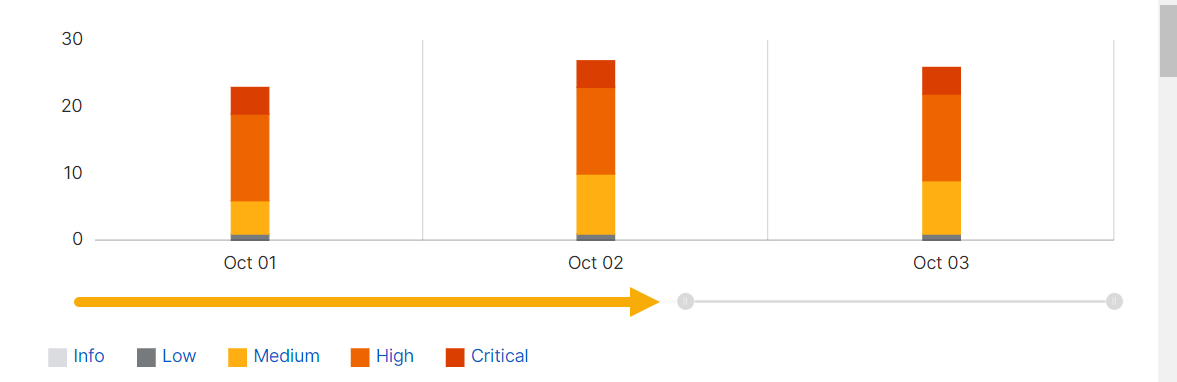

Utiliser le curseur de plage de temps

Vous pouvez utiliser le curseur pour effectuer un zoom avant sur une plage de temps plus courte ou un zoom arrière. Il vous suffit simplement de sélectionner et de déplacer le curseur.

Vous pouvez également définir une plage horaire différente ou une plage personnalisée en utilisant le menu situé au-dessus de la liste des détections.

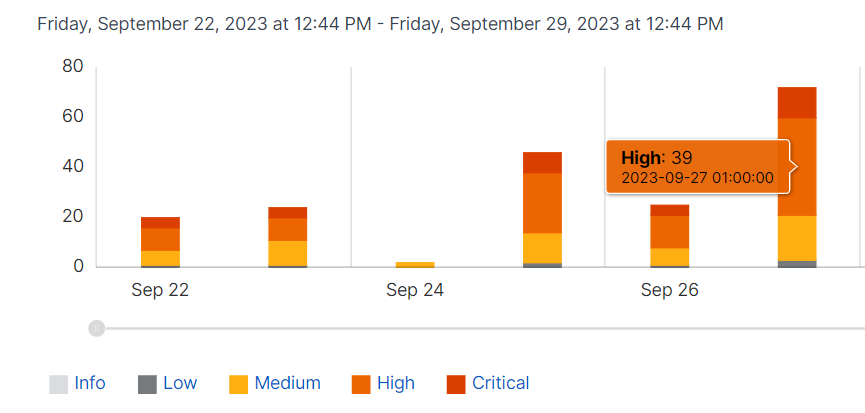

Survoler pour afficher les statistiques

Vous pouvez également obtenir une répartition des chiffres relatifs aux détections. Choisissez une barre du diagramme et passez le curseur sur une bande (par exemple, gravité élevée) pour voir le nombre de détections correspondant à ce niveau de gravité.

Remarque

Vous pouvez également cliquer sur une bande dans le diagramme à barres pour afficher uniquement les détections correspondant à ce niveau de gravité dans la liste des détections.

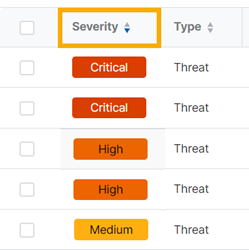

Voir la liste des détections

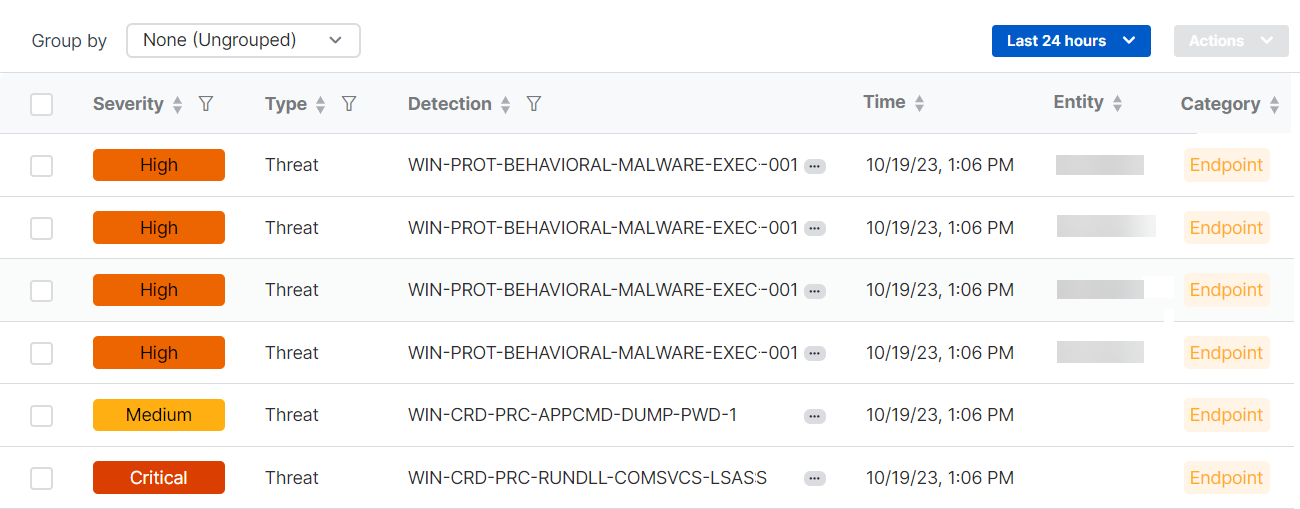

La liste des détections affiche toutes les détections ainsi que les détails suivants :

- Gravité. Le niveau de risque associé à la détection.

- Type. Le type de détection. Actuellement, les types affichés sont « Menace » ou « Vulnérabilité ».

- Détection. Le nom de la détection.

- Heure. L’heure de détection.

- Entité. L’appareil. Plus tard, nous utiliserons également cette colonne pour afficher l’adresse IP ou l’utilisateur.

-

Catégorie. Le type de source. Endpoint, Réseau, Pare-feu, Email, Cloud, Fournisseur d’identifiants ou Plate-forme.

Remarque

Les détections de plate-forme utilisent des données provenant de plusieurs sources. Elles analysent des événements apparemment non connectés pour identifier de nouvelles menaces.

-

Source. La source de la détection. La source peut être Sophos ou un logiciel tiers.

- MITRE ATT&CK. Les tactiques et techniques MITRE ATT&CK correspondantes.

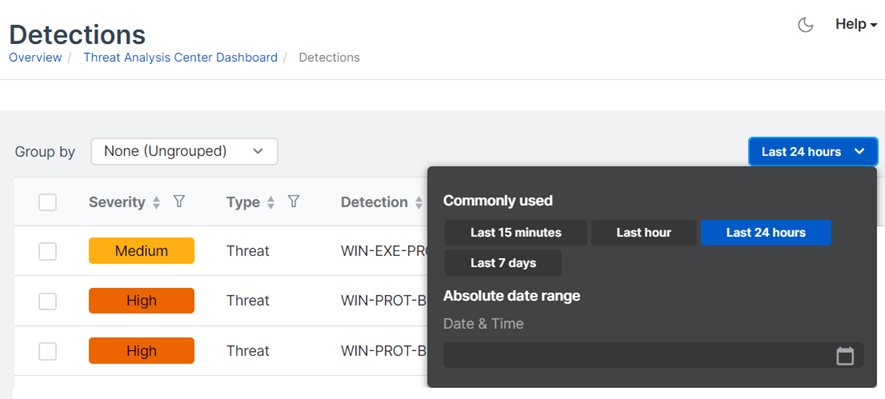

Changer la période de temps

Vous pouvez modifier la plage de temps des détections affichées par la liste des détections et le diagramme à barres.

Dans le menu déroulant situé au-dessus de la liste, sélectionnez l’une des plages horaires figurant dans la liste Fréquemment utilisé ou cliquez sur Plage de dates absolue et définissez une plage personnalisée.

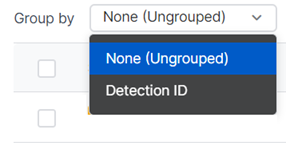

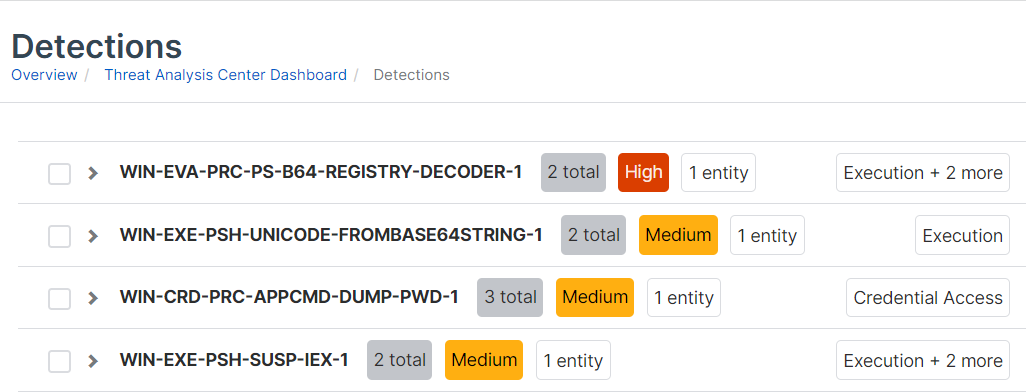

Détections de groupe

Vous pouvez regrouper les détections en fonction de la règle à laquelle elles correspondent.

-

Dans la liste déroulante Type d’exclusion, sélectionnez ID de détection.

-

Les détections des mêmes événements sont regroupées et affichées sur une seule ligne de la liste.

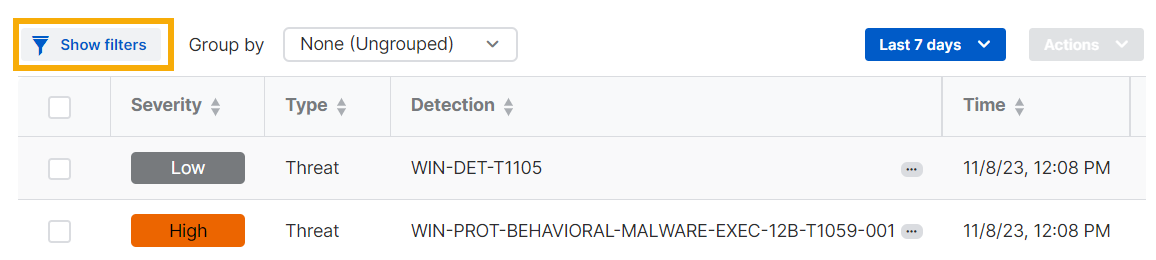

Filtrer les détections

Vous pouvez filtrer les détections en fonction de leur gravité, du type de menace, de la tactique MITRE ATT&CK utilisée et d’autres caractéristiques.

-

Dans la liste Détections, cliquez sur Afficher les filtres.

-

Cliquez sur une catégorie de filtre pour afficher les caractéristiques que vous pouvez utiliser comme filtres. Par exemple, cliquez sur Type et sélectionnez Menace ou Vulnérabilité.

-

Cliquez sur plus de catégories et sélectionnez les filtres souhaités.

- Cliquez sur Appliquer.

Pour certaines catégories, telles que le nom d’utilisateur ou le nom d’appareil, vous saisissez vos propres termes à utiliser pour le filtrage.

Pour les catégories avec de nombreuses caractéristiques à sélectionner, comme Tactique MITRE ATT&CK, vous pouvez cliquer sur Tout sélectionner.

Pour effacer tous les filtres, cliquez sur Rétablir les valeurs par défaut.

Vous pouvez appliquer des filtres à des détections groupées ou non groupées.

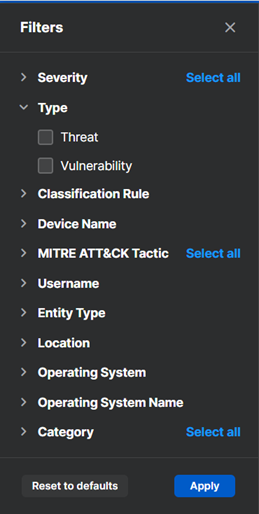

Trier les détections

Vous pouvez trier la liste des détections.

Cliquez sur les flèches de tri en regard d’un en-tête de colonne pour trier la liste par ordre alphabétique, numérique ou par date croissant ou décroissant, ou par priorité pour la colonne Gravité.

Vous pouvez appliquer le triage à des détections groupées ou non groupées.

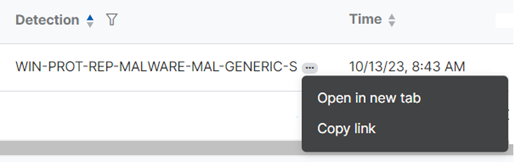

Ouvrir et partager les détections

-

Cliquez sur les trois points à côté du nom de la détection dans le tableau

.

. -

Cliquez sur Ouvrir dans un nouvel onglet pour ouvrir les détails de détection ou sur Copier le lien si vous souhaitez partager les détails avec des collègues.

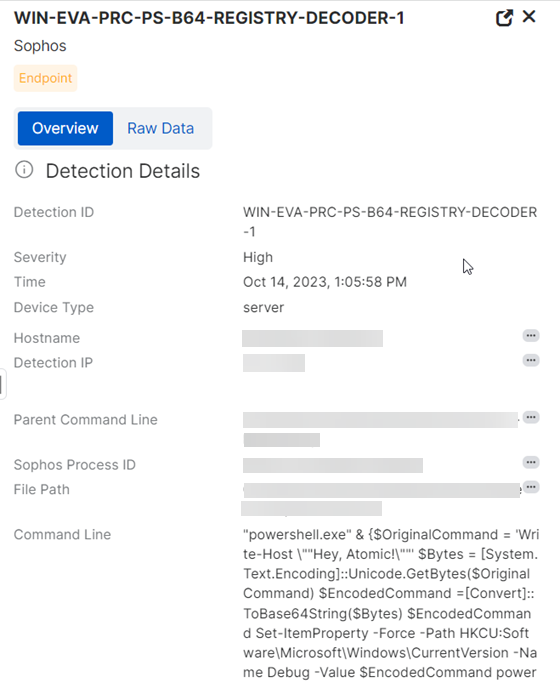

Voir les détails de détection

Retrouvez plus de renseignements sur une détection (par exemple ; l’appareil, les utilisateurs et les processus impliqués) en cliquant où vous le voulez sur sa ligne dans le tableau.

Un nouveau volet s’affiche à droite de l’écran.

Ce volet de détails vous permet d’examiner rapidement les détections, d’ouvrir plusieurs détections dans de nouveaux onglets, d’utiliser des demandes de pivot, d’obtenir des détails MITRE ATT&CK et de trouver des détections similaires.

Si vous souhaitez voir les données complètes sur lesquelles les détails sont basés, cliquez sur l’onglet Données brutes.

Si vous voulez voir comment la menace détectée s’est développée, cliquez sur l’onglet Lignée. Retrouvez plus de renseignements sur Lignée des menaces.

Examiner rapidement les détections

Il n’est pas nécessaire de passer d’une vue à l'autre pour examiner les détails de plusieurs détections.

Cliquez sur une détection dans le tableau principal pour ouvrir le volet. Cliquez ensuite sur une autre détection dans le tableau. Les détails du volet déroulant changent automatiquement pour afficher les détails de cette détection.

Ouvrir plusieurs détections

Vous pouvez ouvrir plusieurs détections dans des onglets séparés. Ceci permet de les comparer plus facilement.

Dans le volet des détails des détections, cliquez sur le bouton Développer pour ouvrir les détails de détection dans un nouvel onglet.

![]()

Utiliser des actions rapides, des enrichissements et des requêtes

Vous pouvez obtenir plus de renseignements sur les détections en utilisant des actions rapides, des enrichissements et des requêtes.

Dans le volet des détails de détection, vous verrez trois points ![]() à côté de certains éléments. Cliquez sur l’icône pour afficher les actions que vous pouvez effectuer.

à côté de certains éléments. Cliquez sur l’icône pour afficher les actions que vous pouvez effectuer.

Actions rapides

Vous pouvez effectuer les actions suivantes pour afficher plus d’informations sur l’appareil impliqué dans une détection.

- Copier le nom de l’appareil : Copie le nom de l’appareil dans le presse-papiers.

- Ouvrir les détails de l’appareil : Ouvre la page des détails de l’appareil dans Sophos Central.

- Détections sur l’appareil : Ouvre la page Détections et affiche les détections associées à l’appareil.

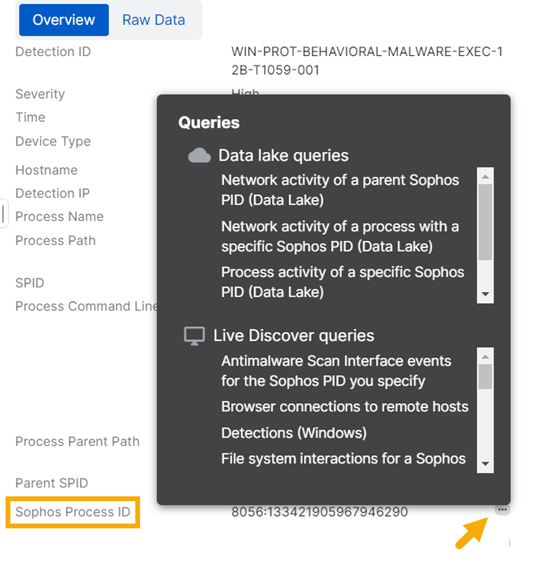

Demandes

Vous pouvez exécuter une demande en fonction des données sélectionnées. Les demandes Live Discover examinent les données de vos appareils (lorsqu’ils sont connectés). Les demandes Data Lake recherchent les données que les appareils téléchargent dans le Sophos Data Lake.

Enrichissements

Les enrichissements sont des liens qui ouvrent différentes sources de renseignements sur les menaces (tels que VirusTotal) pour vous aider à mener une investigation sur une menace potentielle. Elles peuvent également ouvrir les rapports SophosLabs Intelix s’ils sont disponibles. Voir Rapports Intelix.

Actions

Les actions offrent des fonctions de détection ou de correction supplémentaires. Par exemple, vous pouvez contrôler un appareil ou démarrer Sophos Live Response pour accéder à un appareil et mener une investigation dessus.

Dans l’exemple illustré ci-dessous, cliquez sur l’icône à côté de l’ID de processus Sophos pour exécuter des demandes basées sur cet ID.

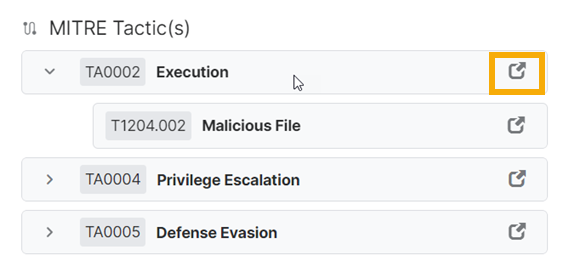

Obtenir les détails MITRE ATT&CK

Pour de nombreuses détections, le volet Détails de détection affiche la tactique MITRE ATT&CK.

Cliquez sur la flèche à côté de la tactique pour afficher la technique.

Cliquez sur le lien à côté de la tactique ou technique de votre choix, par exemple TA0002 Execution dans la capture d’écran ci-dessous, pour accéder à ses détails sur le site Web de MITRE.

Voir Renseignements sur les menaces

Les Renseignements sur les menaces vous indiquent le niveau de risque de la détection tel qu’évalué par SophosLabs Intelix. Ceci s’applique uniquement si votre logiciel de protection contre les malwares a envoyé un fichier pour analyse ou si un administrateur a demandé des renseignements sur les menaces les plus récentes pour un fichier.

Voir Rapports Intelix.

Trouver des détections similaires

Dans le volet des détails de détection, cliquez sur Détections similaires. Les détections similaires apparaissent alors dans le tableau principal.

Ajouter des détections à un dossier

Les dossiers regroupent les événements suspects signalés dans Détections et vous aident à effectuer des recherches détaillées sur ces événements. Voir Dossiers.

Sur la page Détections, vous pouvez ajouter une détection à un dossier existant ou créer un nouveau dossier.

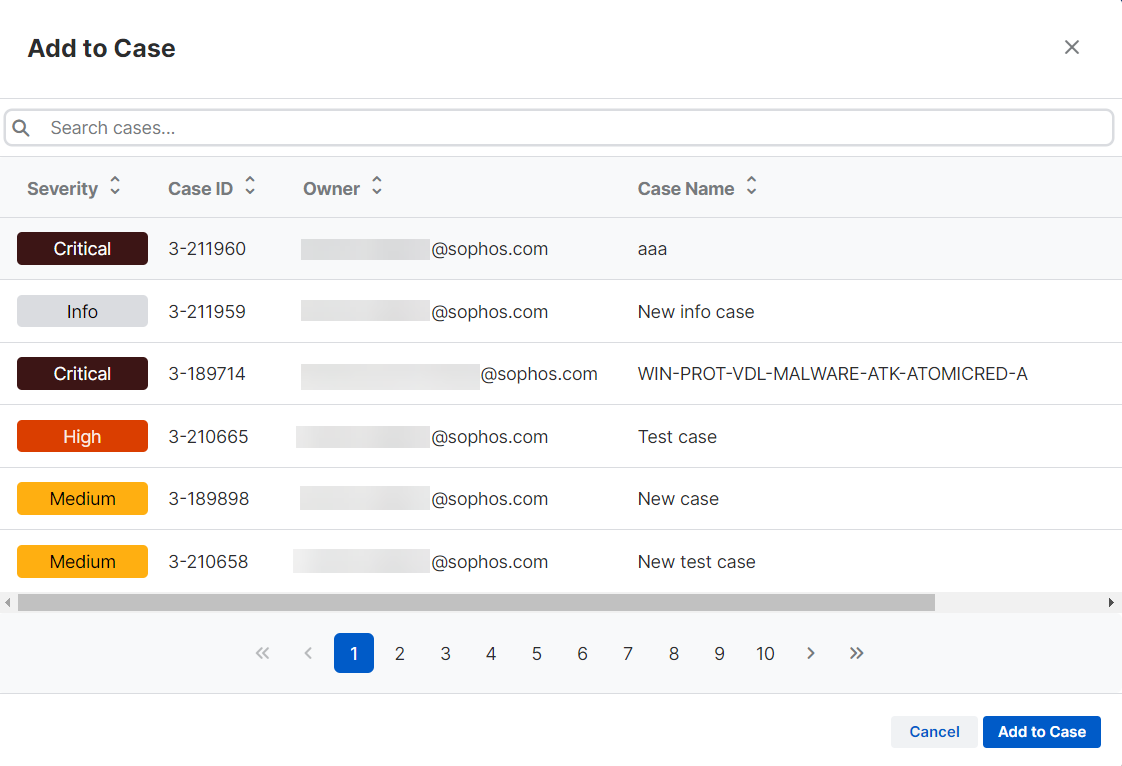

Ajouter au dossier

-

Dans la liste Détections, sélectionnez les détections à ajouter.

-

Cliquez sur Actions > Ajouter au dossier.

-

Cliquez sur un dossier, puis sur Ajouter au dossier.

Le nom du dossier s’affiche dans la colonne Dossiers pour cette détection et au bas du volet des détails.

La détection est incluse dans les détails du dossier sur la page Dossiers.

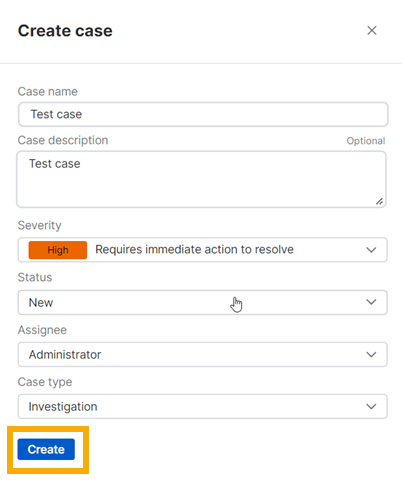

Créer un dossier

Pour créer un nouveau dossier et y ajouter une détection, procédez comme suit :

-

Dans la liste Détections, sélectionnez les détections pour lesquelles vous souhaitez mener une investigation.

-

Cliquez sur Actions > Créer un dossier.

-

Dans Créer un dossier, procédez comme suit :

- Saisissez un nom de dossier et sa description.

- Sélectionnez la Gravité.

- Sélectionnez l’État (Nouveau ou En cours d’investigation).

- Sélectionnez une Personne assignée. Il s’agit de l’administrateur qui va être en charge du dossier d’investigation.

- Cliquez sur Créer.

Un dossier est ajouté à la page Dossiers.

Le nom du dossier apparaît également dans la colonne Dossiers pour cette détection et au bas du volet des détails.

Rechercher les menaces potentielles

Vous pouvez utiliser détections pour identifier des signes de menaces potentielles que d’autres fonctionnalités de Sophos n’ont pas bloqué en examinant les appareils, processus, utilisateurs et événements. Par exemple :

- Commandes inhabituelles indiquant des tentatives d’infiltration de vos systèmes, de contournement de la sécurité ou de détournement des codes d’accès.

- Les alertes de malwares Sophos, telles que les événements de prévention dynamique du shellcode, qui indiquent qu’un hacker a peut-être réussi à s’infiltrer sur un appareil.

- Les détections à l’exécution (runtime) Linux, telles que les évasions des conteneurs, qui indiquent qu’un cybercriminel élève les privilèges d’accès au conteneur pour se déplacer vers l’hôte conteneur.

La plupart des détections sont liées à la structure MITRE ATT&CK, où vous trouverez plus d’informations sur la tactique et la technique spécifiques. Voir https://attack.mitre.org/.

Vous pouvez également rechercher les signes d’une menace suspectée ou connue que Sophos a trouvée ailleurs, des logiciels obsolètes ou des navigateurs non sécurisés.

Obtenir de l’aide

Le support Sophos ne peut pas vous aider pour l’investigation des détections.

Si vous achetez le service MDR (Managed Detection and Response), nos analystes surveillent votre environnement pour détecter toute activité malveillante et vous contactent ou répondent en votre nom 24h/24 et 7j/7. Voir Managed Detection and Response.

Remarque

Si vous pensez que votre sécurité a été enfreinte et que vous avez besoin d’aide immédiatement, contactez notre équipe d’intervention rapide. Ceci est un service payant. Voir Sophos Rapid Response.