AWS Security Hub

-

Mise à jour de l’intégration AWS

Cette intégration AWS sera retirée à l’avenir et ne doit plus être utilisée. Nous recommandons à nos clients de migrer vers Sophos Cloud Optix pour profiter de ses fonctionnalités avancées.

Utilisez Sophos Cloud Optix pour intégrer AWS à Sophos Central. Retrouvez plus de renseignements sur Sophos Cloud Optix.

Les clients MSP Flex doivent disposer du pack de licence d’intégrations Public Cloud pour utiliser cette fonction.

Vous pouvez intégrer AWS Security Hub à Sophos Central pour lui permettre d’envoyer des alertes à Sophos pour analyse.

Avant de commencer

Vous devez activer AWS Security Hub dans l’environnement que vous souhaitez intégrer avant de pouvoir continuer.

Au cours de l’intégration, nous vous donnons des commandes à copier et à exécuter. Vous devez exécuter ces commandes dans l’interface de ligne de commande AWS ou dans AWS CloudShell, à partir d’un utilisateur IAM avec le rôle « Administrateur ». Retrouvez plus de renseignements sur la configuration de l’interface de ligne de commande AWS sur Prise en main de l’interface de ligne de commande AWS.

Si vous n’avez pas accès à un compte approprié, vous pouvez créer un rôle personnalisé avec des autorisations spécifiques. Les autorisations dont vous avez besoin se trouvent dans Autorisations de rôle personnalisé.

Configurer l’intégration d’AWS Security Hub

Pour intégrer votre environnement AWS, procédez de la manière suivante :

- Dans Sophos Central, allez dans Centre d’analyse des menaces > Intégrations > Marketplace.

-

Cliquez sur AWS Security Hub.

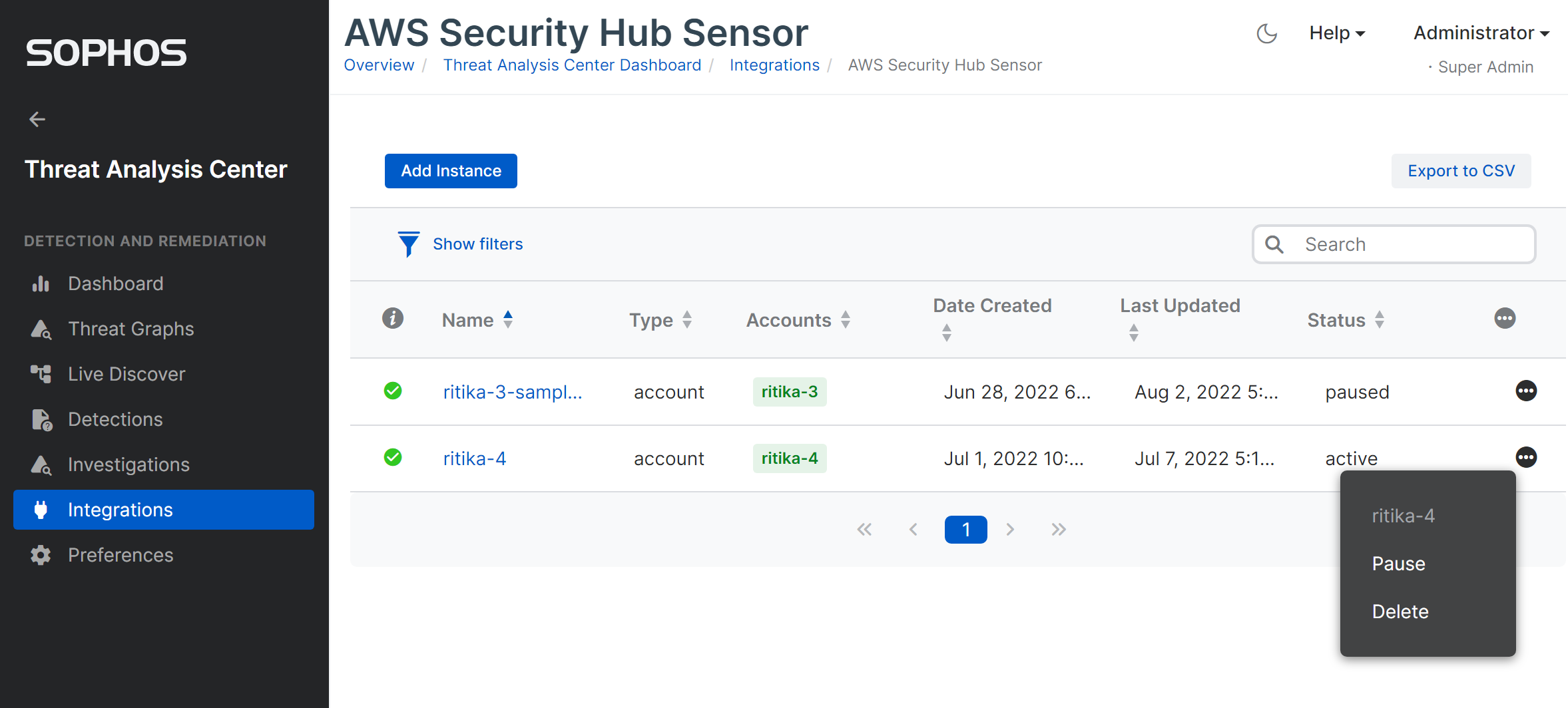

Si vous avez déjà configuré des connexions aux environnements AWS, vous les voyez ici.

-

Cliquez sur Ajouter.

-

L’assistant Étapes d’intégration vous guide tout au long du processus de connexion à votre environnement AWS. Procédez comme suit :

- Copiez la commande curl.

-

Accédez à l’interface de ligne de commande AWS ou à AWS CloudShell et exécutez la commande curl.

Le script d’intégration est téléchargé.

-

Revenez à Sophos Central et copiez la deuxième commande affichée dans Étapes d’intégration.

- Accédez à l’interface de ligne de commande AWS ou à AWS CloudShell et exécutez la commande d’intégration.

-

Retournez dans Sophos Central.

L’environnement AWS apparaît dans la liste.

Gérer les intégrations d’AWS Security Hub

Vous pouvez cliquer sur le nom de l’environnement AWS pour modifier les paramètres.

État affiche l’état de l’intégration avec un environnement AWS. Il peut être mis en pause, activé, déconnecté ou supprimé.

Vous pouvez cliquer sur l’icône à trois points et sélectionner des actions en fonction de l’état actuel.

Pour supprimer une connexion, cliquez sur Supprimer. Un assistant vous guide tout au long du processus de suppression de la connexion, à l’aide des commandes de l’interface de ligne de commandes AWS.

Si votre licence Sophos expire, vos connexions sont interrompues. Lorsque vous renouvelez votre licence, les connexions deviennent automatiquement Actives.

Inclure les comptes AWS Organizations

Si vous utilisez AWS Organizations, vous pouvez choisir les comptes à inclure dans la collecte de données.

- Dans Sophos Central, allez dans Centre d’analyse des menaces, cliquez sur Intégrations.

-

Cliquez sur AWS CloudTrail.

Une liste de vos intégrations s’affiche.

-

Cliquez sur le nom de l’intégration à modifier.

Si vous disposez de nombreuses intégrations, utilisez le filtre pour répertorier les intégrations qui utilisent AWS Organizations.

-

Dans Modifier les détails > Comptes , vous pouvez ajouter une liste d’ID de compte séparés par des virgules pour lesquels vous souhaitez collecter des données.

- Cliquez sur Enregistrer.

Nous ne collectons maintenant que les données des comptes AWS de la liste.

Autorisations de rôle personnalisé

Vous pouvez exécuter ces commandes AWS depuis un utilisateur IAM avec le rôle « Administrateur ».

Si vous souhaitez configurer un rôle personnalisé à la place, utilisez les autorisations suivantes :

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

'events:DeleteRule',

'events:ListRules',

'events:ListTagsForResource',

'events:ListTargetsByRule',

'events:PutRule',

'events:PutTargets',

'events:RemoveTargets',

'events:TagResource',

'events:UntagResource',

'ec2:DescribeRegions',

'iam:AttachRolePolicy',

'iam:CreatePolicy',

'iam:CreateRole',

'iam:DeleteRole',

'iam:DeleteRolePolicy',

'iam:GetPolicy',

'iam:GetPolicyVersion',

'iam:GetRole',

'iam:GetRolePolicy',

'iam:ListAttachedRolePolicies',

'iam:ListPolicyTags',

'iam:ListRoleTags',

'iam:PassRole',

'iam:PutRolePolicy',

'iam:TagPolicy',

'iam:TagRole',

'iam:UntagPolicy',

'iam:UntagRole',

'lambda:AddPermission',

'lambda:CreateFunction',

'lambda:DeleteEventSourceMapping',

'lambda:DeleteFunction',

'lambda:GetFunction',

'lambda:GetFunctionConfiguration',

'lambda:GetPolicy',

'lambda:ListEventSourceMappings',

'lambda:ListTags',

'lambda:TagResource',

'lambda:UntagResource',

'lambda:UpdateFunctionConfiguration',

'logs:CreateLogGroup',

'logs:DeleteLogGroup',

'logs:DeleteLogStream',

'logs:DeleteRetentionPolicy',

'logs:PutRetentionPolicy',

'sqs:AddPermission',

'sqs:CreateQueue',

'sqs:DeleteQueue',

'sqs:GetQueueAttributes',

'sqs:GetQueueUrl',

'sqs:ListQueueTags',

'sqs:ListQueues',

'sqs:RemovePermission',

'sqs:SetQueueAttributes',

'sqs:TagQueue',

'sqs:UntagQueue',

'sts:GetCallerIdentity',

'tag:TagResources'

],

"Resource": "*"

}

]

}