Exigences relatives à l’appliance

Si vos intégrations utilisent une appliance, vérifiez quelles plateformes sont prises en charge et assurez-vous de répondre aux exigences requises.

Plates-formes prises en charge

Vous pouvez exécuter une appliance d’intégrations sur les plateformes logicielles suivantes :

- VMware ESXi

- Microsoft Hyper-V

- Amazon Web Services (AWS)

- Nutanix

Ces plateformes peuvent être utilisées pour les intégrations du collecteur de journaux tiers et Sophos NDR.

Note

Cette page décrit les conditions requises à l’utilisation de VMware ESXi et Microsoft Hyper-V. Retrouvez plus de renseignements sur les conditions requises à l’utilisation d’AWS sur Ajouter des intégrations sur AWS. Retrouvez plus de renseignements sur Nutanix sur Sophos NDR sur Nutanix.

Vous pouvez également exécuter une appliance d’intégration sur le matériel suivant :

- Dell

- NUC

- OnLogic

Ces systèmes peuvent être utilisés pour les intégrations du collecteur de journaux tiers et Sophos NDR.

Retrouvez plus de renseignements sur la configuration matérielle requise et les instructions d’installation sur Sophos NDR sur matériel.

Conditions requises

Ces conditions sont requises pour VMware ESXi ou Hyper-V.

Les exigences que vous devez remplir sont les suivantes :

- Version de la plateforme

- Configuration minimale requise

- Configuration requise pour le processeur

- Dimensionnement des machines virtuelles

- Exclusions de port et de domaine

Version de la plateforme

Vérifiez votre version de VMware ESXi ou Microsoft Hyper-V.

Configuration VMware ESXi requise

Si vous utilisez VMware ESXi, la configuration requise est la suivante :

- VMware ESXi à partir de la version 6.7 Update 3.

- Matériel VM à partir de la version 11

Nous ne prenons pas en charge les déploiements VMware Cloud.

Nous prenons en charge les modes de compatibilité VMware Enhanced vMotion (EVC) si vous répondez aux exigences du processeur. Voir Configuration requise pour le processeur.

Pour vérifier votre version de VMware ESXi, consultez les articles suivants :

- Déterminer le numéro de compilation de VMware ESX/ESXi et VMware vCenter Server

- Numéros de compilation et versions de VMware ESXi/ESX

Conditions requises pour Microsoft Hyper-V

Si vous utilisez Microsoft Hyper-V, la configuration requise est la suivante :

- Hyper-V version 6.0.6001.18016 (Windows Server 2016) ou version ultérieure

Nous ne prenons pas en charge le mode de compatibilité des processeurs.

Pour vérifier votre version de Microsoft Hyper-V, consultez Identifier votre version Hyper-V.

Configuration minimale requise

La configuration minimale requise est la même sur toutes les plates-formes.

Sur VMware, notre image OVA est préconfigurée pour répondre aux exigences minimales pour les intégrations de Sophos NDR et du collecteur de données.

Les conditions requises sont les suivantes :

- 4 CPU

- 1 Go de RAM

- 160 Go de stockage

L’appliance nécessite également des microarchitectures de processeur spécifiques. Voir la configuration requise pour le processeur.

Vous devrez peut-être redimensionner la machine virtuelle si votre appliance gère un grand volume de données ou exécute plusieurs intégrations. Voir Dimensionnement des machines virtuelles.

Configuration requise pour le processeur

Le système exécutant la machine virtuelle doit utiliser l’une des microarchitectures de processeur indiquées ci-dessous.

Si vous avez Sophos NDR, veuillez également vous assurer que les indicateurs de CPU suivants sont définis :

pdpe1gb: pour la technologie de capture de paquets.avx2: pour les fonctions de Machine Learning de Sophos.

Les deux indicateurs sont disponibles dans les processeurs Intel et AMD illustrés dans le tableau ci-dessous.

NDR peut également s’exécuter sur des machines virtuelles dotées de processeurs plus actuels, tels que le processeur Intel Core i5, à condition que les indicateurs de processeur soient définis. Tout processeur lancé depuis le 1er trimestre 2015 devrait fonctionner.

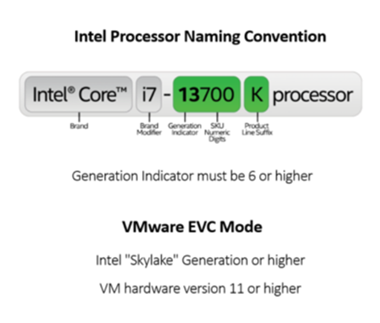

Processeurs Intel

| Nom | Génération | Nom de code | Date |

|---|---|---|---|

| Skylake | 6 | Skylake | Q3 2015 |

| Skylake | 7 | Kaby Lake | Q3 2016 |

| Skylake | 8 | Coffee Lake | Q3 2017 |

| Skylake | 9 | Coffee Lake Refresh | Q4 2018 |

| Skylake | 9 | Cascade Lake | Q2 2019 |

| Skylake | 10 | Comet Lake | Q3 2019 |

| Palm Cove | 10 | Cannon Lake | Q2 2018 |

| Sunny Cove | 10 | Ice Lake | Q3 2019 |

| Cypress Cove | 11 | Rocket Lake | Q1 2021 |

| Golden Cove | 12 | Alder Lake | Q4 2021 |

| Raptor Cove | 13 | Raptor Lake | Q4 2022 |

Pour vous aider à identifier les processeurs, les conventions de dénomination des processeurs Intel sont indiquées ci-dessous.

Mode VMware EVC

Si votre appliance se trouve sur un hôte VMware ESXi exécuté dans un cluster EVC (Enhanced vMotion Compatibility), vous devez vous assurer que vous avez sélectionné :

- Processeur de génération Skylake ou ultérieur

- Matériel VMware à partir de la version 11

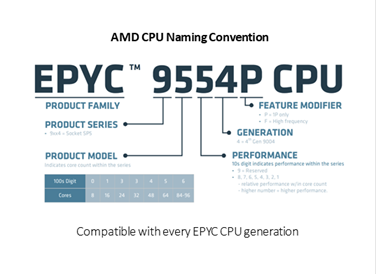

Processeurs AMD

| Nom | Génération | Nom de code | Date |

|---|---|---|---|

| Zen | 1 | Naples | Q2 2017 |

| Zen | 1 | Great Horned Owl | Q1 2018 |

| Zen 2 | 2 | Rome | Q3 2019 |

| Zen 3 | 3 | Milan | Q2 2021 |

| Zen 4 | 4 | Genoa | Q4 2022 |

Pour vous aider à identifier les processeurs, les conventions de dénomination des processeurs AMD sont présentées ci-dessous.

Dimensionnement des machines virtuelles

Les instructions de dimensionnement des machines virtuelles varient selon que vous utilisiez Sophos NDR, les intégrations de collecteur de journaux ou les deux sur la machine virtuelle.

Sophos NDR uniquement

Il vous sera peut-être nécessaire de configurer la VM de façon à ce que l’appliance virtuelle Sophos NDR offre les meilleures performances et un impact minimal sur le réseau.

Voici nos recommandations, basées sur votre trafic réseau.

-

Trafic moyen

- Jusqu’à 500 Mbit/s

- Jusqu’à 70 000 paquets par seconde

- Jusqu’à 1200 débits par seconde

Vous pouvez installer la machine virtuelle à l’aide des paramètres par défaut. Aucune modification des paramètres de la VM n’est requise.

-

Trafic élevé

- Jusqu’à 1Gbps

- Jusqu’à 300 000 paquets par seconde

- Jusqu’à 4500 débits par seconde

Vous devez redimensionner votre machine virtuelle à 8 CPU virtuels.

Si les statistiques de votre réseau sont supérieures à celles de la configuration Trafic élevé, déployez plusieurs machines virtuelles sur votre réseau.

Les recommandations ci-dessus concernent uniquement les machines virtuelles exécutant Sophos NDR. S’il exécute également des intégrations de l’outil de collecte de journaux sous charge lourde, il vous sera peut-être nécessaire d’ajouter d’autres processeurs virtuels. Voir Sophos NDR et intégrations du collecteur de journaux.

Intégration du collecteur de journaux uniquement

Vous n’avez généralement pas besoin de redimensionner une machine virtuelle si vous exécutez une intégration de collecteur de journaux unique. Les paramètres par défaut suffisent.

Cependant, vous devrez peut-être modifier les paramètres ou ajouter des machines virtuelles si vous disposez de plusieurs intégrations ou si un volume élevé d’événements est envoyé à vos collecteurs de journaux.

Mémoire

Vous avez besoin de jusqu’à 400 Mo de mémoire pour chaque intégration.

Vous pouvez exécuter jusqu’à quatre intégrations par collecteur de journaux. La mémoire maximale par défaut pour le conteneur du collecteur de journaux est de 2 Go.

Si vous souhaitez exécuter davantage d’intégrations, augmentez la mémoire maximale. Pour ce faire, modifiez la limite de mémoire SYSLOG dans la console de l’appliance. Voir Limite de mémoire Syslog.

Volume des événements

La machine virtuelle accepte un maximum de 8 000 événements par seconde. Cela s’applique quel que soit le nombre d’intégrations que vous avez sur la machine virtuelle.

Si vous avez plusieurs intégrations et pensez que vous allez dépasser cette limite, déployez plusieurs machines virtuelles.

Si l’intégration d’un collecteur de journaux dépasse la limite, utilisez les paramètres syslog de l’appareil source pour tenter de réduire le nombre d’événements.

Sophos NDR et intégrations du collecteur de journaux

Si vous disposez de Sophos NDR et des intégrations du collecteur de journaux sur la même machine virtuelle, il n’existe pas de solution unique pour le dimensionnement. Nous vous recommandons de commencer par le dimensionnement NDR, puis de prendre en compte les besoins des intégrations du collecteur de journaux.

Voici quelques facteurs qui peuvent avoir une incidence sur le dimensionnement :

- NDR peut prendre le contrôle des processeurs et définir la priorité accordée aux autres intégrations qui les utilisent. Si vous avez 4 processeurs, NDR en utilise 2. Si vous avez 8 processeurs, NDR en utilise 3.

- Même lorsque NDR utilise un processeur, d’autres intégrations peuvent encore l’utiliser et affecter la quantité de trafic que NDR peut gérer.

- Si vous avez 16 Go de mémoire, nous ne permettons pas à l’intégration du collecteur de journaux d’utiliser plus de 2GB. Cela garantit que NDR dispose de suffisamment de mémoire.

- Lorsqu’une intégration de collecteur de journaux traite le nombre maximal d’événements, elle utilise la même puissance de traitement que Sophos NDR sous une charge modérément lourde. Cela suppose que la machine virtuelle possède les 4 processeurs par défaut.

Exclusions de ports et de domaines pour les appliances Sophos

Assurez-vous que le ports et les domaines ci-dessous sont autorisés sur votre pare-feu. Cela permet à l’appliance virtuelle Sophos de démarrer et de télécharger les mises à jour.

Les domaines que vous autoriserez dépendront de la prise en charge des caractères de remplacement par votre pare-feu.

Cliquez sur l’onglet pertinent pour obtenir plus de renseignements.

| Domaine | Ports | Protocoles |

|---|---|---|

| *.sophos.com | TCP/443, TCP/22 | HTTPS, SSH |

| *.amazonaws.com | TCP/443 | HTTPS |

| *.ubuntu.com | TCP/80, TCP/443, UDP/123 | HTTP, HTTPS, NTP |

| api.snapcraft.io | TCP/443 | HTTPS |

| auth.docker.io | TCP/443 | HTTPS |

| get.k3s.io | TCP/443 | HTTPS |

| github.com | TCP/443 | HTTPS |

| objects.githubusercontent.com | TCP/443 | HTTPS |

| packages.buildkite.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| Domaine | Port | Protocole |

|---|---|---|

| api.snapcraft.io | TCP/443 | HTTPS |

| archive.ubuntu.com | TCP/80 | HTTP |

| auth.docker.io | TCP/443 | HTTPS |

| central.sophos.com | TCP/443 | HTTPS |

| changelogs.ubuntu.com | TCP/443 | HTTPS |

| entropy.ubuntu.com | TCP/443 | HTTPS |

| get.k3s.io | TCP/443 | HTTPS |

| github.com | TCP/443 | HTTPS |

| jfrog-prod-use1-shared-virginia-main.s3.amazonaws.com | TCP/443 | HTTPS |

| ndr.apu.sophos.com | TCP/22 | SSH |

| nta-proxy.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| ntp.ubuntu.com | UDP/123 | NTP |

| objects.githubusercontent.com | TCP/443 | HTTPS |

| packages.buildkite.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| s3-r-w.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| sdu-feedback.sophos.com | TCP/443 | HTTPS |

| security.ubuntu.com | TCP/80 | HTTP |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-west-1-prod-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-central-1-prod-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-east-2-prod-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-west-2-prod-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ca-central-1-prod-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-southeast-2-prod-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-northeast-1-prod-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-south-1-prod-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-sa-east-1-prod-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-eu-west-1-prod-ndr-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-eu-central-1-prod-ndr-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-us-east-2-prod-ndr-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-us-west-2-prod-ndr-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ca-central-1-prod-ndr-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-southeast-2-prod-ndr-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-northeast-1-prod-ndr-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-south-1-prod-ndr-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-sa-east-1-prod-ndr-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |