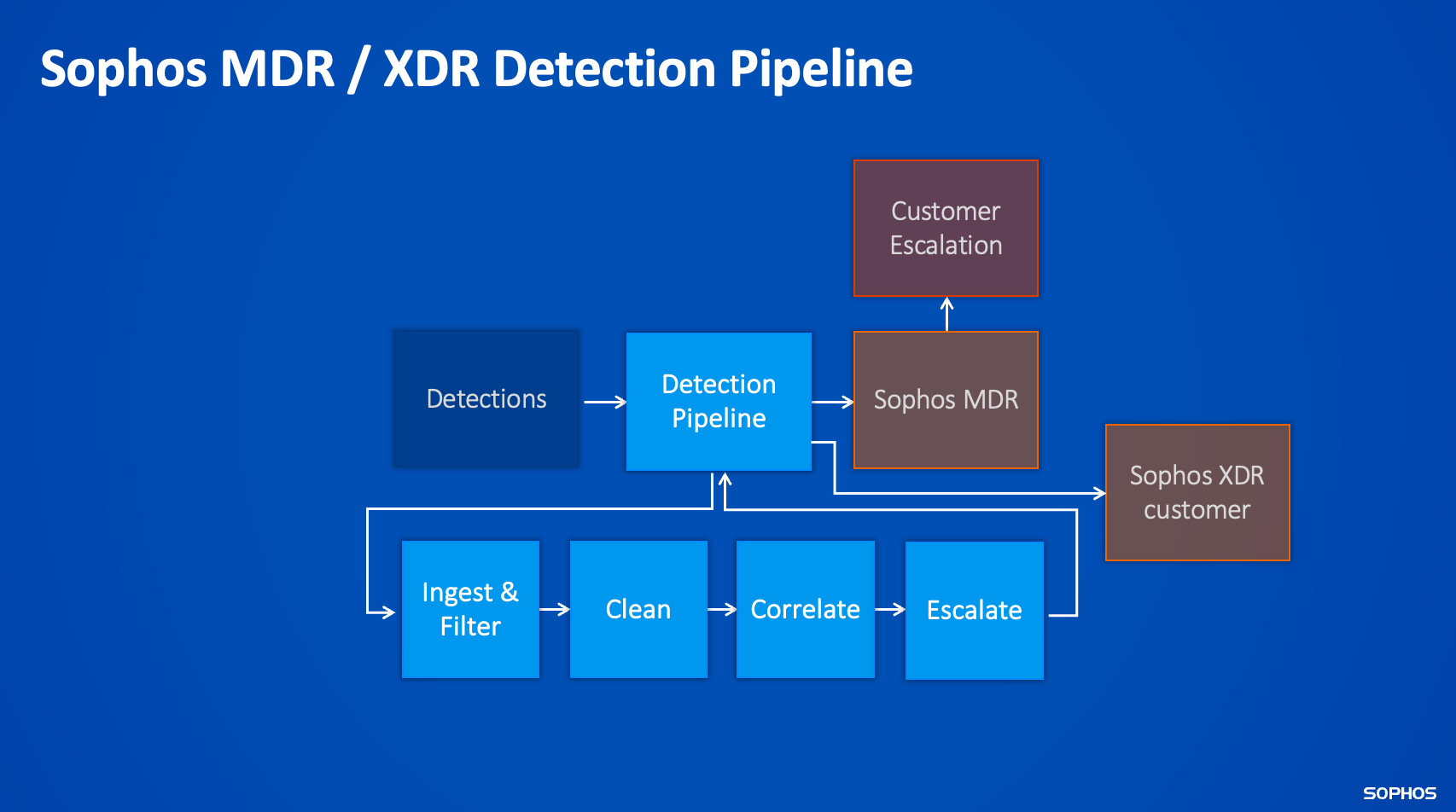

Pipeline de détection d’intégrations

Cette page vous explique comment les intégrations de produits Sophos ingèrent, filtrent, nettoient, corrèlent et font remonter les détections.

Remarque

Retrouvez plus de renseignements sur le nombre de détections collectées et traitées sur Parcours télémétrique.

Étape 1 : Ingestion et filtrage

Nous ingérons la télémétrie et filtrons les bruits indésirables.

Nous procédons ainsi de l'une des manières suivantes :

- En local : Un collecteur de journaux sur le réseau du client transmet les alertes à Sophos Central.

- Dans le Cloud : Une API envoie des alertes à Sophos Central.

Remarque

Pour protéger la continuité du service pour tous les utilisateurs, Sophos filtre ou échantillonne parfois les données saisies par les clients. Cela se traduit par des différences temporaires de volume d'alerte lors des étapes d'ingestion et de traitement. Cela peut également entraîner une remise en file d'attente des données afin qu'elles puissent être retraitées pour offrir au client une couverture complète.

Étape 2 : Nettoyer

Les données que nous ingérons ne sont pas standardisées, donc Sophos commence à les traiter dans un schéma cohérent et normalisé.

Étape 3 : Corréler

Nous commençons maintenant à regrouper les alertes brutes apparemment non liées en groupements d'alertes associées.

Nous utilisons les critères suivants pour regrouper les alertes :

- Nous visons à ce que chaque groupement d'alertes représente une activité connexe.

- Nous regroupons les alertes dans le temps, en nous basant sur la technique MITRE ATT&CK et des indicateurs similaires de compromission (IOC) ou entités.

- Nous utilisons la norme MITRE pour nous aider à regrouper les événements en fonction de cas d'utilisation de menaces spécifiques.

Étape 4 : Escalader

La logique décide maintenant des groupements à transmettre à nos analystes pour une investigation plus approfondie.

Si nécessaire, l'analyste mènera l’enquête et nous informerons le client des résultats obtenus.

Nous fournissons habituellement les informations suivantes :

- Une description de l’incident.

- Les détails d'alerte spécifiques indicateurs de la menace présumée la plus grave.

- Les infrastructures menacées.

- Les heures auxquelles les événements se sont produits.

- Un verdict sur le niveau de gravité de la menace (qu'il s'agisse d'un problème grave ou d'un faux positif, si toutes les alertes sont activées).

- Les mesures d'atténuation prises.