Intégrer Fortinet FortiGate

Vous devez avoir un pack de licence d’intégration « Firewall » pour utiliser cette fonction.

Vous pouvez intégrer les logiciels Fortinet FortiGate à Sophos Central. Cela permet à FortiGate d’envoyer des alertes de pare-feu à Sophos pour analyse.

Cette intégration utilise un collecteur de journaux hébergé sur une machine virtuelle (VM). Ensemble, ils s’appellent une appliance d’intégration. L’appliance reçoit des données tierces et les envoie à Sophos Data Lake.

Cette page décrit l’intégration à l’aide d’une appliance sur ESXi ou Hyper-V. Si vous souhaitez effectuer une intégration à l’aide d’une appliance sur AWS, consultez Intégrations sur AWS.

Étapes clés

Les étapes clés d’une intégration sont les suivantes :

- Ajouter une intégration pour ce produit. À cette étape, vous créez une image de l’appliance.

- Téléchargez et déployez l’image sur votre machine virtuelle. Cela devient votre appliance.

- Configurer FortiGate pour qu’il envoie des données à l’appliance.

Conditions requises

Les appliances ont des exigences en matière d’accès au système et au réseau. Pour vérifier que vous y adhérez, consultez Exigences relatives à l’appliance.

Ajouter une intégration

Pour ajouter l’intégration, procédez de la manière suivante :

- Dans Sophos Central, allez dans Centre d’analyse des menaces > Intégrations > Marketplace.

-

Cliquez sur Fortinet FortiGate.

La page Fortinet FortiGate s’ouvre. Vous pouvez ajouter les intégrations et voir une liste de celles que vous avez déjà ajoutées.

-

Dans Ingestion de données (alertes de sécurité), cliquez sur Ajouter une configuration.

Remarque

S’il s’agit de la première intégration que vous ajoutez, nous vous demanderons des détails sur vos domaines et adresses IP internes. Voir Fournir les détails de votre domaine et de votre adresse IP.

Les Étapes de configuration de l’intégration s’affichent.

Configurer l’appliance

Dans les Étapes de configuration de l’intégration, vous pouvez configurer une nouvelle appliance ou utiliser une appliance existante.

Nous supposons ici que vous configurez une nouvelle appliance. Pour ce faire, créez une image comme suit :

- Saisissez le nom de domaine et sa description.

- Cliquez sur Créer une nouvelle appliance.

- Saisissez le nom et la description de l’appliance.

- Sélectionnez la plate-forme virtuelle. Actuellement, nous prenons en charge VMware ESXi 6.7 Update 3 ou version ultérieure et Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) ou version ultérieure.

-

Spécifiez les paramètres IP pour les Ports du réseau connecté à Internet. Cette opération configure l’interface de gestion de l’appliance.

-

Sélectionnez DHCP pour assigner automatiquement l’adresse IP.

Remarque

Si vous sélectionnez DHCP, vous devez lui réserver l’adresse IP.

-

Sélectionnez Manuel pour spécifier les paramètres réseau.

-

-

Sélectionnez la version IP syslog et saisissez l’adresse IP syslog.

Vous aurez besoin de l’adresse IP syslog ultérieurement lorsque vous allez configurer FortiGate pour qu’il envoie des données à votre appliance.

-

Sélectionnez un Protocole.

Vous devez utiliser le même protocole lorsque vous configurez FortiGate pour envoyer des données à votre appliance.

-

Cliquez sur Enregistrer.

Nous créons l’intégration et celle-ci apparaît dans votre liste.

Dans les détails d’intégration, vous pouvez voir le numéro de port de l’appliance. Vous aurez besoin de cette information ultérieurement lorsque vous allez configurer Fortigate pour qu’il lui envoie des données.

L’image de l’appliance sera prête au téléchargement en l’espace de quelques minutes.

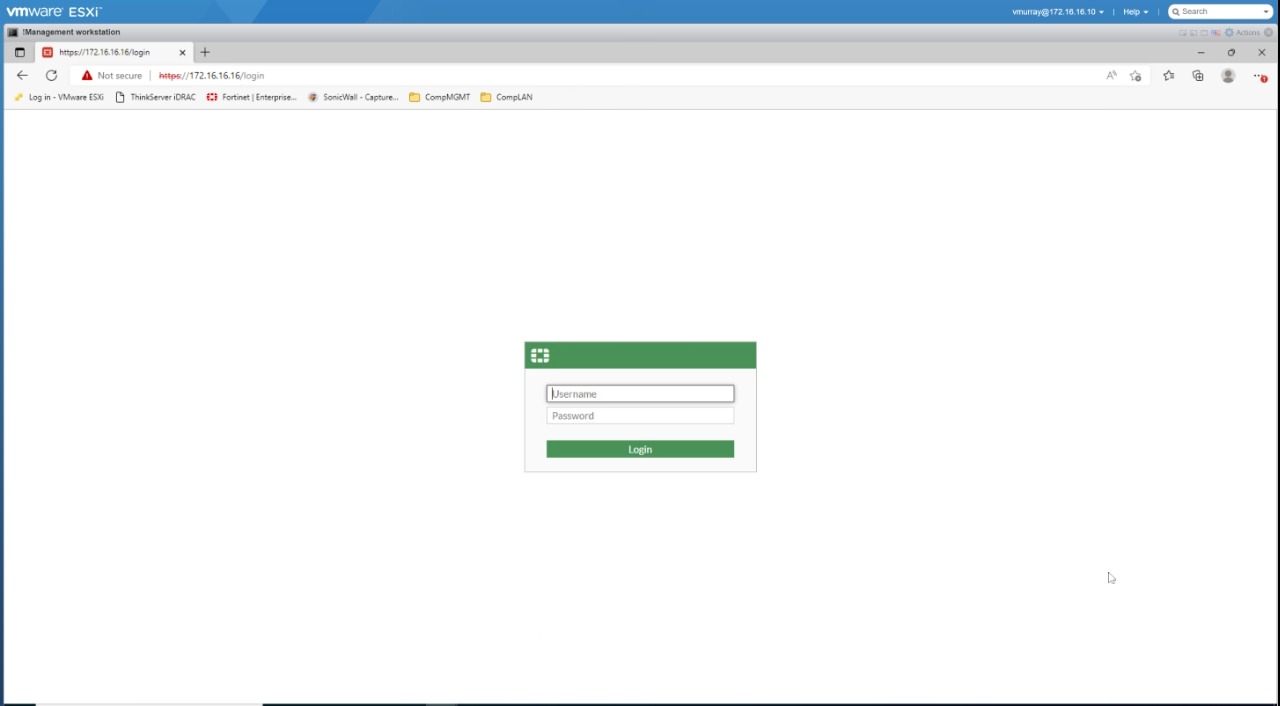

Déployer l’appliance

Restriction

Si vous utilisez ESXi, le fichier OVA est vérifié avec Sophos Central afin de ne pouvoir être utilisé qu’une seule fois. Si vous devez déployer une autre machine virtuelle, veuillez créer de nouveau le fichier OVA dans Sophos Central.

Utilisez l’image pour déployer l’appliance comme suit :

- Dans la liste des intégrations, dans Actions, cliquez sur l’action de téléchargement de votre plate-forme, par exemple Télécharger la version OVA pour ESXi.

- Une fois le téléchargement de l’image terminé, déployez-la sur votre machine virtuelle. Voir Déployer des appliances.

Configurer FortiGate

Maintenant, vous configurez FortiGate pour qu’il envoie des alertes à l’appliance Sophos sur la machine virtuelle.

Remarque

Vous pouvez configurer plusieurs instances de FortiGate pour envoyer des données à Sophos via la même appliance. Une fois l’intégration terminée, répétez les étapes de cette section pour vos autres instances de FortiGate. Vous n’avez pas besoin de répéter les étapes dans Sophos Central.

Configurez FortiGate comme suit :

- Connectez-vous à l’interface de ligne de commande (CLI).

-

Saisissez les commandes suivantes pour activer le transfert Syslog et envoyer des données à votre appliance. Assurez-vous d’utiliser les bonnes commandes pour votre version FortiGate.

config log syslogd setting set status enable set facility user set port <numéro de port de votre appliance> set server <adresse IP syslog de votre appliance> set mode udp set format cef endconfig log syslogd setting set status enable set facility user set port [numéro de port de votre appliance] set server [adresse IP syslog de votre appliance] set format cef set reliable disable end

Remarque

Vous pouvez configurer jusqu’à quatre serveurs Syslog dans FortiGate. Il suffit de remplacer syslogd par syslogd2, sylsogd3 ou syslogd4 dans la première ligne pour configurer chaque serveur Syslog.

Vos alertes FortiGate devraient maintenant apparaître dans Sophos Data Lake après validation.

Personnaliser les alertes

La plupart des fonctions FortiGate sont journalisées par défaut.

Pour assurer la journalisation des fonctions de filtrage du trafic, du Web et des URL, saisissez les commandes suivantes. Assurez-vous d’utiliser les bonnes commandes pour votre version FortiGate.

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

Les versions 5.4 et ultérieures de FortiGate peuvent également journaliser les URL de référent. Une URL de référent est l’adresse de la page Web où un utilisateur a cliqué sur un lien pour accéder à la page en cours. Cette information permet d’analyser l’utilisation du Web.

Pour activer la journalisation de l’URL du référent pour chaque profil Web, procédez de la manière suivante :

config webfilter profile

edit [Nom de votre profil]

set log-all-url enable

set web-filter-referer-log enable

end

Plus de ressources

Cette vidéo vous guide tout au long de la configuration de l’intégration.

Retrouvez plus de renseignements sur la connexion à un serveur syslog distant dans le Guide de connexion et d’édition de rapports de Fortinet.