Palo Alto PAN-OS

Vous devez avoir un pack de licence d’intégration « Firewall » pour utiliser cette fonction.

Vous pouvez intégrer les produits de sécurité réseau Palo Alto PAN-OS à Sophos Central pour leur permettre d’envoyer des données à Sophos pour analyse.

Cette intégration utilise un collecteur de journaux hébergé sur une machine virtuelle (VM). Ensemble, ils s’appellent une appliance. L’appliance reçoit des données tierces et les envoie à Sophos Data Lake.

Remarque

Vous pouvez ajouter plusieurs pare-feu Palo Alto PAN-OS à la même appliance.

Pour ce faire, configurez votre intégration Palo Alto PAN-OS dans Sophos Central, puis configurez un pare-feu pour lui envoyer des journaux. Configurez ensuite votre autre pare-feu Palo Alto pour envoyer des journaux à la même appliance Sophos.

Vous n’avez pas besoin de répéter la partie Sophos Central de la configuration.

Les étapes essentielles sont les suivantes :

- Configurer une intégration pour ce produit. Cette option permet de configurer une image à utiliser sur une machine virtuelle.

- Télécharger et déployer l’image sur votre machine virtuelle. Cela devient votre appliance.

- Configurez PAN-OS pour qu’il envoie des données à l’appliance.

Conditions requises

Les appliances ont des exigences en matière d’accès au système et au réseau. Pour vérifier que vous y adhérez, consultez Exigences relatives à l’appliance.

Configurer une intégration

Pour configurer l’intégration, procédez comme suit :

- Connectez-vous à Sophos Central.

- Dans Sophos Central, allez dans Centre d’analyse des menaces > Intégrations > Marketplace.

-

Cliquez sur Palo Alto PAN-OS.

La page Palo Alto PAN-OS s’ouvre. Vous pouvez configurer les intégrations et voir une liste de celles que vous avez déjà configurées.

-

Dans Ingestion de données (alertes de sécurité), cliquez sur Ajouter une configuration.

Remarque

S’il s’agit de la première intégration que vous ajoutez, nous vous demanderons des détails sur vos domaines et adresses IP internes. Voir Mes domaines et adresses IP.

Les Étapes de configuration de l’intégration s’affichent.

Configurer la machine virtuelle

Dans les Étapes de configuration de l’intégration, vous configurez votre machine virtuelle comme une appliance pour lui permettre de recevoir des données provenant de Panorama. Vous pouvez utiliser une machine virtuelle existante ou en créer une nouvelle.

Pour configurer la machine virtuelle, procédez de la manière suivante :

- Saisissez le nom de domaine et sa description.

-

Saisissez le nom et la description de l’appliance.

Si vous avez déjà configuré une appliance Sophos, vous pouvez la sélectionner dans une liste.

-

Sélectionnez la plate-forme virtuelle. Actuellement, nous prenons en charge VMware ESXi 6.7 Update 3 ou version ultérieure et Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) ou version ultérieure.

-

Spécifiez les paramètres IP pour les Ports du réseau connecté à Internet. Cette opération configure l’interface de gestion de la machine virtuelle.

-

Sélectionnez DHCP pour assigner automatiquement l’adresse IP.

Remarque

Si vous sélectionnez DHCP, vous devez lui réserver l’adresse IP.

-

Sélectionnez Manuel pour spécifier les paramètres réseau.

-

-

Sélectionnez la version IP syslog et saisissez l’adresse IP syslog.

Vous aurez besoin de l’adresse IP syslog ultérieurement lorsque vous allez configurer PAN-OS pour qu’il envoie des données à votre appliance.

-

Sélectionnez un Protocole. Actuellement, nous ne prenons en charge que UDP.

Définissez le même protocole lorsque vous configurez PAN-OS pour qu’il envoie des données à votre appliance.

-

Cliquez sur Enregistrer.

Nous créons l’intégration et celle-ci apparaît dans votre liste.

Dans les détails d’intégration, vous pouvez voir le numéro de port de l’appliance. Vous aurez besoin de cette information ultérieurement lorsque vous allez configurer PAN-OS pour qu’il lui envoie des données.

L’image VM sera prête au téléchargement en l’espace de quelques minutes.

Déployer la machine virtuelle

Restriction

Si vous utilisez ESXi, le fichier OVA est vérifié avec Sophos Central afin de ne pouvoir être utilisé qu’une seule fois. Si vous devez déployer une autre machine virtuelle, veuillez créer de nouveau le fichier OVA dans Sophos Central.

Utilisez l’image VM pour déployer la machine virtuelle. Procédez comme suit :

- Dans la liste des intégrations, dans Actions, cliquez sur l’action de téléchargement de votre plate-forme, par exemple Télécharger la version OVA pour ESXi.

- Une fois le téléchargement de l’image terminé, déployez-la sur votre machine virtuelle. Voir Déployer une machine virtuelle pour les intégrations.

Configurer PAN-OS

Maintenant, vous configurez PAN-OS pour qu’il envoie des alertes à l’appliance Sophos installée sur la machine virtuelle.

Remarque

Les informations suivantes sont basées sur PAN-OS 9.1. Les guides pour les autres versions sont similaires, mais nous fournissons des liens équivalents là où ils sont disponibles.

Palo Alto fournit des guides de configuration généraux. Voir Configurer le transfert de journaux.

Les étapes clés de la configuration de PAN-OS sont les suivantes :

-

Configurer un profil de serveur Syslog. Définit l’emplacement de réception des alertes.

Vous devez saisir les mêmes paramètres que lorsque vous avez ajouté l’intégration dans Sophos Central.

-

Configurer le format du message Syslog. Définit le format sous lequel les alertes sont envoyées.

- Configurer le transfert de journal. Définit quels journaux sont envoyés et ce qui les déclenche.

- Valider les modifications. Cette opération déploie les modifications de configuration sur les pare-feu.

Remarque

Les journaux Traffic, Threat et WildFire Submission qui correspondent aux alertes sont envoyés à l’appliance Sophos au format CEF.

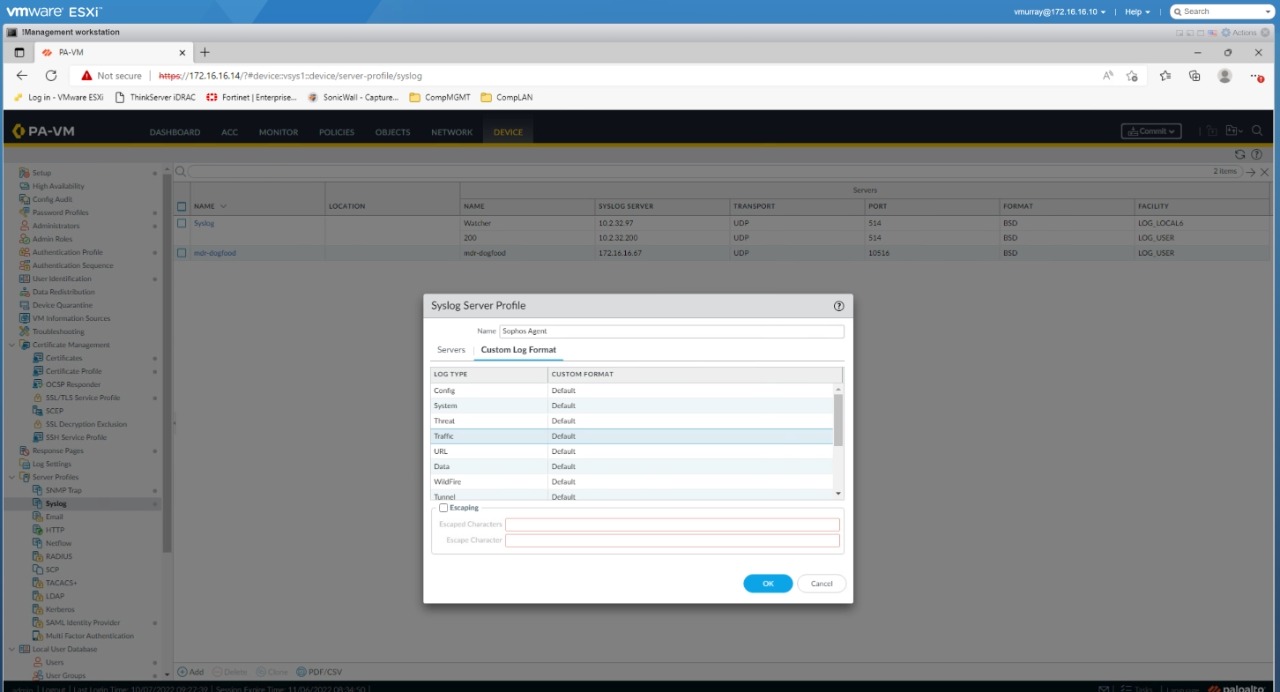

Configurer un profil de serveur Syslog

Pour configurer un profil, qui définit l’emplacement de réception des alertes, procédez de la manière suivante :

- Sélectionnez Appareil > Profils de serveur > Syslog.

- Cliquez sur Ajouter et saisissez un Nom de profil, par exemple « Appliance Sophos ».

- Si le pare-feu comporte plusieurs systèmes virtuels (vsys), sélectionnez l’Emplacement (

vsysouShared) où ce profil est disponible. - Dans Profil du serveur Syslog, cliquez sur Ajouter.

- Saisissez un Nom pour le profil du serveur.

-

Dans Serveurs, saisissez les informations suivantes concernant votre appliance Sophos :

- NOM : Un nom unique pour ce serveur, par exemple

Sophos appliance. - SERVEUR SYSLOG : Adresse IP de votre appliance. Il s’agit de l’adresse IP syslog que vous avez définie dans Sophos Central.

- TRANSPORT : Sélectionnez le même protocole de transport que vous avez défini dans Sophos Central.

- PORT : Le numéro de port que vous avez défini dans Sophos Central.

- FORMAT : Sélectionnez BSD (équivalent à RFC3164).

- INSTALLATION : Sélectionnez une valeur Syslog standard pour calculer la priorité (PRI) du message Syslog. Nous n’utilisons pas cette valeur. Nous vous recommandons donc de choisir le paramètre log_USER par défaut.

- NOM : Un nom unique pour ce serveur, par exemple

Ne cliquez pas encore sur OK. Passez ensuite à la section suivante.

Cette vidéo vous guide tout au long de la configuration du profil de serveur Syslog.

Configurer le format des messages Syslog

Avertissement

Les étapes suivantes fournissent un exemple de formatage des alertes en tant que CEF dans PAN-OS version 9.1 de Palo Alto. Les modèles fournis ci-dessous ne seront pas forcement compatibles avec d’autres versions. Pour obtenir des modèles d’alerte CEF compatibles avec des versions spécifiques de PAN-OS, consultez les Guides de configuration du format d’événement commun de Palo Alto.

Pour configurer le format du message, procédez de la manière suivante :

- Sélectionnez l’onglet Format de journal personnalisé.

-

Sélectionnez Trafic et collez ce qui suit dans la boite de dialogue Format du journal des menaces, puis cliquez sur OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanLinkChange=$link_change_count PanPolicyID=$policy_id PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSDWANClustype=$sdwan_cluster_type PanSDWANSite=$sdwan_site PanDynamicUsrgrp=$dynusergroup_name -

Sélectionnez Menace, collez les éléments suivants dans la boite de dialogue Format du journal des menaces, puis cliquez sur OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanDynamicUsrgrp=$dynusergroup_name -

Sélectionnez Wildfire, collez les éléments suivants dans la boite de dialogue Format du journal des menaces, puis cliquez sur OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid filePath=$cloud fileId=$pcap_id fileHash=$filedigest fileType=$filetype suid=$sender msg=$subject duid=$recipient oldFileId=$reportid PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSRuleUUID=$rule_uuid -

Cliquez sur OK pour enregistrer le Profil de serveur Syslog.

Cette vidéo vous guide tout au long de la configuration du format de message syslog.

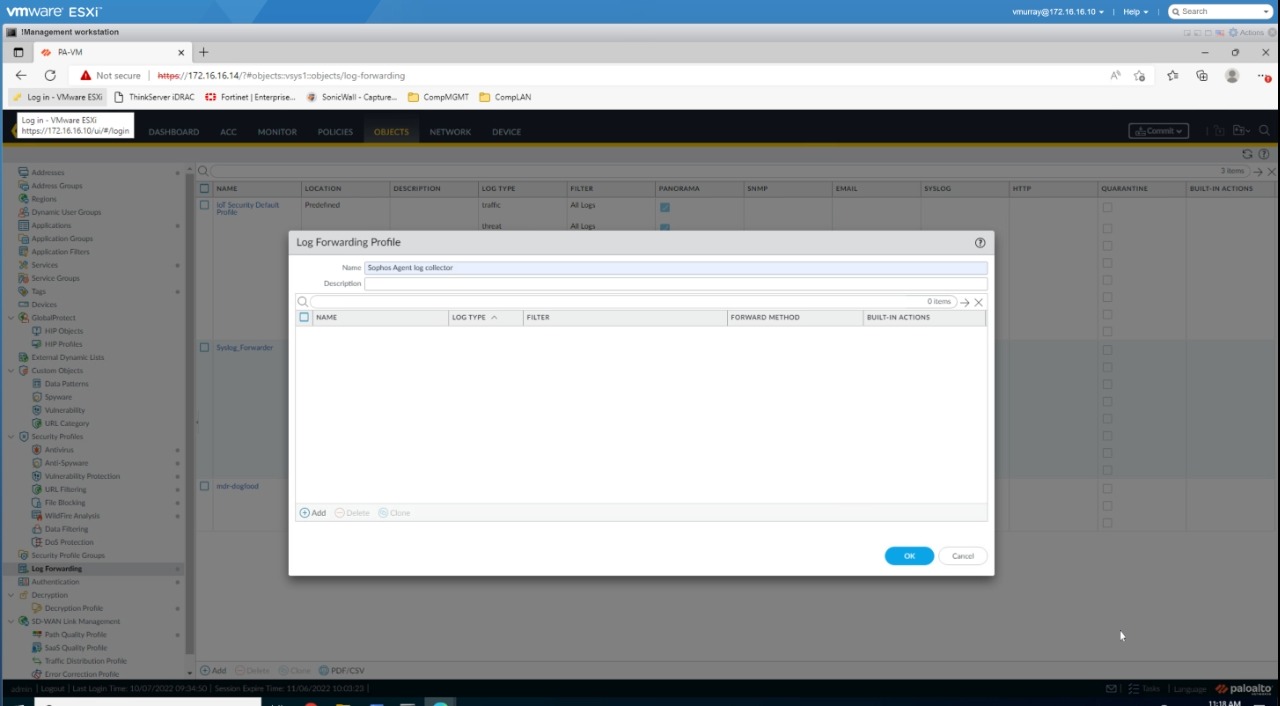

Configurer le transfert des journaux

La configuration du transfert de journal se fait en deux étapes :

- Configurer le pare-feu pour qu’il transfère les journaux.

- Déclencher la génération et le transfert des journaux.

Configurer le pare-feu pour qu’il transfère les journaux

Pour configurer le pare-feu pour qu’il transfère les journaux, procédez de la manière suivante :

- Sélectionnez Objets > Transfert des journaux et cliquez sur Ajouter.

- Dans Profil de transfert des journaux, saisissez un nom unique, par exemple

Sophos appliance. - Cliquez sur Ajouter.

- Dans la Liste de correspondance de profil de transfert des journaux, saisissez un nom pour le Type de journal que vous transférez. Par défaut, il s’agit de Trafic.

- Sélectionnez SYSLOG, puis sélectionnez le serveur auquel envoyer le journal. Il s’agit du nom du serveur que vous avez ajouté. Voir Configurer un profil de serveur Syslog.

- Cliquez sur OK.

-

Répétez ces étapes pour chaque type de journal, niveau de gravité et verdict Wildfire que vous souhaitez ajouter. Nous vous recommandons d’ajouter les éléments suivants :

- Trafic (par défaut)

- Menace

- Wildfire

-

Cliquez sur OK.

Cette vidéo vous guide tout au long de la configuration du pare-feu pour qu’il transfère les journaux.

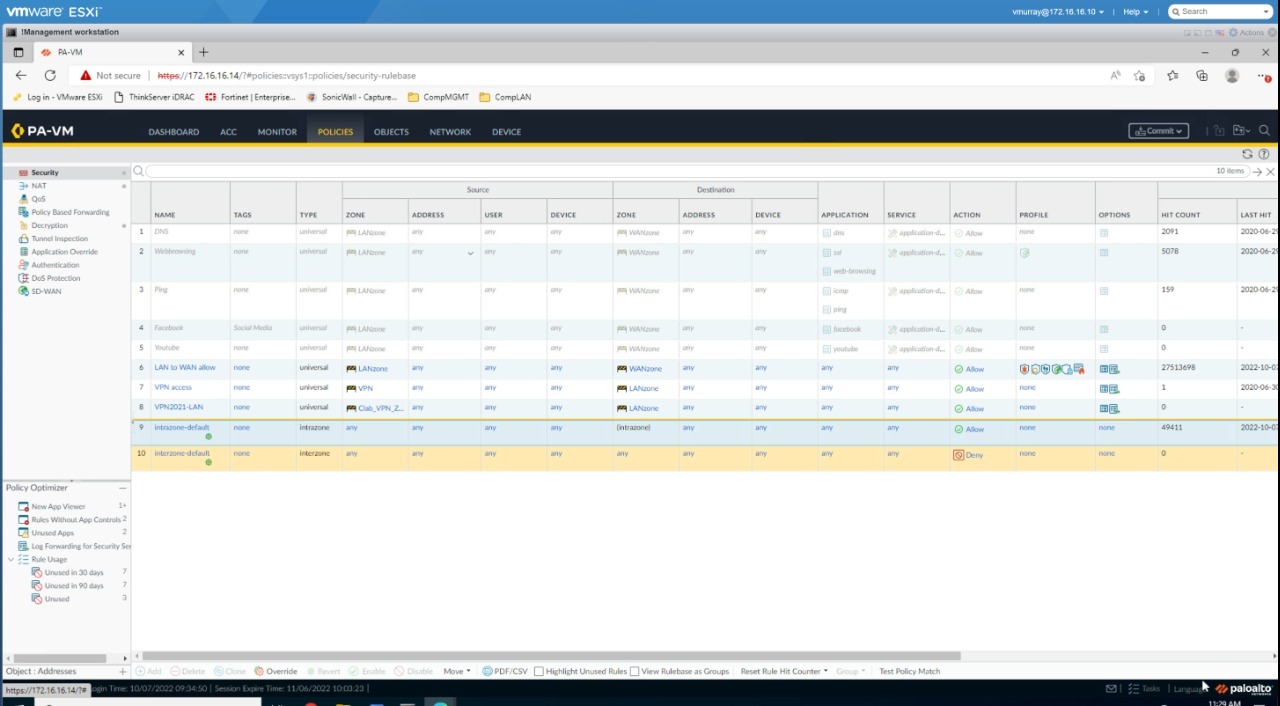

Configurer la génération et le transfert des journaux

Assignez ensuite le profil de transfert des journaux à une stratégie de sécurité pour déclencher la génération et le transfert des journaux. Ceci configure la génération et le transfert des journaux.

Procédez comme suit :

- Sélectionnez Stratégies > Sécurité puis sélectionnez la stratégie à utiliser.

- Dans Règle de stratégie de sécurité, sélectionnez Actions.

- Dans Paramètres du profil, sélectionnez Profils dans la section Type de profil.

- Sous Type de profil, choisissez les profils de sécurité que vous souhaitez suivre.

- Dans Paramètres du journal, vous pouvez sélectionner soit Connexion au début de la session, soit Connexion à la fin de la session. Votre choix dépendra de votre environnement et du type de journaux et alertes que vous souhaitez transmettre à Sophos.

- Dans Transfert des journaux, sélectionnez le profil que vous avez créé. Voir Configurer le transfert des journaux.

- Cliquez sur OK.

Cette vidéo vous guide tout au long du processus de génération et de transfert des journaux.

Valider les modifications

Une fois l’installation terminée, cliquez sur Terminer. Vos alertes PAN-OS devraient apparaître dans Sophos Data Lake après validation.

Plus d’informations

Retrouvez plus de renseignements sur la configuration de Palo Alto Panorama sur

- Configurer le transfert des journaux

- Créez un profil de transfert des journaux

- Assigner le profil de transfert des journaux aux règles de stratégie et aux zones réseau.

- Comment transférer les journaux d’URL personnalisés vers un serveur Syslog

- Guides de configuration du format d’événement commun (CEF)

- Guide d’intégration du format d’événement commun Micro Focus

- Options de transfert des journaux

- Champs du journal des menaces