Utilizzo di Microsoft Entra ID come provider di identità

È possibile utilizzare la propria istanza di Microsoft Entra ID per verificare le identità dei propri amministratori e utenti quando effettuano l’accesso ai prodotti Sophos Central. Per svolgere questa operazione è necessario aggiungere Microsoft Entra ID come provider di identità.

Se si desidera utilizzare Microsoft Entra ID come provider di identità, individuare l’ID tenant della propria istanza di Microsoft Entra ID. Ne abbiamo bisogno per verificare utenti e amministratori.

Requisiti

Prima di tutto, è necessario verificare un dominio. Vedere Verifica di un dominio federato.

Occorre avere il ruolo di Super Amministratore.

Avviso

Se si desidera utilizzare l'accesso federato come opzione di accesso, bisogna assicurarsi che tutti gli amministratori e gli utenti siano assegnati a un dominio e abbiano un provider di identità.

Prima di poter aggiungere Microsoft Entra ID come provider di identità, è necessario svolgere le seguenti operazioni:

- Verificare di avere un account Microsoft Entra ID su Microsoft. Microsoft Entra ID è il servizio delle identità e degli accessi di Microsoft ed è basato sul cloud.

- Ottenere il consenso e l’autorizzazione dell’amministratore di Microsoft Entra ID per l’utilizzo del Microsoft Entra ID dell’organizzazione con Sophos Central.

- Accertarsi di avere un account Sophos Central che corrisponde al proprio account Microsoft Entra ID. Gli indirizzi e-mail devono essere identici.

Configurazione di Microsoft Entra ID nel portale di Azure

Per configurare Microsoft Entra ID nel portale di Azure, è necessario procedere come segue:

- Creare un'applicazione Azure.

- Configurare l’autenticazione per l’applicazione.

- Impostare la configurazione dei token.

- Assegnare le autorizzazioni dell’applicazione.

Creazione di un’applicazione Azure.

Per creare un’applicazione Azure, procedere come segue:

- Accedere al portale Azure.

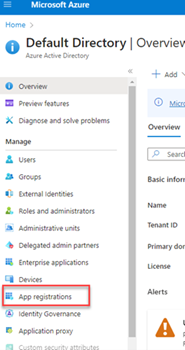

- Cercare

App registrations. -

Nel riquadro sulla sinistra, cliccare su Registrazioni per l’app.

-

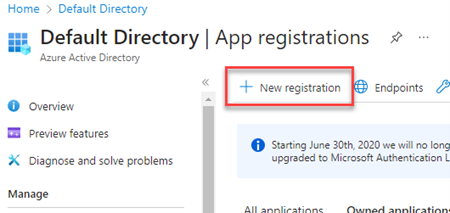

Nel riquadro sulla destra, cliccare su Nuova registrazione.

-

Immettere il nome che si desidera attribuire all'applicazione.

-

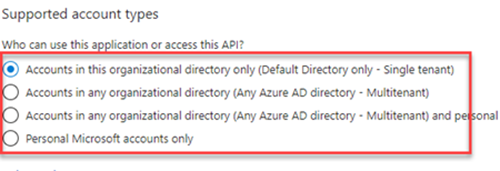

Sotto Tipi di account supportati, selezionare Solo account in questa directory organizzativa (solo directory predefinita - Singolo tenant).

-

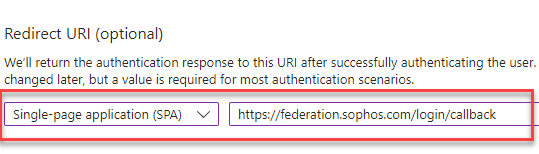

In URI di reindirizzamento (opzionale), selezionare *Applicazione a pagina singola (Single-Page Application, SPA)* e immettere

https://federation.sophos.com/login/callback. -

Cliccare su Registra.

Configurazione dell’autenticazione per l’applicazione

Per configurare l’autenticazione per l’applicazione, procedere come segue:

- Nell’applicazione creata, cliccare su Autenticazione.

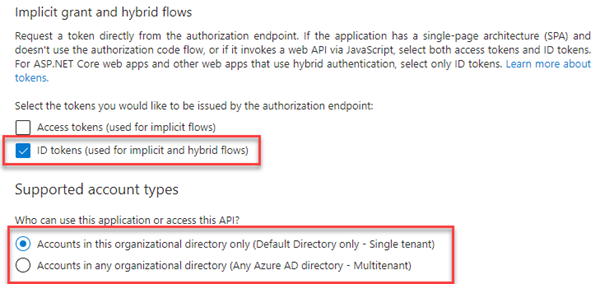

- In Flussi di concessione implicita e ibridi, selezionare Token ID (usati per i flussi impliciti e ibridi).

- Sotto Tipi di account supportati, selezionare Solo account in questa directory organizzativa (solo directory predefinita - Singolo tenant).

-

Cliccare su Salva.

Impostazione della configurazione dei token

Per configurare la configurazione dei token, procedere come segue:

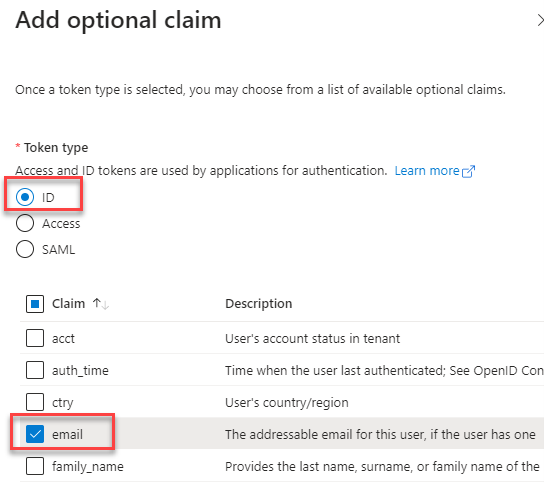

- Nell’applicazione creata, cliccare su Configurazione dei token.

- Sotto Attestazioni facoltative, cliccare su Aggiungi un’attestazione facoltativa.

-

Sotto Tipo di token, selezionare ID e successivamente E-mail.

-

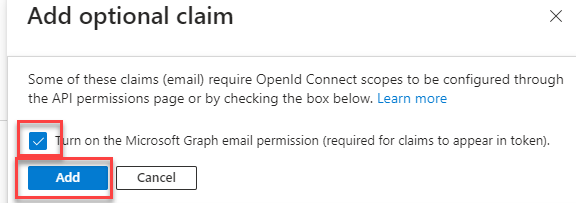

Cliccare su Aggiungi.

-

Nel messaggio popup, cliccare su *Turn on the Microsoft Graph email permission* (Attiva autorizzazione e-mail di Microsoft Graph).

-

Cliccare su Aggiungi.

Assegnazione delle autorizzazioni dell’applicazione

Per assegnare le autorizzazioni dell’applicazione, procedere come segue:

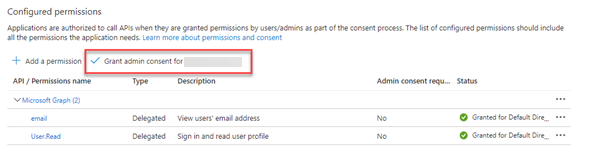

- Nell’applicazione creata, cliccare su Autorizzazioni API.

-

Sotto Autorizzazioni configurate, cliccare su Concedi consenso amministratore per <account>.

-

Cliccare su Sì.

Sincronizzazione con Microsoft Entra ID

Un amministratore di Microsoft Entra ID deve fornire il consenso (autorizzazione) all’uso delle credenziali memorizzate nel tenant di Microsoft Entra ID della propria organizzazione, per accedere a Sophos Central.

Questo consenso si applica a tutti i prodotti Sophos Central.

Una volta ottenuto il consenso dell’amministratore di Microsoft Entra ID, il proprio tenant di Microsoft Entra ID riterrà Sophos Central attendibile e sarà possibile utilizzare Microsoft Entra ID come provider di identità.

Per assistenza su come concedere il consenso in Microsoft Entra ID, vedere Esperienza di consenso per le applicazioni in Microsoft Entra ID.

Individuazione del proprio ID tenant

Prima di poter aggiungere Microsoft Entra ID come provider di identità, occorre sapere qual è l’ID tenant.

Per individuare il proprio ID tenant, procedere come segue:

- Dal menu del portale di Microsoft Azure, selezionare Microsoft Entra ID. Verrà visualizzata la pagina Panoramica.

-

Nella sezione Informazioni di base, individuare l’ID tenant, che è l’ID del proprio dominio del tenant.

Bisognerà specificarlo durante la configurazione di Microsoft Entra ID come provider di identità.

Per aggiungere Microsoft Entra ID come provider di identità, consultare i seguenti argomenti:

- Se l’indirizzo e-mail e l’UPN degli utenti sono uguali, vedere Aggiunta del provider di identità (Entra ID/Open IDC/ADFS).

- Se l’indirizzo e-mail e l’UPN degli utenti sono diversi, vedere Configurazione di Microsoft Entra ID per permettere agli utenti di accedere con il proprio UPN.

Configurazione di Microsoft Entra ID come provider di identità in Sophos Central

Microsoft Entra ID può essere utilizzato come provider di identità.

Per farlo, procedere come segue:

-

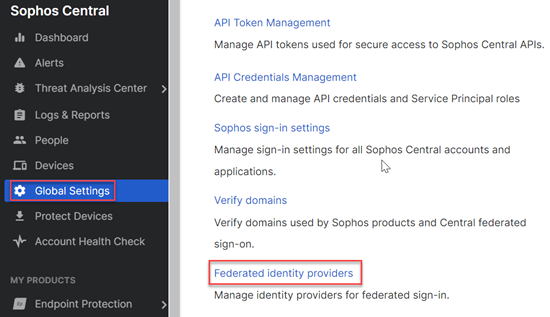

In Sophos Central, aprire Impostazioni globali > Provider di identità federati.

-

Cliccare su Aggiungi provider di identità.

- Inserire un Nome e una Descrizione.

- Cliccare su Tipo e selezionare OpenID Connect.

- Cliccare su Vendor e selezionare Microsoft Entra ID.

- Saltare il Passaggio A: Configura OpenID Connect, perché è già stato configurato Microsoft Entra ID nel portale di Azure.

-

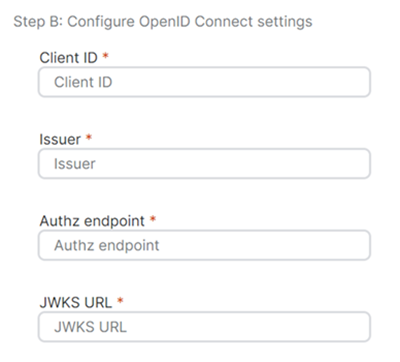

Per il Passaggio B: Configura impostazioni di OpenID Connect, procedere come segue:

-

Per ID client, immettere l’ID client dell’applicazione creata su Azure.

Per trovarlo, procedere come segue:

- Nel portale di Azure, aprire Registrazioni app.

- Selezionare l’applicazione creata.

- Copiare l’ID riportato in ID applicazione (client) e incollarlo in ID client su Sophos Central.

-

Per Autorità di certificazione, immettere il seguente URL:

https://login.microsoftonline.com/<tenantId>/v2.0Sostituire

<tenantId>con l’ID tenant della propria istanza Azure.Per trovarlo, procedere come segue:

- Nel portale di Azure, aprire Registrazioni app.

- Selezionare l’applicazione creata.

- Copiare l’ID riportato in ID directory (tenant) e sostituirlo a

<tenantId>nell’URL.

-

Per *Authz endpoint* (Endpoint autorizzati), immettere il seguente URL:

https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/authorizeSostituire

<tenantId>con l’ID tenant copiato nel passaggio B. -

Per URL JWKS, immettere il seguente URL:

https://login.microsoftonline.com/<tenantId>/discovery/v2.0/keysSostituire

<tenantId>con l’ID tenant copiato nel passaggio B.

-

-

Cliccare su Seleziona un dominio e scegliere il proprio dominio.

È possibile aggiungere più di un dominio. È possibile associare un solo utente a un dominio.

-

Selezionare se si desidera attivare l’MFA implementata dal provider di identità.. Selezionare una delle seguenti opzioni:

- MFA implementata dal provider di identità

- Nessuna MFA implementata dal provider di identità

-

Cliccare su Salva.

Microsoft Entra ID può ora essere aggiunto come provider di identità. Vedere Aggiunta del provider di identità (Entra ID/Open IDC/ADFS).

Configurazione di Microsoft Entra ID per permettere agli utenti di accedere con il proprio UPN

È possibile configurare Microsoft Entra ID in modo da permettere agli utenti di accedere utilizzando il proprio nome dell’entità utente (User Principal Name, UPN), se è diverso dall’indirizzo e-mail.

Per accedere utilizzando il proprio UPN, procedere come segue:

-

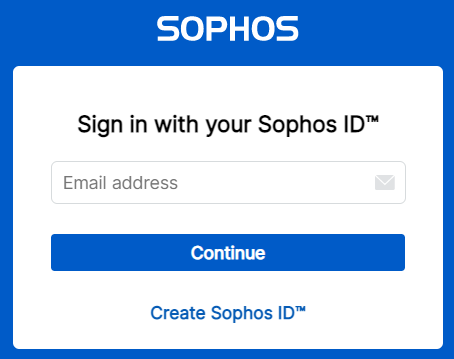

Utenti e amministratori accedono con l’indirizzo e-mail a loro associato in Sophos Central.

-

Verrà visualizzata una schermata, che varia a seconda delle selezioni effettuate nelle Impostazioni di accesso Sophos.

-

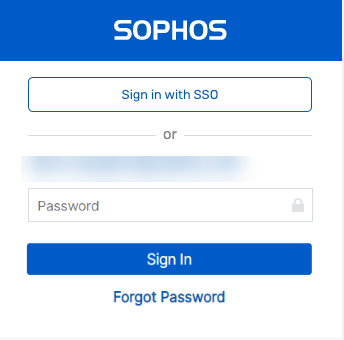

Se sono state selezionate le Credenziali di Sophos Central Admin o di accesso federato in Prodotti > Impostazioni generali > Impostazioni di accesso Sophos, gli utenti e gli amministratori potranno effettuare l’accesso con una di queste opzioni.

Per accedere utilizzando l’UPN, gli utenti dovranno procedere come segue:

-

Cliccare su Accedi con SSO.

Verrà visualizzata la pagina di accesso a Microsoft Azure.

-

Inserire l’UPN e la password.

-

-

Se è stata selezionata l’opzione Solo credenziali di accesso federato in Prodotti > Impostazioni generali > Impostazioni di accesso Sophos, verrà visualizzata la pagina di accesso di Microsoft Azure, nella quale possono immettere l’UPN e la password.

-