Aggiunta del provider di identità (Entra ID/Open IDC/ADFS)

Per utilizzare l'accesso federato occorre configurare un provider di identità.

Requisiti

Per utilizzare questa funzionalità è necessario essere Super Amministratore.

-

Prima di tutto, devi verificare un dominio. Non è possibile configurare un provider di identità se non è stato verificato un dominio. Vedere Verifica di un dominio federato.

-

Verificare di avere le informazioni necessarie per configurare il provider di identità.

Avviso

Se si desidera utilizzare l'accesso federato come opzione di accesso, bisogna assicurarsi che tutti gli amministratori e gli utenti siano assegnati a un dominio e abbiano un provider di identità.

È possibile selezionare Microsoft Entra ID, OpenID Connect o Microsoft AD FS come provider di identità per verificare le identità degli amministratori al momento dell’accesso. Consultare le sezioni precedenti per informazioni su come configurare il provider di identità desiderato.

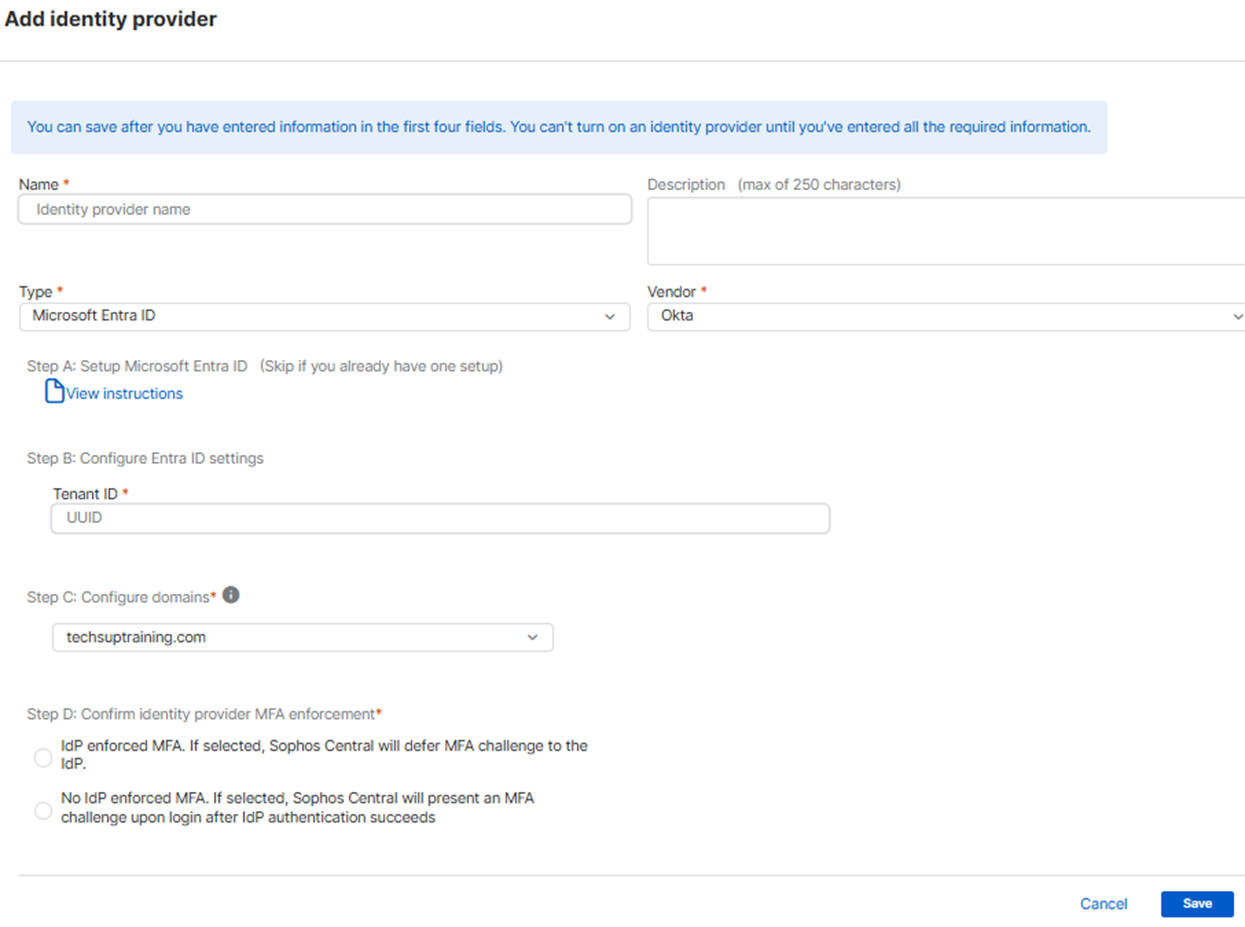

Aggiunta di Microsoft Entra ID come provider di identità

È possibile aggiungere Microsoft Entra ID come provider di identità.

Prima di aggiungere Microsoft Entra ID come provider di identità, occorre seguire le istruzioni indicate in Utilizzo di Microsoft Entra ID come provider di identità.

È necessario annotare l’ID tenant della propria istanza di Microsoft Entra ID.

Per aggiungere Microsoft Entra ID, procedere come segue:

- Cliccare sull’icona Impostazioni generali

.

. - Sotto Amministrazione, cliccare su Provider di identità federati.

- Cliccare su Aggiungi provider di identità.

- Inserire un nome e una descrizione.

- Cliccare su Tipo e selezionare Microsoft Entra ID.

- Cliccare su Vendor e selezionare Microsoft Entra ID.

- In Configura impostazioni di Entra ID, inserire l’ID tenant.

-

In Configura domini, cliccare su Seleziona un dominio e scegliere il proprio dominio.

È possibile aggiungere più domini, ma ogni utente può essere associato solo a un dominio.

-

In Conferma implementazione dell’MFA da parte del provider di identità, selezionare una delle seguenti opzioni:

- MFA implementata dal provider di identità: Sophos Central consente al provider di identità (IdP) di applicare l’autenticazione a più fattori (MFA).

- Nessuna MFA implementata dal provider di identità: Sophos Central applica l’MFA una volta completata l’autenticazione dell’IdP.

-

Cliccare su Save (Salva).

-

In Provider di identità federati, selezionare il proprio provider di identità e cliccare su Attiva.

Nota

Se non ne viene completata la configurazione o se sono state fornite informazioni non valide, il provider non potrà essere attivato.

È ora possibile configurare le impostazioni di accesso. Vedere Impostazioni di accesso Sophos.

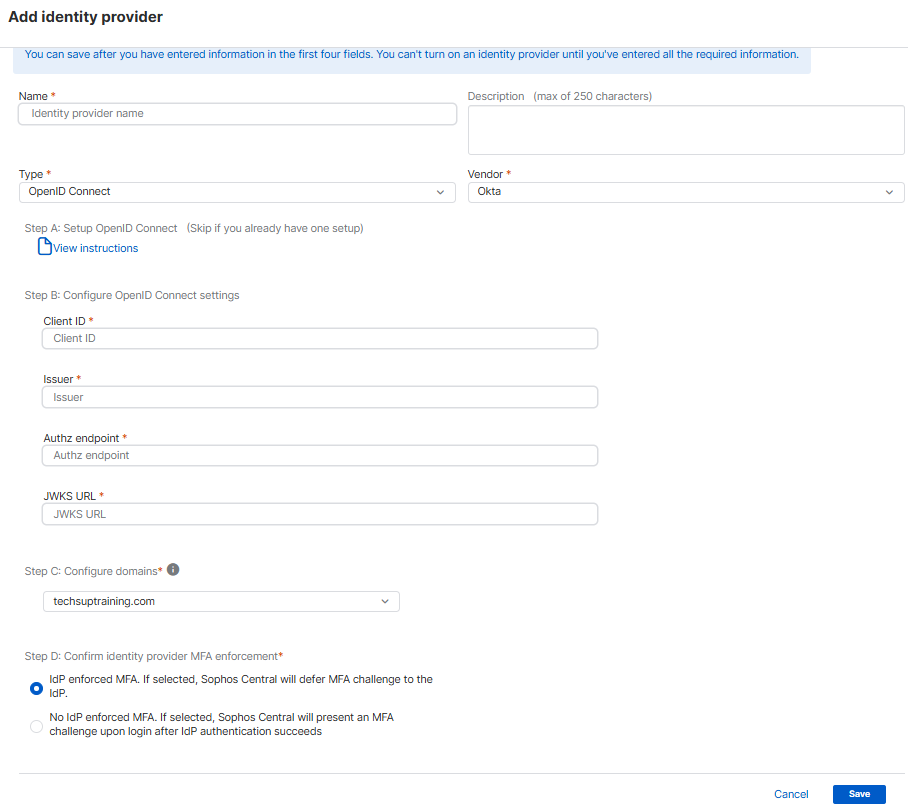

Aggiunta di OpenID Connect come provider di identità

È possibile aggiungere OpenID Connect come provider di identità.

Prima di aggiungere OpenID Connect come provider di identità, occorre seguire le istruzioni indicate in Utilizzo di OpenID Connect come provider di identità.

Nelle immagini di queste istruzioni abbiamo utilizzato Okta come provider di esempio per OpenID Connect.

Per aggiungere OpenID Connect, procedere come segue:

- Cliccare sull’icona Impostazioni generali

.

. - Sotto Amministrazione, cliccare su Provider di identità federati.

- Cliccare su Aggiungi provider di identità.

- Inserire un nome e una descrizione.

- Cliccare su Tipo e selezionare OpenID Connect.

- Cliccare su Vendor e selezionare il proprio vendor. Ad esempio Okta.

-

In Configura impostazioni di OpenID Connect, immettere le seguenti informazioni:

- ID del client: l’ID client per l’applicazione Sophos Central in Okta.

- Autorità emittente: il Configured Custom Domain in Okta, È

https://${DOMAIN}.okta.com. - Endpoint autorizzato: Questo è

https://$Issuer}/oauth2/v1/authorize. - URL JWKS: Questo è

https://${Issuer}/oauth2/v1/keys.

-

In Configura domini, cliccare su Seleziona un dominio e scegliere il proprio dominio.

È possibile aggiungere più domini, ma ogni utente può essere associato solo a un dominio.

-

In Conferma implementazione dell’MFA da parte del provider di identità, selezionare una delle seguenti opzioni:

- MFA implementata dal provider di identità: Sophos Central consente al provider di identità (IdP) di applicare l’autenticazione a più fattori (MFA).

- Nessuna MFA implementata dal provider di identità: Sophos Central applica l’MFA una volta completata l’autenticazione dell’IdP.

-

Cliccare su Save (Salva).

-

In Provider di identità federati, selezionare il proprio provider di identità e cliccare su Attiva.

Nota

Se non ne viene completata la configurazione o se sono state fornite informazioni non valide, il provider non potrà essere attivato.

È ora possibile configurare le impostazioni di accesso. Vedere Impostazioni di accesso Sophos.

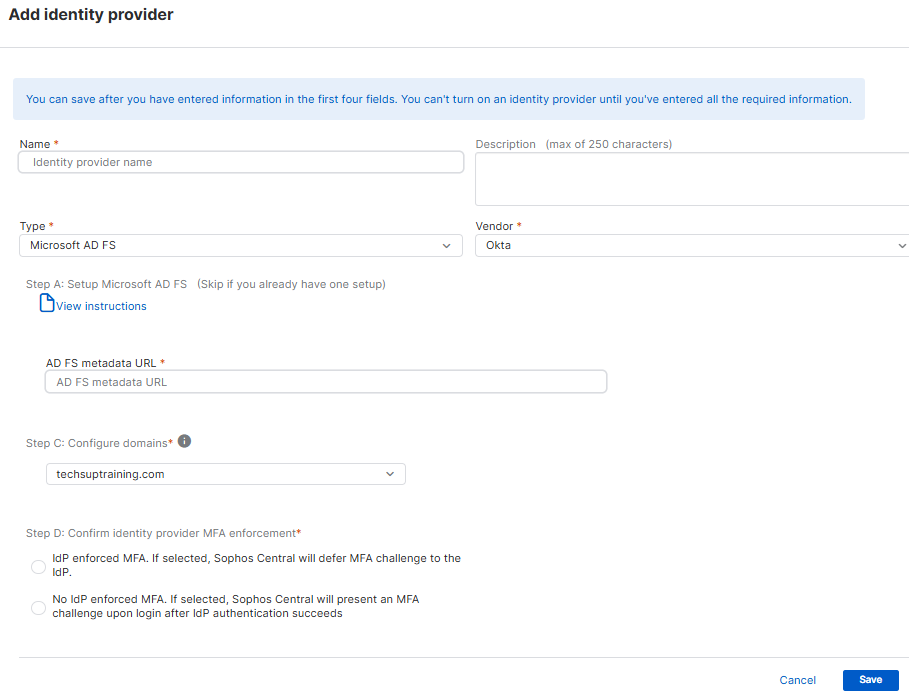

Aggiunta di Microsoft AD FS come provider di identità

Microsoft AD FS può essere utilizzato come provider di identità.

Prima di aggiungere Microsoft AD FS come provider di identità, occorre seguire le istruzioni indicate in Utilizzo di Microsoft AD FS come provider di identità.

È necessario conoscere il proprio URL dei metadati per AD FS.

Per aggiungere Microsoft AD FS, procedere come segue:

- Cliccare sull’icona Impostazioni generali

.

. - Sotto Amministrazione, cliccare su Provider di identità federati.

- Inserire un nome e una descrizione.

- Cliccare su Tipo e selezionare Microsoft AD FS.

- Cliccare su Vendor e selezionare il proprio vendor.

- In URL dei metadati di AD FS, inserire l’URL dei metadati di AD FS.

-

In Configura domini, cliccare su Seleziona un dominio e scegliere il proprio dominio.

È possibile aggiungere più domini, ma ogni utente può essere associato solo a un dominio.

-

In Conferma implementazione dell’MFA da parte del provider di identità, selezionare una delle seguenti opzioni:

- MFA implementata dal provider di identità: Sophos Central consente al provider di identità (IdP) di applicare l’autenticazione a più fattori (MFA).

- Nessuna MFA implementata dal provider di identità: Sophos Central applica l’MFA una volta completata l’autenticazione dell’IdP.

-

Cliccare su Save (Salva).

-

In Provider di identità federati, selezionare il proprio provider di identità e prendere nota dei seguenti dettagli:

- ID entità.

- URL di callback.

-

Aggiungere l'ID entità e l'URL di callback alla propria configurazione di AD FS.

-

In Provider di identità federati, selezionare il proprio provider di identità e cliccare su Attiva.

Nota

Se non ne viene completata la configurazione o se sono state fornite informazioni non valide, il provider non potrà essere attivato.

È ora possibile configurare le impostazioni di accesso. Vedere Impostazioni di accesso Sophos.