Scansioni interne di Managed Risk

Prima di poter impostare scansioni delle risorse interne, occorre aggiungere i propri contatti autorizzati e configurare scansioni delle risorse esterne. Vedere Configurazione di Managed Risk.

È possibile configurare scansioni di individuazione e di ricerca delle vulnerabilità delle risorse interne presenti nella rete.

Prima di poter creare scansioni, occorre configurare e distribuire un’appliance virtuale di scansione alla ricerca di vulnerabilità.

Per informazioni dettagliate sui requisiti dell’appliance Sophos, vedere Requisiti dell’appliance di Managed Risk.

I passaggi chiave sono:

- Aggiungere uno scanner.

- Distribuire l’appliance.

- Creare una scansione di individuazione.

- Creare una scansione alla ricerca di vulnerabilità.

È possibile creare più scanner e scansioni.

Aggiungi scanner

Creare un’immagine virtuale di uno scanner, procedendo come segue:

-

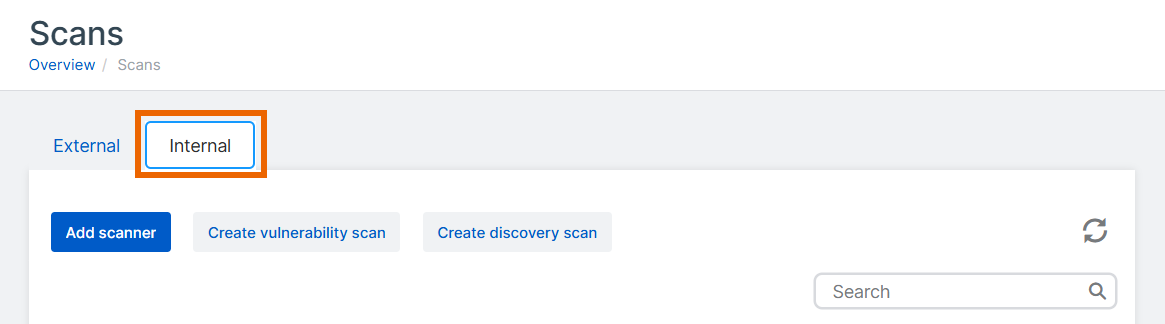

Nella pagina Scansioni, selezionare la scheda Interno.

-

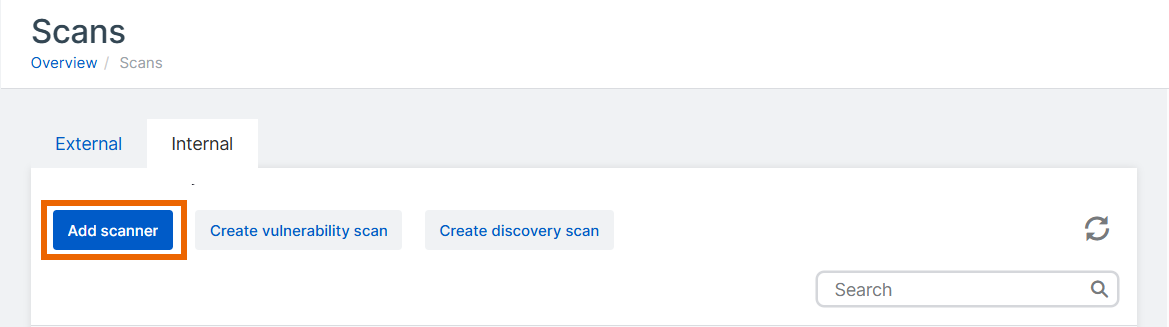

Cliccare su Aggiungi scanner.

-

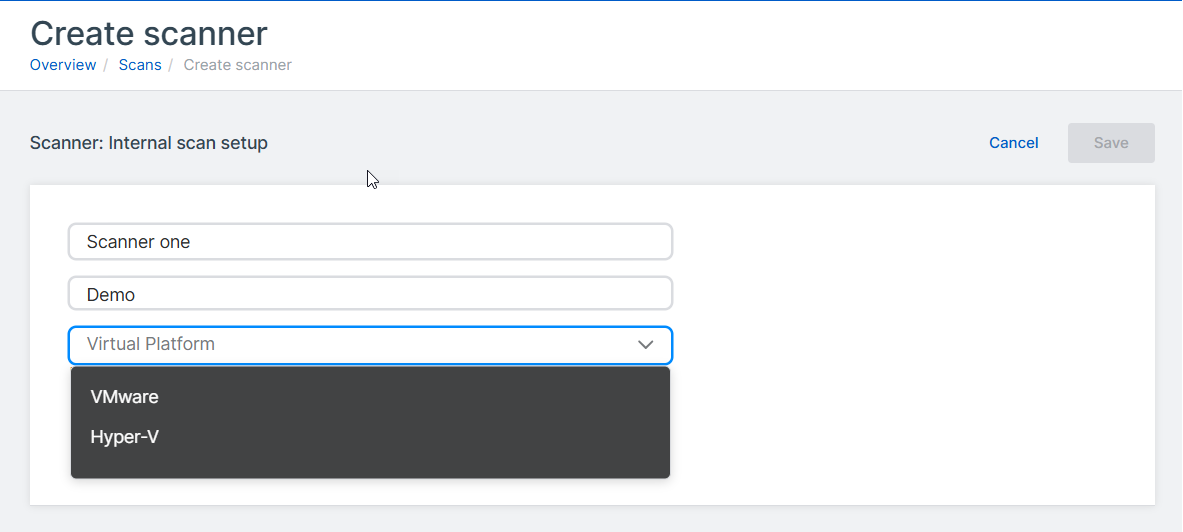

Inserire un nome e una descrizione per lo scanner.

-

In Piattaforma virtuale, selezionare VMware o Hyper-V.

-

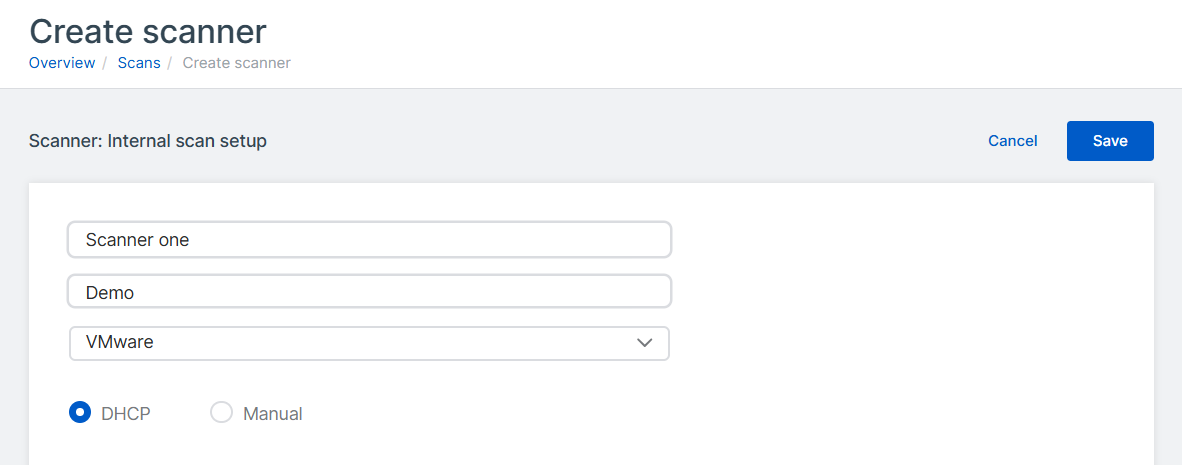

Specificare le impostazioni dell’IP. Verrà così configurata l’interfaccia di gestione per l’appliance.

-

Selezionare DHCP per assegnare automaticamente l’indirizzo IP.

Nota

Se si seleziona DHCP, occorrerà riservare l’indirizzo IP.

-

Selezionare Manuale per specificare le impostazioni di rete.

-

-

Cliccare su Salva.

-

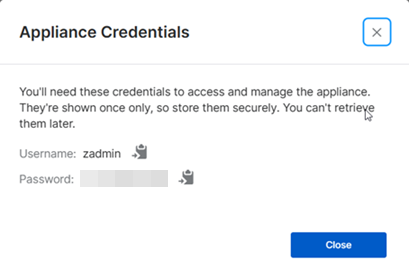

Viene creata un’appliance. Una finestra di dialogo popup mostra le credenziali necessarie per accedere e gestire l’appliance.

Le credenziali vengono visualizzate una volta sola. Copiarle e conservarle in un luogo sicuro.

-

Cliccare su Chiudi.

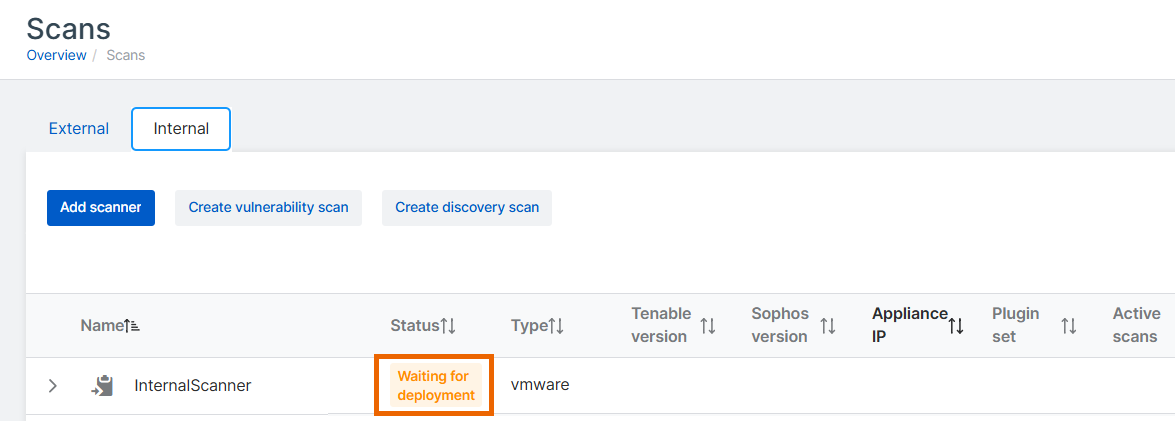

Nella pagina Scansioni, il nuovo scanner viene ora visualizzato nell’elenco, con lo stato “In attesa di distribuzione”.

-

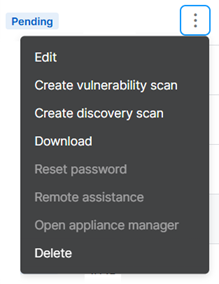

Nella voce relativa al proprio scanner, cliccare sui tre puntini nella colonna Azione.

Dopo la creazione dell’immagine virtuale, l’opzione Scarica viene visualizzata nel menu. Se l’operazione richiede più di qualche minuto, cliccare sul pulsante di aggiornamento della pagina nella parte in alto a destra dello schermo.

-

Cliccare su Scarica per scaricare l’immagine virtuale.

Distribuzione dell’appliance

Utilizzare ora l’immagine scaricata per distribuire l’appliance nella propria infrastruttura virtuale.

Attualmente supportiamo queste piattaforme:

- VMware ESXi 6.7 Update 3 o versione successiva.

- Hyper-V versione 6.0.6001.18016 (Windows Server 2016) o versione successiva.

Per i dettagli completi sui requisiti dell’appliance, vedere Requisiti dell’appliance di Managed Risk.

Per visualizzare le istruzioni per la propria piattaforma, cliccare di seguito sulla scheda corrispondente.

Restrizione

Per ESXi, il file OVA viene verificato con Sophos Central, quindi può essere utilizzato una sola volta. Se si deve distribuire una nuova VM, occorre ricreare il file OVA in Sophos Central.

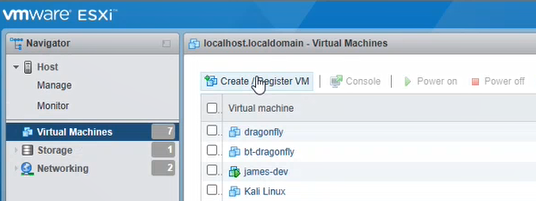

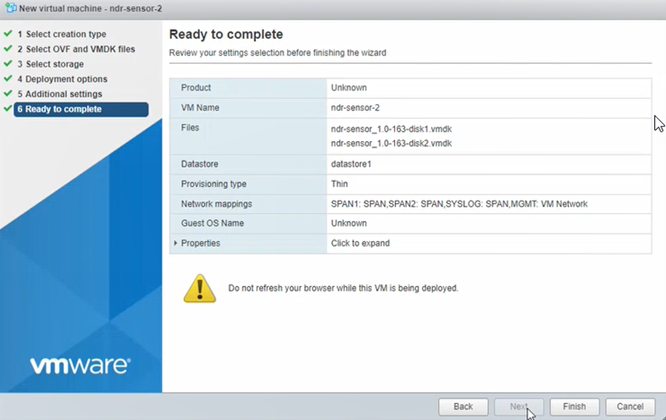

Sul proprio host ESXi, svolgere le seguenti operazioni:

- Selezionare Macchine virtuali.

-

Cliccare su Crea/Registra macchina virtuale.

-

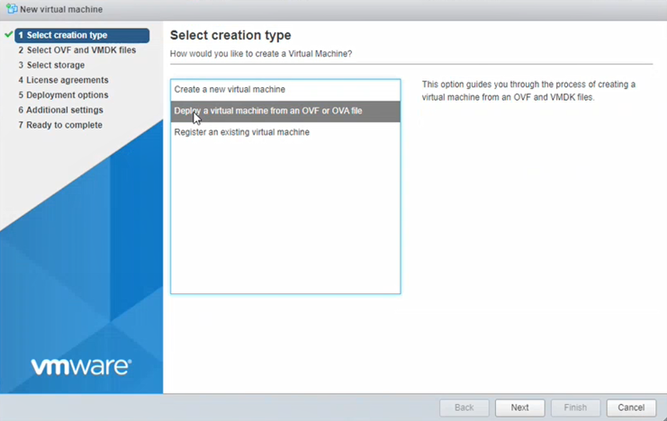

In Seleziona tipo di creazione, selezionare Distribuisci una macchina virtuale da un file OVF o OVA. Cliccare su Avanti.

-

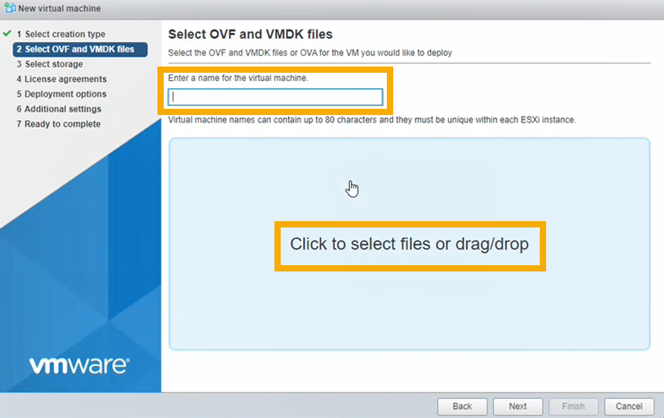

Nella pagina Seleziona file OVF e VMDK, procedere come segue:

- Immettere il Nome della VM.

- Cliccare sulla pagina per selezionare i file. Selezionare il file OVA scaricato.

- Cliccare su Avanti.

-

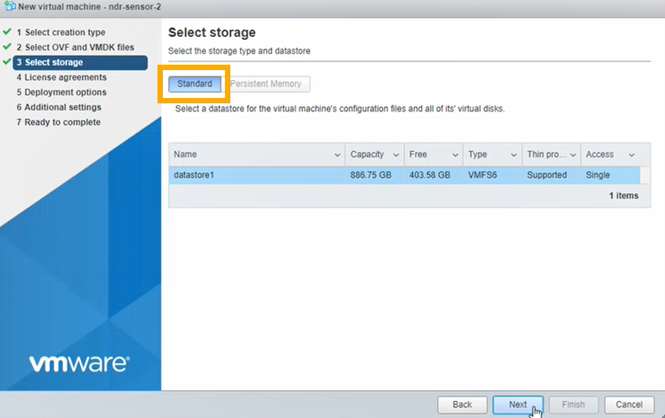

In Select storage (Seleziona archiviazione), cliccare su Standard. Selezionare quindi l’archivio dati in cui si desidera collocare la VM. Cliccare su Next (Avanti).

-

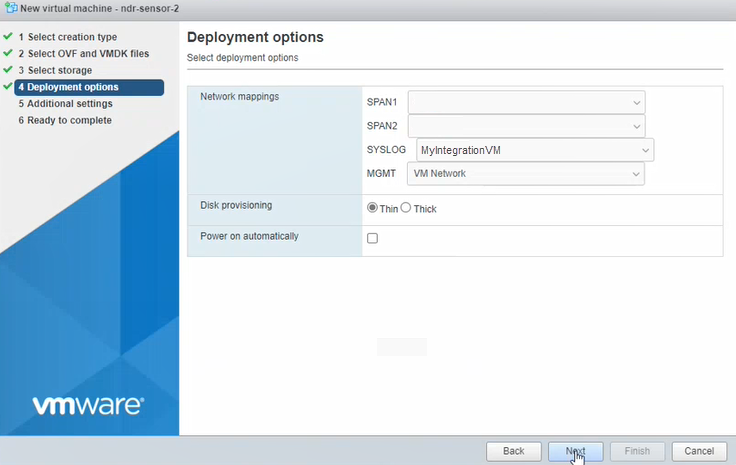

In Deployment Options (Opzioni di distribuzione), inserire le impostazioni indicate di seguito.

- SPAN1 e SPAN2. Non sono necessari per l’appliance di scansione alla ricerca di vulnerabilità. Selezionare un gruppo di porte qualsiasi come segnaposto; dovrà poi essere disconnesso in un secondo momento nelle impostazioni della VM.

- SYSLOG. Questa interfaccia non viene utilizzata per l’appliance di scansione alla ricerca di vulnerabilità. Si consiglia di configurarla in modo che usi lo stesso adattatore che verrà utilizzato per l’interfaccia di gestione, qui di seguito.

-

In MGMT, selezionare l’interfaccia di gestione per l’appliance. Si tratta dell’interfaccia configurata in precedenza in Sophos Central. Verrà utilizzata per eseguire scansioni alla ricerca di vulnerabilità e comunicherà con Sophos.

Se durante l’installazione è stato selezionato DHCP, assicurarsi che la VM sia in grado di ottenere un indirizzo IP tramite DHCP.

-

In Disk Provisioning (Provisioning del disco), verificare che sia selezionata l’opzione Thin.

- Assicurarsi che sia selezionata l’opzione Power on automatically (Attivazione automatica).

- Cliccare su Next (Avanti).

-

Saltare il passaggio delle Impostazioni aggiuntive.

-

Cliccare su Fine. Attendere che la nuova VM venga visualizzata nell’elenco delle VM. Ciò potrebbe richiedere alcuni minuti.

-

Attivare la VM e attendere il completamento dell’installazione.

La VM si avvierà per la prima volta e verificherà di essere in grado di connettersi ai gruppi di porte corretti e a Internet. Successivamente, effettuerà il riavvio. L'operazione potrebbe richiedere fino a un massimo di 30 minuti.

-

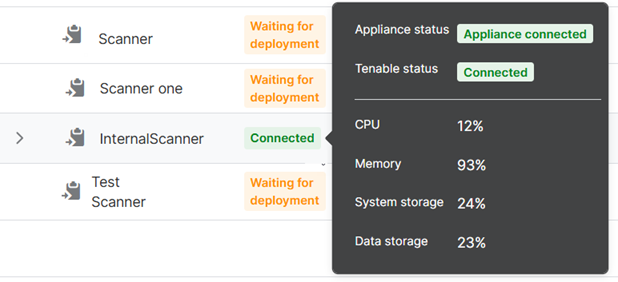

In Sophos Central, selezionare Prodotti > Managed Risk > Scansioni.

- Assicurarsi che la scheda Interno sia selezionata.

-

Selezionare il proprio scanner nell’elenco. Passare il puntatore del mouse sul suo Stato per visualizzare i dettagli. Verrà visualizzato il cambiamento di stato dell’appliance da Scaricato a In attesa dell’appliance, che successivamente passerà a Caricamento dei plugin in corso e infine a Connesso.

Anche lo stato dello scanner nell’elenco è “Connesso”.

È ora possibile configurare scansioni di individuazione e di ricerca delle vulnerabilità per le risorse interne.

Il file ZIP scaricato in Sophos Central contiene i file necessari per distribuire la VM: unità virtuali, il file seed.iso e uno script PowerShell.

Per implementare la VM, procedere come segue:

- Estrarre il file ZIP in una cartella sul disco rigido.

- Aprire la cartella, cliccare con il pulsante destro del mouse sul file

nessus-scannere selezionare Esegui con PowerShell. -

Se viene visualizzato un messaggio intitolato Avviso di sicurezza, cliccare su Apri per consentire l’esecuzione del file.

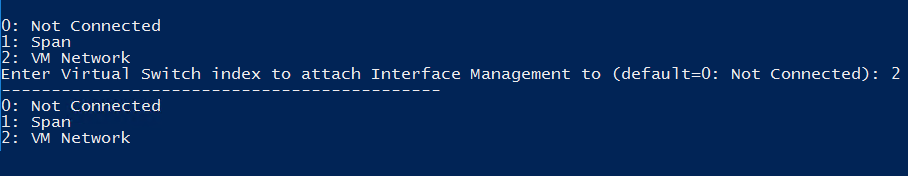

Lo script chiederà di rispondere a una serie di domande.

-

Immettere un nome per la VM.

- Lo script mostrerà la posizione in cui verranno memorizzati i file della VM. Si tratta di una nuova cartella nel percorso di installazione predefinito per le unità virtuali. Immettere

Cper permettere allo script di crearla. - Immettere il numero di processori (CPU) da utilizzare per la VM.

- Immettere la quantità di memoria da utilizzare, in GB.

-

Lo script mostrerà un elenco numerato di tutti i vSwitch attuali.

Selezionare il vSwitch al quale si desidera collegare l’interfaccia di gestione e immetterne il numero. Si tratta dell’interfaccia configurata in precedenza in Sophos Central. Questo vSwitch viene utilizzato per eseguire scansioni alla ricerca di vulnerabilità e per comunicare con Sophos.

Se durante l’installazione è stato selezionato DHCP, assicurarsi che la VM sia in grado di ottenere un indirizzo IP tramite DHCP.

-

Immettere il vSwitch che si desidera collegare all’interfaccia syslog.

Questa interfaccia non viene utilizzata per l’appliance di scansione alla ricerca di vulnerabilità. Inserire il vSwitch che verrà utilizzato per l’interfaccia di gestione di cui sopra.

-

Non occorre specificare vSwitch per l’acquisizione del traffico di rete. Queste impostazioni sono pertinenti solo se si usa Sophos NDR. Selezionare un vSwitch qualsiasi come segnaposto, che dovrà poi essere disconnesso nelle impostazioni della VM.

Lo script PowerShell configurerà la VM in Hyper-V. Verrà visualizzato il messaggio Installazione completata.

-

Premere un tasto qualsiasi per uscire.

-

Aprire Hyper-V Manager. È ora possibile visualizzare la VM nell’elenco delle virtual machine. Le impostazioni possono essere modificate. Procedere con l’avvio.

La VM si avvierà per la prima volta e verificherà di essere in grado di connettersi ai vSwitch corretti e a Internet. Successivamente, effettuerà il riavvio. L'operazione potrebbe richiedere fino a un massimo di 30 minuti.

- In Sophos Central, selezionare Prodotti > Managed Risk > Scansioni.

- Assicurarsi che la scheda Interno sia selezionata.

-

Selezionare il proprio scanner nell’elenco. Passare il puntatore del mouse sul suo Stato per visualizzare i dettagli. Verrà visualizzato il cambiamento di stato dell’appliance da Scaricato a In attesa dell’appliance, che successivamente passerà a Caricamento dei plugin in corso e infine a Connesso.

Anche lo stato dello scanner nell’elenco è “Connesso”.

È ora possibile configurare scansioni di individuazione e di ricerca delle vulnerabilità per le risorse interne.

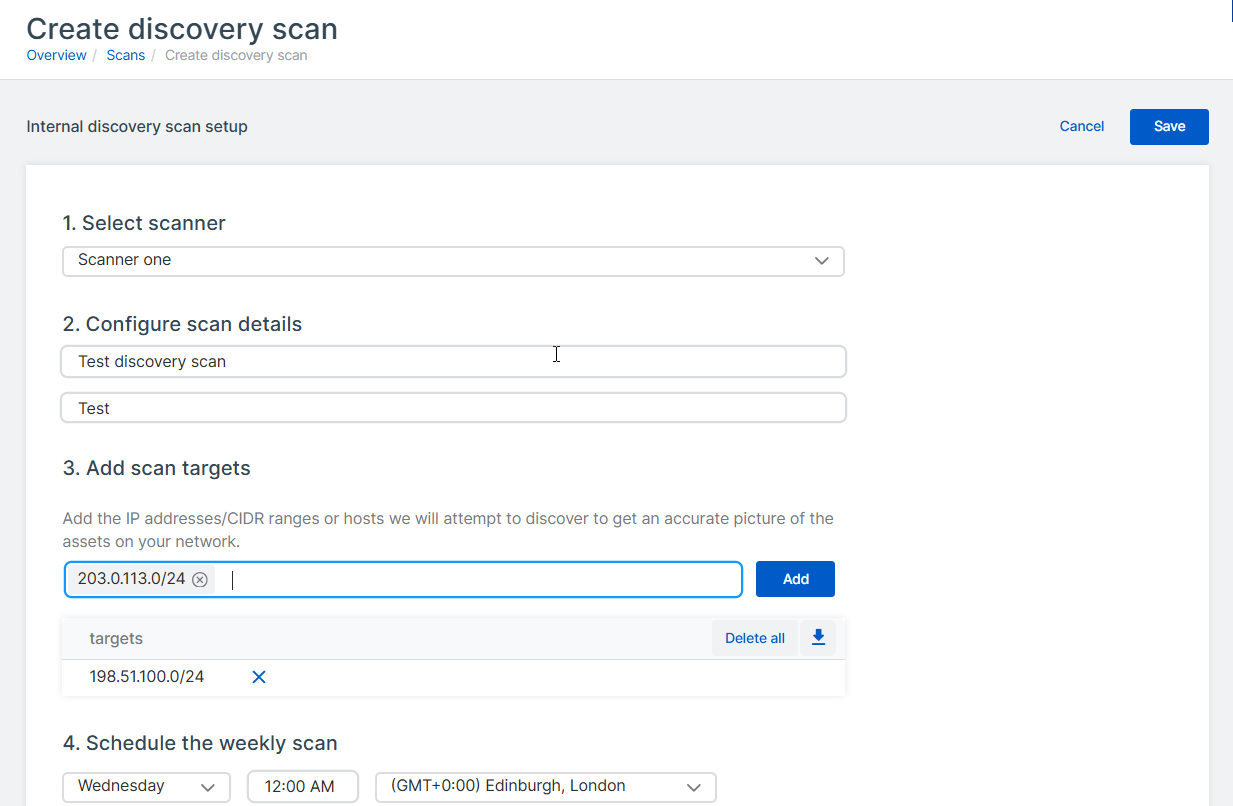

Creazione di una scansione di individuazione

Una scansione di individuazione segnala quali sono le risorse interne.

Consigliamo di creare una scansione di individuazione e di controllarne il report per assicurarsi di vedere le risorse attese.

Per configurare una scansione di individuazione, procedere come segue:

- Selezionare Prodotti > Managed Risk > Scansioni.

- Nella pagina Scansioni, selezionare la scheda Interno.

-

Cliccare su Crea scansione di individuazione.

Viene visualizzata la pagina Crea scansione di individuazione.

-

In Seleziona lo scanner, selezionare il proprio scanner dall’elenco.

- In Configura i dettagli della scansione, inserire un nome e una descrizione per la scansione.

-

In Aggiungi destinazioni di scansione, specificare le risorse da sottoporre a scansione e cliccare su Aggiungi.

È possibile inserire indirizzi IP, intervalli IP CIDR e nomi host. Se si inseriscono voci una alla volta, premere ++Invio++ dopo ciascuna voce. È anche possibile copiare e incollare nell’elenco di destinazione un elenco di voci separate da virgole.

-

In Pianifica la scansione settimanale, selezionare il giorno e l’ora di esecuzione della scansione settimanale interna.

Per impostazione predefinita, le scansioni vengono eseguite a mezzanotte nel fuso orario selezionato.

Una volta completata l’esecuzione della scansione, sarà disponibile un report nella pagina Managed Risk > Cronologia dei report.

Creazione di una scansione alla ricerca di vulnerabilità

Per sfruttare il pieno potenziale delle scansioni alla ricerca di vulnerabilità interne, vedere anche Linee guida per la scansione alla ricerca di vulnerabilità interne.

Le scansioni alla ricerca di vulnerabilità interne sono scansioni senza autenticazione che non utilizzano credenziali per eseguire la scansione del dispositivo di destinazione, e che simulano un tentativo di accesso a un dispositivo da parte di un utente malintenzionato esterno.

Per configurare una scansione alla ricerca di vulnerabilità delle risorse interne, procedere come segue:

- Selezionare Prodotti > Managed Risk > Scansioni.

- Nella pagina Scansioni, selezionare la scheda Interno.

-

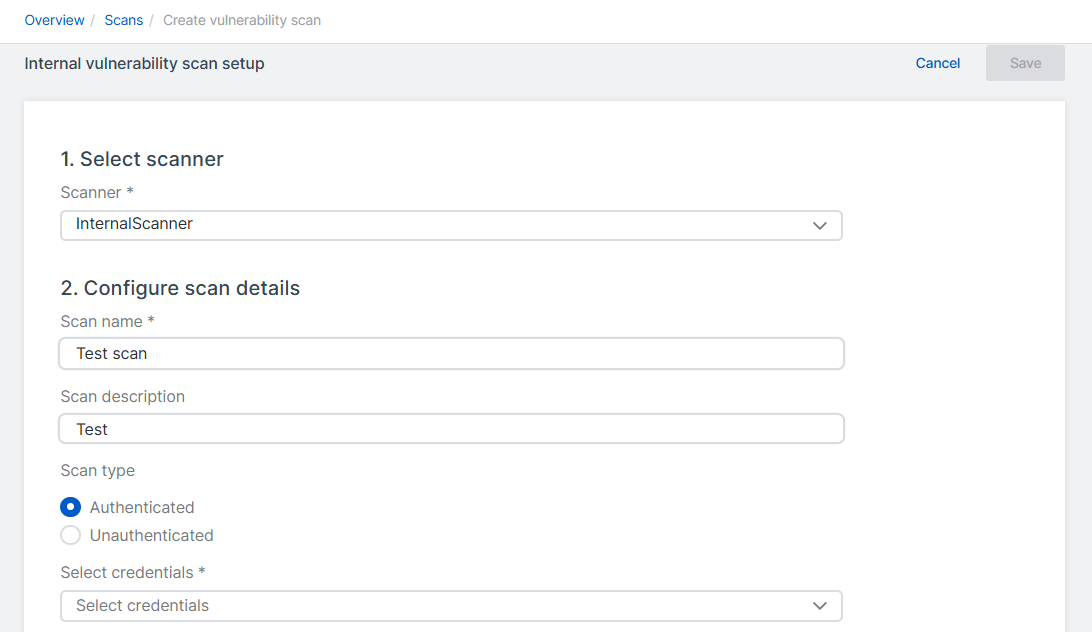

Cliccare su Crea scansione alla ricerca di vulnerabilità.

Viene visualizzata la pagina Crea scansione alla ricerca di vulnerabilità.

-

In Seleziona lo scanner, selezionare il proprio scanner dall’elenco.

-

In Configura i dettagli della scansione, procedere come segue:

- Inserire un nome e una descrizione per la scansione.

- Selezionare il Tipo di scansione: Autenticato o Non autenticato.

Se si seleziona Autenticato, verrà visualizzato il menu Seleziona credenziali.

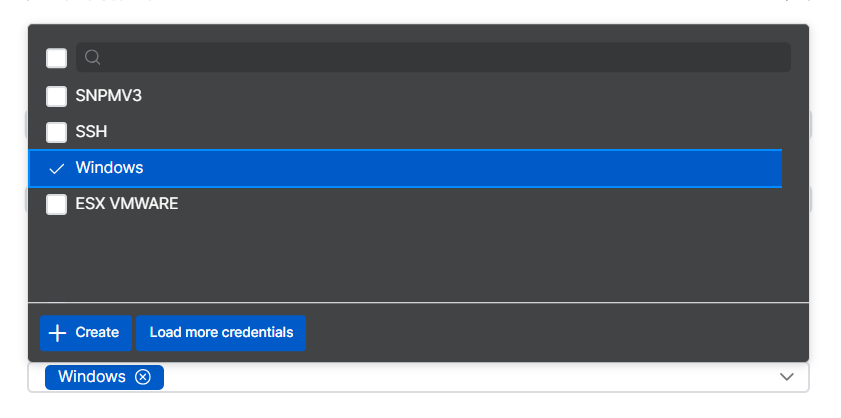

-

In Seleziona credenziali, selezionare le credenziali desiderate. Si possono selezionare fino a dieci credenziali.

Se si devono creare credenziali, cliccare su Crea. Per ulteriori informazioni, vedere Credenziali di Managed Risk.

-

In Aggiungi destinazioni di scansione, specificare le risorse da sottoporre a scansione e cliccare su Aggiungi.

È possibile inserire indirizzi IP, intervalli IP CIDR e nomi host. Se si inseriscono voci una alla volta, premere ++Invio++ dopo ciascuna voce. È anche possibile copiare e incollare nell’elenco di destinazione un elenco di voci separate da virgole.

-

In Pianifica la scansione settimanale, selezionare il giorno e l’ora di esecuzione della scansione settimanale interna.

Per impostazione predefinita, le scansioni vengono eseguite a mezzanotte nel fuso orario selezionato.

-

Cliccare su Salva nell’angolo in alto a destra della pagina.

La scansione alla ricerca di vulnerabilità è ora configurata e verrà eseguita all’ora pianificata.

Una volta completata l’esecuzione settimanale della scansione alla ricerca di vulnerabilità interne, saranno disponibili report nella pagina Managed Risk > Cronologia dei report.

Linee guida per la scansione alla ricerca di vulnerabilità interne

Per le scansioni alla ricerca di vulnerabilità interne, il numero massimo di risorse interne per le quali è consentito eseguire la scansione è pari al 120% del numero di licenze Managed Risk in proprio possesso.

È possibile configurare scansioni alla ricerca di vulnerabilità per analizzare le risorse su VLAN diverse nella propria rete fisica. Tuttavia, l’appliance di scansione deve avere accesso bidirezionale completo a tutte le porte e i protocolli sulle altre VLAN della rete.

L’aggiunta di intervalli CIDR con suffissi /16 e inferiori potrebbe causare timeout di scansione dovuti al tentativo dello scanner di eseguire la scansione di un numero eccessivo di elementi. Per evitare questo problema, configurare più scansioni per eseguire la scansione di intervalli di rete diversi in giorni diversi e a orari diversi.

Assistenza remota per le appliance

In alcuni casi il Supporto tecnico Sophos ha bisogno di accedere da remoto all’appliance. L’accesso può essere concesso per un massimo di sette giorni, procedendo come indicato di seguito.

Le appliance devono essere on-line.

- Selezionare Prodotti > Managed Risk > Scansioni.

- Nella pagina Scansioni, selezionare la scheda Interno.

-

Trovare l’appliance. Nella prima colonna a destra, cliccare sui tre puntini

e selezionare Assistenza remota.

e selezionare Assistenza remota. -

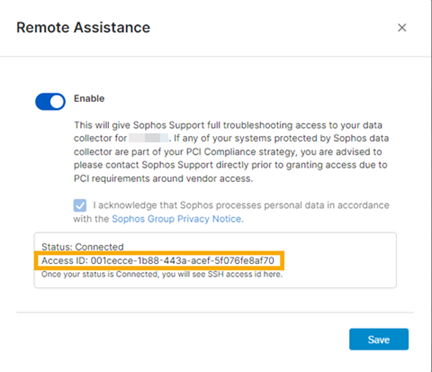

Nella finestra di dialogo Assistenza remota:

- Selezionare Abilita.

- Selezionare la casella di controllo per confermare l’Informativa sulla privacy di Sophos Group.

- Cliccare su Salva.

Sophos Central richiede un ID di accesso all’appliance. Una volta disponibile, viene visualizzato automaticamente nella finestra di dialogo.

-

Copiare l’ID di accesso e inviarlo al Supporto tecnico Sophos. Verrà utilizzato per accedere all’appliance.

L’assistenza remota si disattiverà automaticamente dopo sette giorni. In alternativa, per disattivarla manualmente, tornare alla finestra di dialogo Assistenza remota e disattivare l’opzione Abilita.