AWS Security Hub

-

Aggiornamento sull’integrazione AWS

Questa integrazione AWS sarà ritirata in futuro e non va più utilizzata. Si consiglia ai clienti di eseguire la migrazione a Sophos Cloud Optix per usufruire di tutti i vantaggi delle sue funzionalità avanzate.

Utilizzare Sophos Cloud Optix per integrare AWS in Sophos Central. Per maggiori informazioni, vedere Sophos Cloud Optix.

Per utilizzare questa funzionalità, i clienti MSP Flex devono avere la licenza Public Cloud Integration Pack.

AWS Security Hub può essere integrato con Sophos Central per l’invio di avvisi a Sophos, a scopo di analisi.

Prima di cominciare

Prima di poter continuare, è necessario attivare AWS Security Hub nell’ambiente che si desidera integrare.

Durante l’integrazione vengono forniti comandi da copiare ed eseguire. Questi comandi devono essere eseguiti da un utente IAM con il ruolo di “Amministratore”, utilizzando la CLI di AWS oppure AWS CloudShell. Per informazioni su come configurare la CLI di AWS, vedere Getting started with the AWS CLI (Guida introduttiva alla CLI di AWS).

Se non si ha accesso a un account adeguato, è possibile creare un ruolo personalizzato con autorizzazioni specifiche. Le autorizzazioni da assegnare si trovano nella sezione Autorizzazioni per i ruoli personalizzati.

Configurazione dell’integrazione di AWS Security Hub

Per integrare il proprio ambiente AWS, procedere come segue:

- In Sophos Central, selezionare Centro di analisi delle minacce > Integrazioni > Marketplace.

-

Cliccare su Abilita AWS Secure Hub.

Se sono già state configurate connessioni ad ambienti AWS, verranno visualizzate qui.

-

Cliccare su Aggiungi.

-

L’assistente Passaggi di integrazione mostra tutti i passaggi del processo di connessione al proprio ambiente AWS. Per farlo, procedere come segue:

- Copiare il comando curl.

-

Accedere alla CLI di AWS oppure ad AWS CloudShell ed eseguire il comando curl.

Verrà scaricato lo script di integrazione.

-

Tornare a Sophos Central e copiare il secondo comando indicato in Passaggi di integrazione.

- Accedere alla CLI di AWS oppure ad AWS CloudShell ed eseguire il comando di integrazione.

-

Tornare a Sophos Central.

L’ambiente AWS verrà visualizzato nell’elenco.

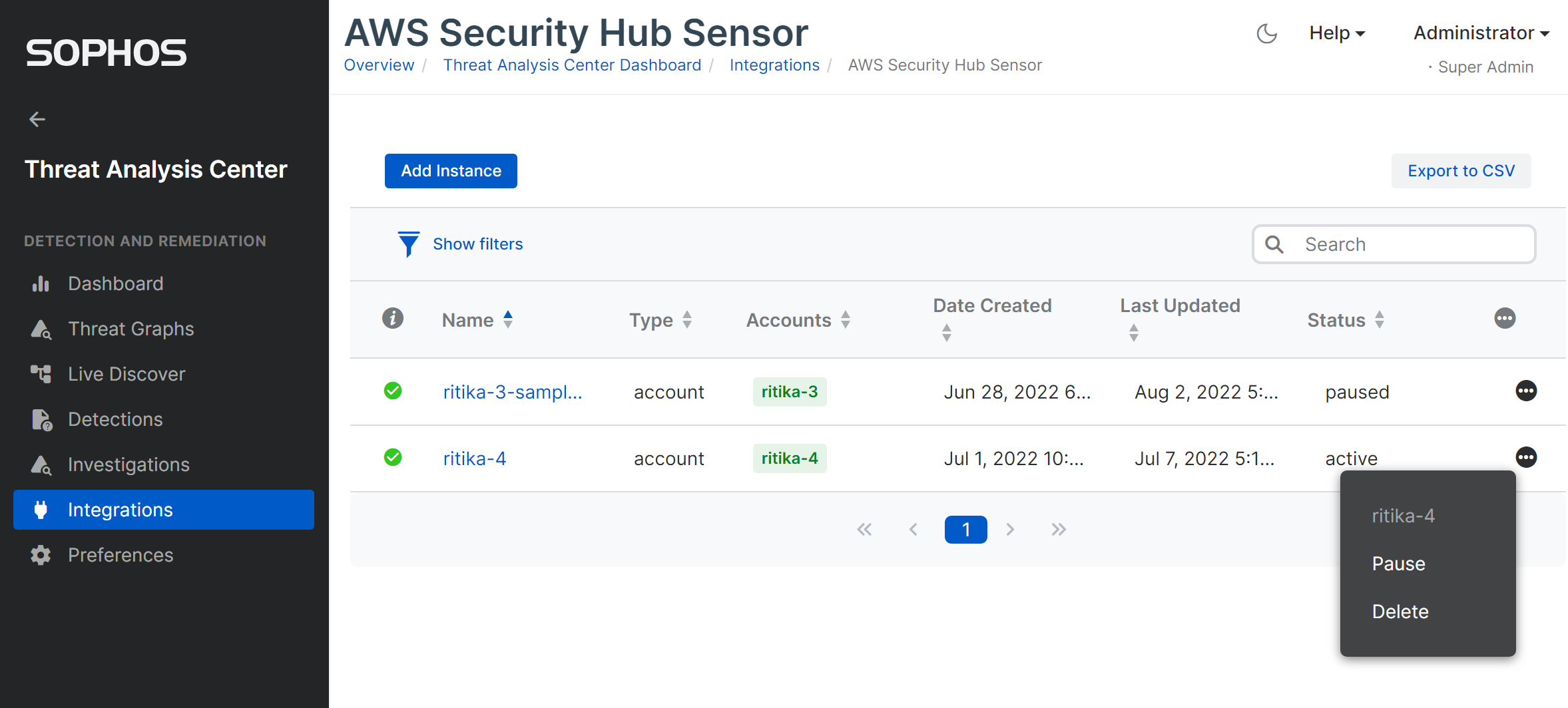

Gestione delle integrazioni di AWS Security Hub

È possibile cliccare sul nome dell’ambiente AWS per modificare le impostazioni.

Lo Stato mostra lo stato di integrazione con un ambiente AWS. Può essere sospeso, attivo, disconnesso o eliminato.

È possibile cliccare sull’icona con i tre puntini e selezionare azioni, a seconda dello stato corrente.

Per eliminare una connessione, cliccare su Elimina. Un assistente descrive tutti i passaggi del processo di eliminazione della connessione, utilizzando i comandi CLI di AWS.

Se la licenza Sophos scade, le connessioni vengono sospese. Al rinnovo della licenza, le connessioni diventano automaticamente Attive.

Inclusione degli account AWS Organizations

Se si utilizza AWS Organizations, è possibile scegliere quali account includere nella raccolta dei dati.

- In Sophos Central, aprire Centro di analisi delle minacce e cliccare su Integrazioni.

-

Cliccare su AWS CloudTrail.

Verrà visualizzato un elenco delle integrazioni.

-

Cliccare sul nome dell’integrazione che si desidera modificare.

Se si hanno molte integrazioni, utilizzare il filtro per elencare le integrazioni che utilizzano AWS Organizations.

-

In Modifica dettagli > Account è possibile aggiungere un elenco separato da virgole di ID account per i quali si desidera raccogliere dati.

- Cliccare su Salva.

Ora raccoglieremo dati solo dagli account AWS inclusi nell’elenco.

Autorizzazioni per i ruoli personalizzati

È possibile eseguire i comandi AWS che forniamo, dall’account di un utente IAM con il ruolo di “Amministratore”.

Se si desidera invece impostare un ruolo personalizzato, utilizzare le seguenti autorizzazioni:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

'events:DeleteRule',

'events:ListRules',

'events:ListTagsForResource',

'events:ListTargetsByRule',

'events:PutRule',

'events:PutTargets',

'events:RemoveTargets',

'events:TagResource',

'events:UntagResource',

'ec2:DescribeRegions',

'iam:AttachRolePolicy',

'iam:CreatePolicy',

'iam:CreateRole',

'iam:DeleteRole',

'iam:DeleteRolePolicy',

'iam:GetPolicy',

'iam:GetPolicyVersion',

'iam:GetRole',

'iam:GetRolePolicy',

'iam:ListAttachedRolePolicies',

'iam:ListPolicyTags',

'iam:ListRoleTags',

'iam:PassRole',

'iam:PutRolePolicy',

'iam:TagPolicy',

'iam:TagRole',

'iam:UntagPolicy',

'iam:UntagRole',

'lambda:AddPermission',

'lambda:CreateFunction',

'lambda:DeleteEventSourceMapping',

'lambda:DeleteFunction',

'lambda:GetFunction',

'lambda:GetFunctionConfiguration',

'lambda:GetPolicy',

'lambda:ListEventSourceMappings',

'lambda:ListTags',

'lambda:TagResource',

'lambda:UntagResource',

'lambda:UpdateFunctionConfiguration',

'logs:CreateLogGroup',

'logs:DeleteLogGroup',

'logs:DeleteLogStream',

'logs:DeleteRetentionPolicy',

'logs:PutRetentionPolicy',

'sqs:AddPermission',

'sqs:CreateQueue',

'sqs:DeleteQueue',

'sqs:GetQueueAttributes',

'sqs:GetQueueUrl',

'sqs:ListQueueTags',

'sqs:ListQueues',

'sqs:RemovePermission',

'sqs:SetQueueAttributes',

'sqs:TagQueue',

'sqs:UntagQueue',

'sts:GetCallerIdentity',

'tag:TagResources'

],

"Resource": "*"

}

]

}