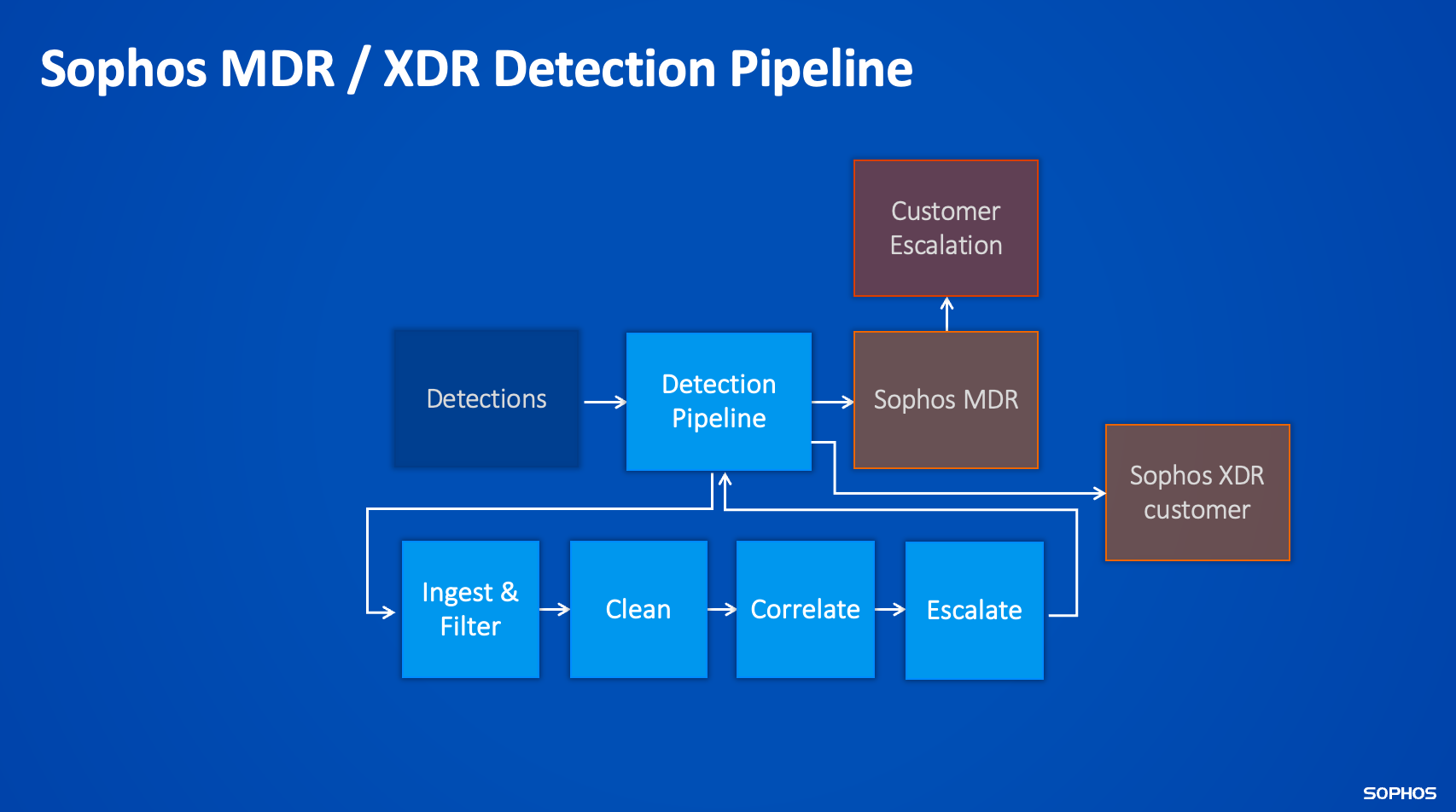

Pipeline di rilevamento delle integrazioni

Questa pagina indica come le integrazioni dei prodotti Sophos inseriscono, filtrano, rimuovono, mettono in correlazione i rilevamenti e ne effettuano l’escalation.

Nota

Per informazioni su come monitorare la quantità di rilevamenti raccolti ed elaborati, vedere Percorso di telemetria.

Passaggio 1. Inserimento e filtro

Inseriamo la telemetria e filtriamo le informazioni superflue.

Questa operazione viene eseguita in uno dei seguenti modi:

- On-premise: un agente di raccolta log sulla rete del cliente inoltra gli avvisi a Sophos Central.

- Nel cloud: un’API invia avvisi a Sophos Central.

Nota

Per proteggere la continuità del servizio per tutti gli utenti, a volte Sophos filtra o campiona l’input dei dati dei clienti. Viene visualizzato in forma di differenze temporanee tra il volume degli avvisi nelle fasi di inserimento e di elaborazione. Può anche portare a mettere di nuovo in coda dei dati per poterli rielaborare, al fine di garantire al cliente una copertura completa.

Passaggio 2. Rimozione

I dati che inseriamo non sono standardizzati, quindi Sophos inizia a elaborarli in uno schema coerente e normalizzato.

Passaggio 3. Correlazione

A questo punto iniziamo a raggruppare gli avvisi non elaborati e apparentemente non correlati in cluster di avvisi correlati.

Per raggruppare gli avvisi, utilizziamo i seguenti criteri:

- Il nostro obiettivo è fare in modo che ogni cluster di avvisi rappresenti un’attività correlata.

- Raggruppiamo gli avvisi nel tempo, in base alla tecnica MITRE ATT&CK e a Indicatori di Compromissione (IoC) o entità simili.

- Utilizziamo il framework MITRE per raggruppare gli eventi in base a casi di utilizzo specifici delle minacce.

Passaggio 4. Escalation

A questo punto la logica decide quali cluster mandare in escalation ai nostri analisti per ulteriori indagini.

Se necessario, l’analista svolgerà indagini e comunicheremo al cliente che l’indagine è in corso.

Di solito, forniamo le seguenti informazioni:

- Una descrizione dell’incidente.

- Dettagli specifici degli avvisi che sembrano indicare la minaccia più grave.

- Eventuali infrastrutture specifiche che si trovano in pericolo.

- Eventuali momenti specifici in cui si sono verificati gli eventi.

- Il verdetto sulla gravità della minaccia (se si tratta di un problema grave o di un falso positivo, se tutti gli avvisi sono attivati).

- Eventuali passaggi di mitigazione.