Integrazione di Fortinet FortiGate

Per utilizzare questa funzionalità, i clienti MSP Flex devono avere la licenza Firewall Integration Pack.

Il software Fortinet FortiGate può essere integrato con Sophos Central. Questo permette a FortiGate di inviare avvisi del firewall a Sophos, a scopo di analisi.

Questa integrazione utilizza un agente di raccolta log ospitato su una virtual machine (VM). Insieme, vengono chiamati “appliance di integrazione”. L’appliance riceve dati da prodotti di terze parti e li invia al Sophos Data Lake.

In questa pagina viene descritta l’integrazione mediante un’appliance su ESXi o Hyper-V. Se si desidera eseguire l’integrazione utilizzando un’appliance su AWS, vedere Integrazioni su AWS.

Passaggi principali

I passaggi principali in un’integrazione sono i seguenti:

- Aggiungere un’integrazione per questo prodotto. In questo passaggio viene creata un’immagine dell’appliance.

- Scaricare e distribuire l’immagine sulla propria VM, che diventa l’appliance.

- Configurare FortiGate in modo che invii dati all’appliance.

Requisiti

Le appliance hanno requisiti specifici per l’accesso al sistema e alla rete. Per verificare che siano soddisfatti, vedere Requisiti dell’appliance.

Aggiunta di un’integrazione

Per aggiungere l’integrazione, procedere come segue:

- In Sophos Central, selezionare Centro di analisi delle minacce > Integrazioni > Marketplace.

-

Cliccare su Fortinet FortiGate.

Si apre la pagina Fortinet FortiGate. Qui è possibile aggiungere integrazioni e visualizzare un elenco delle integrazioni che sono già state aggiunte.

-

In Inserimento dei dati (Avvisi di sicurezza), cliccare su Aggiungi configurazione.

Nota

Se questa è la prima integrazione aggiunta, chiederemo dei dettagli sui domini e sugli IP interni. Vedere Immissione dei dettagli di dominio e IP.

Verranno visualizzati i Passaggi di configurazione dell’integrazione.

Configurazione dell’appliance

In Passaggi di configurazione dell’integrazione, è possibile configurare una nuova appliance o utilizzarne una esistente.

In queste istruzioni si presuppone che si stia configurando una nuova appliance. Per farlo, creare un’immagine procedendo come segue:

- Inserire un nome e una descrizione per l’integrazione.

- Cliccare su Crea nuova appliance.

- Inserire un nome e una descrizione per l’appliance.

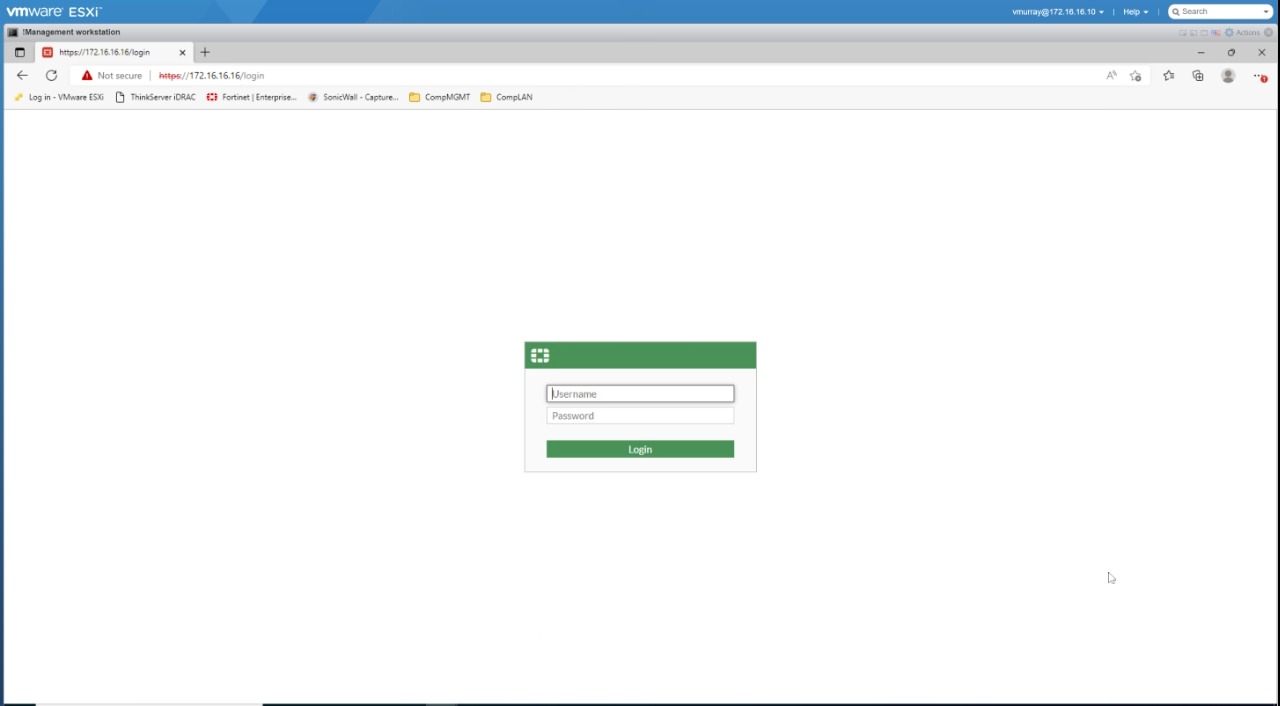

- Selezionare la piattaforma virtuale. Attualmente supportiamo VMware ESXi 6.7 Update 3 o versione successiva e Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) o versione successiva.

-

Specificare le impostazioni dell’IP per le Porte di rete con connessione Internet. Verrà così configurata l’interfaccia di gestione per l’appliance.

-

Selezionare DHCP per assegnare automaticamente l’indirizzo IP.

Nota

Se si seleziona DHCP, occorrerà riservare l’indirizzo IP.

-

Selezionare Manuale per specificare le impostazioni di rete.

-

-

Selezionare la Versione dell’IP del syslog e immettere l’indirizzo IP del syslog.

L’indirizzo IP del syslog sarà necessario in un secondo momento, durante la configurazione di Fortigate per l’invio dei dati all’appliance.

-

Selezionare un Protocollo.

Utilizzare lo stesso protocollo quando si configura Fortigate per l’invio dei dati all’appliance.

-

Cliccare su Salva.

L’integrazione verrà creata e visualizzata nell’elenco.

Nei dettagli dell’integrazione, verrà visualizzato il numero di porta per l’appliance. Sarà necessario in un secondo momento, durante la configurazione di Fortigate per l’invio dei dati a quell’agente di raccolta dati.

Potrebbero trascorrere alcuni minuti prima che l’immagine dell’appliance sia pronta.

Distribuzione dell’appliance

Restrizione

Per ESXi, il file OVA viene verificato con Sophos Central, quindi può essere utilizzato una sola volta. Se si deve distribuire un’altra VM, occorrerà ricreare il file OVA in Sophos Central.

Utilizzare l’immagine per distribuire l’appliance, procedendo come segue:

- Nell’elenco delle integrazioni, sotto Azioni, cliccare sull’azione di download corrispondente alla propria piattaforma, ad esempio Scarica OVA per ESXi.

- Al termine del download dell’immagine, distribuirla sulla propria VM. Vedere Distribuzione delle appliance.

Configurazione di FortiGate

A questo punto, occorre configurare FortiGate in modo che invii avvisi all’appliance Sophos sulla VM.

Nota

È possibile configurare più istanze di FortiGate per l’invio di dati a Sophos attraverso la stessa appliance. Una volta completata l’integrazione, ripetere i passaggi descritti in questa sezione per le altre istanze di FortiGate. Non è necessario ripetere i passaggi in Sophos Central.

Configurare FortiGate come segue:

- Accedere all’interfaccia della riga di comando (CLI).

-

Immettere i seguenti comandi per attivare l’inoltro di syslog e inviare dati all’appliance. Assicurarsi di utilizzare i giusti comandi in base alla versione di FortiGate utilizzata.

config log syslogd setting set status enable set facility user set port <numero di porta della propria appliance> set server <indirizzo IP del syslog della propria appliance> set mode udp set format cef endconfig log syslogd setting set status enable set facility user set port [numero di porta della propria appliance] set server [indirizzo IP del syslog della propria appliance] set format cef set reliable disable end

Nota

FortiGate permette di configurare fino a quattro server syslog. Basta sostituire syslogd con syslogd2, sylsogd3 o syslogd4 nella prima riga per configurare ciascun server syslog.

Gli avvisi di FortiGate dovrebbero essere visualizzati nel Sophos Data Lake dopo la convalida.

Personalizzazione degli avvisi

La maggior parte delle funzionalità di FortiGate vengono registrate nei log per impostazione predefinita.

Per assicurarsi che vengano registrate nei log le funzionalità relative al traffico, al web e al filtro degli URL, immettere i seguenti comandi. Assicurarsi di utilizzare i giusti comandi in base alla versione di FortiGate utilizzata.

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

FortiGate 5.4 e versioni successive possono anche registrare nei log gli URL referrer. Un URL referrer è l’indirizzo della pagina web in cui un utente ha cliccato su un link per aprire la pagina corrente. Questa opzione è utile per le analisi dell’utilizzo del web.

Per attivare la registrazione nei log degli URL referrer per tutti i profili web, procedere come segue:

config webfilter profile

edit [nome del profilo]

set log-all-url enable

set web-filter-referer-log enable

end

Ulteriori risorse

Questo video mostra come configurare l’integrazione.

Per maggiori informazioni sull’invio di log a un server syslog remoto, consultare la Guida ai log e alla reportistica di Fortinet.