Integrazione di Palo Alto PAN-OS

Per utilizzare questa funzionalità, i clienti MSP Flex devono avere la licenza Firewall Integration Pack.

I prodotti di protezione della rete di Palo Alto PAN-OS possono essere integrati con Sophos Central per l’invio dei dati a Sophos, a scopo di analisi.

Questa integrazione utilizza un agente di raccolta log ospitato su una virtual machine (VM). Insieme, vengono chiamati “appliance di integrazione”. L’appliance riceve dati da prodotti di terze parti e li invia al Sophos Data Lake.

In questa pagina viene descritta l’integrazione mediante un’appliance su ESXi o Hyper-V. Se si desidera eseguire l’integrazione utilizzando un’appliance su AWS, vedere Aggiunta di integrazioni in AWS.

Passaggi principali

I passaggi principali in un’integrazione sono i seguenti:

- Aggiungere un’integrazione per questo prodotto. In questo passaggio viene creata un’immagine dell’appliance.

- Scaricare e distribuire l’immagine sulla propria VM. Questa diventa l’appliance.

- Configurare PAN-OS in modo che invii dati all’appliance.

Requisiti

Le appliance hanno requisiti specifici per l’accesso al sistema e alla rete. Per verificare che siano soddisfatti, vedere Requisiti dell’appliance.

Aggiunta di un’integrazione

Per aggiungere l’integrazione, procedere come segue:

- Accedere a Sophos Central.

- In Sophos Central, selezionare Centro di analisi delle minacce > Integrazioni > Marketplace.

-

Cliccare su Palo Alto PAN-OS.

Si apre la pagina Palo Alto PAN-OS. Qui è possibile aggiungere integrazioni e visualizzare un elenco delle integrazioni che sono già state aggiunte.

-

In Inserimento dei dati (Avvisi di sicurezza), cliccare su Aggiungi configurazione.

Nota

Se questa è la prima integrazione aggiunta, chiederemo dei dettagli sui domini e sugli IP interni. Vedere Immissione dei dettagli di dominio e IP.

Verranno visualizzati i Passaggi di configurazione dell’integrazione.

Configurazione dell’appliance

In Passaggi di configurazione dell’integrazione, è possibile configurare una nuova appliance o utilizzarne una esistente.

In queste istruzioni si presuppone che si stia configurando una nuova appliance. Per farlo, creare un’immagine procedendo come segue:

- Inserire un nome e una descrizione per l’integrazione.

- Cliccare su Crea nuova appliance.

-

Inserire un nome e una descrizione per l’appliance.

Se è già stata configurata un’integrazione per l’appliance Sophos, è possibile sceglierla da un elenco.

-

Selezionare la piattaforma virtuale. Attualmente supportiamo VMware ESXi 6.7 Update 3 o versione successiva e Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) o versione successiva.

-

Specificare le impostazioni dell’IP per le Porte di rete con connessione Internet. Verrà così configurata l’interfaccia di gestione per l’appliance.

-

Selezionare DHCP per assegnare automaticamente l’indirizzo IP.

Nota

Se si seleziona DHCP, occorrerà riservare l’indirizzo IP.

-

Selezionare Manuale per specificare le impostazioni di rete.

-

-

Selezionare la Versione dell’IP del syslog e immettere l’indirizzo IP del syslog.

L’indirizzo IP del syslog sarà necessario in un secondo momento, durante la configurazione di PAN-OS per l’invio dei dati all’appliance.

-

Selezionare un Protocollo. Al momento è supportato solo UDP.

Quando si configura PAN-OS per l’invio dei dati all’appliance, il protocollo impostato deve essere lo stesso.

-

Cliccare su Salva.

L’integrazione verrà creata e visualizzata nell’elenco.

Nei dettagli dell’integrazione, verrà visualizzato il numero di porta per l’appliance. Sarà necessario in un secondo momento, durante la configurazione di PAN-OS per l’invio dei dati a quell’agente di raccolta dati.

Potrebbero trascorrere alcuni minuti prima che l’immagine dell’appliance sia pronta.

Distribuzione dell’appliance

Restrizione

Per ESXi, il file OVA viene verificato con Sophos Central, quindi può essere utilizzato una sola volta. Se si deve distribuire un’altra VM, occorrerà ricreare il file OVA in Sophos Central.

Utilizzare l’immagine per distribuire l’appliance, procedendo come segue:

- Nell’elenco delle integrazioni, sotto Azioni, cliccare sull’azione di download corrispondente alla propria piattaforma, ad esempio Scarica OVA per ESXi.

- Al termine del download dell’immagine, distribuirla sulla propria VM. Vedere Distribuzione delle appliance.

Configurazione di PAN-OS

A questo punto, occorre configurare PAN-OS in modo che invii dati all’appliance Sophos sulla VM.

Nota

È possibile configurare più firewall Palo Alto PAN-OS per l’invio di dati a Sophos attraverso la stessa appliance. Una volta completata l’integrazione, ripetere i passaggi descritti in questa sezione per gli altri firewall Palo Alto PAN-OS. Non è necessario ripetere i passaggi in Sophos Central.

Nota

Le seguenti informazioni si basano su PAN-OS 9.1. Le guide per le altre versioni sono simili, ma forniamo comunque link equivalenti laddove possibile.

Sono disponibili guide di configurazione generali di Palo Alto. Vedere Configurazione dell’inoltro dei log.

I principali passaggi per la configurazione di PAN-OS sono i seguenti:

-

Configurare un profilo server syslog. In questo modo, viene specificato dove devono essere inviati gli avvisi.

Occorre immettere le stesse impostazioni specificate in Sophos Central al momento dell’aggiunta dell’integrazione.

-

Configurare il formato del messaggio syslog. Serve per definire il formato in cui inviare gli avvisi.

- Configurare l’inoltro dei log. Questa opzione permette di indicare quali log devono essere inviati e quali elementi devono attivarli.

- Confermare le modifiche. Le modifiche di configurazione verranno così implementate sui firewall.

Nota

I log Traffic, Threat, WildFire Submission e Global Protect, che equivalgono agli avvisi, vengono inviati all’appliance Sophos in formato CEF.

Configurazione di un profilo server syslog

Per configurare un profilo che specifica dove devono essere inviati gli avvisi, procedere come segue:

- Selezionare Device (Dispositivo) > Server Profiles (Profili server) > Syslog.

- Cliccare su Add (Aggiungi) e immettere un Name (Nome) per il profilo, ad esempio “Appliance Sophos”.

- Se il firewall ha più sistemi virtuali (vsys), selezionare Location (Posizione, che può essere

vsysoShared) dove è disponibile il profilo. - In Syslog Server Profile (Profilo server syslog), cliccare su Add (Aggiungi).

- In Name, inserire un nome per il profilo server.

-

In Servers, immettere le seguenti informazioni sull’appliance Sophos:

- NOME: un nome univoco per questo server, ad esempio

Sophos appliance. - SERVER SYSLOG: L’indirizzo IP dell’appliance. Deve essere identico all’indirizzo IP del syslog immesso in Sophos Central.

- TRANSPORT: selezionare lo stesso protocollo di trasporto configurato in Sophos Central.

- PORT (PORTA): il numero di porta configurato in Sophos Central.

- FORMAT (FORMATO): selezionare BSD (equivalente a RFC3164).

- FACILITY: selezionare un valore syslog standard per calcolare la priorità (PRI) del messaggio syslog. Non utilizzeremo questo valore, quindi consigliamo di scegliere il valore predefinito LOG_USER.

- NOME: un nome univoco per questo server, ad esempio

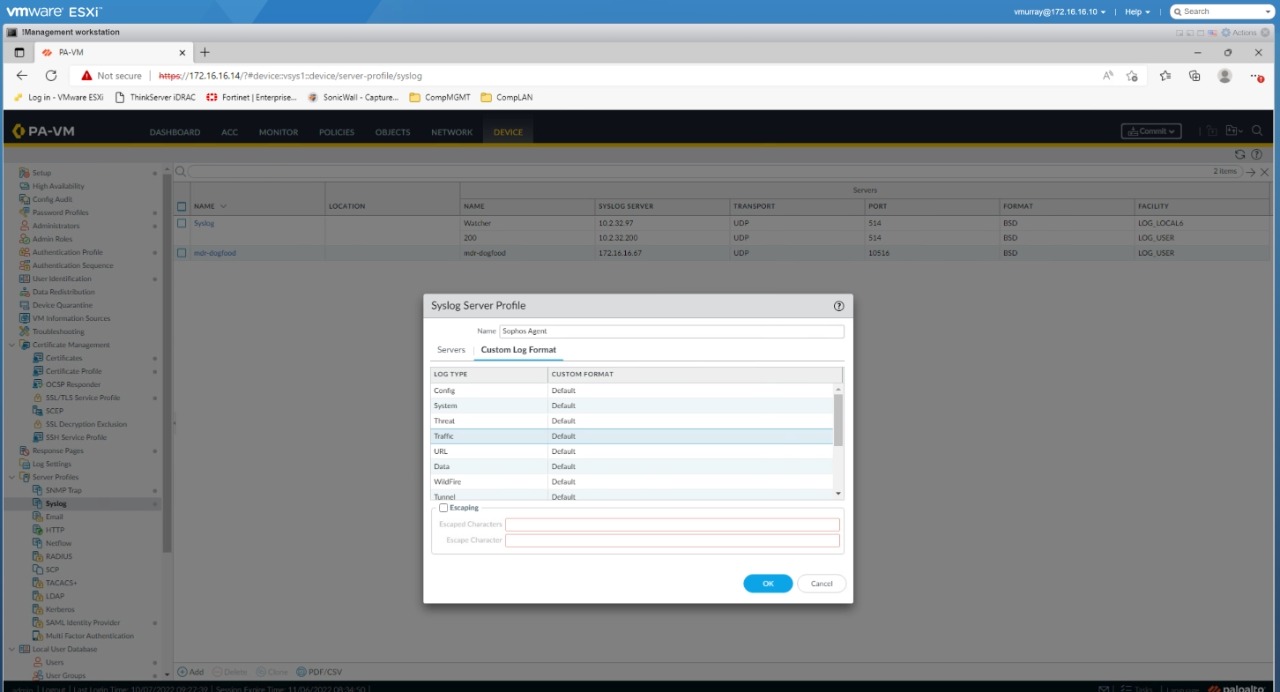

Evitare di cliccare su OK per il momento. Procedere alla sezione successiva.

Questo video mostra in maniera dettagliata come configurare un profilo per il server syslog.

Configurazione del formato del messaggio syslog

Avviso

La procedura descritta di seguito offre un esempio di come assegnare agli avvisi il formato CEF in Palo Alto PAN-OS versione 9.1. I modelli forniti di seguito potrebbero non essere compatibili con altre versioni. Per modelli di avvisi in formato CEF per versioni specifiche di PAN-OS, vedere le Guide alla configurazione con Common Event Format di Palo Alto.

Per configurare il formato del messaggio, procedere come segue:

- Selezionare la scheda Custom Log Format (Formato log personalizzato).

-

Selezionare Traffic (Traffico), incollare il testo seguente nella casella di testo Threat Log Format (Formato log minacce) e successivamente cliccare su OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanLinkChange=$link_change_count PanPolicyID=$policy_id PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSDWANClustype=$sdwan_cluster_type PanSDWANSite=$sdwan_site PanDynamicUsrgrp=$dynusergroup_name -

Selezionare Threat (Minaccia), incollare il testo seguente nella casella di testo Threat Log Format (Formato log minacce) e cliccare su OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanDynamicUsrgrp=$dynusergroup_name -

Selezionare WildFire, incollare il testo seguente nella casella di testo Threat Log Format (Formato log minacce) e cliccare su OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid filePath=$cloud fileId=$pcap_id fileHash=$filedigest fileType=$filetype suid=$sender msg=$subject duid=$recipient oldFileId=$reportid PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSRuleUUID=$rule_uuid -

Selezionare Global Protect, incollare il testo seguente nella casella di testo Threat Log Format (Formato log minacce) e cliccare su OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$type|$subtype|rt=$receive_time PanOSDeviceSN=$serial PanOSLogTimeStamp=$time_generated PanOSVirtualSystem=$vsys PanOSEventID=$eventid PanOSStage=$stage PanOSAuthMethod=$auth_method PanOSTunnelType=$tunnel_type PanOSSourceUserName=$srcuser PanOSSourceRegion=$srcregion PanOSEndpointDeviceName=$machinename PanOSPublicIPv4=$public_ip PanOSPublicIPv6=$public_ipv6 PanOSPrivateIPv4=$private_ip PanOSPrivateIPv6=$private_ipv6 PanOSHostID=$hostid PanOSDeviceSN=$serialnumber PanOSGlobalProtectClientVersion=$client_ver PanOSEndpointOSType=$client_os PanOSEndpointOSVersion=$client_os_ver PanOSCountOfRepeats=$repeatcnt PanOSQuarantineReason=$reason PanOSConnectionError=$error PanOSDescription=$opaque PanOSEventStatus=$status PanOSGPGatewayLocation=$location PanOSLoginDuration=$login_duration PanOSConnectionMethod=$connect_method PanOSConnectionErrorID=$error_code PanOSPortal=$portal PanOSSequenceNo=$seqno PanOSActionFlags=$actionflags -

Cliccare su OK per salvare il Syslog Server Profile.

Questo video mostra in maniera dettagliata come configurare il formato dei messaggi syslog.

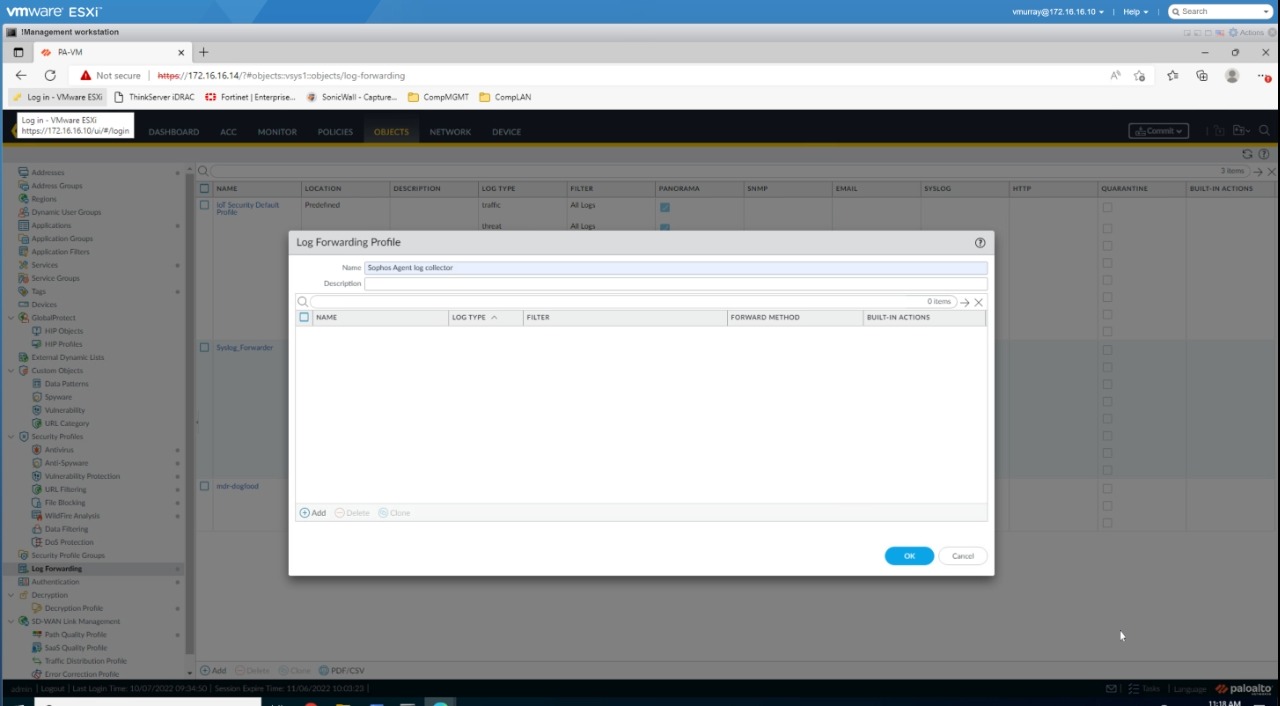

Configurazione dell’inoltro dei log

Per configurare l’inoltro dei log, occorre svolgere questi due passaggi:

- Configurare il firewall per l’inoltro dei log.

- Attivare la generazione e l’inoltro dei log.

Configurazione del firewall per l’inoltro dei log

Per configurare il firewall in modo che inoltri i log, procedere come segue:

- Selezionare Objects (Oggetti) > Log Forwarding (Inoltro dei log) e cliccare su Add (Aggiungi).

- In Log Forwarding Profile (Profilo di inoltro dei log), immettere un nome univoco, ad esempio

Sophos appliance. - Cliccare su Aggiungi.

- In Log Forwarding Profile Match List(Elenco di corrispondenza dei profili di inoltro dei log), immettere un nome per il Log Type (Tipo di log) da inoltrare. L’impostazione predefinita è Traffic (Traffico).

- Selezionare SYSLOG e successivamente il server a cui inviare il log. Sarà il nome del server aggiunto. Vedere Configurazione di un profilo server syslog.

- Cliccare su OK

-

Ripetere questi passaggi per ogni tipo di log, livello di gravità e verdetto di WildFire che si desidera aggiungere. Si consiglia di aggiungere i seguenti.

- Traffic (impostazione predefinita)

- Minaccia

- WildFire

- Global Protect

-

Cliccare su OK.

Questo video mostra in maniera dettagliata come configurare il firewall per l’inoltro dei log.

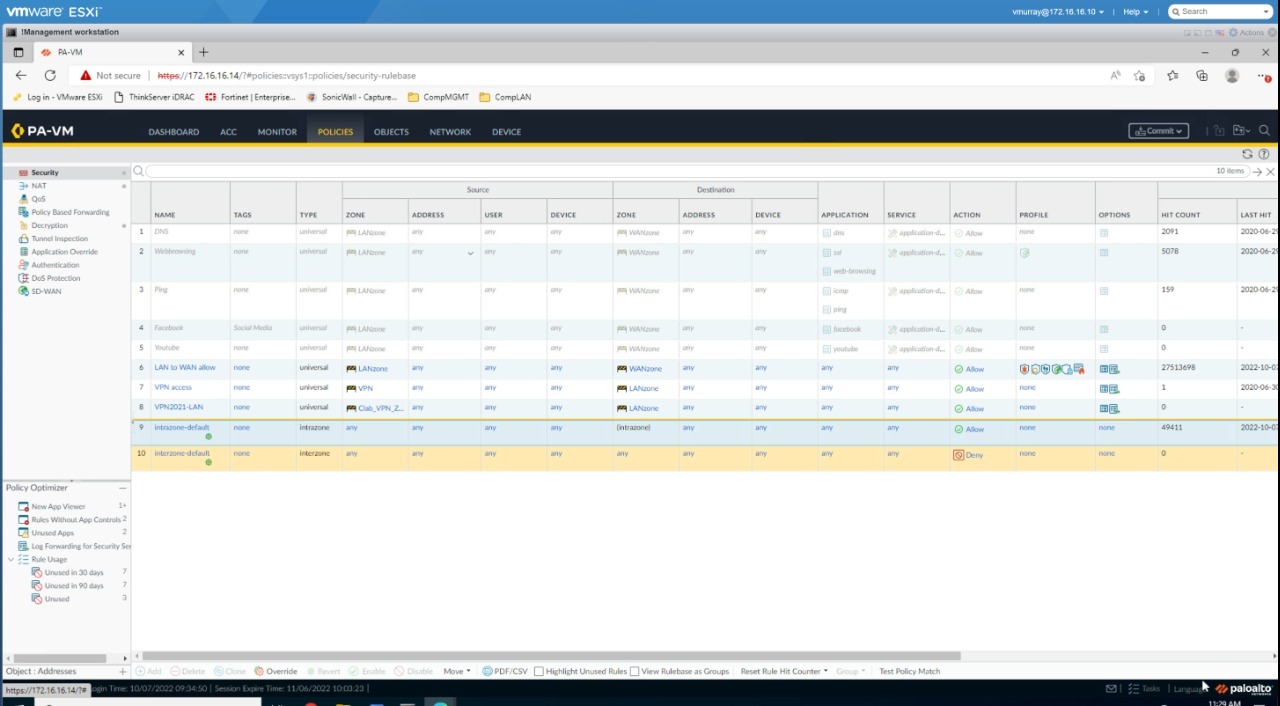

Configurazione della generazione e dell’inoltro dei log

A questo punto, occorre assegnare il profilo di inoltro dei log a un criterio di protezione per attivare la generazione e l’inoltro dei log. Con questa operazione vengono configurati la generazione e l’inoltro dei log.

Per farlo, procedere come segue:

- Selezionare Policies (Criteri) > Security (Sicurezza) e successivamente il criterio che si desidera utilizzare.

- In Security Policy Rule (Regola criterio di sicurezza), selezionare Actions (Azioni).

- In Profile Setting (Impostazione profilo), per Profile Type (Tipo di profilo), selezionare Profiles.

- Sotto Profile Type, scegliere i profili di sicurezza che si desidera monitorare.

- In Log Setting (Impostazione log), è possibile selezionare Log At Session Start (Registra nel log a inizio sessione) e Log At Session End (Registra nel log a fine sessione). La scelta dipende dal proprio ambiente e dai log e avvisi che si desidera inoltrare a Sophos.

- In Log Forwarding (Inoltro dei log), selezionare il profilo appena creato. Vedere Configurazione dell’inoltro dei log.

- Cliccare su OK.

Questo video mostra in maniera dettagliata come configurare la generazione e l’inoltro dei log.

Confermare le modifiche

Una volta completata l’installazione, cliccare su Commit (Conferma). Gli avvisi di PAN-OS dovrebbero essere visualizzati nel Sophos Data Lake dopo la convalida.

Maggiori informazioni

Per maggiori informazioni sulla configurazione di Palo Alto Panorama, visitare queste pagine:

- Configurazione dell’inoltro dei log

- Creazione di un profilo di inoltro dei log

- Assegnazione del profilo di inoltro dei log a regole dei criteri e aree rete.

- Come inoltrare log degli URL personalizzati a un server syslog

- Guide alla configurazione con CEF (Common Event Format)

- Guida all’integrazione di Micro Focus con Common Event Format

- Opzioni di inoltro dei log

- Campi dei log delle minacce