Dettagli processo

Quando si clicca su un file colpito in un grafico delle minacce, il riquadro Dettagli processo mostra i dettagli più recenti del file.

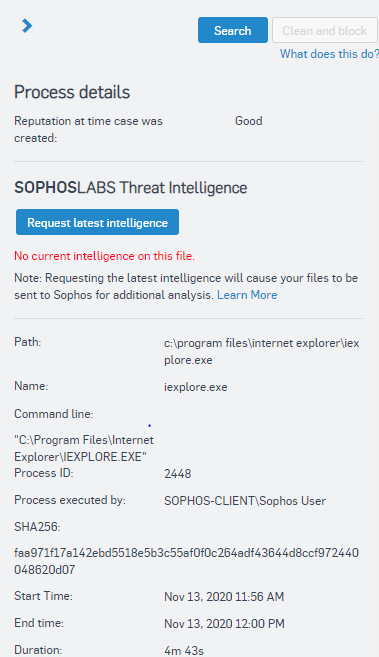

Questi dettagli includono la reputazione globale del file, il percorso, il nome, la riga di comando, l'ID del processo, l'utente che lo ha eseguito, lo SHA256, l'ora di inizio e di fine e la durata. Il seguente screenshot mostra i dettagli di un processo associato a Internet Explorer 11:

Richiedi i dati di intelligence più recenti

Se il file non è stato inviato a Sophos per ulteriori analisi, viene visualizzato il testo Nessun dato di intelligence su questo file.. Se il file non è ancora stato inviato, oppure se si desidera sapere se siano disponibili dati di intelligence aggiornati, cliccare su Richiedi i dati di intelligence più recenti più recenti. Questa operazione invia al computer una richiesta per il caricamento del file sul sistema dei SophosLabs.

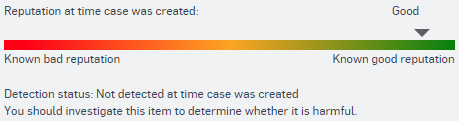

Una volta analizzato il file, vengono visualizzate le informazioni più recenti sulla reputazione globale del file e se è necessario indagare.

Il punteggio della reputazione mostra l'attendibilità del file. Sophos assegna alla reputazione un punteggio, su una scala che varia da rosso (cattiva) a verde (buona). I file noti per essere puliti vengono visualizzati nell'intervallo verde della scala e i file noti per essere malevoli vengono visualizzati nell'intervallo rosso.

Il punteggio della reputazione aumenta o diminuisce per diversi motivi, tra cui quando e quante volte il file è stato osservato da Sophos e le proprietà statiche/comportamentali del file. Quando il file viene osservato per la prima volta, potrebbe ottenere un punteggio che rientra nell'intervallo arancione (sconosciuto) perché si tratta di un nuovo file. Dopo essere stato analizzato da Sophos, il punteggio può variare ed essere inserito nell'intervallo dei file noti per essere malevoli oppure innocui.

In presenza di una licenza Sophos XDR, si vedranno anche ulteriori informazioni e opzioni, come indicato di seguito.

Riepilogo report

In Riepilogo report, è possibile vedere la reputazione e la prevalenza del file, nonché i risultati della nostra analisi di machine learning, che indicano quanto è sospetto il file.

Analisi di Machine Learning

| Impostazione | Descrizione |

|---|---|

| Prevalenza | Indica la frequenza con cui i SophosLabs hanno osservato il file. |

| Primo rilevamento | Indica quando i SophosLabs hanno osservato il file per la prima volta in circolazione. |

| Ultimo rilevamento | Indica l’ultima volta che i SophosLabs hanno osservato il file in circolazione |

| Analisi di Machine Learning | Fornisce un riepilogo del grado di sospetto del file. |

Analisi di Machine Learning

In Analisi di Machine Learning è possibile visualizzare i risultati completi della nostra analisi.

Attributi mostra un confronto tra gli attributi del file e quelli in milioni di file noti per essere malevoli o innocui. Questo consente di determinare il grado di sospetto di ciascun attributo e pertanto di stabilire se è probabile che il file sia innocuo o malevolo. È possibile visualizzare i seguenti attributi:

- Imports descrive la funzione che il file ha importato da DLL esterne.

- Strings descrive le stringhe più significative nel file.

- Compilers specifica gli elementi che sono stati utilizzati per compilare il codice sorgente, ad esempio C++, Delphi, Visual Basic, .NET.

- Mitigation descrive le tecniche utilizzate dal file per bloccare gli exploit.

- Resources specifica una risorsa che sembra essere compressa o cifrata.

- Summary spesso si riferisce, ad esempio, a build o date di compilazione.

- Packer spesso indica una caratteristica degna di nota su una sezione specifica del file, ad esempio un nome di sezione sospetto o il fatto che una sezione è sia scrivibile che eseguibile.

- Peid si riferisce all'output di PEiD, uno strumento di terze parti che esegue la scansione di un file PE, confrontandolo con varie firme di malware.

- Btcaddress mostra qualsiasi indirizzo Bitcoin valido trovato nel file.

- Findcrypt mostra eventuali costanti crittografiche sospette.

Somiglianza del codice Mostra un confronto tra il file e milioni di file noti per essere malevoli o innocui ed elenca le corrispondenze più simili. Esistono anche altre corrispondenze che vengono tenute in considerazione nei risultati e che potrebbero quindi incidere sulla valutazione del file. Quante più corrispondenze in termini di quantità e similitudine vengono individuate con i file malevoli, tanto maggiore sarà il sospetto destato dal file.

Proprietà file

In Proprietà file è possibile visualizzare informazioni importanti sul file stesso, ad esempio prodotto, tipo, informazioni sul copyright, versione, nome dell'azienda, dimensioni e data e ora.

Analisi dettagliata file

Sezioni file PE consente di visualizzare informazioni su ciascuna sezione del file, ad esempio codice, dati o risorse. I nomi delle sezioni possono, ad esempio, indicare funzioni, packer o compilatori specifici. Il malware può rendersi individuabile includendo stringhe contenenti parolacce, espressioni dialettali e così via.

Sono inoltre disponibili informazioni sulle dimensioni delle sezioni, sia su disco che in memoria. A volte, una sezione è molto piccola o molto grande, e a volte può essere situata solo su disco o in memoria. È possibile visualizzare l'entropia della sezione e se è leggibile, scrivibile o eseguibile. Tutto ciò consente di determinare se una sezione è compressa, se contiene dati o codice, oppure se è insolita.

Per ulteriori informazioni sulle sezioni dei file, vedere Tabella delle sezioni (intestazioni delle sezioni).

File PE importati mostra quali DLL vengono utilizzate dal file; espandendole una per una, vengono visualizzate le API che sono importate da esse. È possibile visualizzare le DLL utilizzate per l'attività di rete o le API che possono assistere durante il processo di estrazione delle password. I nomi delle DLL possono essere molto comuni. In alternativa, possono essere abbastanza insoliti, al punto da far sì che una ricerca su Internet possa indicare se siano sospette o dannose, determinando quindi se lo sia anche il file che le utilizza per l'importazione. Per ulteriori informazioni sull'importazione di file PE, vedere Importa formato di libreria.

È anche possibile vedere File PE esportati, che mostra il codice che il file rende disponibile per l'utilizzo da parte di altri file. Questo può sembrare innocuo o, ovviamente, cattivo. Per ulteriori informazioni sull'importazione di file PE, vedere La sezione .edata (solo immagine).

Cerca

Cliccare su Cerca per cercare ulteriori esempi del file all'interno della propria rete.

Disinfezione e blocco

Se il file è sospetto, è possibile utilizzare Disinfezione e blocco.

Questa opzione rimuove il file (insieme ai file e alle chiavi associati) da qualsiasi dispositivo in cui è stato individuato. Inoltre, lo aggiunge a un elenco di elementi bloccati, in modo che non possa eseguirsi su altri dispositivi. È possibile visualizzare gli elementi bloccati in Impostazioni generali > Elementi bloccati.