Analisi dei grafici delle minacce

È possibile indagare su un grafico delle minacce aprendone la pagina dei dettagli e utilizzando gli strumenti disponibili.

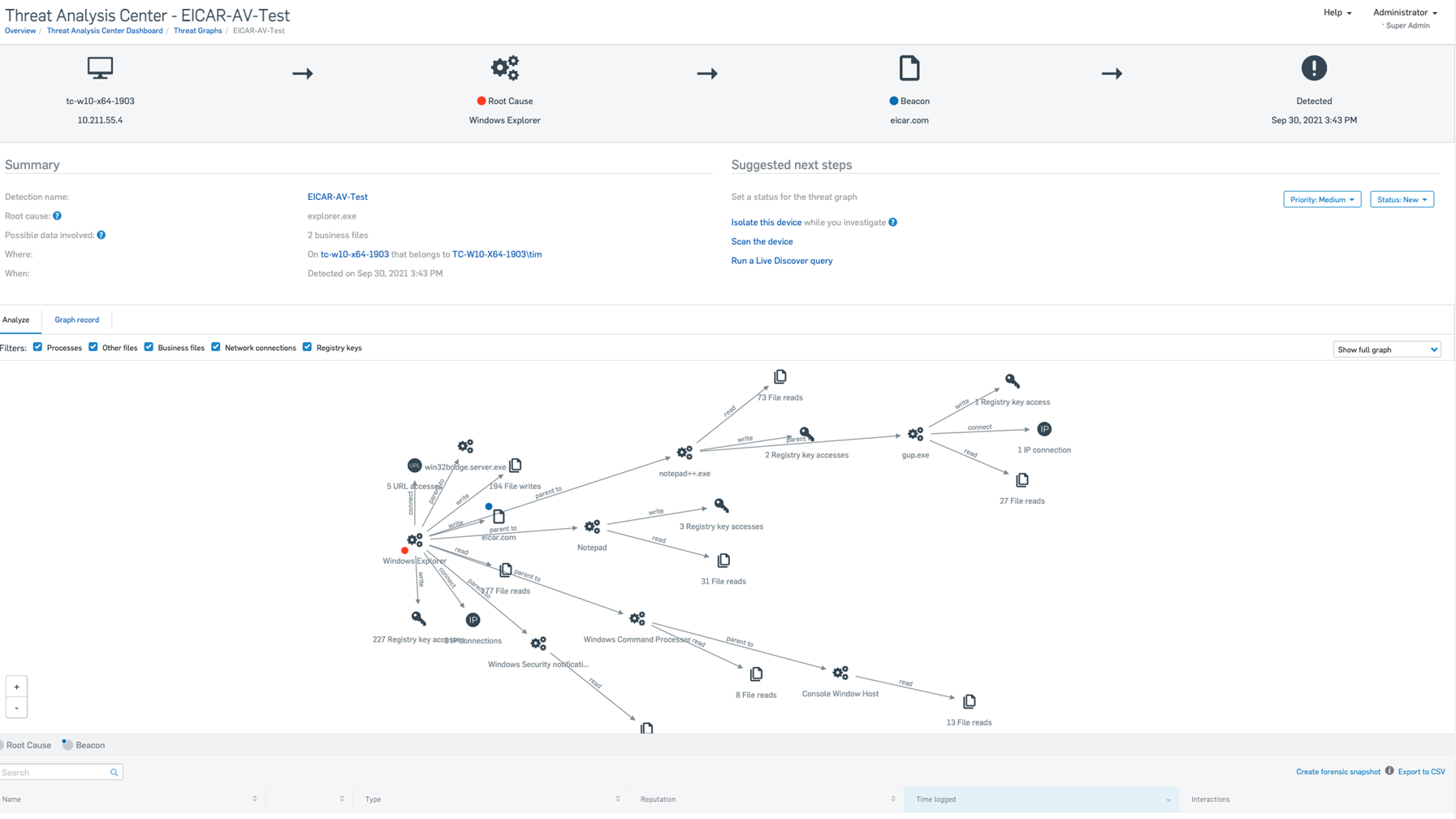

Individuare il grafico delle minacce nella pagina Grafici delle minacce. Cliccare sul nome del caso per visualizzare una versione semplificata della catena di eventi, un riepilogo, i dettagli degli elementi (processi, file, chiavi) interessati e un diagramma che mostra lo sviluppo della minaccia. Lo screenshot che segue mostra un rilevamento Eicar-AV-Test attivato dall'apertura di un file eicar.com in Esplora risorse.

Per una panoramica su come procedere, vedere “Come effettuare indagini e rimuovere le minacce” in Grafici delle minacce.

Per dettagli specifici su tutte le opzioni, consultare le sezioni di questa pagina.

Nota

Le opzioni visualizzate potrebbero dipendere dalla propria licenza e dalla gravità della minaccia.

Per maggiori informazioni sull’utilizzo dei grafici delle minacce per svolgere indagini sui rilevamenti, vedere Esempi di grafici delle minacce: rilevamenti di malware.

Riepilogo

L'opzione Riepilogo mostra un riepilogo della minaccia, inclusi i seguenti dettagli:

- Causa originaria: il punto di entrata della minaccia nel sistema.

- Possibili dati coinvolti: i file che potrebbero contenere dati importanti. Si consiglia di esaminarli per scoprire se i dati in essi contenuti sono stati cifrati o rubati.

- Dove: il nome del dispositivo e dell'utente.

- Quando: Ora e data del rilevamento.

Azioni successive consigliate

Il riquadro Azioni successive consigliate include le seguenti informazioni:

Priorità: Una priorità viene impostata automaticamente. Può essere modificata.

Stato: per impostazione predefinita, lo stato viene visualizzato come Nuovo. Può essere modificato.

Nota

Una volta impostato su In corso, uno stato non può essere riportato a Nuovo.

Isola questo dispositivo: questa opzione viene visualizzata se al grafico è stata attribuita una priorità alta e se è installata Intercept X Advanced with XDR o Intercept X Advanced for Server with XDR. Consente di isolare il dispositivo mentre si indaga su potenziali minacce presenti.

Il dispositivo può continuare a essere gestito da Sophos Central. È anche possibile continuare a inviare a Sophos file dal dispositivo isolato, a scopo di analisi.

È anche possibile consentire ai dispositivi isolati di comunicare con altri dispositivi entro i limiti di circostanze specifiche. Per ulteriori informazioni, vedere Esclusioni per l'Isolamento dei dispositivi.

Il dispositivo può essere rimosso dall'isolamento in qualsiasi momento. Verrà visualizzata un'opzione Rimuovi dall'isolamento, sotto Azioni successive consigliate.

Nota

L'opzione Isola questo dispositivo non viene visualizzata se il dispositivo si è già isolato automaticamente. Vedere “Isolamento dei dispositivi” in Criterio di protezione contro le minacce.

Esegui scansione del dispositivo: questo link può essere utilizzato per effettuare la scansione del dispositivo coinvolto, allo scopo di individuare eventuali minacce.

Analizza

La scheda Analizza mostra la catena di eventi dell'infezione di malware.

Un menu sulla destra della scheda permette di selezionare la quantità di dettagli visualizzati:

- Mostra percorso diretto: questa opzione mostra la catena di elementi coinvolti direttamente, dalla causa originaria fino all'elemento in cui è stata rilevata l'infezione (il “beacon”).

- Mostra grafico completo: questa opzione mostra la causa originaria, il beacon, gli elementi colpiti (applicazioni, file, chiavi), il percorso dell'infezione (indicato da frecce) e il modo in cui si è verificata l'infezione. Si tratta dell’impostazione predefinita.

Per visualizzare o nascondere i diversi tipi di elementi, utilizzare le apposite caselle di spunta sopra il diagramma.

Per visualizzare i dettagli di un elemento, cliccarvici sopra. Si aprirà un riquadro dei dettagli sulla destra del diagramma.

Record del grafico

La scheda Record del grafico mostra la cronologia del grafico delle minacce, fin dal momento della sua creazione da parte di Sophos o dell'amministratore. È possibile pubblicare commenti per registrare le azioni intraprese e altre informazioni pertinenti.

Dettagli processo

Cliccando su un elemento colpito, verrà visualizzato il riquadro Dettagli processo. Se qualcuno ha già inviato il file a Sophos, ne saranno visualizzati i più recenti dati di intelligence sulle minacce.

Se il file non è ancora stato inviato, oppure se si desidera sapere se siano disponibili dati di intelligence aggiornati, cliccare su Richiedi i dati di intelligence più recenti più recenti.

Questa opzione mostra le informazioni più recenti sulla reputazione globale del file e indica se occorre svolgere un'indagine.

Elenco di elementi

È un elenco visualizzato sotto il diagramma dell'attacco di malware. Mostra tutti gli elementi colpiti, ad esempio file aziendali, processi, chiavi di registro o indirizzi IP.

È possibile esportare un file con valori delimitati da virgole (CSV) contenente un elenco degli elementi interessati, cliccando su Esporta in CSV nella parte in alto a destra della scheda.

L’elenco mostra le seguenti informazioni:

- Nome: Cliccare sul nome per visualizzare maggiori informazioni in un riquadro dei dettagli.

- Tipo: Il tipo di elemento, come ad es. file aziendale o chiave di registro.

- Reputazione

- Ora di registrazione: La data e l’ora in cui è stato effettuato l’accesso a un processo.

- Interazioni

Crea snapshot di analisi approfondita

È possibile creare uno "snapshot di analisi approfondita" dei dati ottenuti dal dispositivo. Lo snapshot fornisce dati sull'attività del dispositivo, attingendoli da un log di Sophos, e li salva sul dispositivo stesso. Per ulteriori informazioni sugli snapshot di analisi approfondita, vedere Snapshot di analisi approfondita.

È anche possibile salvarlo nel bucket S3 Amazon Web Services (AWS) specificato. L'utente può quindi svolgere le proprie analisi.

È richiesto un convertitore (che viene fornito da noi) per la lettura dei dati.

Nota

È possibile scegliere la quantità di dati che si desidera includere negli snapshot e dove caricarli. Per svolgere questa operazione, aprire Impostazioni globali > Snapshot di analisi approfondita. Queste opzioni potrebbero non essere ancora disponibili per tutti i clienti.

Per creare uno snapshot, procedere come segue:

-

Aprire la scheda Analizza di un grafico delle minacce.

In alternativa, nella pagina dei dettagli del dispositivo, aprire la scheda Stato.

-

Cliccare su Crea snapshot di analisi approfondita.

- Seguire i passaggi descritti in Carica snapshot di analisi approfondita su un bucket S3 AWS.

È possibile trovare gli snapshot generati in %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Forensic Snapshots\.

Gli snapshot generati dai rilevamenti si trovano in %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Saved Data\.

Restrizione

È necessario essere un amministratore con accesso alla password del blocco rimozione ed eseguire un prompt dei comandi con privilegi di amministratore per accedere agli snapshot salvati.