Microsoft Entra ID を IdP として追加する方法

Microsoft Entra ID インスタンスを使用して、管理者やユーザーが Sophos Central 製品にサインインする際の ID を確認できます。これを行うには、IdP として Microsoft Entra ID を追加する必要があります。

Microsoft Entra ID を IdP として使用する場合は、Microsoft Entra ID インスタンスのテナント ID を参照してください。これは、ユーザーと管理者を確認するために必要です。

要件

まず、ドメインを検証する必要があります。詳細は、フェデレーションドメインの検証を参照してください。

スーパー管理者である必要があります。

警告

フェデレーション サインインをサインインのオプションとして使用する場合は、すべての管理者とユーザーがドメインに割り当てられており、IdP があることを確認する必要があります。

Microsoft Entra ID を IdP として追加する前に、次の手順を実行する必要があります。

- Microsoft の Microsoft Entra ID アカウントがあることを確認してください。Microsoft Entra ID は Microsoft のクラウドベースの ID とアクセス管理のサービスです。

- Microsoft Entra ID 管理者から、組織の Microsoft Entra ID を Sophos Central で使用することの同意と承認を得てください。

- Microsoft Entra ID アカウントと一致する Sophos Central アカウントがあることを確認してください (メールが一致する必要があります)。

Azure ポータルで Microsoft Entra ID をセットアップする

Azure ポータルで Microsoft Entra ID を設定するには、次の手順を実行する必要があります。

- Azure アプリケーションの作成。

- アプリケーションの認証を設定します。

- トークン構成を設定します。

- アプリケーションのアクセス許可を割り当てます。

Azure アプリケーションの作成

Azure アプリケーションを作成するには、次の手順を実行します。

- Azure ポータルにサインインします。

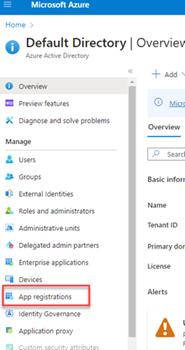

App registrations.を検索します。-

左側のペインで「アプリ登録」をクリックします。

-

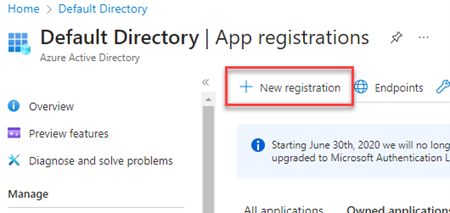

右側で「新規登録」をクリックします。

-

アプリの名前を入力します。

-

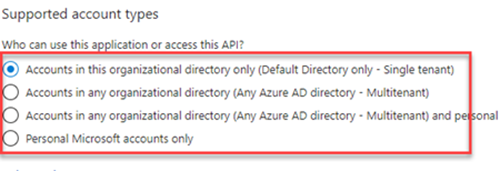

「サポートされているアカウントの種類」で、「この組織ディレクトリのみに含まれるアカウント (既定のディレクトリのみ - シングル テナント)」を選択します。

-

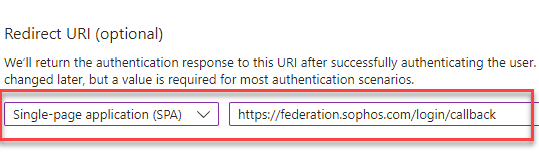

「リダイレクト URI (オプション)」で、「シングル ページ アプリケーション (SPA)]を選択 し、

https://federation.sophos.com/login/callbackと入力します。 -

「登録」をクリックします。

アプリケーションの認証の設定

アプリケーションの認証を設定するには、次の手順を実行します。

- 作成したアプリケーションで、「認証」をクリックします。

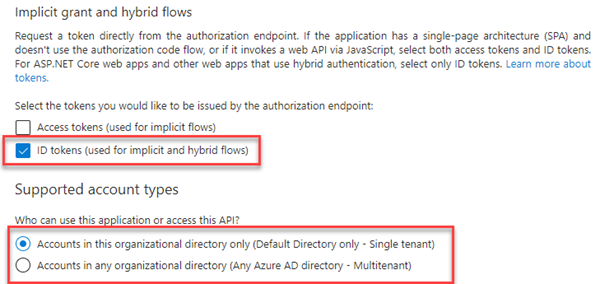

- 「暗黙的な許可およびハイブリッド フロー」で、「ID トークン (暗黙的およびハイブリッド フローに使用)]を選択します。

- 「サポートされているアカウントの種類」で、「この組織ディレクトリのみに含まれるアカウント (既定のディレクトリのみ - シングル テナント)」を選択します。

-

「保存」をクリックします。

トークン構成のセットアップ

トークンを構成するには、次の手順を実行します。

- 作成したアプリケーションで、[トークン構成」をクリックします。

- 「省略可能な要求」で、 「省略可能な要求を追加」をクリックします。

-

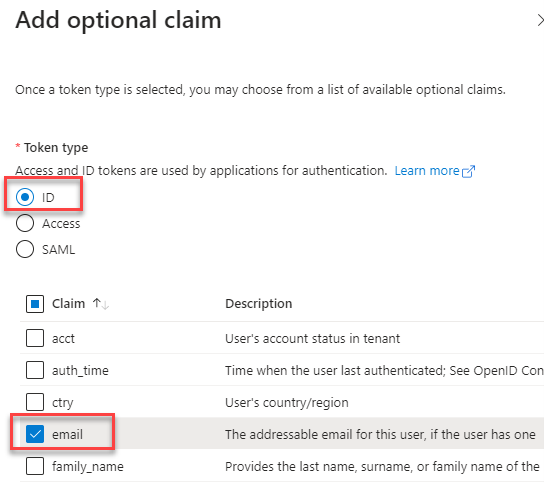

「トークンの種類」で「ID」を選択し、 メール]を選択します。

-

「追加」をクリックします。

-

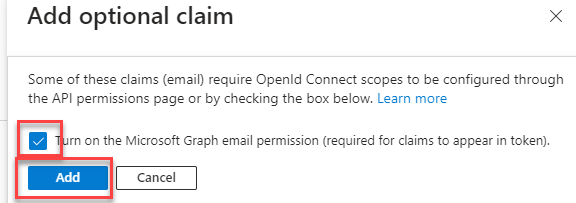

ポップアップメッセージで「Turn on the Microsoft Graph email permission」(Microsoft Graph のアクセス許可をオン) をクリックします。

-

「追加」をクリックします。

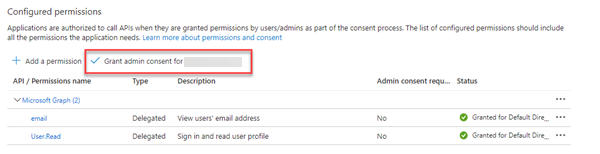

アプリケーションのアクセス許可の割り当て

アプリケーションのアクセス許可を割り当てるには、次の手順を実行します。

Microsoft Entra ID 同意

Microsoft Entra ID 管理者は、組織の Microsoft Entra ID テナントに保管されている認証情報を使用して Sophos Central にサインインすることに同意 (許可) する必要があります。

この同意は、すべての Sophos Central 製品に適用されます。

Microsoft Entra ID 管理者が同意すると、Microsoft Entra ID テナントで Sophos Central が信頼されることになるので、Microsoft Entra ID を IdP として追加できるようになります。

Microsoft Entra ID で同意を許可する方法の詳細は、Microsoft Entra ID アプリケーションの同意エクスペリエンスについてを参照してください。

テナント ID の参照

Microsoft Entra ID を IdP として追加する前に、テナント ID が必要になります。

テナント ID を見つけるには、次の手順を実行します。

- Microsoft Azure ポータルメニューから、「Microsoft Entra ID」を選択します。「概要」ページが表示されます。

-

「基本情報」セクションで、テナント ID を見つけます。これはテナントドメインの ID です。

Microsoft Entra ID を IdP として設定する際に、これを入力する必要があります。

Sophos Central で Microsoft Entra ID を IdP として追加するには、次のトピックを参照してください。

- ユーザーのメールアドレスと UPN が同じ場合は、IDプロバイダの追加 (Entra ID/Open IDC/ADFS)を参照してください。

- ユーザーのメールアドレスと UPN が異なる場合は、ユーザーが UPN を使用してサインインできるように Microsoft Entra ID を設定するを参照してください。

Sophos Central で Microsoft Entra ID を IdP として設定

Microsoft Entra ID を IdP として使用できます。

これには、次の手順を実行します。

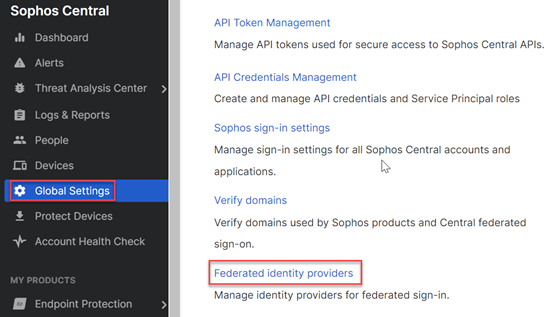

-

Sophos Central で「グローバル設定 > フェデレーション IdP」の順に選択します。

-

「IdP の追加」をクリックします。

- 「名前」と「説明」を入力します。

- 「種類」をクリックし、「OpenID Connect」を選択します。

- 「ベンダー」をクリックし、「Microsoft Entra ID」 を選択します。

- ステップ A: OpenID Connect の設定 は、Azure ポータルで Microsoft Entra ID を既にセットアップしているためスキップします。

-

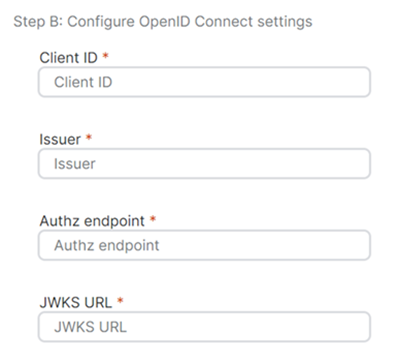

ステップ B: OpenID Connect の設定 については、以下の手順に従います。

-

「クライアントID」には、Azure で作成したアプリケーションのクライアント ID を入力します。

これを参照するには、次の手順を実行します。

- Azure ポータルで、「アプリの登録」に移動します。

- 作成したアプリケーションを選択します

- アプリケーション (クライアント) IDの ID をコピー し、 Sophos Central のクライアント ID に貼り付けます。

-

発行者 (発行元) には、次の URL を入力します。

https://login.microsoftonline.com/<tenantId>/v2.0<tenantId>を Azure インスタンスのテナント ID に置き換えます。これを参照するには、次の手順を実行します。

- Azure ポータルで、「アプリの登録」に移動します。

- 作成したアプリケーションを選択します

- ディレクトリ (テナント) ID の ID をコピーして、URL の

<tenantId>と置き換えます。

-

Authz エンドポイントには、次の URL を入力します。

https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/authorize<tenantId>を手順 b でコピーしたテナント ID で置き換えます。 -

JWKS URL には、次の URL を入力します。

https://login.microsoftonline.com/<tenantId>/discovery/v2.0/keys<tenantId>を手順 b でコピーしたテナント ID で置き換えます。

-

-

「ドメインの選択」をクリックし、ドメインを選択します。

複数のドメインを追加できます。各ドメインには、ユーザー 1名のみを関連付けることができます。

-

IdP によって MFA を適用するかどうかを選択します。次のいずれかを選択してください。

- IdP によって MFA を適用する。

- IdP によって MFA を適用しない。

-

「保存」をクリックします。

これで、Microsoft Entra ID を IdP として追加できます。詳細は、IDプロバイダの追加 (Entra ID/Open IDC/ADFS)を参照してください。

ユーザーが UPN を使用してサインインできるように Microsoft Entra ID を設定する

Microsoft Entra ID を設定して、ユーザーがユーザープリンシパル名 (UPN) を使用してサインインできるようにすることができます (ユーザープリンシパル名がメールアドレスと異なる場合)。

UPN を使用してサインインするには、次の手順を実行する必要があります。

-

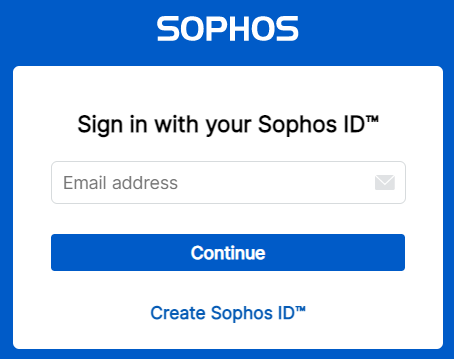

ユーザーと管理者は、Sophos Central で関連付けられたメールアドレスを使用してサインインします。

-

「ソフォス サインインの設定」での選択に応じて、画面が表示されます。

-

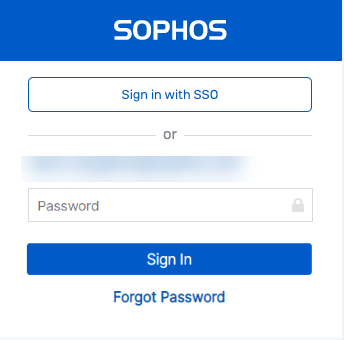

「マイプロダクト > 全般設定 > ソフォス サインインの設定」で「Sophos Central Admin またはフェデレーション認証情報」を選択した場合、ユーザーと管理者はどちらのオプションでもサインインできます。

UPN を使用してサインインするには、次の手順を実行する必要があります。

-

「SSO でサインイン」をクリックします。

Microsoft Azure のサインインページが表示されます。

-

UPN とパスワードを入力します。

-

-

「マイプロダクト > 全般設定 > ソフォスサインインの設定」で「フェデレーション認証情報のみ」を選択した場合は、Microsoft Azureサインインのページが表示され、UPN とパスワードを入力できます。

-