ユーザーが UPN を使用してサインインできるように Microsoft Entra ID を設定する

このページでは、Azure IDP を設定するための代替方法を説明します。エンドユーザーにプライマリメールアドレスとは異なるユーザープリンシパル名 (UPN) を使用して認証するように要求する場合は、このページの手順に従う必要があります。

ユーザーのメールアドレスと UPN が同じ場合は、IDプロバイダの追加 (Entra ID/Open IDC/ADFS)を参照してください。

主なステップは次のとおりです。

- Azure ポータルで Microsoft Entra ID をセットアップする。

- Sophos Central で Microsoft Entra ID を IdP として追加する。

Azure ポータルで Microsoft Entra ID をセットアップする

Azure ポータルで Microsoft Entra ID を設定するには、以下の主要な手順を実行する必要があります。

- Azure アプリケーションの作成。

- アプリケーションの認証を設定します。

- トークン構成を設定します。

- アプリケーションのアクセス許可を割り当てます。

詳細については、以下のセクションを参照してください。

Azure アプリケーションの作成

Azure アプリケーションを作成するには、次の手順を実行します。

- Azure ポータルにサインインします。

-

「管理」で「アプリ登録」をクリックします。

-

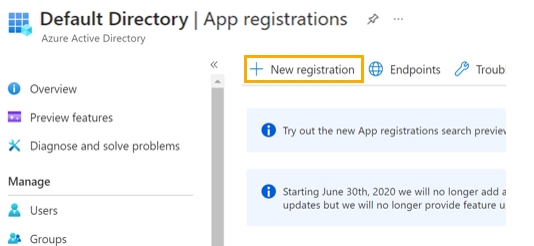

「アプリ登録」ページで、「新規登録」をクリックします。

-

アプリの名前を入力します。

-

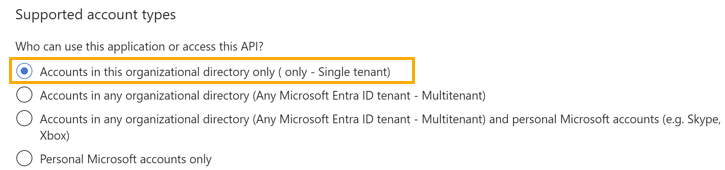

「サポートされているアカウントの種類」で、「この組織ディレクトリのみに含まれるアカウント (既定のディレクトリのみ - シングル テナント)」を選択します。

-

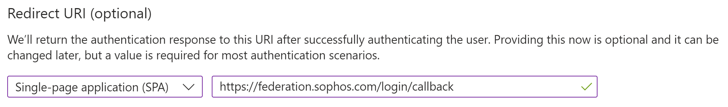

「リダイレクト URI (オプション)」で、「シングル ページ アプリケーション (SPA)]を選択 し、 次の URL を入力します。

https://federation.sophos.com/login/callback -

「登録」をクリックします。

アプリケーションの認証の設定

アプリケーションの認証を設定するには、次の手順を実行します。

- 作成したアプリケーションで、「認証」をクリックします。

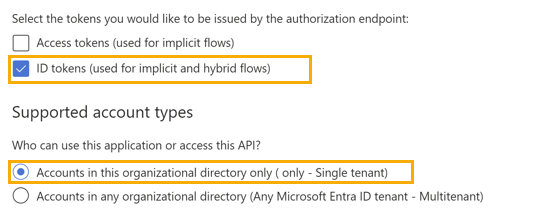

- 「暗黙的な許可およびハイブリッド フロー」で、「ID トークン (暗黙的およびハイブリッド フローに使用)]を選択します。

- 「サポートされているアカウントの種類」で、「この組織ディレクトリのみに含まれるアカウント (既定のディレクトリのみ - シングル テナント)」を選択します。

-

「保存」をクリックします。

トークン構成のセットアップ

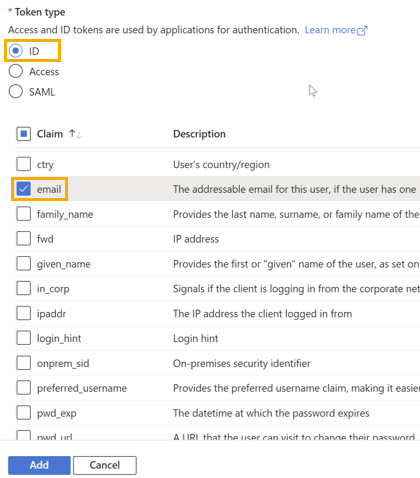

トークンを構成するには、次の手順を実行します。

- 作成したアプリケーションで、[トークン構成」をクリックします。

- 「省略可能な要求」で、 「省略可能な要求を追加」をクリックします。

-

「トークンの種類」で「ID」を選択し、 メール]を選択します。

-

「追加」を選択します。

-

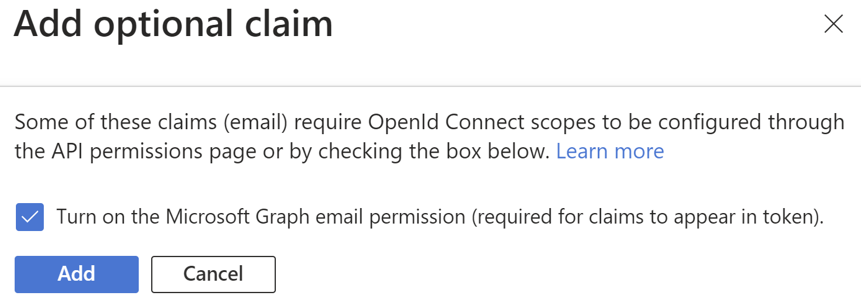

「省略可能な要求を追加加」で、「Turn on the Microsoft Graph email permission」(Microsoft Graph のアクセス許可をオン) を選択して、「追加」をクリックします。

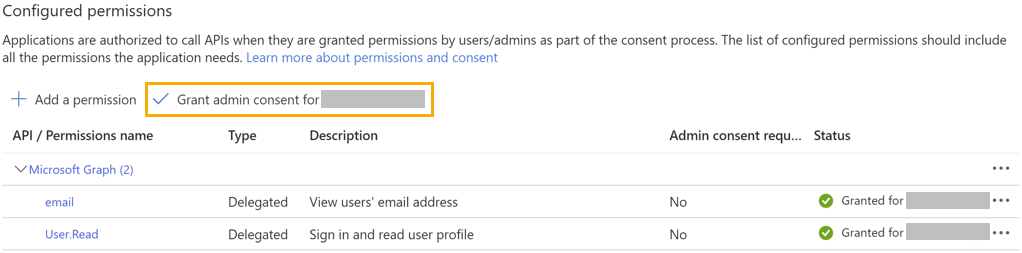

アプリケーションのアクセス許可の割り当て

アプリケーションのアクセス許可を割り当てるには、次の手順を実行します。

Sophos Central で Microsoft Entra ID を IdP として追加

Microsoft Entra ID を IdP として追加できます。

Sophos Central で Microsoft Entra ID を IdP として追加するには、次の手順を実行してください。

- Sophos Central で、全般設定アイコン

をクリックします。

をクリックします。 - 「管理」の下で「フェデレーション IdP」をクリックします。

- 「IdP の追加」をクリックします。

- 「名前」と「説明」を入力します。

- 「種類」をクリックし、「OpenID Connect」を選択します。

- 「ベンダー」をクリックし、「Microsoft Entra ID」 を選択します。

- Azure ポータルで Microsoft Entra ID を既に設定している場合は、 ステップA: OpenID Connect のセットアップをスキップします。

-

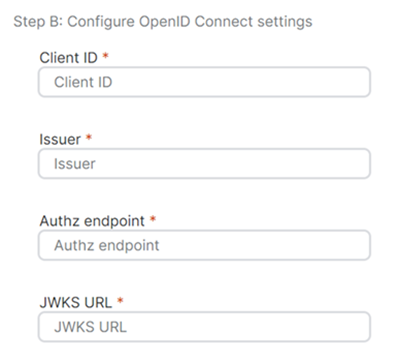

ステップ B: OpenID Connect の設定 については、以下の手順に従います。

-

「クライアントID」には、以下の手順で Azure で作成したアプリケーションのクライアント ID を入力します。

- Azure ポータルで、「アプリの登録」に移動します。

- 作成したアプリケーションを選択します

- アプリケーション (クライアント) IDの ID をコピー し、 Sophos Central のクライアント ID に貼り付けます。

-

発行者 (発行元) には、次の URL を入力します。

https://login.microsoftonline.com/<tenantId>/v2.0既存のテナント ID を Azure インスタンスのテナント ID に置き換えます。

テナント ID を見つけるには、次の手順を実行します。

- Azure ポータルで、「アプリの登録」に移動します。

- 作成したアプリケーションを選択します

- 「ディレクトリ (テナント) ID」の値は、Azure インスタンスのテナント ID です。

-

Authz エンドポイントには、次の URL を入力します。

https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/authorize既存のテナント ID を、先にコピーしたテナント ID に置き換えます。

-

JWKS URL には、次の URL を入力します。

https://login.microsoftonline.com/<tenantId>/discovery/v2.0/keys既存のテナント ID を、先にコピーしたテナント ID に置き換えます。

-

-

「ドメインの選択」をクリックし、ドメインを選択します。

複数のドメインを追加できますが、ユーザーを関連付けることができるのは 1つのドメインのみです。

-

次のいずれかのオプションを選択して、IdP によって MFA を有効にするかどうかを選択します。

- IdP によって MFA を適用する。

- IdP によって MFA を適用しない。

-

「保存」をクリックします。

ユーザーが UPN を使用してサインインする方法

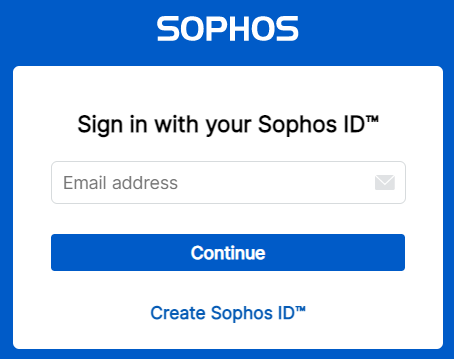

次の手順では、上記の設定が完了した後、エンドユーザーがサインインする方法を示します。

-

ユーザーと管理者は、Sophos Central で関連付けられたメールアドレスを使用してサインインします。

-

「ソフォス サインインの設定」での選択に応じて、表示される画面が異なる可能性があります。

-

「ソフォス サインインの設定」」で「Sophos Central Admin またはフェデレーション認証情報」を選択した場合、ユーザーと管理者はどちらのオプションでもサインインできます。全般設定アイコン

をクリックします。「管理」の下で「ソフォス サインインの設定」をクリックします。

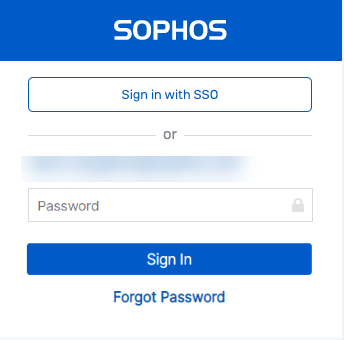

をクリックします。「管理」の下で「ソフォス サインインの設定」をクリックします。UPN を使用してサインインするには、次の手順を実行する必要があります。

-

「SSO でサインイン」をクリックします。

Microsoft Azure のサインインページが表示されます。

-

UPN とパスワードを入力します。

-

-

「ソフォスサインインの設定」で「フェデレーション認証情報のみ」を選択した場合は、Microsoft Azureサインインのページが表示され、UPN とパスワードを入力できます。全般設定アイコン

をクリックします。「管理」の下で「ソフォス サインインの設定」をクリックします。

をクリックします。「管理」の下で「ソフォス サインインの設定」をクリックします。

-