Managed Risk 内部スキャン

内部アセットのスキャンを設定する前に、許可された連絡先を追加し、外部アセットのスキャンを設定する必要があります。詳細は、Managed Risk セットアップを参照してください。

ネットワーク上の内部アセットの検出および脆弱性スキャンを設定できます。

スキャンを作成する前に、仮想脆弱性スキャンアプライアンスを設定して導入する必要があります。

ソフォスのアプライアンスの要件の詳細は、Managed Risk アプライアンスの要件を参照してください。

主なステップは次のとおりです。

- スキャナを追加します。

- アプライアンスの導入。

- 検出スキャンの作成。

- 脆弱性スキャンの作成。

複数のスキャナとスキャンを作成できます。

スキャナの追加

スキャナの仮想イメージを次のように作成します。

-

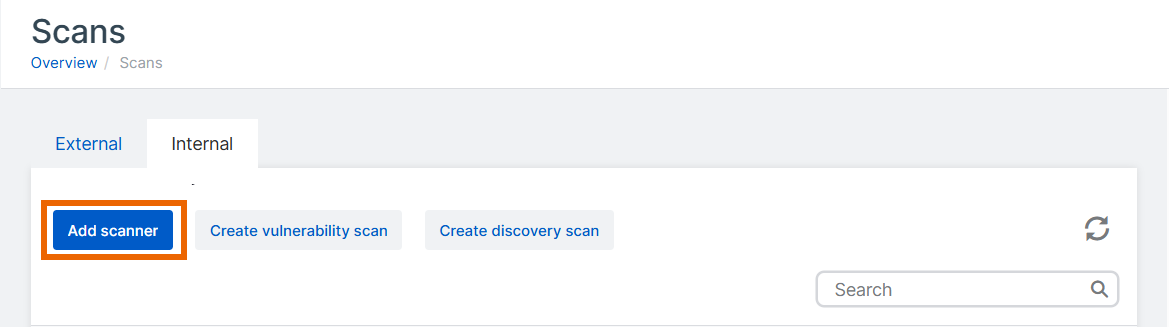

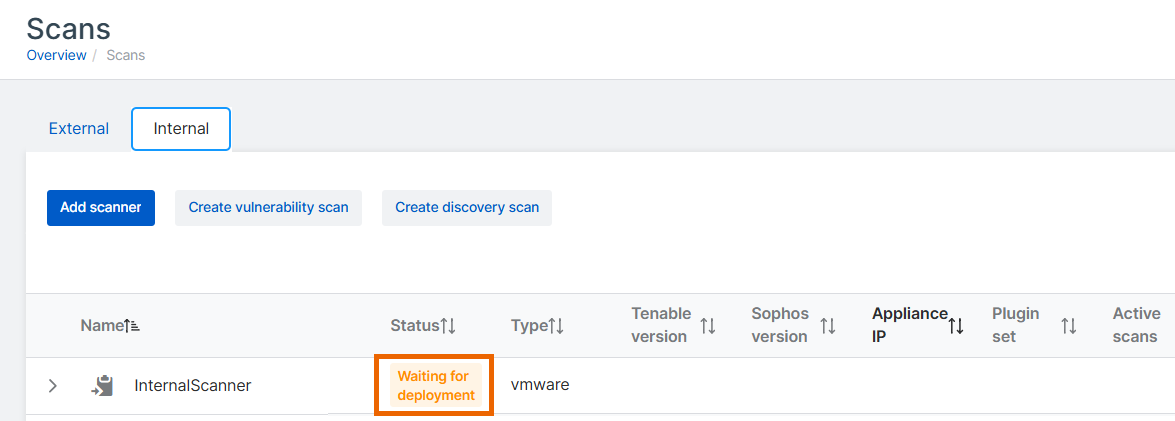

「検索」ページで「内部」タブを選択します。

![「内部」タブが選択された状態で「検索]ページを開きます。](./images/managed-risk-scans-internal-tab.png)

-

「スキャナの追加」をクリックします。

-

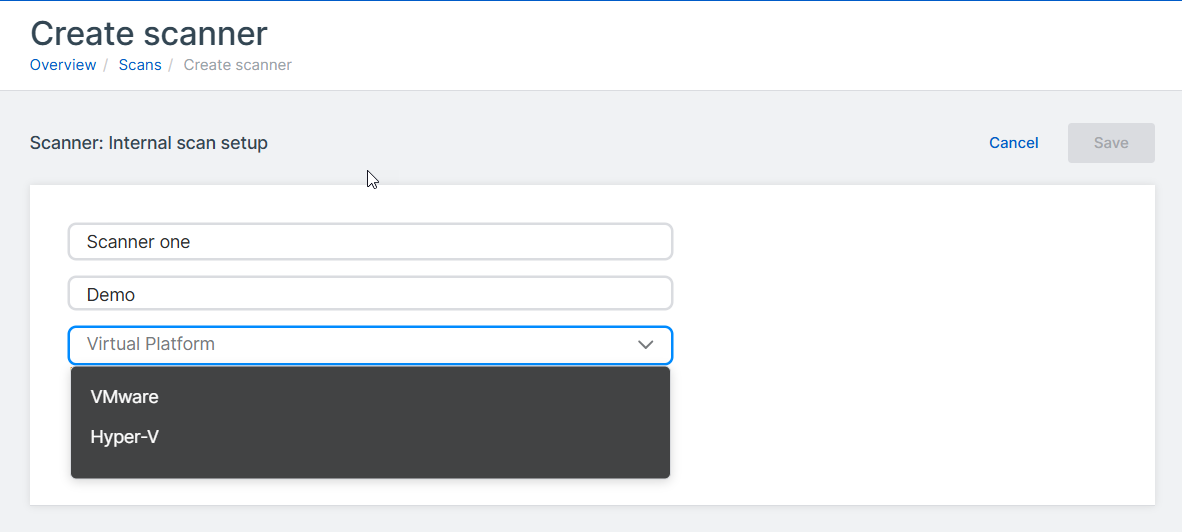

スキャナ名と説明を入力します。

-

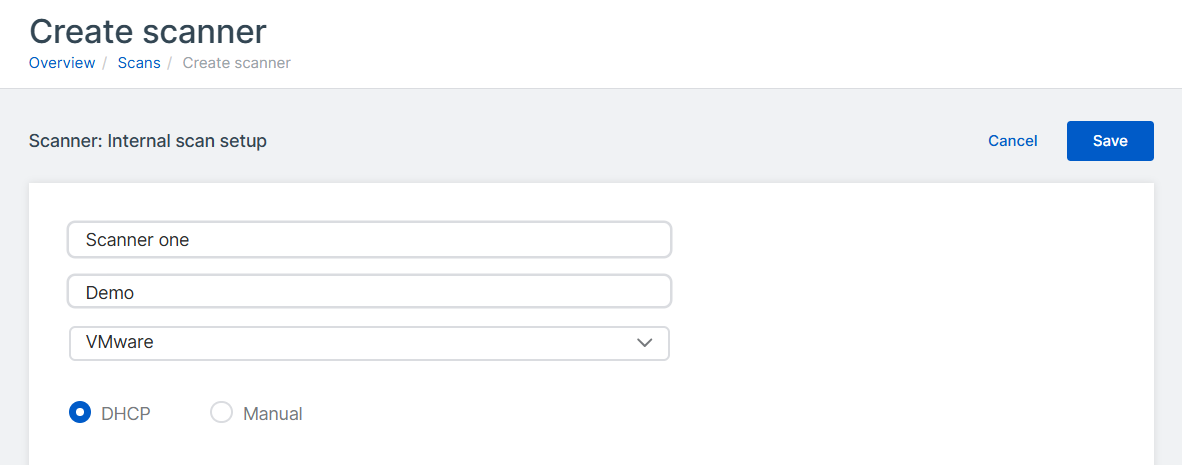

「仮想化プラットフォーム」で、「VMware」または 「Hyper-V」を選択します。

-

IP の設定を指定します。これによって、アプライアンスの管理インターフェースが設定されます。

-

IP アドレスを自動的に割り当てるには、「DHCP」を選択します。

注

DHCP を選択した場合は、IP アドレスを予約する必要があります。

-

ネットワーク設定を指定するには、「手動」を選択します。

-

-

「保存」をクリックします。

-

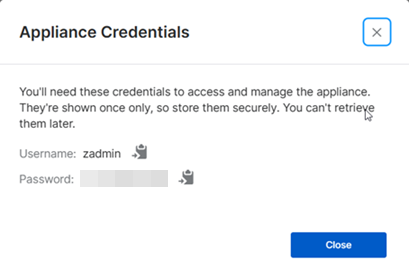

アプライアンスが作成されます。ポップアップダイアログに、アプライアンスへのアクセスと管理に必要な認証情報が表示されます。

認証情報は一度だけ表示されます。それらをコピーし、安全な場所に保管します。

-

「閉じる」をクリックします。

「検索」ページで、新しいスキャナがリストに表示され、状態が「導入待機中」と表示されます。

-

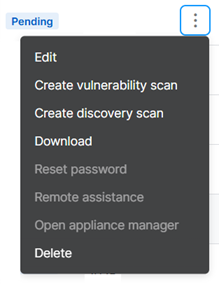

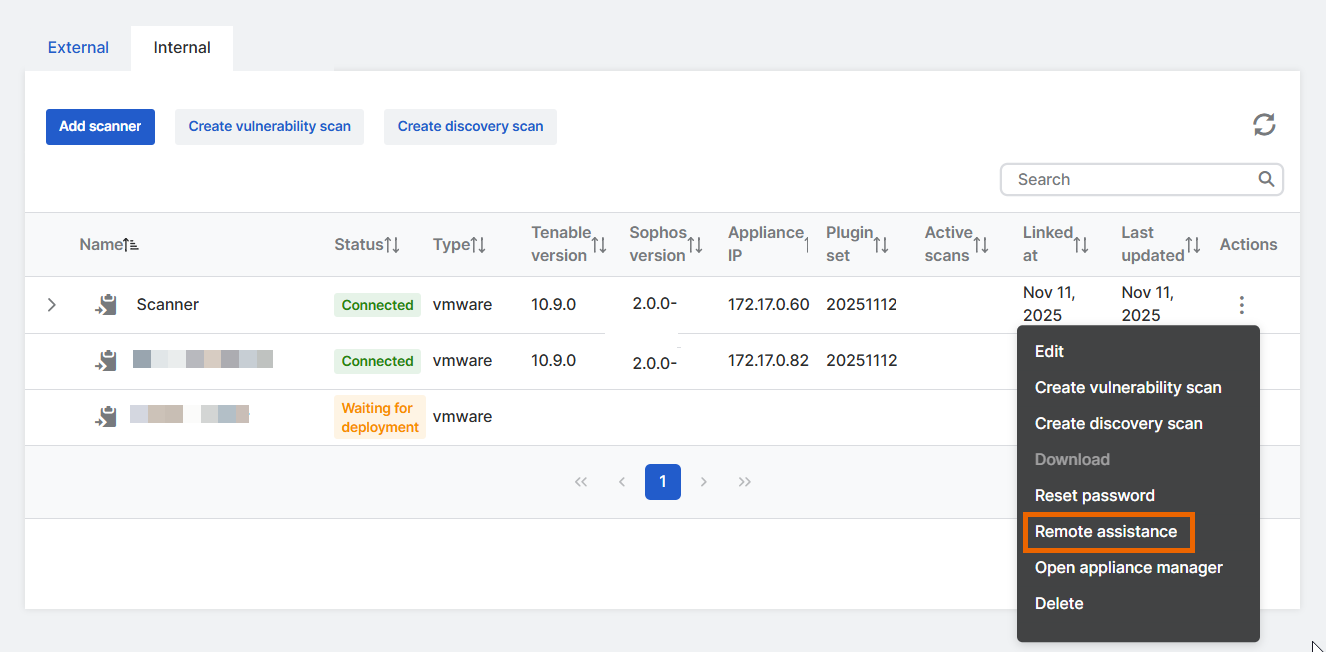

スキャナのエントリで、「アクション」列の 3つのドットをクリックします。

仮想イメージが作成されると、「ダウンロード」オプションがメニューに表示されます。数分以上かかる場合は、ページの右上にある更新ボタンをクリックします。

-

「ダウンロード」をクリックして、仮想イメージをダウンロードします。

アプライアンスの導入

ダウンロードしたイメージを使用して、仮想インフラストラクチャにアプライアンスを導入します。

現在サポートされているプラットフォームは次のとおりです。

- VMware ESXi 6.7 Update 3 以降。

- Hyper-V version 6.0.6001.18016 (Windows Server 2016) 以降。

アプライアンスの要件について詳細は、Managed Risk アプライアンスの要件を参照してください。

該当するプラットフォームのタブをクリックして、手順を確認してください。

制限事項

ESXi を使用している場合、OVA ファイルは Sophos Central で検証されるため、一度のみ使用できます。新しい VM を導入する必要がある場合は、Sophos Central で OVA ファイルを再作成する必要があります。

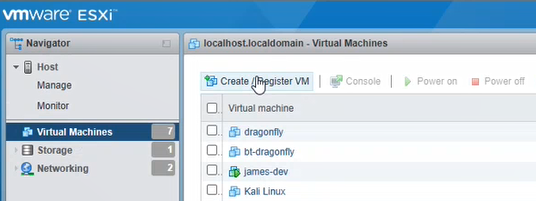

ESXi ホスト上で、次の手順を実行します。

- 「仮想マシン」を選択します。

-

「VM の作成/登録」をクリックします。

-

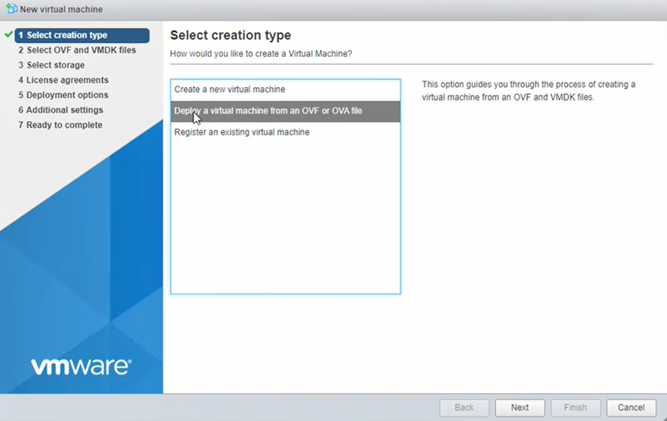

「作成タイプの選択」で、「OVF ファイルまたは OVA ファイルから仮想マシンをデプロイ」を選択します。「次へ」をクリックします。

-

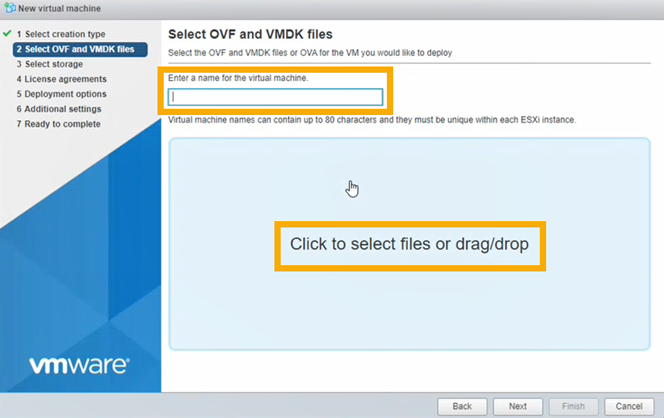

「OVF ファイルと VMDK ファイルの選択」で、以下の手順に従います。

- VM 名を入力します。

- ページをクリックしてファイルを選択します。ダウンロードした OVA ファイルを選択します。

- 「次へ」をクリックします。

-

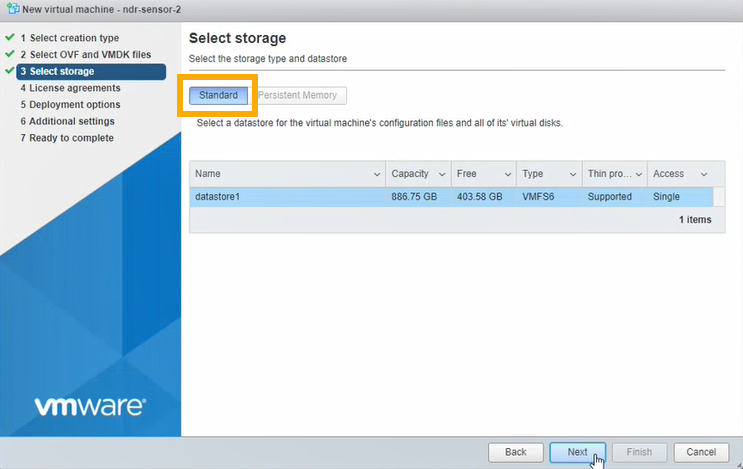

「ストレージの選択」で、「標準」ストレージを選択します。次に、VM を配置するデータストアを選択します。 「次へ」をクリックします。

-

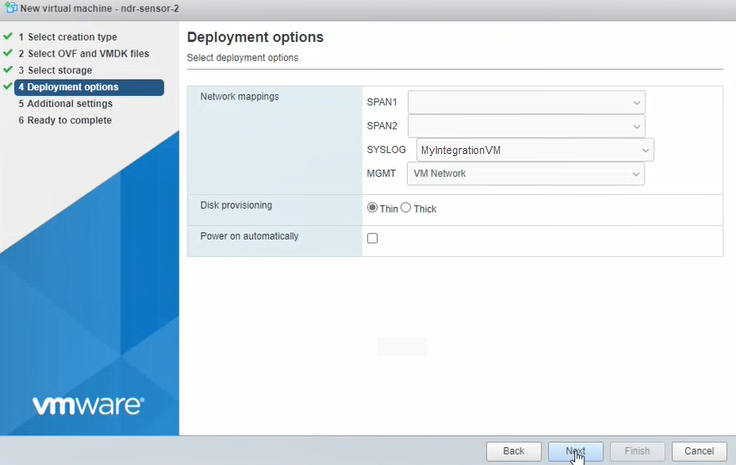

「デプロイのオプション」で、次のように設定を入力します。

- 「SPAN1」および「SPAN2」。脆弱性スキャンアプライアンスにはこれらは必要ありません。任意のポートグループをプレースホルダとして選択し、後で VM 設定で切断します。

- SYSLOG。このインターフェースは脆弱性スキャンアプライアンスには使用されません。以下の管理インターフェースに使用するアダプタと同じアダプタを使用するように設定することをお勧めします。

-

「MGMT」で、アプライアンスの管理インターフェースを選択します。これは、以前に Sophos Central で設定したインターフェースです。脆弱性スキャンの実行に使用され、Sophos と通信します。

設定時に DHCP を選択した場合は、VM が DHCP 経由で IP アドレスを取得できることを確認します。

-

「ディスクプロビジョニング」で、「シン」が選択されていることを確認します。

- 「自動的にパワーオン」が選択されていることを確認します。

- 「次へ」をクリックします。

-

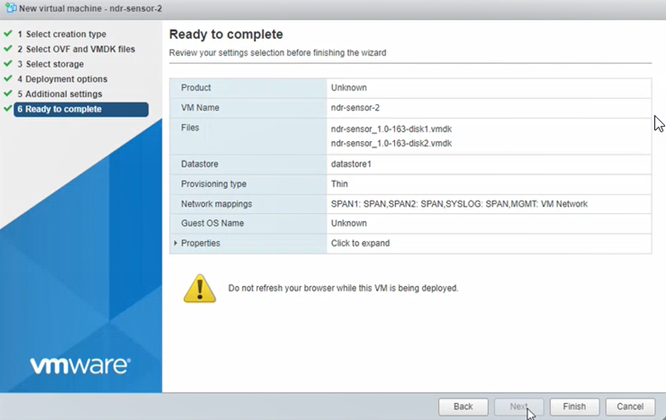

「追加設定」の手順をスキップします。

-

「完了」をクリックします。VM リストに新しい VM が表示されるまで待ちます。これには数分かかることがあります。

-

VM の電源を入れ、インストールが完了するまで待ちます。

VM は、はじめて起動し、適切なポートグループとインターネットに接続できるかどうかを確認します。その後、再起動します。終了するまで最長 30分かかることがあります。

-

Sophos Centralで、「マイプロダクト > Managed Risk > 検索」に移動します。

- 「内部」タブが選択されていることを確認します。

-

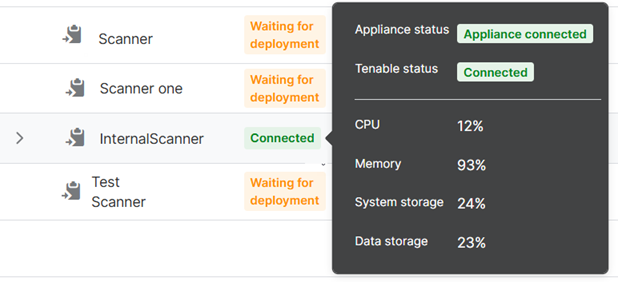

リスト内のスキャナに移動します。「状態」にカーソルを合わせると、詳細が表示されます。アプライアンスの状態が、「ダウンロード済み」から「アプライアンスを待機中」、「プラグインを読み込み中」、「接続済み」に変化します。

リスト内のスキャナの状態も「接続済み」です。

内部アセットの検出および脆弱性スキャンを設定できます。

Sophos Central でダウンロードした ZIP ファイルには、仮想マシンの導入に必要なファイル (仮想ドライブ、seed.iso、PowerShell スクリプト) が含まれています。

VM を導入するには、次の手順を実行します。

- ZIP ファイルをハードドライブのフォルダに解凍します。

- そのフォルダに移動し、

nessus-scannerファイルを右クリックして、「 PowerShell で実行」を選択します。 -

「セキュリティ警告」メッセージが表示された場合は、「開く」をクリックしてファイルの実行を許可します。

スクリプトによって一連の質問に答えるように求められます。

-

VM の名前を入力します。

- スクリプトは、VM ファイルが保存される場所を表示します。これは、仮想ドライブのデフォルトのインストール場所にある新しいフォルダです。スクリプトがそれを作成できるよう、「

C」と入力します。 - VM に使用するプロセッサ (CPU) の数を入力します。

- 使用するメモリ容量を GB単位で入力します。

-

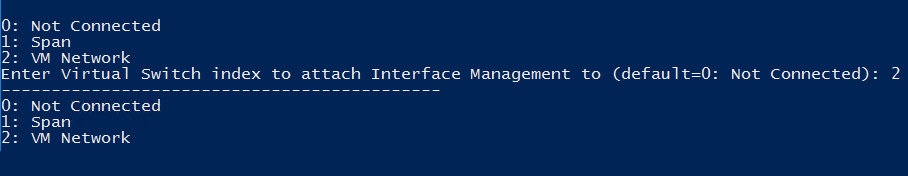

スクリプトは、現在使用している vSwitch すべての番号付きリストを表示します。

管理インターフェースを接続する vSwitch を選択し、その番号を入力します。これは、以前に Sophos Central で設定したインターフェースです。この vSwitch は、脆弱性スキャンを実行し、ソフォスと通信するために使用されます。

設定時に DHCP を選択した場合は、VM が DHCP 経由で IP アドレスを取得できることを確認します。

-

Syslog インターフェースに接続する vSwitch を入力します。

このインターフェースは脆弱性スキャンアプライアンスには使用されません。上記の管理インターフェースに使用する vSwitch を入力します。

-

ネットワークトラフィックをキャプチャするために、vSwitch を指定する必要はありません。このような設定は、Sophos NDR を使用している場合のみに該当します。任意の vSwitch をプレースホルダとして選択し、後で VM 設定で切断します。

PowerShell スクリプトは、Hyper-V で VM を設定します。「インストールが正常に完了しました」というメッセージが表示されます。

-

任意のキーを使用して終了します。

-

Hyper-V Manaqer を開きます。これで、仮想マシンのリストに VM が表示されます。必要な場合は、設定を変更できます。その後、電源を入れます。

VM は、はじめて起動し、適切な vSwitch とインターネットに接続できるかどうかを確認します。その後、再起動します。終了するまで最長 30分かかることがあります。

- Sophos Centralで、「マイプロダクト > Managed Risk > 検索」に移動します。

- 「内部」タブが選択されていることを確認します。

-

リスト内のスキャナに移動します。「状態」にカーソルを合わせると、詳細が表示されます。アプライアンスの状態が、「ダウンロード済み」から「アプライアンスを待機中」、「プラグインを読み込み中」、「接続済み」に変化します。

リスト内のスキャナの状態も「接続済み」です。

内部アセットの検出および脆弱性スキャンを設定できます。

検出スキャンの作成

検出スキャンで内部アセットが報告されます。

検出スキャンを作成し、検出スキャンレポートを表示して、予想されるアセットが確実に表示されるようにすることをお勧めします。

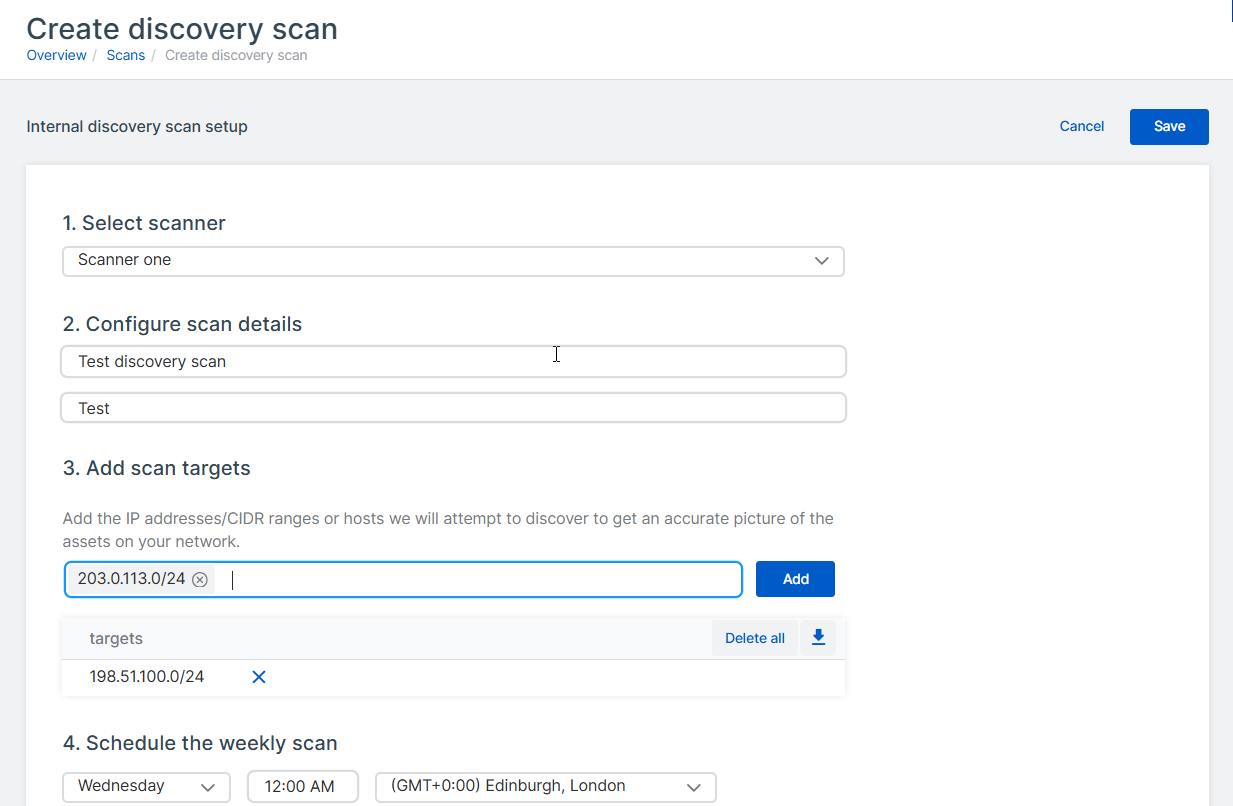

検出スキャンを設定するには、次の手順を実行します。

- 「マイプロダクト > Managed Risk > 検索」を参照します。

- 「検索」ページで「内部」タブを選択します。

-

「検出スキャンの作成」をクリックします。

「検出スキャンの作成」 ページが開きます。

-

「スキャナの選択」で、リストからスキャナを選択します。

- 「スキャン詳細の設定」で、検索の名前と説明を入力します。

-

「スキャン対象の追加」で、スキャンするアセットを指定し、「追加」をクリックします。

IP アドレス、CIDR IP 範囲、およびホスト名を入力できます。項目を個別に入力する場合は、各項目の後に ++Enter++ キーを押します。コンマ区切りの項目リストを対象リストに貼り付けることもできます。

-

「週次スキャンのスケジュール」で、週次内部スキャンを実行する日時を選択します。

デフォルトでは、スキャンは選択したタイムゾーンの午前 0時に実行されます。

スキャンが実行されると、「Managed Risk > レポートの履歴」ページでレポートが使用できるようになります。

脆弱性スキャンの作成

内部脆弱性スキャンを最大限に活用するには、内部脆弱性スキャンのガイドラインも参照してください。

内部脆弱性スキャンは、認証情報を使用してターゲットデバイスをスキャンせず、デバイスにアクセスしようとする外部の攻撃者をシミュレートしない認証されていないスキャンです。

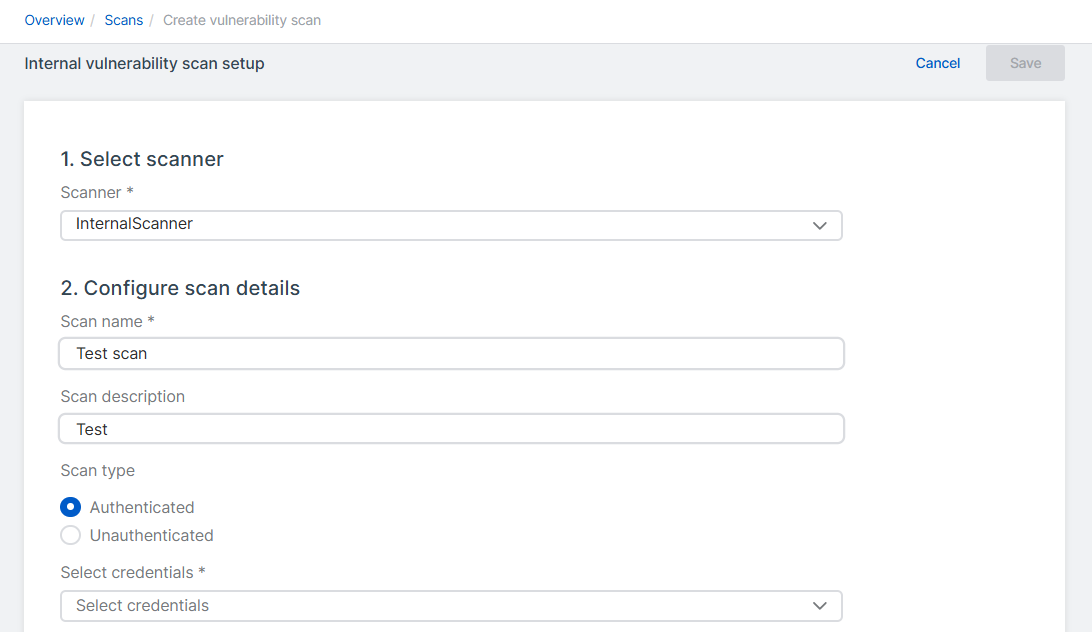

内部アセットの脆弱性スキャンを設定するには、次の手順に従います。

- 「マイプロダクト > Managed Risk > 検索」を参照します。

- 「検索」ページで「内部」タブを選択します。

-

「脆弱性スキャンの作成」をクリックします。

「脆弱性スキャンの作成」ページが開きます。

-

「スキャナの選択」で、リストからスキャナを選択します。

-

「スキャン詳細の設定」で、次の手順を実行します。

- スキャンの名前と説明を入力します。

- 「スキャンの種類」を選択します。「認証済み」または「未認証」。

「認証済み」を選択した場合、「認証情報の選択」メニューが表示されます。

-

「認証情報の選択」で使用する認証情報を選択します。最大 10件の認証情報を選択できます。

認証情報を作成する必要がある場合は、「作成」をクリックします。詳細は、Managed Risk 認証情報を参照してください。

-

「スキャン対象の追加」で、スキャンするアセットを指定し、「追加」をクリックします。

IP アドレス、CIDR IP 範囲、およびホスト名を入力できます。項目を個別に入力する場合は、各項目の後に ++Enter++ キーを押します。コンマ区切りの項目リストを対象リストに貼り付けることもできます。

-

「週次スキャンのスケジュール」で、週次内部スキャンを実行する日時を選択します。

デフォルトでは、スキャンは選択したタイムゾーンの午前 0時に実行されます。

-

ページ右上隅の「保存」をクリックします。

これで脆弱性スキャンが設定され、スケジュールされた時刻に実行されます。

毎週の内部脆弱性スキャンの実行後、「Managed Risk > レポートの履歴」ページでスキャンレポートが使用できるようになります。

内部脆弱性スキャンのガイドライン

内部脆弱性スキャンの場合、スキャンできる内部アセットの最大数は、Managed Risk ライセンス数の 120%に相当します。

脆弱性スキャンを設定して、物理ネットワーク内の異なる VLAN 上のアセットをスキャンできます。ただし、スキャンアプライアンスは、ネットワーク内の他の VLAN 上のすべてのポートおよびプロトコルへの完全な双方向アクセスを持つ必要があります。

サフィックス /16 およびそれ以下を含む CIDR 範囲を追加すると、スキャナが大量の項目をスキャンしようとするため、スキャンタイムアウトが発生する可能性があります。これを回避するには、複数のスキャンを設定して、異なる日と異なる時間に異なるネットワーク範囲をスキャンするようにします。

アプライアンスのリモートアシスタンス

場合によっては、ソフォスサポートがアプライアンスにリモートでアクセスする必要があります。次のようにして、最長で 7日間までアクセスを許可できます。

アプライアンスはオンラインである必要があります。

- 「マイプロダクト > Managed Risk > 検索」を参照します。

- 「検索」ページで「内部」タブを選択します。

-

アプライアンスを見つけます。右端の列で、3つの点

をクリックし、「リモートアシスタンス」を選択します。

をクリックし、「リモートアシスタンス」を選択します。 -

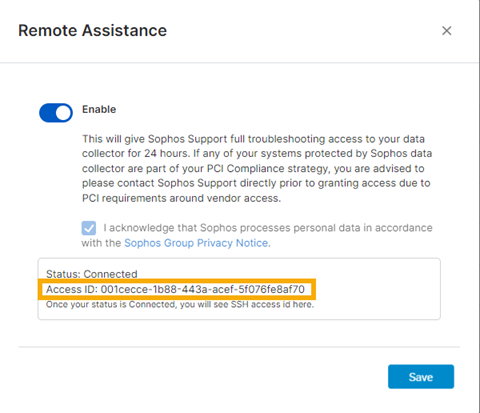

「リモートアシスタンス」ダイアログで、次の操作を行います。

- 「有効」を選択します

- Sophos Group 個人情報保護通知を確認して、チェックボックスをオンにします。

- 「保存」をクリックします。

Sophos Central がアプライアンスからのアクセス ID を要求します。使用可能な場合は、ダイアログに表示されます。

-

アクセス ID をコピーして、ソフォスサポートに送信します。アプライアンスにアクセスするために使用されます。

リモートアシスタンスは、7日後に自動的にオフになります。または、手動でオフにするには。「リモートアシスタンス」ダイアログに戻り、 「有効」をオフにします。