Cisco Meraki (ログコレクタ)

この機能を使用するには、「Firewall」統合ライセンスパックが必要です。

注

Cisco Meraki の API ベースの統合も利用できます。詳細は、Cisco Meraki (API)を参照してください。

Cisco Meraki を Sophos Central と統合して、ソフォスでの解析用にデータを送信することができます。

この統合では、仮想マシン (VM) 上にホストされているログコレクタを使用します。それらは共にアプライアンスと呼ばれています。アプライアンスはサードパーティのデータを受信し、Sophos Data Lake に送信します。

注

複数の Cisco Meraki ファイアウォールを同じアプライアンスに追加できます。

これを行うには、Cisco Meraki 統合を Sophos Central で設定した後、1台のファイアウォールがログを送信するように設定します。次に、他の Cisco Meraki ファイアウォールを設定して、この同じソフォスのアプライアンスにログが送信されるようにします。

Sophos Central での設定ステップを繰り返す必要はありません。

主なステップは次のとおりです。

- この製品の統合を設定します。これにより、VM で使用するイメージが設定されます。

- イメージをダウンロードして VM に展開します。これがアプライアンスになります。

- アプライアンスにデータを送信するよう Meraki を設定します。

要件

アプライアンスには、システムおよびネットワークアクセス要件があります。要件を満たしているかを確認するには、アプライアンスの要件を参照してください。

統合の設定

統合を設定するには、以下の手順に従います。

- Sophos Central で、「脅威解析センター > 統合 > マーケットプレイス」に移動します。

-

「Cisco Meraki」をクリックします。

「Cisco Meraki」ページが開きます。ここで統合を設定し、既に設定されているすべてのリストを表示できます。

-

「データの取り込み (セキュリティ警告)」で、 「設定の追加」をクリックします。

注

これが統合追加の初回である場合は、内部ドメインと IP の詳細の入力が必要になります。詳細は、ドメインと IP アドレスを参照してください。

「統合のセットアップ手順」が表示されます。

VM の設定

「統合のセットアップ手順」で は、Meraki からデータを受信するように VM をアプライアンスとして構成します。既存の VM を使用することも、新しい VM を作成することもできます。

VM を構成するには、以下の手順に従います。

- 統合名と説明を入力します。

-

アプライアンスの名前と説明を入力します。

ソフォスのアプライアンスの統合を既に設定済みの場合は、リストから選択できます。

-

仮想プラットフォームを選択します。現在、VMware ESXi 6.7 Update 3 以降および Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) 以降をサポートしています。

-

「インターネットに接続するネットワークポート」の IP 設定を指定します。これによって、VM の管理インターフェースが設定されます。

-

IP アドレスを自動的に割り当てるには、「DHCP」を選択します。

注

DHCP を選択した場合は、IP アドレスを予約する必要があります。

-

ネットワーク設定を指定するには、「手動」を選択します。

-

-

「Syslog IP バージョン」を選択し、「Syslog IP」アドレスを入力します。

この syslog IP アドレスは、後で、データをアプライアンスに送信するように Meraki を設定する際に必要になります。

-

「プロトコル」を選択します。

データをアプライアンスに送信するように Meraki を設定する際には、同じプロトコルを使用する必要があります。

-

「保存」をクリックします。

統合が作成され、リストに表示されます。

統合の詳細に、アプライアンスのポート番号が表示されます。これは、後で、それにデータを送信するように Meraki を設定する際に必要になります。

VM イメージの準備が完了するまで、数分かかることがあります。

VM の展開

制限事項

ESXi を使用している場合、OVA ファイルは Sophos Central で検証されるため、一度のみ使用できます。別の VM を導入する必要がある場合は、Sophos Central で OVA ファイルを再作成する必要があります。

VM ファイルを使用して VM を導入します。これには、次の手順を実行します。

- 統合のリストの「アクション」で、「OVA のダウンロード」など、プラットフォームのダウンロードアクションをクリックします。

- イメージのダウンロードが完了したら、VM に導入します。詳細は、統合用の VM の導入を参照してください。

Cisco Meraki の構成

アプライアンスにデータを送信するように Meraki を構成するには、次の手順を実行します。

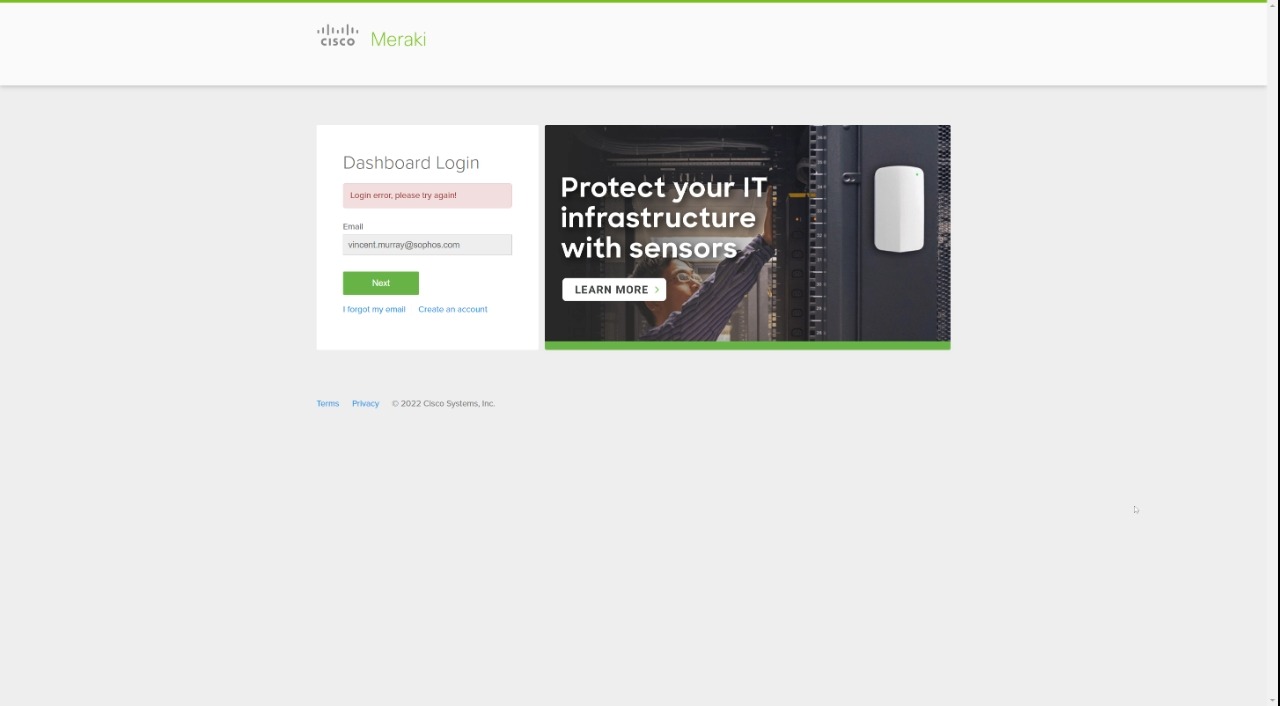

- Meraki ダッシュボードにサインインします。

- 「ネットワーク全体 > 設定 > 全般」の順にクリックします。

- 「レポーティング」までスクロールダウン し、 「syslog サーバーの追加」をクリックします。

-

アプライアンスの次の接続詳細を入力します。

- IP アドレス。これは、Sophos Central で設定した syslog IP アドレスです。

-

ポート番号。

統合を追加した際に Sophos Central で入力した設定と同じ設定を入力する必要があります。

-

次のロールを追加して、アプライアンスに送信するデータを設定します。

- デバイスで実行されているサービスのイベントログです。例:

Security events、Appliance event log。 Flows。これらは、送信元および宛先情報、およびポート番号を含むトラフィックフローメッセージです。IDS Alerts。これらは、侵入検出システムからの警告です。

- デバイスで実行されているサービスのイベントログです。例:

-

「変更を保存していない」場合は、「保存」をクリックします。

MX セキュリティアプライアンスで「フロー」ロールが有効になっている場合、個々のファイアウォールルールのログ記録は、「ログ」カラムの「セキュリティアプライアンス > 設定 > ファイアウォール」ページでオンまたはオフにできます。

その他のリソース

このビデオでは、統合の設定手順について説明します。

Meraki デバイスでの syslog サーバーの設定の詳細については、Cisco のマニュアルを参照してください。「Syslog サーバーの概要と設定」を参照してください。