Fortinet FortiGate の統合

MSP Flex のお客様が、この機能を使用するには、「Firewall」統合ライセンスパックが必要です。

Fortinet FortiGate を Sophos Central と統合することができます。これによって FortiGate は、ソフォスでの解析用にファイアウォール警告を送信することができます。

この統合では、仮想マシン (VM) 上にホストされているログコレクタを使用します。それらは共に統合アプライアンスと呼ばれています。アプライアンスはサードパーティのデータを受信し、Sophos Data Lake に送信します。

このページでは、ESXi または Hyper-V 上のアプライアンスを使用した統合について説明します。AWS 上のアプライアンスを使用して統合する場合は、AWS 上の統合を参照してください。

主な手順

統合の主な手順は、次のとおりです。

- この製品の統合を追加します。この手順では、アプライアンスのイメージを作成します。

- イメージをダウンロードして VM に展開します。これがアプライアンスになります。

- アプライアンスにデータを送信するよう FortiGate を設定します。

要件

アプライアンスには、システムおよびネットワークアクセス要件があります。要件を満たしているかを確認するには、アプライアンスの要件を参照してください。

統合の追加

統合を追加するには、次の手順を実行します。

- Sophos Central で、「脅威解析センター > 統合 > マーケットプレイス」に移動します。

-

Fortinet FortiGate をクリックします。

「Fortinet FortiGate」ページが開きます。ここで統合を追加し、既に追加されているすべてのリストを表示できます。

-

「データの取り込み (セキュリティ警告)」で、 「設定の追加」をクリックします。

注

これが統合追加の初回である場合は、内部ドメインと IP の詳細の入力が必要になります。詳細は、ドメインと IP の詳細を入力するを参照してください。

「統合のセットアップ手順」が表示されます。

アプライアンスの設定

「統合のセットアップ手順」では、新しいアプライアンスを設定するか、既存のアプライアンスを使用できます。

ここでは、新しいアプライアンスを設定すると想定します。これを行うには、次のようにイメージを作成します。

- 統合名と説明を入力します。

- 「新しいアプライアンスの作成」をクリックします。

- アプライアンスの名前と説明を入力します。

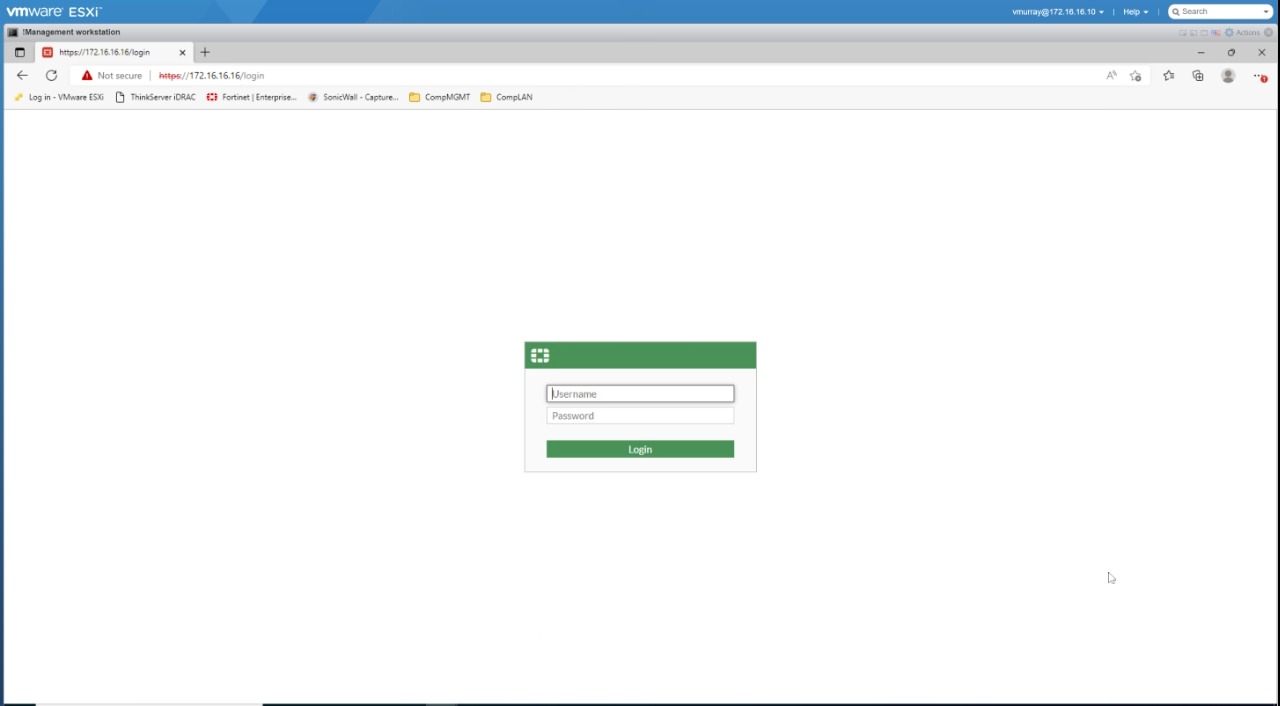

- 仮想プラットフォームを選択します。現在、VMware ESXi 6.7 Update 3 以降および Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) 以降をサポートしています。

-

「インターネットに接続するネットワークポート」の IP 設定を指定します。これによって、アプライアンスの管理インターフェースが設定されます。

-

IP アドレスを自動的に割り当てるには、「DHCP」を選択します。

注

DHCP を選択した場合は、IP アドレスを予約する必要があります。

-

ネットワーク設定を指定するには、「手動」を選択します。

-

-

「Syslog IP バージョン」を選択し、「Syslog IP」アドレスを入力します。

この syslog IP アドレスは、後で、データをアプライアンスに送信するように Fortigate を設定する際に必要になります。

-

「プロトコル」を選択します。

データをアプライアンスに送信するように Fortigate を設定する際には、同じプロトコルを使用する必要があります。

-

「保存」をクリックします。

統合が作成され、リストに表示されます。

統合の詳細に、アプライアンスのポート番号が表示されます。これは、後で、それにデータを送信するように Fortigate を設定する際に必要になります。

アプライアンスのイメージの準備が完了するまで、数分かかることがあります。

アプライアンスの導入

制限事項

ESXi を使用している場合、OVA ファイルは Sophos Central で検証されるため、一度のみ使用できます。別の VM を導入する必要がある場合は、Sophos Central で OVA ファイルを再作成する必要があります。

イメージを使用してアプライアンスを導入します。

- 統合のリストの「アクション」で、「OVA のダウンロード」など、プラットフォームのダウンロードアクションをクリックします。

- イメージのダウンロードが完了したら、VM に導入します。詳細は、アプライアンスの導入を参照してください。

FortiGate の設定

次に、VM のソフォスのアプライアンスに警告を送信するように FortiGate を設定します。

注

FortiGate の複数のインスタンスを設定して、同じアプライアンスを介してソフォスにデータを送信できます。統合が完了したら、FortiGate の他のインスタンスに対してこのセクションの手順を繰り返します。Sophos Central でこの手順を繰り返す必要はありません。

FortiGate を次のように設定します。

- CLI (Command Line Interface) を使用してサインインします。

-

次のコマンドを入力して、syslog 転送をオンにし、データをアプライアンスに送信します。FortiGate バージョンに適した正しいコマンドを使用していることを確認してください。

config log syslogd setting set status enable set facility user set port <アプライアンスのポート番号> set server <アプライアンスの syslog IP アドレス> set mode udp set format cef endconfig log syslogd setting set status enable set facility user set port [アプライアンスのポート番号] set server [アプライアンスの syslog IP アドレス] set format cef set reliable disable end

注

FortiGate 上には、最大 4 個の syslog サーバーを構成できます。各 syslog サーバーを構成するには、最初の行の syslogd を syslogd2、sylsogd3、または syslogd4 に置き換えます。

これで、検証後に FortiGate 警告が Sophos Data Lake に表示されます。

警告のカスタマイズ

ほとんどの FortiGate 機能はデフォルトでログに記録されます。

トラフィック、Web、および URL フィルタリング機能がログに記録されていることを確認するには、次のコマンドを入力します。FortiGate バージョンに適した正しいコマンドを使用していることを確認してください。

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

FortiGate 5.4 以降では、リファラー URL をログに記録することもできます。リファラー URL は、ユーザーが現在のページに移動するためにリンクをクリックした Web ページのアドレスです。これは、Web 使用状況解析に便利です。

各 Web プロファイルのリファラー URL ロギングをオンにするには、次の手順を実行します。

config webfilter profile

edit [プロファイル名]

set log-all-url enable

set web-filter-referer-log enable

end

その他のリソース

このビデオでは、統合の設定手順について説明します。

リモート syslog サーバーへのログの詳細は、Fortinetの「ログおよびレポートガイド」を参照してください。