Microsoft 365 の統合

Microsoft のソフトウェアとサービスは、Sophos Central と統合できます。

統合の設定

統合を設定するには、「脅威解析センター > 統合 > マーケットプレイス」をクリックして、統合名をクリックします。

各統合を設定する方法の詳細は、次を参照してください。

- Microsoft 365 管理アクティビティ

- Microsoft 365 Response Actions

- MS Graph セキュリティ API (レガシー)

- MS Graph security API V2

この動画では、すべての Microsoft の統合を設定する方法について説明します。

統合の仕組み

Sophos XDR プラットフォームは、Microsoft 管理アクティビティ API および Microsoft Graph Security API を使用してマイクロソフトと統合されます。ソフォスでは、両方の API を個別に使用して、Microsoft 365 環境の脅威を検出します。

M365 管理アクティビティ

管理アクティビティ API を使用して、Sophos XDR プラットフォームは、Microsoft 365 環境から監査ログを取り込みます。ソフォスでは、脅威検出および調査中にアナリストのための追加の補足情報を収集するために、これらの監査ログを使用します。これらの監査ログは、環境で使用されているライセンスに関係なく、すべての Microsoft 365 ユーザーが利用できます。

管理アクティビティ API を使用すると、次のアクティビティのログを含む M365 監査ログにアクセスできます。

- ファイルおよびフォルダへのアクセス、ダウンロード、編集、削除

- アクティビティの共有

- 設定の変更

- ユーザーのサインイン

- 管理アクション (テナント構成設定の変更など)

ソフォスの検出エンジニアリングチームは、マイクロソフトからのこれらの監査ログに基づいて、検出ルールを定期的に作成します。これらの検出ルールを使用すると、アナリストはアカウント侵害またはビジネスメール詐欺 (BEC) を示す可能性のあるシナリオを調査できます。指標の例としては、受信ルールの操作、セッショントークンの窃取、中間者攻撃、悪意のあるアプリケーションの同意などがあります。

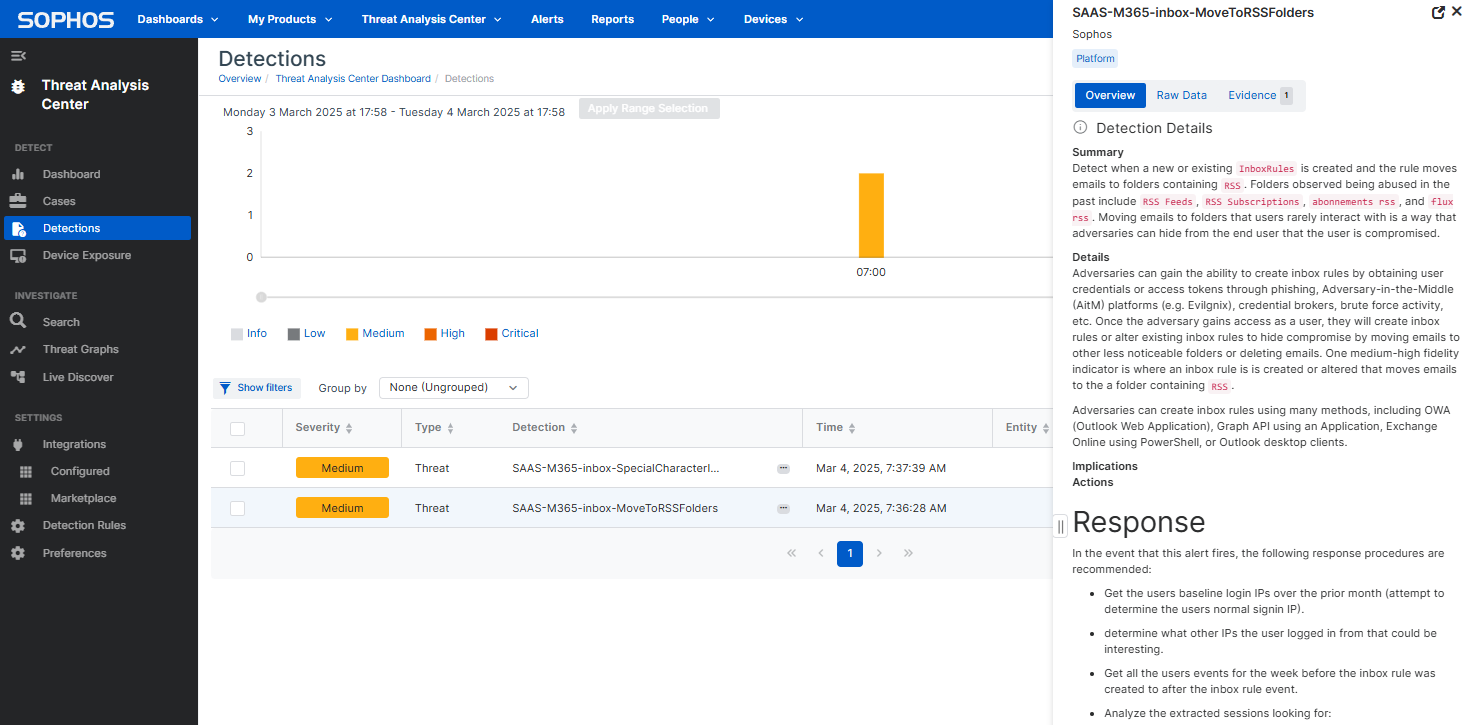

ソフォスベースの M365 の検出を確認するには、脅威解析センターの「検出」ページに移動します。検出には SaaS-M365-xxxxx というラベルが付けられ、"プラットフォーム" カテゴリに含まれます。次の例に示すように、このカテゴリをフィルタできます。

Sophos Data Lake に保存された Microsoft 管理アクティビティ API 監査ログを使用すると、アナリストは環境内でインシデントを調査するときにこれらのログを使用できます。たとえば、ユーザーのサインインを確認して、疑わしいサインインイベントを確認または特定したり、アカウントが侵害された際に Microsoft 365 環境でアカウントアクティビティを調査したりできます。

Microsoft が管理アクティビティ API を介して提供するデータの詳細については、監査ログ アクティビティを参照してください。

M365 Response Actions

Microsoft 365 Response Actions を Sophos Central と統合できます。これにより、M365 Management Activity 統合によって Sophos に送信されるデータで検出された問題に対処するためのアクションを実行できます。

Sophos Central の脅威解析センターでは、検出を確認して次のアクションを実行できます。

- ユーザーサインインをブロックまたは許可します。これにより、システムへの不正アクセスを阻止することができます。

- 現在のセッションをすべて切断または取り消します。これにより、侵害されたアカウントを隔離し、脅威のおラテラルムーブメントを阻止することができます。

- ユーザーの受信トレイルールをオフにします。これにより、機密性の高いメールの悪意のある転送、セキュリティ回避テクニック、痕跡の削除などを阻止できます。

ケースの詳細については、ケースを参照してください。応答アクションの詳細については、ケースへの対応を参照してください。

MS Graph セキュリティ API V2

この統合は、MS Graph セキュリティ API Alerts v2 (インシデントとアラート) サービス用です。MS Graph セキュリティ API のこのバージョンを使用することをお勧めします。

MS Graph セキュリティ API を使用して、ソフォスはマイクロソフトエコシステムで観察されたテレメトリに基づいて、マイクロソフトによって生成された検出イベントを取り込みます。これらの Microsoft 検出イベントの重要度に応じて、アナリストが調査および対応するためのケースが作成されます。

Graph セキュリティに検出イベントを生成するコンポーネントまたは「プロバイダ」は次のとおりです。

- Entra ID Protection

- Microsoft Defender 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Endpoint

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- Microsoft Purview Data Loss Prevention

- Microsoft Purview Insider Risk Management

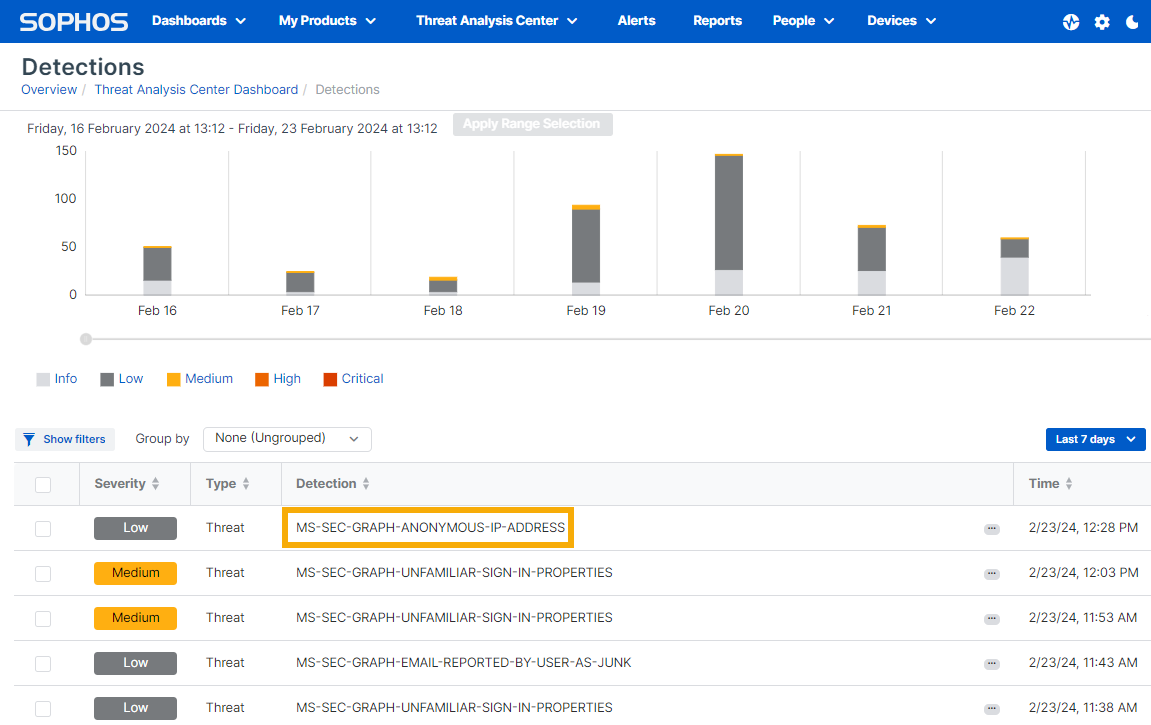

Microsoft Graph セキュリティ API で受信した検出イベントは、Sophos Central の「検出」ページで確認できます。この例に示すように、検出には MS-SEC-GRAPH-xxxxx というラベルが付けられます。

これらの製品によって生成され、Graph セキュリティ API を介して取得できる特定の Microsoft 検出イベントは、環境で使用されている Microsoft 365 ライセンスによって異なります。これには、個々のユーザーごとのプラン、およびユーザーまたは Microsoft 365 テナントに追加された追加のアドオンまたはバンドルが含まれます。

各プラン、アドオン、またはバンドルに含まれるプロバイダ、検出イベント、および警告については、Microsoft 365 ライセンス担当者にお問い合わせください。ただし、次のガイダンスを提供できます。

- Microsoft 365 E5 プランまたは E5 セキュリティアドオンには、調査対象のケースを作成するために使用されるすべての Microsoft 検出イベントが含まれています。

- Entra ID Protection ベースの ID 警告の場合は、Entra ID P2 プラン (上記の E5 プランにバンドル) が必要です。

- その他のコンポーネントについては、Microsoft ライセンスの専門家に問い合わせて、これらのコンポーネントとその Graph セキュリティ検出イベントにアクセスするために必要な Microsoft バンドルまたは個々の SKU を理解してください。

Graph セキュリティ API と特定のプロバイダーによって生成される警告の詳細については、アラートとインシデントを参照してください。

MS Graph セキュリティ API (レガシー)

この統合は、MS Graph セキュリティ API 用であり、MS Graph レガシー警告サービスを使用しています。マイクロソフトはこのバージョンを非推奨とし、2026年4月までに削除します。

MS GraphセキュリティAPI v2 (警告およびインシデント) サービスを統合することをお勧めします。詳細は、MS Graph セキュリティ API V2 統合を参照してください。