Palo Alto PAN-OS の統合

MSP Flex のお客様が、この機能を使用するには、「Firewall」統合ライセンスパックが必要です。

Palo Alto PAN-OS ネットワークセキュリティ製品を Sophos Central と統合して、ソフォスでの解析用にデータを送信することができます。

この統合では、仮想マシン (VM) 上にホストされているログコレクタを使用します。それらは共に統合アプライアンスと呼ばれています。アプライアンスはサードパーティのデータを受信し、Sophos Data Lake に送信します。

このページでは、ESXi または Hyper-V 上のアプライアンスを使用した統合について説明します。AWS 上のアプライアンスを使用して統合する場合は、AWS での統合の追加を参照してください。

主な手順

統合の主な手順は、次のとおりです。

- この製品の統合を追加します。この手順では、アプライアンスのイメージを作成します。

- イメージをダウンロードして VM に展開します。これがアプライアンスになります。

- アプライアンスにデータを送信するように、PAN-OS を設定します。

要件

アプライアンスには、システムおよびネットワークアクセス要件があります。要件を満たしているかを確認するには、アプライアンスの要件を参照してください。

統合の追加

統合を追加するには、次の手順を実行します。

- Sophos Central にサインインします。

- Sophos Central で、「脅威解析センター > 統合 > マーケットプレイス」に移動します。

-

「Palo Alto PAN-OS」をクリックします。

「Palo Alto PAN-OS」ページが開きます。ここで統合を追加し、既に追加されているすべてのリストを表示できます。

-

「データの取り込み (セキュリティ警告)」で、 「設定の追加」をクリックします。

注

これが統合追加の初回である場合は、内部ドメインと IP の詳細の入力が必要になります。詳細は、ドメインと IP の詳細を入力するを参照してください。

「統合のセットアップ手順」が表示されます。

アプライアンスの設定

「統合のセットアップ手順」では、新しいアプライアンスを設定するか、既存のアプライアンスを使用できます。

ここでは、新しいアプライアンスを設定すると想定します。これを行うには、次のようにイメージを作成します。

- 統合名と説明を入力します。

- 「新しいアプライアンスの作成」をクリックします。

-

アプライアンスの名前と説明を入力します。

ソフォスのアプライアンスの統合を既に設定済みの場合は、リストから選択できます。

-

仮想プラットフォームを選択します。現在、VMware ESXi 6.7 Update 3 以降および Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) 以降をサポートしています。

-

「インターネットに接続するネットワークポート」の IP 設定を指定します。これによって、アプライアンスの管理インターフェースが設定されます。

-

IP アドレスを自動的に割り当てるには、「DHCP」を選択します。

注

DHCP を選択した場合は、IP アドレスを予約する必要があります。

-

ネットワーク設定を指定するには、「手動」を選択します。

-

-

「Syslog IP バージョン」を選択し、「Syslog IP」アドレスを入力します。

この syslog IP アドレスは、後で、データをアプライアンスに送信するように PAN-OS を設定する際に必要になります。

-

「プロトコル」を選択します。現在、UDP のみに対応しています)。

アプライアンスにデータを送信するように PAN-OS を設定する場合は、これと同じプロトコルを設定する必要があります。

-

「保存」をクリックします。

統合が作成され、リストに表示されます。

統合の詳細に、アプライアンスのポート番号が表示されます。これは、後で、それにデータを送信するように PAN-OS を設定する際に必要になります。

アプライアンスのイメージの準備が完了するまで、数分かかることがあります。

アプライアンスの導入

制限事項

ESXi を使用している場合、OVA ファイルは Sophos Central で検証されるため、一度のみ使用できます。別の VM を導入する必要がある場合は、Sophos Central で OVA ファイルを再作成する必要があります。

イメージを使用してアプライアンスを導入します。

- 統合のリストの「アクション」で、「OVA のダウンロード」など、プラットフォームのダウンロードアクションをクリックします。

- イメージのダウンロードが完了したら、VM に導入します。詳細は、アプライアンスの導入を参照してください。

PAN-OS の設定

ここで、VM 上のソフォスのアプライアンスにデータを送信するように、PAN-OS を設定します。

注

Palo Alto PAN-OS の複数のファイアウォールを設定して、同じアプライアンスを介してソフォスにデータを送信できます。統合が完了したら、Palo Alto PAN-OS の他のファイアウォールに対してこのセクションの手順を繰り返します。Sophos Central でこの手順を繰り返す必要はありません。

注

次の情報は、PAN-OS 9.1 に基づいています。他のバージョンのガイドも似ていますが、利用可能な限り、同等のリンクが用意されています。

Palo Alto には、全般的な設定ガイドがあります。詳細は、ログ転送の設定を参照してください。

PAN-OS を設定する主な手順は、次のとおりです。

-

syslog サーバープロファイルを設定します。これにより、警告の送信先が定義されます。

統合を追加した際に Sophos Central で入力した設定と同じ設定を入力する必要があります。

-

syslog メッセージの形式を設定します。これにより、警告が送信される形式が定義されます。

- ログ転送を設定します。これにより、送信されるログとそのトリガーが定義されます。

- 変更を確定します。これにより、設定の変更がファイアウォールに適用されます。

注

Traffic、Threat、 WildFire Submission および Global Protect ログは、警告と同等の CEF 形式で、ソフォスのアプライアンスに送信されます。

syslog サーバープロファイルの設定

警告の送信先を定義するプロファイルを設定するには、次の手順を実行します。

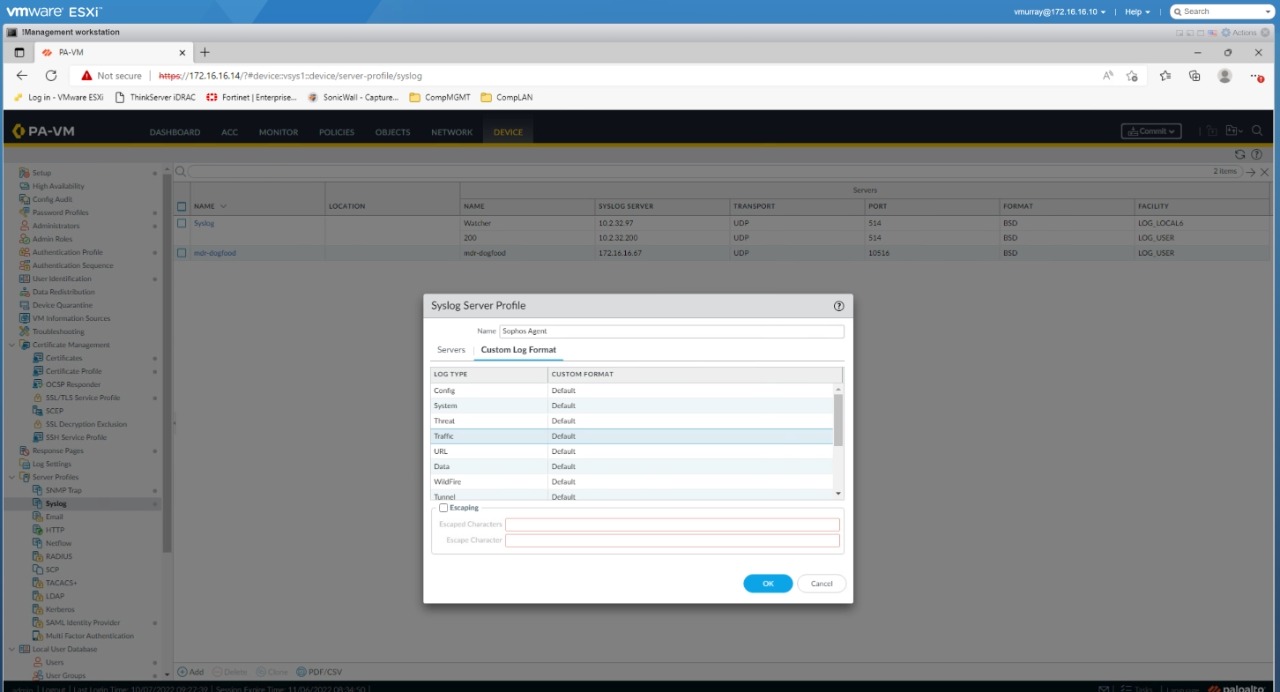

- 「デバイス > サーバープロファイル > Syslog」を選択します。

- 「追加」をクリックして、プロファイルの「名前」を入力します。たとえば、「ソフォスのアプライアンス」と入力します。

- ファイアウォールに複数の仮想システム (vsys) がある場合は、このプロファイルが使用可能な「場所」(

vsysまたはShared) を選択します。 - 「Syslog サーバープロファイル」で、「追加」をクリックします。

- サーバープロファイルの「名前」を入力します。

-

「サーバー」で、ソフォスのアプライアンスに関する次の情報を入力します。

- 名前: たとえば

Sophos applianceなど、このサーバの一意の名前。 - Syslog サーバー: アプライアンスの IP アドレス。これは、Sophos Central で入力した Syslog IP アドレスと同じである必要があります。

- トランスポート: Sophos Central で設定したものと同じトランスポートプロトコルを選択します。

- ポート: Sophos Central4 で設定したポート番号。

- 形式: BSD (RFC3164 と同等) を選択します。

- ファシリティ: syslog メッセージのプライオリティ (PRI) を計算する syslog 標準値を選択します。この値は使用されないため、デフォルトの LOG_USER を選択することを推奨します。

- 名前: たとえば

「OK」はまだクリックしないでください。次のセクションに進んでください。

Syslog サーバープロファイルの設定については、以下のビデオを参照してください。

syslog メッセージ形式の設定

警告

次の手順では、Palo Alto PAN-OS バージョン 9.1 で CEF として警告を書式化する例を示します。以下のテンプレートは、他のバージョンには適していない場合があります。特定のバージョンの PAN-OS の CEF 警告テンプレートについては、Palo Alto 共通イベント形式設定ガイドを参照してください。

メッセージ形式を設定するには、以下の手順に従います。

- 「カスタムログ形式」タブを選択します。

-

「トラフィック」を選択し、「脅威ログの形式」テキストボックスに次の内容を貼り付けて、「OK」をクリックします。

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanLinkChange=$link_change_count PanPolicyID=$policy_id PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSDWANClustype=$sdwan_cluster_type PanSDWANSite=$sdwan_site PanDynamicUsrgrp=$dynusergroup_name -

「脅威」を選択し、「脅威ログの形式」テキストボックスに次のテキストを貼り付けて、「OK」をクリックします。

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanDynamicUsrgrp=$dynusergroup_name -

「Wildfire」を選択し、「脅威ログの形式」テキストボックスに次のテキストを貼り付けて、「OK」をクリックします。

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid filePath=$cloud fileId=$pcap_id fileHash=$filedigest fileType=$filetype suid=$sender msg=$subject duid=$recipient oldFileId=$reportid PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSRuleUUID=$rule_uuid -

「Global Protect」を選択し、「脅威ログの形式」テキストボックスに次のテキストを貼り付けて、「OK」をクリックします。

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$type|$subtype|rt=$receive_time PanOSDeviceSN=$serial PanOSLogTimeStamp=$time_generated PanOSVirtualSystem=$vsys PanOSEventID=$eventid PanOSStage=$stage PanOSAuthMethod=$auth_method PanOSTunnelType=$tunnel_type PanOSSourceUserName=$srcuser PanOSSourceRegion=$srcregion PanOSEndpointDeviceName=$machinename PanOSPublicIPv4=$public_ip PanOSPublicIPv6=$public_ipv6 PanOSPrivateIPv4=$private_ip PanOSPrivateIPv6=$private_ipv6 PanOSHostID=$hostid PanOSDeviceSN=$serialnumber PanOSGlobalProtectClientVersion=$client_ver PanOSEndpointOSType=$client_os PanOSEndpointOSVersion=$client_os_ver PanOSCountOfRepeats=$repeatcnt PanOSQuarantineReason=$reason PanOSConnectionError=$error PanOSDescription=$opaque PanOSEventStatus=$status PanOSGPGatewayLocation=$location PanOSLoginDuration=$login_duration PanOSConnectionMethod=$connect_method PanOSConnectionErrorID=$error_code PanOSPortal=$portal PanOSSequenceNo=$seqno PanOSActionFlags=$actionflags -

「OK」をクリックして、「Syslog サーバープロファイル」を保存します。

Syslog メッセージ形式の設定については、以下のビデオを参照してください。

ログ転送の設定

ログ転送は、次の 2つの手順で設定します。

- ログを転送するようにファイアウォールを設定します。

- ログの生成と転送をトリガーします。

ログを転送するようにファイアウォールを設定する

ログを転送するようにファイアウォールを設定するには、次の手順を実行します。

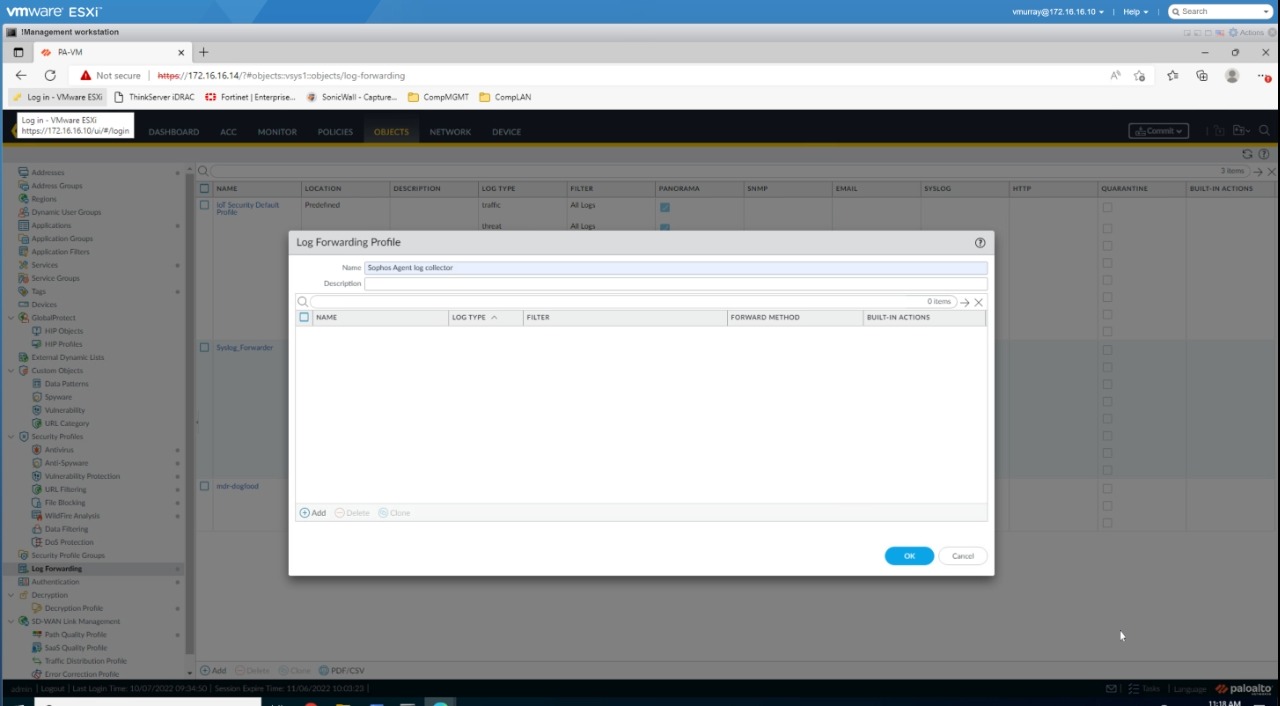

- 「オブジェクト > ログ転送」を選択し、「追加」をクリックします。

- 「ログ転送プロファイル」に、

Sophos applianceなど、一意の名前を入力します。 - 「追加」をクリックします。

- 「ログ転送プロファイル一致リスト」に、転送する「ログタイプ」の名前を入力します。デフォルトは「トラフィック」です。

- 「SYSLOG」を選択し、ログの送信先サーバーを選択します。これは、追加したサーバーの名前です。詳細は、syslog サーバープロファイルの設定を参照してください。

- 「OK」をクリックします。

-

追加するログタイプ、重要度レベル、および Wildfile 判定ごとに、これらの手順を繰り返します。次の項目を追加することを推奨します。

- トラフィック (デフォルト)

- 脅威

- Wildfire

- Global Protect

-

「OK」をクリックします。

ログを転送するためのファイアウォールの設定については、以下のビデオを参照してください。

ログの生成と転送の設定

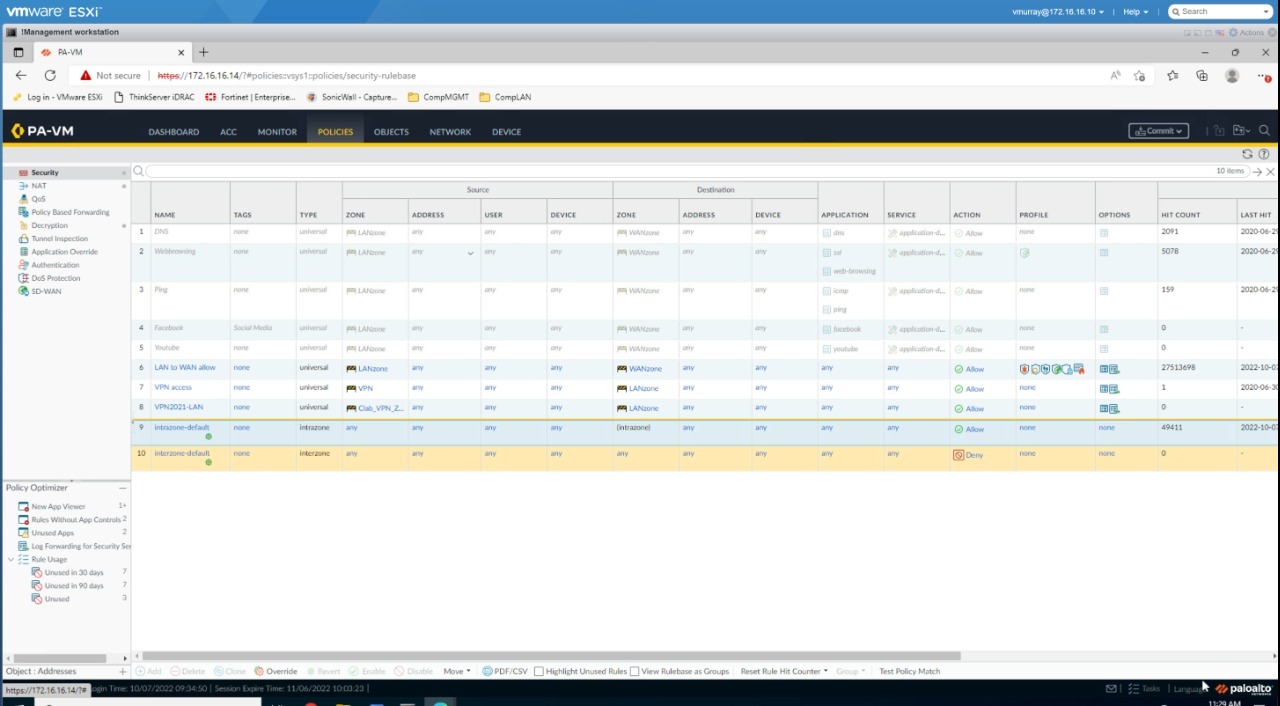

次に、ログの生成と転送をトリガーするセキュリティポリシーにログ転送プロファイルを割り当てます。これによって、ログの生成と転送が設定されます。

これには、次の手順を実行します。

- 「ポリシー > セキュリティ」を選択し、使用するポリシーを選択します。

- 「セキュリティポリシールール]で、「アクション」を選択します。

- 「プロファイル設定」の「プロファイルの種類」で、「プロファイル」を選択します。

- 「プロファイルの種類」の下で、監視するセキュリティプロファイルを選択します。

- 「ログ設定」で、「セッション開始時にログ」と「セッション終了時にログ」を選択できます。使用している環境およびソフォスに転送するログと警告によって、選択する項目は異なります。

- 「ログ転送」で、作成したプロファイルを選択します。詳細は、ログ転送の設定を参照してください。

- 「OK」をクリックします。

ログの生成と転送の設定については、以下のビデオを参照してください。

変更の確定

設定が終了したら、「確定」をクリックします。検証後、Sophos Data Lake に PAN-OS 警告が表示されます。

詳細情報

Palo Alto Panorama の設定の詳細については、次を参照してください。