Managed Risk 스캔

내부 자산의 스캔을 설정하기 전에 외부 자산의 스캔을 설정하고 인가된 연락처를 추가해야 합니다. Managed Risk - 설정을 참조하십시오.

내부 자산의 발견 및 취약성 스캔을 네트워크에서 설정할 수 있습니다.

스캔을 만들기 전에 가상 취약점 스캐닝 애플라이언스를 구성하고 배포해야 합니다.

표준 SDU 옵션에 대한 자세한 내용은 Managed Risk 어플라이언스 요구 사항을(를) 참조하십시오.

주요 단계는 다음과 같습니다.

- 스캐너 추가

- 어플라이언스 배포.

- 검색 스캔 생성.

- 취약성 스캔 생성.

여러 개의 스캐너와 스캔을 생성할 수 있습니다.

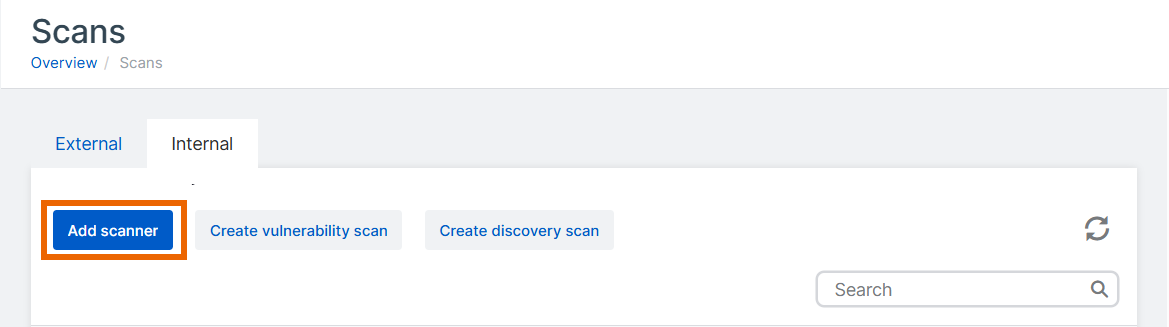

스캐너 추가

다음과 같이 스캐너의 가상 이미지를 만들어주세요:

-

Syslog 페이지에서 Syslog CEF 탭을 선택합니다.

-

자격 증명 추가를 클릭합니다.

-

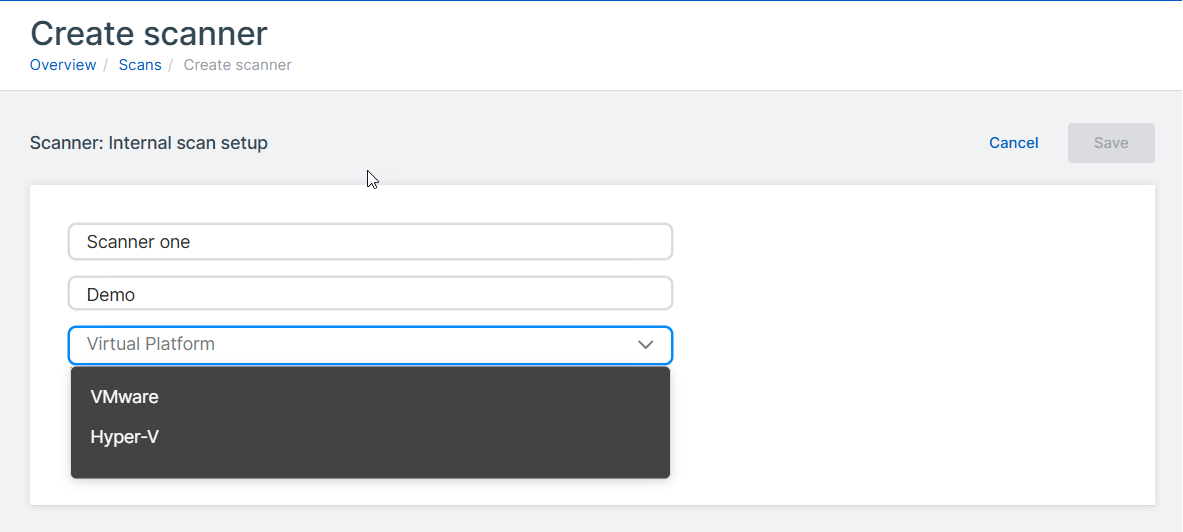

어플라이언스 이름과 설명을 입력합니다.

-

가상 플랫폼

-

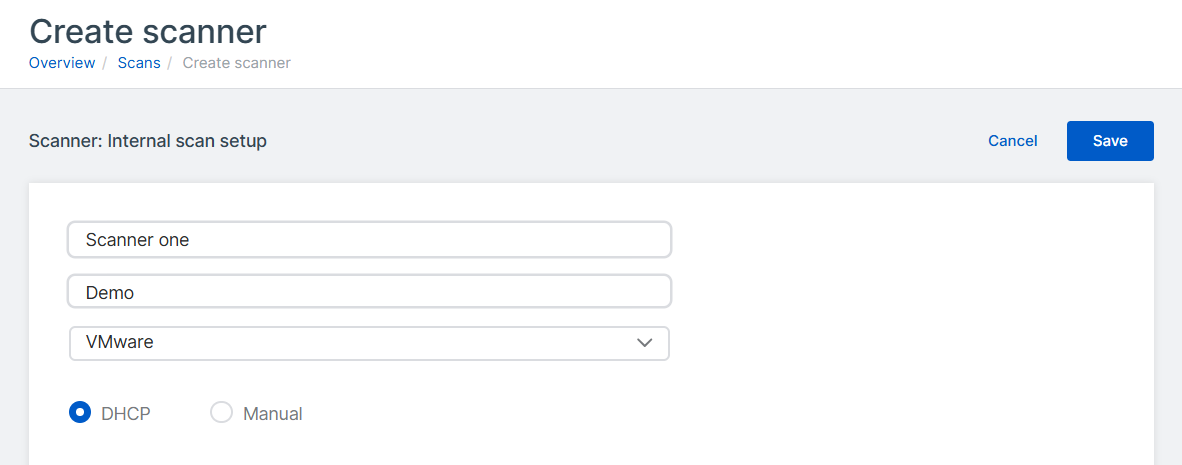

IP 설정을 지정하세요. 그러면 어플라이언스에 대한 관리 인터페이스가 설정됩니다.

-

IP 주소를 자동으로 할당하려면 DHCP를 선택합니다.

참고

DHCP를 선택하는 경우 IP 주소를 예약해야 합니다.

-

네트워크 설정을 지정하려면 수동을 선택합니다.

-

-

저장을 클릭합니다.

-

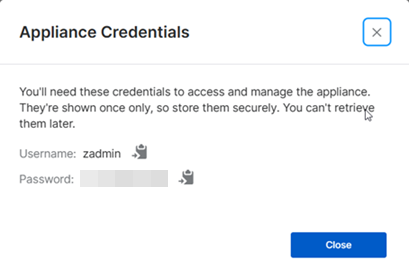

가전제품이 생성되었습니다. 팝업 대화상자에는 장치에 액세스하고 관리하는 데 필요한 자격 증명이 표시됩니다.

자격 증명은 한 번만 표시됩니다. 복사하고 안전하게 보관하세요.

-

닫기를 클릭합니다.

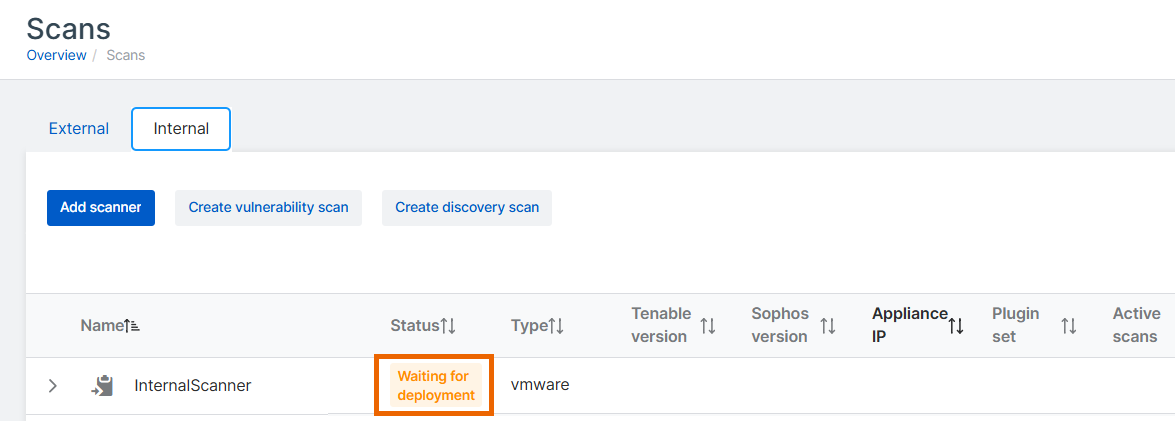

스캔 페이지에서 새로운 스캐너가 "배포 대기 중" 상태로 목록에 표시됩니다.

-

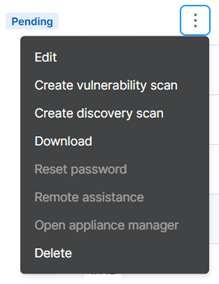

스캐너 항목에서 Action 열의 세 점을 클릭하세요.

가상 이미지가 생성된 후 메뉴에 다운로드 옵션이 표시됩니다. 몇 분 이상 걸린다면 페이지 오른쪽 상단의 새로고침 버튼을 클릭하세요.

-

다운로드를 클릭하여 플래시 로그를 다운로드합니다.

어플라이언스 배포

이제 다운로드한 이미지를 사용하여 가상 인프라에 장치를 배포하세요.

현재 우리는 다음 플랫폼을 지원합니다:

- VMware ESXi 6.7 Update 3 이상.

- Hyper-V 버전 6.0.6001.18016(Windows Server 2016) 이상.

대시보드 만들기에 대한 자세한 내용은 Managed Risk 어플라이언스 요구 사항를 참조하십시오.

지침을 보려면 아래에서 사용 중인 플랫폼에 해당하는 탭을 클릭하십시오.

제한

ESXi를 사용하는 경우, OVA 파일은 Sophos Central로 확인되므로 한 번만 사용할 수 있습니다. 새 VM을 배포해야 하는 경우 Sophos Central에서 OVA 파일을 다시 만들어야 합니다.

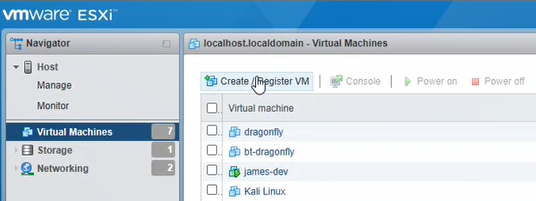

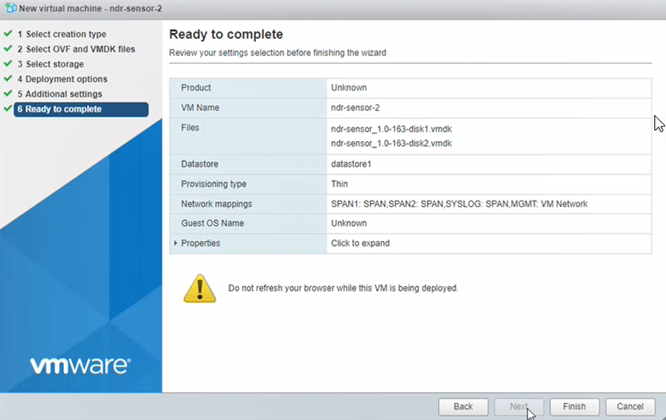

ESXi 호스트에서 다음과 같이 하십시오.

- 가상 머신을 선택합니다.

-

VM 만들기/등록을 클릭합니다.

-

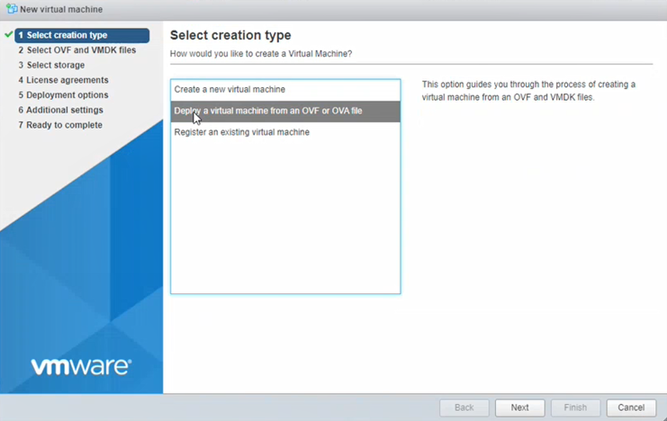

생성 유형 선택에서 OVF 또는 OVA 파일에서 가상 머신 배포를 선택합니다. 다음을 클릭합니다.

-

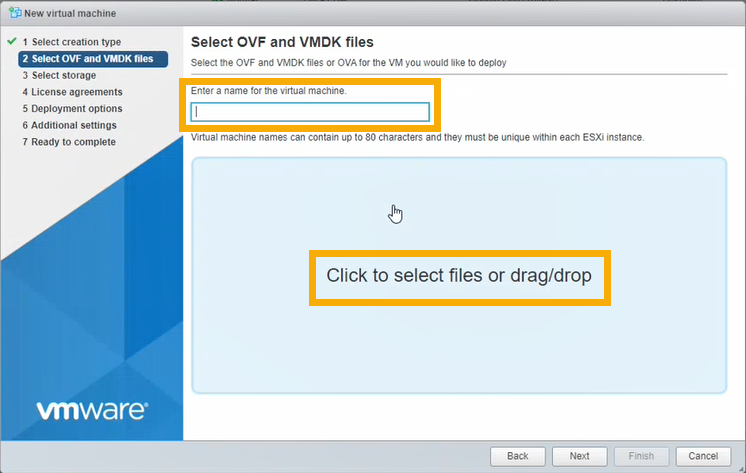

OVF 및 VMDK 파일 선택에서 다음과 같이 하십시오.

- VM 이름을 입력합니다.

- 페이지를 클릭하여 파일을 선택합니다. 다운로드한 OVA 파일을 선택합니다.

- 다음을 클릭합니다.

-

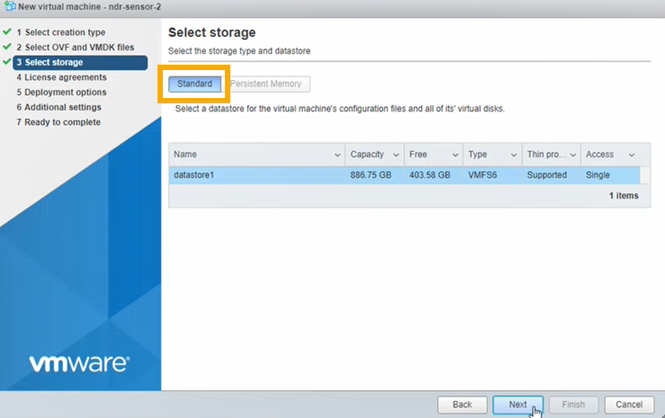

스토리지 선택에서 표준을 선택합니다. 그런 다음 VM을 배치할 데이터 저장소를 선택합니다. 다음을 클릭합니다.

-

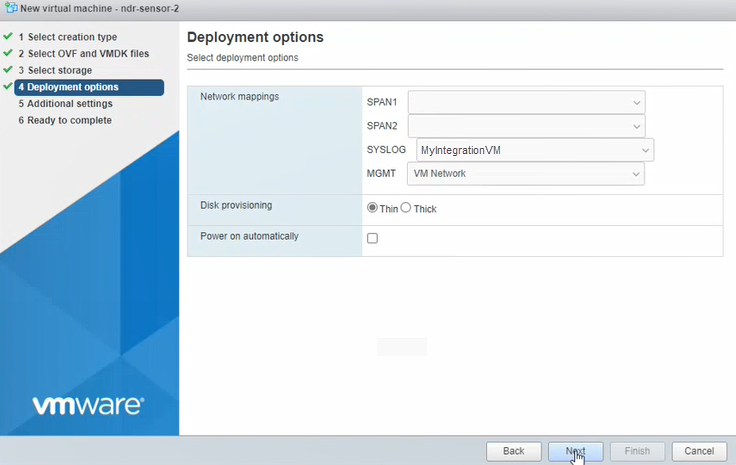

배포 옵션에 다음과 같이 설정을 입력합니다.

- SPAN1 및 SPAN2. 취약점 스캐닝 장비에는 이것들이 필요하지 않습니다. 임의의 포트 그룹을 자리 표시자로 선택하고 나중에 VM 설정에서 연결을 끊습니다.

- SYSLOG. 이 인터페이스는 취약점 스캐닝 장비에 사용되지 않습니다. 아래에서 관리 인터페이스에 사용될 어댑터와 동일한 어댑터를 사용하도록 설정하는 것이 좋습니다.

-

MGMT에서, 어플라이언스의 관리 인터페이스를 선택합니다. 이전에 Sophos Central에서 구성한 인터페이스입니다. 취약성 스캔을 수행하는 데 사용되며 Sophos와 통신할 것입니다.

설정 중에 DHCP를 선택한 경우 VM이 DHCP를 통해 IP 주소를 가져올 수 있는지 확인합니다.

-

디스크 프로비저닝에서 씬이 선택되어 있는지 확인합니다.

- 자동으로 전원 켜기가 선택되어 있는지 확인합니다.

- 다음을 클릭합니다.

-

추가 설정 단계를 건너뜁니다.

-

마침을 클릭합니다. 새 VM이 VM 목록에 나타날 때까지 기다립니다. 몇 분 정도 걸릴 수 있습니다.

-

VM의 전원을 켜고 설치가 완료될 때까지 기다립니다.

VM이 처음으로 부팅되고 올바른 포트 그룹 및 인터넷에 연결할 수 있는지 확인합니다. 그런 다음 재부팅됩니다. 이 작업은 최대 30분 정도 걸릴 수 있습니다.

-

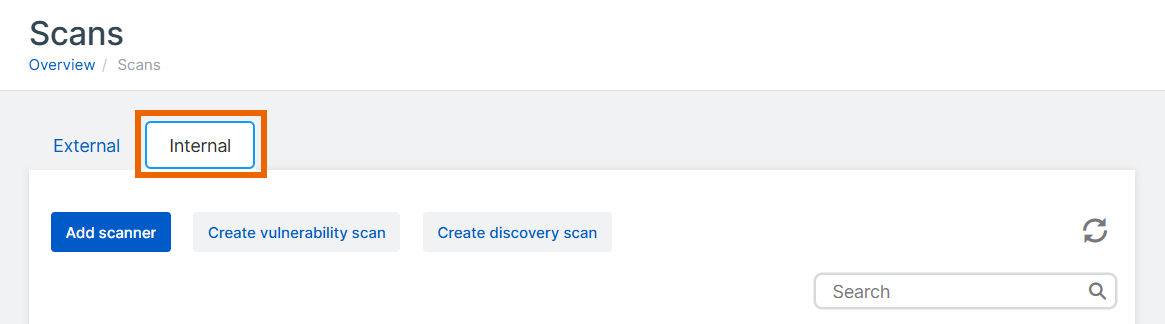

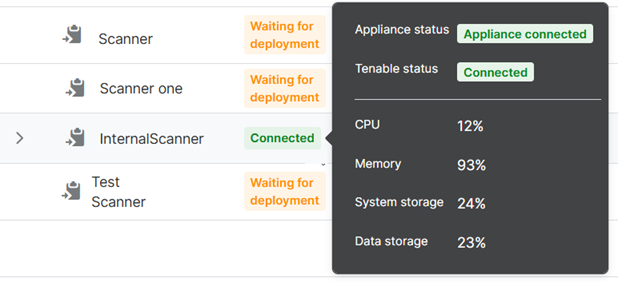

Sophos Central에서 나의 제품 > Managed Risk > 스캔로 이동합니다.

- 내부 탭이 선택되었는지 확인하세요.

-

목록에서 스캐너로 이동하십시오. 세부 정보를 보려면 Status 위로 마우스를 올려주세요. 기기 상태가 다운로드됨에서 기기 대기 중으로 변경되고, 그런 다음 플러그인 로드 중, 마지막으로 연결됨 상태가 될 것입니다.

목록에 표시된 스캐너 상태도 "연결됨"입니다.

내부 자산에 대한 발견 및 취약점 스캔을 설정할 수 있습니다.

Sophos Central에서 다운로드한 Zip 파일에는 가상 드라이브, seed.iso 및 PowerShell 스크립트와 같이 VM을 배포하는 데 필요한 파일이 들어 있습니다.

VM을 배포하려면 다음과 같이 하십시오.

- 하드 드라이브의 폴더에 Zip 파일의 압축을 풉니다.

- 해당 폴더로 이동하여

nessus-scanner파일을 마우스 오른쪽 단추로 클릭하고 PowerShell로 실행을 선택합니다. -

보안 경고 메시지가 표시되면 열기를 클릭하여 파일 실행을 허용합니다.

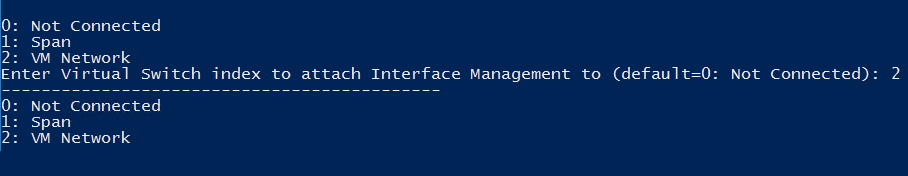

일련의 질문에 답하라는 메시지가 표시됩니다.

-

VM의 이름을 입력합니다.

- 스크립트는 VM 파일이 저장될 폴더를 표시합니다. 이것은 가상 드라이브의 기본 설치 위치에 있는 새 폴더입니다. 스크립트가 생성하도록 하려면

C를 입력하십시오. - VM에 사용할 프로세서(CPU) 수를 입력합니다.

- 사용할 메모리 양을 GB 단위로 입력합니다.

-

이 스크립트는 현재 모든 vSwitch에 대해 번호가 매겨진 목록을 표시합니다.

관리 인터페이스를 연결할 vSwitch를 선택하고 해당 번호를 입력합니다. 이전에 Sophos Central에서 구성한 인터페이스입니다. 이 vSwitch는 취약성 스캔을 수행하고 Sophos와 통신하는 데 사용됩니다.

설정 중에 DHCP를 선택한 경우 VM이 DHCP를 통해 IP 주소를 가져올 수 있는지 확인합니다.

-

syslog 인터페이스에 연결할 vSwitch를 입력합니다.

이 인터페이스는 취약성 스캔 장비에 사용되지 않습니다. 위에 표시된 관리 인터페이스에 사용될 vSwitch를 입력하십시오.

-

네트워크 트래픽을 캡처하기 위해 vSwitch를 지정할 필요는 없습니다. 이러한 설정은 Sophos NDR이 있는 경우에만 적용됩니다. vSwitch를 플레이스홀더로 선택하고 나중에 VM 설정에서 연결을 해제합니다.

PowerShell 스크립트는 Hyper-V에서 VM을 설정합니다. 설치 완료 메시지가 표시됩니다.

-

종료하려면 아무 키나 누르십시오.

-

Hyper-V 관리자를 엽니다. 이제 VM을 가상 머신 목록에서 볼 수 있습니다. 설정을 변경해야 하는 경우 변경할 수 있습니다. 그런 다음 전원을 켭니다.

VM이 처음으로 부팅되고 올바른 vSwitch 및 인터넷에 연결할 수 있는지 확인합니다. 그런 다음 재부팅됩니다. 이 작업은 최대 30분 정도 걸릴 수 있습니다.

- Sophos Central에서 나의 제품 > Managed Risk > 스캔로 이동합니다.

- 내부 탭이 선택되었는지 확인하세요.

-

목록에서 스캐너로 이동하십시오. 세부 정보를 보려면 상태 위로 마우스를 올려놓으세요. 기기 상태가 다운로드됨에서 기기 대기 중으로 변경되고, 그런 다음 플러그인 로드 중으로 변경되어 마지막으로 연결됨 상태가 됩니다.

목록에 있는 스캐너 상태도 "연결됨"입니다.

내부 자산에 대한 발견 및 취약점 스캔을 설정할 수 있습니다.

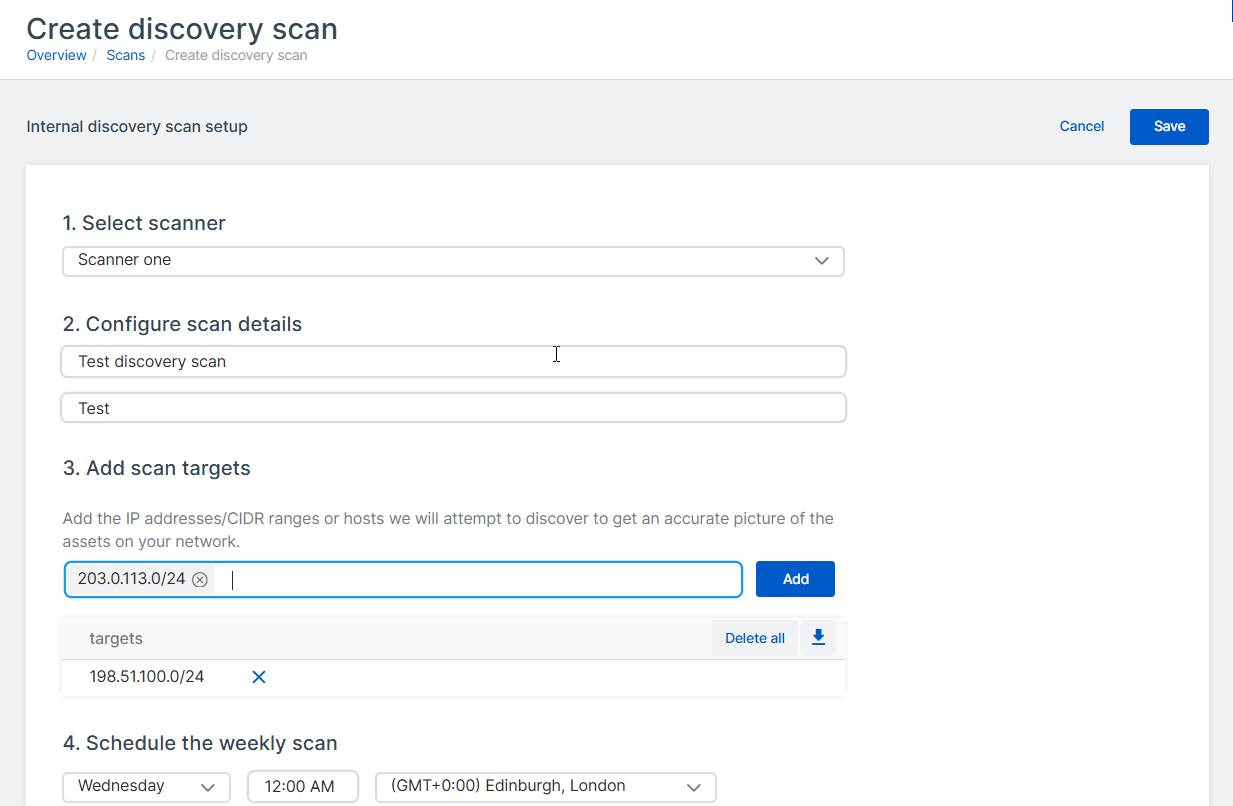

검색 스캔 생성

검색 스캔은 내부 자산을 보고합니다.

원하는 자산을 확인하려면 발견 스캔을 생성하고 발견 스캔 보고서를 확인하는 것이 좋습니다.

패스키를 설정하려면 다음과 같이 하십시오.

- 나의 제품 > Managed Risk > 스캔으로 이동합니다.

- Syslog 페이지에서 Syslog CEF 탭을 선택합니다.

-

검색 스캔 생성

만들기 위한 검색 스캔 페이지가 열립니다.

-

스캐너 선택에서 스캐너를 목록에서 선택하세요.

- 통합 설정 단계에서 통합의 이름 및 설명을 입력합니다.

-

스캔 대상 추가을(를) 입력한 후, 스캔하려는 자산을 지정하고 추가를 클릭합니다.

IP 주소, CIDR IP 범위 및 호스트명을 입력할 수 있습니다. 개별 항목을 입력하는 경우 각 항목 입력 후 ++Enter++ 키를 누르세요. 대상 목록으로 항목을 쉼표로 구분된 목록으로 붙여넣을 수도 있습니다.

-

주간 스캔 일정을 예약하세요, 주간 내부 스캔이 실행되는 요일과 시간을 선택합니다.

기본 설정으로 선택된 시간대에서 자정에 스캔이 실행됩니다.

스캔이 실행된 후 관리된 위험 > 보고서 이력 페이지에서 이용 가능해집니다.

취약성 스캔 생성

내부 취약점 스캔을 최대한 활용하려면 번역하지 말아주세요도 참조하십시오.

인증되지 않은 취약점 스캔은 자격 증명을 사용하지 않고 대상 장치를 스캔하며, 외부 공격자가 장치에 액세스하려고 시도하는 것을 시뮬레이트합니다.

내부 자산의 취약점 스캔을 설정하려면 다음을 수행하십시오:

- 나의 제품 > Managed Risk > 스캔으로 이동합니다.

- Syslog 페이지에서 Syslog CEF 탭을 선택합니다.

-

취약성 스캔 생성

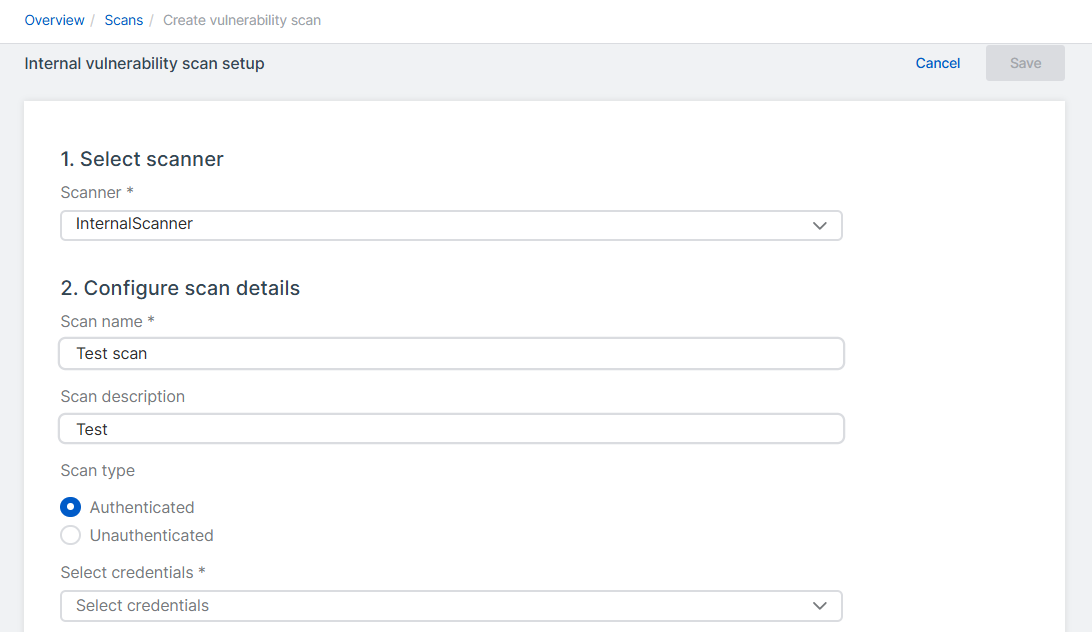

태그 쌍 취약점 스캔 생성 페이지가 열립니다.

-

In 스캐너 선택, 목록에서 스캐너를 선택하세요.

-

클레임 규칙 구성에서 다음과 같이 하십시오.

- 어플라이언스의 이름 및 설명을 입력합니다.

- 요청 유형을 선택합니다. 인증됨 또는 인증되지 않음.

만약 인증됨을(를) 선택하면, 자격 증명 선택 메뉴가 표시됩니다.

-

태그 쌍 2에서 자격 증명을 선택하세요. 최대 400개의 메시지를 선택할 수 있습니다.

자격 증명을 생성해야 하는 경우 생성을 클릭하십시오. 자세한 내용은 Managed Risk 자격 증명를 참조하십시오.

-

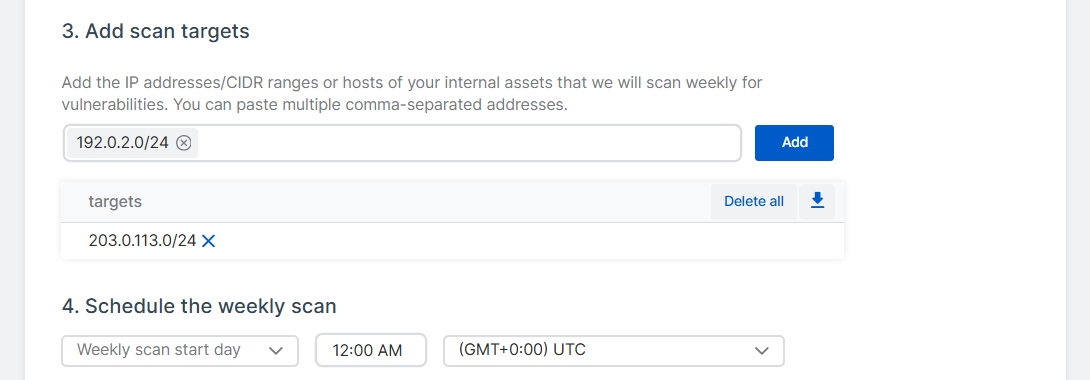

스캔 대상 추가

IP 주소, CIDR IP 범위 및 호스트 이름을 입력할 수 있습니다. 개별 항목을 입력하려면 각 항목 입력 후 ++Enter++ 키를 누르세요. 대상 목록으로 항목을 쉼표로 구분된 목록으로 붙여 넣을 수도 있습니다.

-

주간 스캔 일정을 선택하여 매주 내부 스캔 실행 시간을 선택합니다.

기본 설정으로 스캔은 선택한 시간대의 자정에 실행됩니다.

-

페이지 오른쪽 위에 있는 저장을 클릭합니다.

취약성 스캔이 설정되어 있으며 예정된 시간에 실행될 것입니다.

주간 내부 취약점 검사가 실행된 후, 검사 보고서는 관리된 위험 > 보고서 기록 페이지에서 이용 가능해집니다.

내부 취약성 검사 지침

내부 취약점 스캔의 경우, 스캔할 수 있는 내부 자산의 최대 수는 관리된 리스크 라이선스 수의 120%와 동일합니다.

물리 네트워크에서 다른 VLAN에 속한 자산을 스캔하는 취약점 스캔을 구성할 수 있습니다. 그러나, 스캔 애플라이언스가 네트워크의 다른 VLAN의 모든 포트와 프로토콜에 대해 완전한 양방향 액세스 권한이 필요합니다.

CIDR 범위에 접미사가 /16 이하인 것을 추가하면, 스캐너가 많은 항목을 스캔하려고 시도하다가 스캔 타임아웃이 발생할 수 있습니다. 이를 피하려면 다른 네트워크 범위를 다른 날짜와 시간에 스캔하는 여러 스캔을 설정하십시오.

어플라이언스를 위한 원격 지원

경우에 따라 Sophos 지원에서 어플라이언스에 원격으로 액세스해야 합니다. 다음과 같이 최대 24시간 동안 액세스 권한을 부여할 수 있습니다.

어플라이언스가 온라인 상태여야 합니다.

- 나의 제품 > Managed Risk > 스캔으로 이동합니다.

- Syslog 페이지에서 Syslog CEF 탭을 선택합니다.

-

어플라이언스를 찾습니다. 맨 오른쪽 열에서 줄임표(점 3개)를 클릭하고 원격 지원를 선택합니다.

-

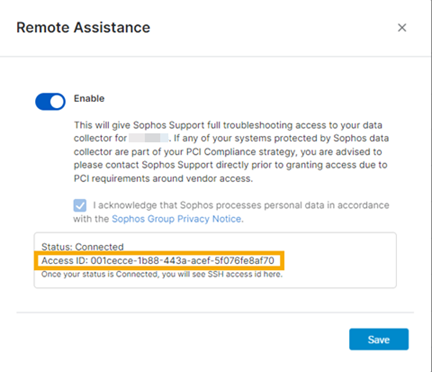

원격 지원 대화 상자에서:

- 활성화를 선택합니다.

- 이 확인란을 선택하여 Sophos Group 개인 정보 보호 고지를 확인합니다.

- 저장을 클릭합니다.

Sophos Central은 어플라이언스로부터 액세스 ID를 요청합니다. 준비가 되면 대화 상자에 자동으로 표시됩니다.

-

액세스 ID를 복사하여 Sophos 지원 팀에 보냅니다. 이것은 어플라이언스에 액세스하는 데 사용합니다.

원격 지원은 24시간이 지나면 자동으로 꺼집니다. 또는 수동으로 끄려면 원격 지원 대화 상자로 돌아가서 활성화를 끕니다.