AWS Security Hub

-

AWS 통합 업데이트

본 AWS 통합은 향후 폐지되며 더 이상 사용되지 않아야 합니다. 고객들이 고급 기능을 활용하기 위해 Sophos Cloud Optix로 이관하는 것을 권장합니다.

Sophos Cloud Optix를 사용하여 AWS를 Sophos Central에 통합합니다. 자세한 내용은 Sophos Cloud Optix를 참조하십시오.

이 기능을 사용하려면 "Public Cloud" 통합 라이선스 팩이 있어야 합니다.

Sophos Central에 AWS Security Hub를 통합하면 Sophos로 경고를 전송하여 분석할 수 있습니다.

시작하기 전에

계속하려면 통합하려는 환경에서 AWS Security Hub를 활성화해야 합니다.

통합 중에, 복사 및 실행할 명령이 제공됩니다. 이러한 명령은 AWS CLI 또는 AWS CloudShell에서 "관리자" 역할을 가진 IAM 사용자로부터 실행해야 합니다. AWS CLI 설정 방법을 알아보려면 AWS CLI 시작하기를 참조하십시오.

적절한 계정에 대한 액세스 권한이 없는 경우 특정 권한을 사용하여 사용자 지정 역할을 만들 수 있습니다. 필요한 권한은 사용자 지정 역할 권한에 있습니다.

AWS Security Hub 통합 설정

AWS 환경을 통합하려면 다음과 같이 하십시오.

- Sophos Central에서 위협 분석 센터 > 통합 > 마켓플레이스로 이동합니다.

-

AWS Security Hub를 클릭합니다.

AWS 환경에 대한 연결을 이미 설정한 경우 여기에 표시됩니다.

-

추가를 클릭합니다.

-

통합 단계 도우미는 AWS 환경에 연결하는 프로세스를 안내합니다. 이렇게 하려면, 다음 과정을 수행하십시오.

- curl 명령을 복사합니다.

-

AWS CLI 또는 AWS CloudShell로 이동하여 curl 명령을 실행합니다.

통합 스크립트가 다운로드됩니다.

-

Sophos Central로 돌아가 통합 단계에 표시된 두 번째 명령을 복사합니다.

- AWS CLI 또는 AWS CloudShell로 이동하여 통합 명령을 실행합니다.

-

Sophos Central로 돌아갑니다.

AWS 환경이 목록에 나타납니다.

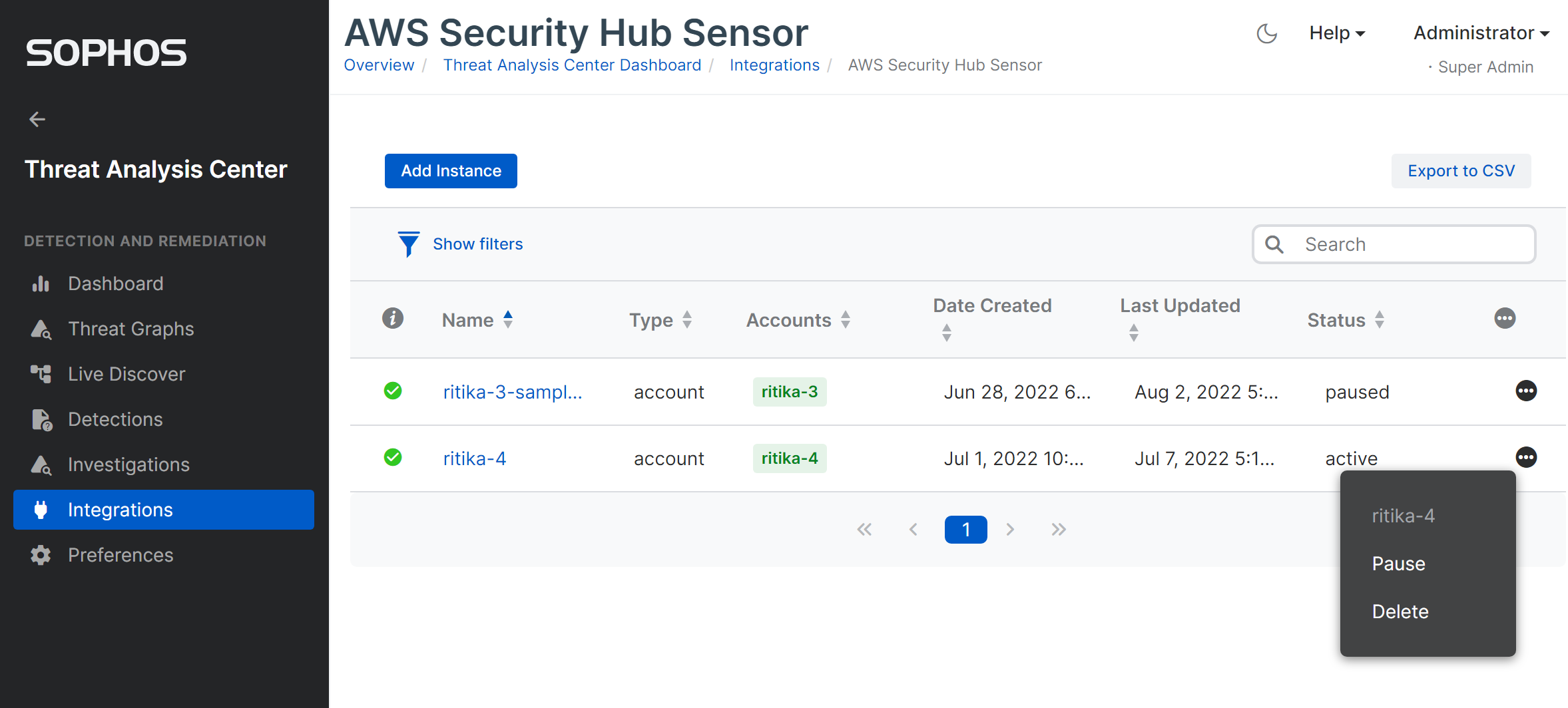

AWS Security Hub 통합 관리

AWS 환경의 이름을 클릭하여 설정을 편집할 수 있습니다.

상태는 AWS 환경과의 통합 상태를 표시합니다. 이는 일시 중지, 활성, 연결 해제 또는 삭제됨일 수 있습니다.

점 3개 아이콘을 클릭하고 현재 상태에 따라 작업을 선택할 수 있습니다.

연결을 삭제하려면 삭제를 클릭합니다. 도우미가 AWS CLI 명령을 사용하여 연결을 삭제하는 프로세스를 안내합니다.

Sophos 라이선스가 만료되면 연결이 일시 중지됩니다. 라이선스를 갱신하면 연결이 자동으로 활성 상태가 됩니다.

AWS Organizations 계정 포함

AWS Organizations를 사용하는 경우 데이터 수집에 포함할 계정을 선택할 수 있습니다.

- Sophos Central에서 위협 분석 센터로 이동하여 통합을 클릭합니다.

-

AWS CloudTrail을 클릭합니다.

통합 목록이 나타납니다.

-

변경할 통합의 이름을 클릭합니다.

통합 수가 많은 경우 필터를 사용하여 AWS Organizations를 사용하는 통합을 나열합니다.

-

세부 정보 편집 > 계정에서 데이터를 수집할 계정 ID 목록을 쉼표로 구분하여 추가할 수 있습니다.

- 저장을 클릭합니다.

이제 목록에 있는 AWS 계정에서만 데이터를 수집합니다.

사용자 지정 역할 권한

"관리자" 역할을 가진 IAM 사용자로부터 제공되는 AWS 명령을 실행할 수 있습니다.

대신 사용자 지정 역할을 설정하려면 다음 권한을 사용하십시오.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

'events:DeleteRule',

'events:ListRules',

'events:ListTagsForResource',

'events:ListTargetsByRule',

'events:PutRule',

'events:PutTargets',

'events:RemoveTargets',

'events:TagResource',

'events:UntagResource',

'ec2:DescribeRegions',

'iam:AttachRolePolicy',

'iam:CreatePolicy',

'iam:CreateRole',

'iam:DeleteRole',

'iam:DeleteRolePolicy',

'iam:GetPolicy',

'iam:GetPolicyVersion',

'iam:GetRole',

'iam:GetRolePolicy',

'iam:ListAttachedRolePolicies',

'iam:ListPolicyTags',

'iam:ListRoleTags',

'iam:PassRole',

'iam:PutRolePolicy',

'iam:TagPolicy',

'iam:TagRole',

'iam:UntagPolicy',

'iam:UntagRole',

'lambda:AddPermission',

'lambda:CreateFunction',

'lambda:DeleteEventSourceMapping',

'lambda:DeleteFunction',

'lambda:GetFunction',

'lambda:GetFunctionConfiguration',

'lambda:GetPolicy',

'lambda:ListEventSourceMappings',

'lambda:ListTags',

'lambda:TagResource',

'lambda:UntagResource',

'lambda:UpdateFunctionConfiguration',

'logs:CreateLogGroup',

'logs:DeleteLogGroup',

'logs:DeleteLogStream',

'logs:DeleteRetentionPolicy',

'logs:PutRetentionPolicy',

'sqs:AddPermission',

'sqs:CreateQueue',

'sqs:DeleteQueue',

'sqs:GetQueueAttributes',

'sqs:GetQueueUrl',

'sqs:ListQueueTags',

'sqs:ListQueues',

'sqs:RemovePermission',

'sqs:SetQueueAttributes',

'sqs:TagQueue',

'sqs:UntagQueue',

'sts:GetCallerIdentity',

'tag:TagResources'

],

"Resource": "*"

}

]

}