Fortinet FortiGate를 통합합니다.

이 기능을 사용하려면 "Firewall" 통합 라이선스 팩이 있어야 합니다.

Fortinet FortiGate를 Sophos Central과 통합할 수 있습니다 이렇게 하면 FortiGate에서 Sophos로 방화벽 경고를 전송하여 분석할 수 있습니다.

이 통합에서는 가상 컴퓨터(VM)에서 호스팅되는 로그 수집기를 사용합니다. 이들을 모두 통합 어플라이언스라고 합니다. 어플라이언스는 타사 데이터를 수신하여 Sophos 데이터 레이크로 전송합니다.

이 페이지에서는 ESXi 또는 Hyper-V에서 어플라이언스를 사용한 통합에 대해 설명합니다. AWS에서 어플라이언스를 사용하여 통합하려면 Integrations on AWS을(를) 참조하십시오.

주요 단계

통합 주요 단계는 다음과 같습니다.

- 이 제품에 대한 통합을 추가합니다. 이 단계에서 어플라이언스의 이미지를 생성합니다.

- VM에서 이미지를 다운로드하고 배포합니다. 이것이 어플라이언스가 됩니다.

- 어플라이언스로 데이터를 보내도록 FortiGate를 구성합니다.

요구 사항

어플라이언스에는 시스템 및 네트워크 액세스 요구 사항이 있습니다. 이러한 요구 사항을 충족하는지 확인하려면 어플라이언스 요구 사항를 참조하십시오.

통합 추가

통합을 추가하려면 다음과 같이 하십시오.

- Sophos Central에서 위협 분석 센터 > 통합 > 마켓플레이스로 이동합니다.

-

Fortinet FortiGate를 클릭합니다.

Fortinet FortiGate 페이지가 열립니다. 여기에서 통합을 구성하고 이미 추가한 목록을 볼 수 있습니다.

-

데이터 수집(보안 경고)에서 구성 추가를 클릭합니다.

참고

이 통합이 처음 추가한 통합인 경우 내부 도메인 및 IP에 대한 세부 정보를 요청할 수 있습니다. 도메인 및 IP 세부 정보 입력을 참조하십시오.

통합 설정 단계가 나타납니다.

어플라이언스 구성

통합 설정 단계에서 새 어플라이언스를 구성하거나 기존 어플라이언스를 사용할 수 있습니다.

여기에서는 새 어플라이언스를 구성한다고 가정합니다. 이렇게 하려면 다음과 같이 이미지를 생성합니다.

- 통합 이름과 설명을 입력합니다.

- 새 어플라이언스 만들기를 클릭합니다.

- 어플라이언스의 이름 및 설명을 입력합니다.

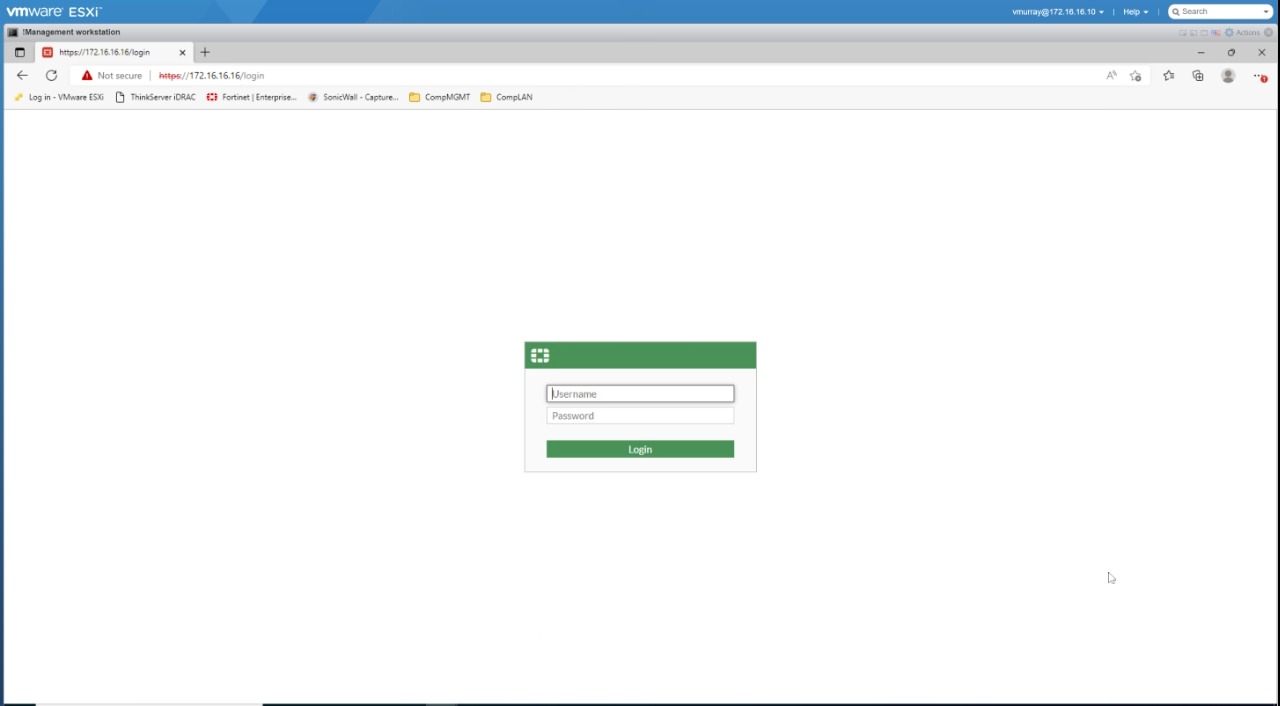

- 가상 플랫폼을 선택합니다. 현재 VMware ESXi 6.7 Update 3 이상 및 Microsoft Hyper-V 6.0.6001.18016(Windows Server 2016) 이상을 지원합니다.

-

인터넷 연결 네트워크 포트의 IP 설정을 지정합니다. 그러면 어플라이언스에 대한 관리 인터페이스가 설정됩니다.

-

IP 주소를 자동으로 할당하려면 DHCP를 선택합니다.

참고

DHCP를 선택하는 경우 IP 주소를 예약해야 합니다.

-

네트워크 설정을 지정하려면 수동을 선택합니다.

-

-

Syslog IP 버전을 선택하고 Syslog IP 주소를 입력합니다.

나중에 어플라이언스로 데이터를 보내도록 Fortigate를 구성할 때 이 syslog IP 주소가 필요합니다.

-

프로토콜을 선택합니다.

어플라이언스로 데이터를 전송하도록 Fortigate를 구성할 때 동일한 프로토콜을 사용해야 합니다.

-

저장을 클릭합니다.

통합이 만들어지고 목록에 나타납니다.

통합 세부 정보에 어플라이언스의 포트 번호가 표시됩니다. 포트 번호는 나중에 데이터를 전송하도록 Fortigate를 구성할 때 필요합니다.

어플라이언스 이미지를 준비하는 데 몇 분 정도 걸릴 수 있습니다.

어플라이언스 배포

제한

ESXi를 사용하는 경우, OVA 파일은 Sophos Central로 확인되므로 한 번만 사용할 수 있습니다. 다른 VM을 배포해야 하는 경우 Sophos Central에서 OVA 파일을 다시 만들어야 합니다.

다음과 같이 이미지를 사용하여 어플라이언스를 배포합니다.

- 통합 목록의 작업에서 해당 플랫폼에 대한 다운로드 작업(예: ESXi용 OVA 다운로드)을 클릭합니다.

- 이미지 다운로드가 완료되면 VM에 배포하십시오. 어플라이언스 배포을 참조하십시오.

FortiGate 구성

이제 VM의 Sophos 어플라이언스에 경고를 보내도록 FortiGate를 구성합니다.

참고

동일한 어플라이언스를 통해 Sophos로 데이터를 전송하도록 FortiGate 의 여러 인스턴스를 구성할 수 있습니다. 통합을 마친 후 FortiGate의 다른 인스턴스에 대해 이 섹션의 단계를 반복합니다. Sophos Central에서 단계를 반복할 필요가 없습니다.

다음과 같이 Fortigate를 구성하십시오:

- 명령줄 인터페이스(CLI)에 로그인합니다.

-

다음 명령을 입력하여 syslog 포워딩을 켜고 어플라이언스로 데이터를 전송합니다. FortiGate 버전에 대해 올바른 명령을 사용하는지 확인합니다.

config log syslogd setting set status enable set facility user set port <어플라이언스의 포트 번호> set server <어플라이언스의 syslog IP 주소> set mode udp set format cef endconfig log syslogd setting set status enable set facility user set port [어플라이언스의 포트 번호] set server [어플라이언스의 syslog IP 주소] set format cef set reliable disable end

참고

FortiGate에서 최대 4개의 syslog 서버를 구성할 수 있습니다. 첫 번째 줄에서 syslogd를 syslogd2, sylsogd3 또는 syslogd4(으)로 대체하여 각 syslog 서버를 구성합니다.

이제 유효성 검사 후 Sophos 데이터 레이크에 FortiGate 경고가 나타납니다.

경고 사용자 지정

대부분의 FortiGate 기능은 기본적으로 로깅됩니다.

트래픽, 웹 및 URL 필터링 기능이 로깅되는지 확인하려면 다음 명령을 입력하십시오. FortiGate 버전에 대해 올바른 명령을 사용하는지 확인합니다.

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

FortiGate 5.4 이상에서는 참조자 URL을 기록할 수도 있습니다. 참조자 URL은 사용자가 현재 페이지로 이동하기 위해 링크를 클릭한 웹 페이지의 주소입니다. 이것은 웹 사용 분석에 유용합니다.

각 웹 프로필에 대해 참조자 URL 로깅을 설정하려면 다음과 같이 하십시오.

config webfilter profile

[프로필 이름] 편집

set log-all-url enable

set web-filter-referer-log enable

end

추가 리소스

이 비디오에서는 통합 설정을 안내합니다.

원격 syslog 서버에 로깅하는 방법에 대한 자세한 내용은 Fortinet의 로깅 및 보고 가이드를 참조하십시오.