Palo Alto PAN-OS 통합

이 기능을 사용하려면 "Firewall" 통합 라이선스 팩이 있어야 합니다.

Sophos Central에 Palo Alto PAN-OS 네트워크 보안 제품을 통합하면 Sophos로 데이터를 전송하여 분석할 수 있습니다.

이 통합에서는 가상 컴퓨터(VM)에서 호스팅되는 로그 수집기를 사용합니다. 이들을 모두 통합 어플라이언스라고 합니다. 어플라이언스는 타사 데이터를 수신하여 Sophos 데이터 레이크로 전송합니다.

이 페이지에서는 ESXi 또는 Hyper-V에서 어플라이언스를 사용한 통합에 대해 설명합니다. AWS에서 어플라이언스를 사용하여 통합하려면 AWS에 통합 추가을(를) 참조하십시오.

주요 단계

통합 주요 단계는 다음과 같습니다.

- 이 제품에 대한 통합을 추가합니다. 이 단계에서 어플라이언스의 이미지를 생성합니다.

- VM에서 이미지를 다운로드하고 배포합니다. 이것이 어플라이언스가 됩니다.

- 데이터를 어플라이언스로 보내도록 PAN-OS를 구성합니다.

요구 사항

어플라이언스에는 시스템 및 네트워크 액세스 요구 사항이 있습니다. 이러한 요구 사항을 충족하는지 확인하려면 어플라이언스 요구 사항를 참조하십시오.

통합 추가

통합을 추가하려면 다음과 같이 하십시오.

- Sophos Central에 로그인하십시오.

- Sophos Central에서 위협 분석 센터 > 통합 > 마켓플레이스로 이동합니다.

-

Palo Alto pan-OS를 클릭합니다.

Palo Alto PAN-OS 페이지가 열립니다. 여기에서 통합을 구성하고 이미 추가한 목록을 볼 수 있습니다.

-

데이터 수집(보안 경고)에서 구성 추가를 클릭합니다.

참고

이 통합이 처음 추가한 통합인 경우 내부 도메인 및 IP에 대한 세부 정보를 요청할 수 있습니다. 도메인 및 IP 세부 정보 입력을 참조하십시오.

통합 설정 단계가 나타납니다.

어플라이언스 구성

통합 설정 단계에서 새 어플라이언스를 구성하거나 기존 어플라이언스를 사용할 수 있습니다.

여기에서는 새 어플라이언스를 구성한다고 가정합니다. 이렇게 하려면 다음과 같이 이미지를 생성합니다.

- 통합 이름과 설명을 입력합니다.

- 새 어플라이언스 만들기를 클릭합니다.

-

어플라이언스의 이름 및 설명을 입력합니다.

이미 Sophos 어플라이언스를 설정한 경우 목록에서 선택할 수 있습니다.

-

가상 플랫폼을 선택합니다. 현재 VMware ESXi 6.7 Update 3 이상 및 Microsoft Hyper-V 6.0.6001.18016(Windows Server 2016) 이상을 지원합니다.

-

인터넷 연결 네트워크 포트의 IP 설정을 지정합니다. 그러면 어플라이언스에 대한 관리 인터페이스가 설정됩니다.

-

IP 주소를 자동으로 할당하려면 DHCP를 선택합니다.

참고

DHCP를 선택하는 경우 IP 주소를 예약해야 합니다.

-

네트워크 설정을 지정하려면 수동을 선택합니다.

-

-

Syslog IP 버전을 선택하고 Syslog IP 주소를 입력합니다.

나중에 어플라이언스로 데이터를 전송하도록 PAN-OS를 구성할 때 이 syslog IP 주소가 필요합니다.

-

프로토콜을 선택합니다. 현재는 UDP만 지원합니다.

PAN-OS를 구성하여 데이터를 어플라이언스로 전송하는 경우 동일한 프로토콜을 설정해야 합니다.

-

저장을 클릭합니다.

통합이 만들어지고 목록에 나타납니다.

통합 세부 정보에 어플라이언스의 포트 번호가 표시됩니다. 포트 번호는 나중에 데이터를 전송하도록 PAN-OS를 구성할 때 필요합니다.

어플라이언스 이미지를 준비하는 데 몇 분 정도 걸릴 수 있습니다.

어플라이언스 배포

제한

ESXi를 사용하는 경우, OVA 파일은 Sophos Central로 확인되므로 한 번만 사용할 수 있습니다. 다른 VM을 배포해야 하는 경우 Sophos Central에서 OVA 파일을 다시 만들어야 합니다.

다음과 같이 이미지를 사용하여 어플라이언스를 배포합니다.

- 통합 목록의 작업에서 해당 플랫폼에 대한 다운로드 작업(예: ESXi용 OVA 다운로드)을 클릭합니다.

- 이미지 다운로드가 완료되면 VM에 배포하십시오. 어플라이언스 배포을 참조하십시오.

PAN-OS 구성

이제 VM의 Sophos 어플라이언스로 데이터를 보내도록 PAN-OS를 구성합니다.

참고

같은 장치를 통해 여러 Palo Alto PAN-OS 방화벽을 구성하여 데이터를 Sophos로 전송할 수 있습니다. 통합을 마치면, 다른 Palo Alto PAN-OS 방화벽에서도 이 섹션의 단계를 반복하세요. Sophos Central에서 단계를 반복할 필요가 없습니다.

참고

다음 정보는 PAN-OS 9.1을 기준으로 합니다. 다른 버전의 가이드도 비슷하지만, 가능한 경우 이에 상응하는 링크가 제공됩니다.

Palo Alto의 일반 구성 가이드가 있습니다. 로그 포워딩 구성을 참조하십시오.

PAN-OS 구성의 주요 단계는 다음과 같습니다.

-

syslog 서버 프로필을 구성합니다. 이를 통해 경고를 보낼 위치를 정의합니다.

통합을 추가할 때 Sophos Central에 입력한 것과 동일한 설정을 입력해야 합니다.

-

syslog 메시지의 형식을 구성합니다. 이를 통해 경고를 보내는 형식을 정의합니다.

- 로그 포워딩을 구성합니다. 이를 통해 어떤 로그를 보내고 어떤 로그를 트리거하는지 정의합니다.

- 변경 사항을 커밋합니다. 이를 통해 구성 변경 사항이 방화벽에 배포됩니다.

참고

경고에 해당하는 Traffic, Threat, WildFire Submission 및 Global Protect 로그는 Sophos 어플라이언스에 CEF 형식으로 전송됩니다.

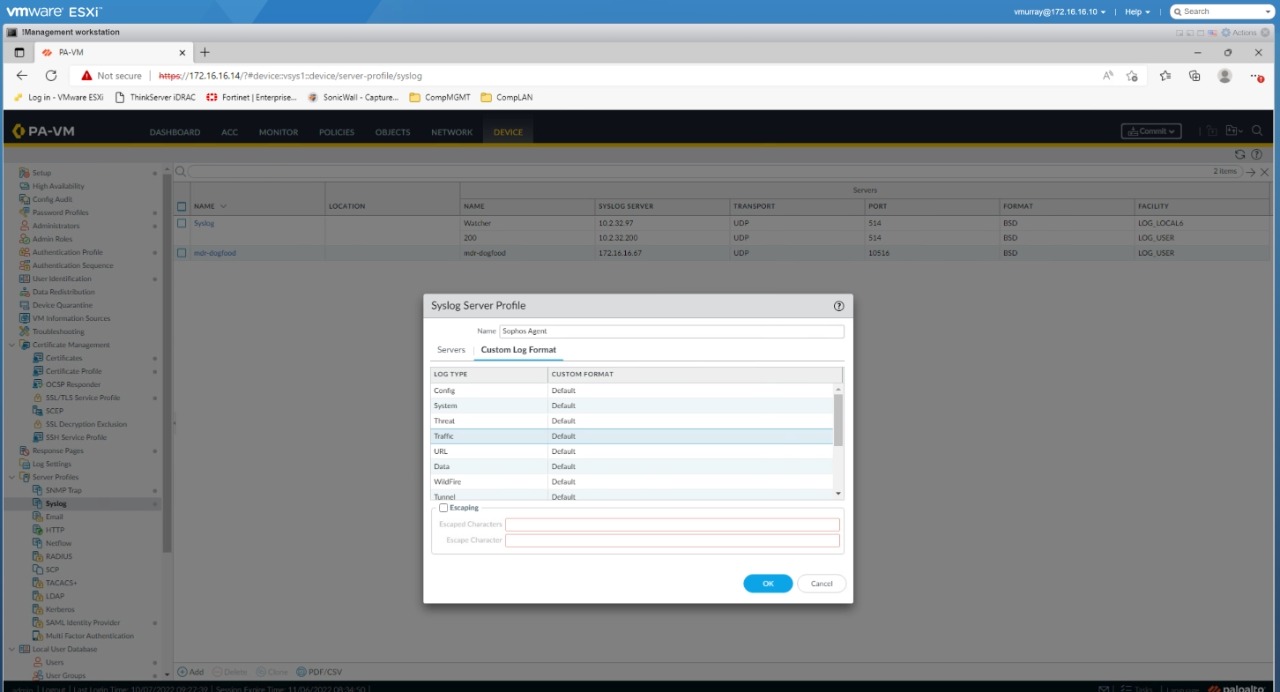

syslog 서버 프로필 구성

경고를 보낼 위치를 정의하는 프로필을 구성하려면 다음과 같이 하십시오.

- 장치 > 서버 프로필 > Syslog를 선택합니다.

- 추가를 클릭하고 프로필 이름(예: "Sophos 어플라이언스")을 입력합니다.

- 방화벽에 둘 이상의 가상 시스템(vsys)이 있는 경우 이 프로필이 있는 위치(

vsys또는Shared)를 선택합니다. - Syslog 서버 프로필을 클릭하고 추가를 클릭합니다.

- 해당 서버 프로필에 대한 이름을 입력합니다.

-

서버에 해당 Sophos 어플라이언스에 대한 다음 정보를 입력합니다.

- 이름: 이 서버의 고유 이름(예:

Sophos appliance). - SYSLOG 서버: 어플라이언스의 IP 주소입니다. 이 주소는 Sophos Central에 입력한 syslog IP 주소와 동일해야 합니다.

- 전송: Sophos Central에서 설정한 것과 동일한 전송 프로토콜을 선택합니다.

- 포트: Sophos Central에서 설정한 포트 번호입니다.

- 형식: BSD를 선택합니다(RFC3164와 동일).

- 기능: syslog 메시지의 우선 순위(PRI)를 계산하려면 syslog 표준 값을 선택합니다. 이 값은 사용하지 않으므로 기본 log_user를 선택하는 것이 좋습니다.

- 이름: 이 서버의 고유 이름(예:

아직 확인을 클릭하지 마십시오. 다음 섹션을 계속 진행합니다.

이 비디오에서는 syslog 서버 프로필을 구성하는 방법을 설명합니다.

syslog 메시지 형식 구성

경고

다음 단계는 Palo Alto PAN-OS 버전 9.1에서 CEF로 경고를 포맷하는 예를 보여줍니다. 아래 제공된 템플릿은 다른 버전에 적합하지 않을 수 있습니다. 특정 버전의 PAN-OS에 대한 CEF 경고 템플릿은 Palo Alto 공통 이벤트 형식 구성 가이드를 참조하십시오.

메시지 형식을 구성하려면 다음과 같이 하십시오.

- 사용자 지정 로그 형식 탭을 선택합니다.

-

트래픽을 선택하고 위협 로그 형식 텍스트 상자에 다음을 붙여 넣은 후 확인을 클릭합니다.

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanLinkChange=$link_change_count PanPolicyID=$policy_id PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSDWANClustype=$sdwan_cluster_type PanSDWANSite=$sdwan_site PanDynamicUsrgrp=$dynusergroup_name -

위협을 선택하고 위협 로그 형식 텍스트 상자에 다음을 붙여 넣은 후 확인을 클릭합니다.

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanDynamicUsrgrp=$dynusergroup_name -

Wildfire를 선택하고 위협 로그 형식 텍스트 상자에 다음을 붙여 넣은 다음 확인을 클릭합니다.

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid filePath=$cloud fileId=$pcap_id fileHash=$filedigest fileType=$filetype suid=$sender msg=$subject duid=$recipient oldFileId=$reportid PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSRuleUUID=$rule_uuid -

Global Protect를 선택하고 위협 로그 형식 텍스트 상자에 다음을 붙여 넣은 다음 확인을 클릭합니다.

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$type|$subtype|rt=$receive_time PanOSDeviceSN=$serial PanOSLogTimeStamp=$time_generated PanOSVirtualSystem=$vsys PanOSEventID=$eventid PanOSStage=$stage PanOSAuthMethod=$auth_method PanOSTunnelType=$tunnel_type PanOSSourceUserName=$srcuser PanOSSourceRegion=$srcregion PanOSEndpointDeviceName=$machinename PanOSPublicIPv4=$public_ip PanOSPublicIPv6=$public_ipv6 PanOSPrivateIPv4=$private_ip PanOSPrivateIPv6=$private_ipv6 PanOSHostID=$hostid PanOSDeviceSN=$serialnumber PanOSGlobalProtectClientVersion=$client_ver PanOSEndpointOSType=$client_os PanOSEndpointOSVersion=$client_os_ver PanOSCountOfRepeats=$repeatcnt PanOSQuarantineReason=$reason PanOSConnectionError=$error PanOSDescription=$opaque PanOSEventStatus=$status PanOSGPGatewayLocation=$location PanOSLoginDuration=$login_duration PanOSConnectionMethod=$connect_method PanOSConnectionErrorID=$error_code PanOSPortal=$portal PanOSSequenceNo=$seqno PanOSActionFlags=$actionflags -

확인을 클릭하여 Syslog 서버 프로필을 저장합니다.

이 비디오에서는 syslog 메시지 형식을 구성하는 방법을 설명합니다.

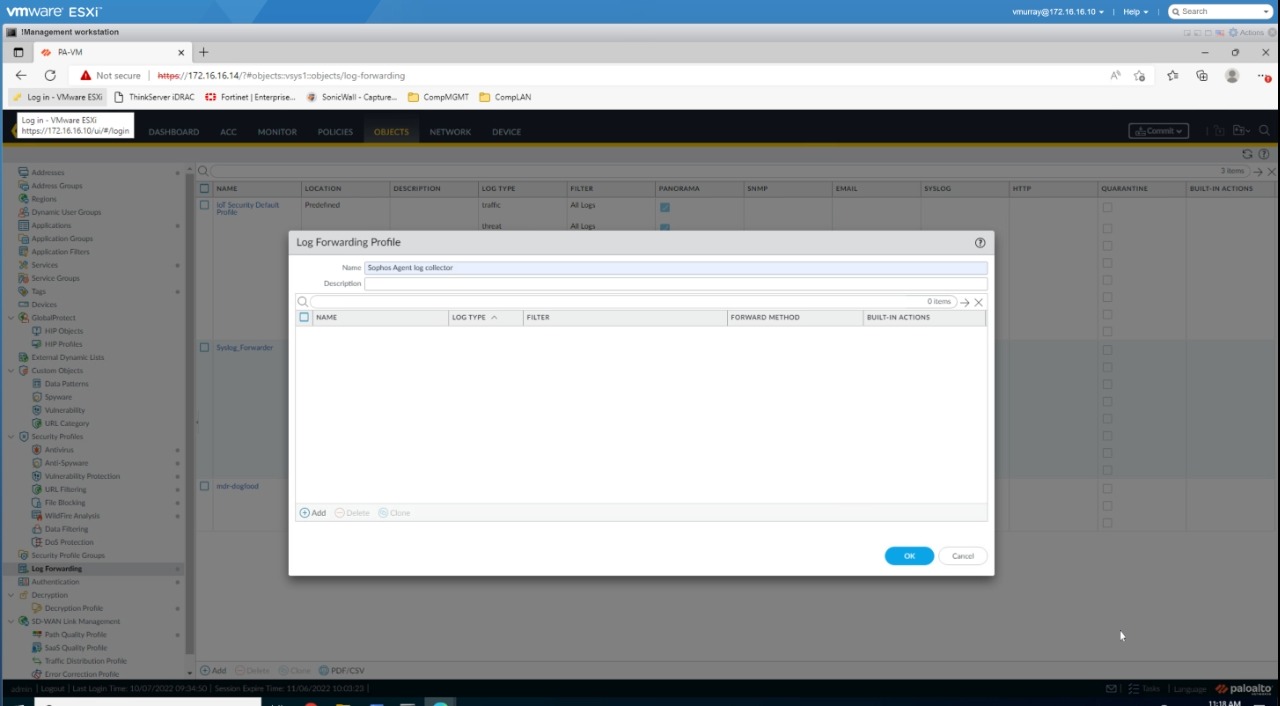

로그 포워딩 구성

로그 포워딩은 다음 두 단계로 구성됩니다.

- 로그를 포워딩하도록 방화벽을 구성합니다.

- 로그 생성 및 포워딩을 트리거합니다.

로그를 포워딩하도록 방화벽 구성

로그를 포워딩하도록 방화벽을 구성하려면 다음과 같이 하십시오.

- 개체 > 로그 포워딩을 선택하고 추가를 클릭합니다.

- 로그 포워딩 프로필에 고유 이름을 입력합니다(예:

Sophos appliance). - 추가를 클릭합니다.

- 로그 포워딩 프로필 일치 목록에서 포워딩하고자 하는 로그 유형에 대한 이름을 입력합니다. 기본값은 트래픽입니다.

- SYSLOG를 선택한 다음, 로그를 포워딩할 서버를 선택합니다. 이것은 추가한 서버의 이름입니다. syslog 서버 프로필 구성을 참조하십시오.

- 확인을 클릭합니다.

-

추가할 각 로그 유형, 심각도 수준 및 Wildfire 결과에 대해 이 단계를 반복합니다. 다음을 추가하는 것이 좋습니다.

- 트래픽(기본값)

- 위협

- Wildfire

- Global Protect

-

OK을 클릭합니다.

이 동영상에서는 로그를 포워딩하도록 방화벽을 구성하는 방법을 안내합니다.

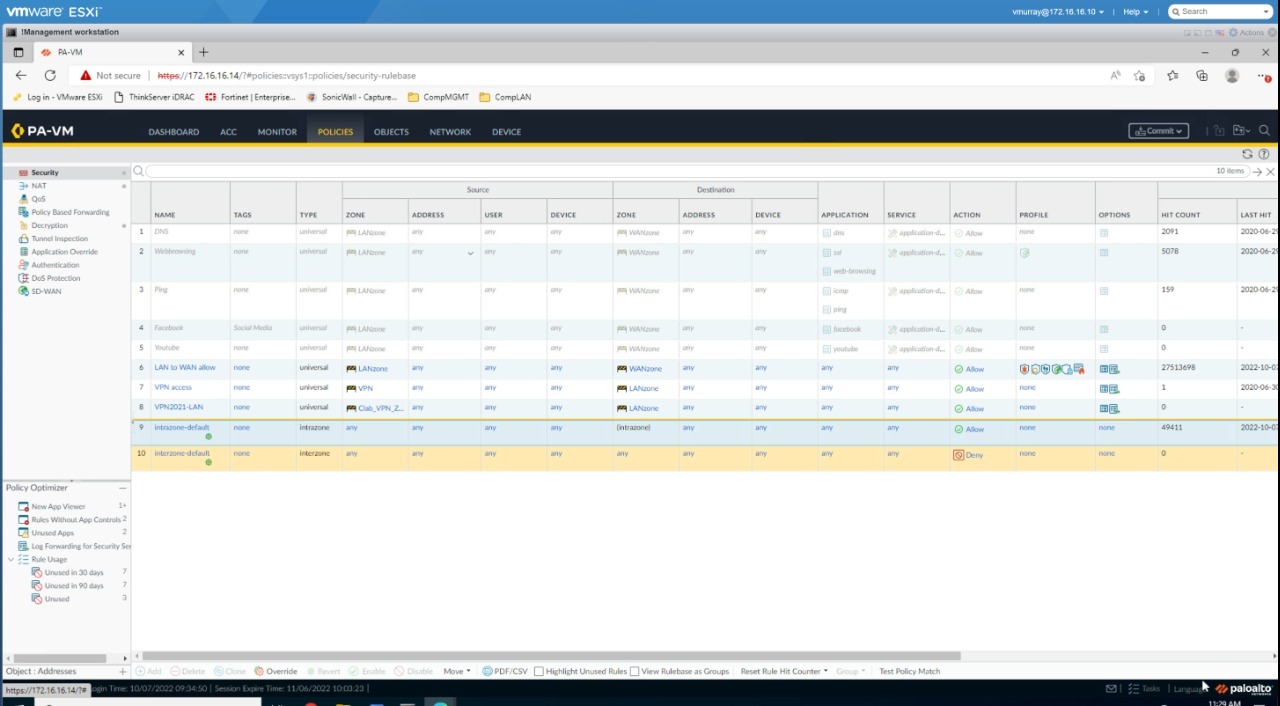

로그 생성 및 포워딩 구성

다음에는 로그 포워딩 프로필을 보안 정책에 할당하여 로그 생성 및 포워딩을 트리거합니다. 이것은 로그 생성 및 포워딩을 구성합니다.

이렇게 하려면, 다음 과정을 수행하십시오.

- 정책 > 보안을 선택하고 사용하고자 하는 정책을 선택합니다.

- 보안 정책 규칙에서 작업을 선택합니다.

- 프로필 설정에서 프로필 유형에 대해 프로필을 선택합니다.

- 프로필 유형 아래에서 모니터링할 보안 프로필을 선택합니다.

- 로그 설정에서 세션 시작 시 로그 및 세션 종료 시 로그를 선택할 수 있습니다. 사용자 환경과 Sophos에 포워딩할 로그 및 알림에 따라 다르게 선택합니다.

- 로그 포워딩에서 작성한 프로필을 선택합니다. 로그 포워딩 구성을 참조하십시오.

- OK을 클릭합니다.

이 동영상에서는 로그 생성 및 포워딩을 구성하는 방법을 안내합니다.

변경 사항을 커밋합니다

구성이 완료되면 커밋을 클릭합니다. 유효성 검사 후 Sophos 데이터 레이크에 PAN-OS 경고가 나타나야 합니다.

추가 정보

Palo Alto Panorama 구성에 대한 자세한 내용은 다음을 참조하십시오.