Métodos de proteção de mensagens

O Sophos Email usa diferentes métodos de proteção e criptografia de mensagens. Quando não podemos usar um método, mudamos para o próximo método mais seguro. Você pode controlar a ordem em que aplicamos os métodos de segurança.

Veja aqui como cada método funciona e como eles funcionam em conjunto. Se não for possível usar um método específico, usamos um método diferente, dependendo do seu ambiente e do ambiente com o qual você se comunica.

Nota

Você deve ativar o TLS no servidor de e-mail ou no serviço de e-mail para usar um desses métodos de proteção de mensagens.

Faça isso antes de configurar seus métodos de proteção de mensagens. Caso contrário, a conexão entre a Sophos e seu servidor ou serviços de e-mails será interrompida e você não poderá enviar ou receber e-mails.

Recomendamos o TLS 1.3. A string cipher é 'TLSv1.2+FIPS:kRSA+FIPS:!eNULL:!aNULL'. Para obter mais informações, consulte Modo FIPS e TLS.

Em uma política do Secure Message, você pode escolher entre os métodos a seguir.

- Proteger usando TLS: Usa criptografia de e-mail baseada em envio "push" usando AES 256 durante o transporte de e-mail. Os usuários gerenciam seus e-mails criptografados com seus clientes de e-mail habituais.

- Proteger usando S/MIME: Você troca certificados e chaves com as organizações com as quais se comunica. O S/MIME assina as mensagens, elas não são necessariamente criptografadas.

- Criptografia via Push: Somente mensagens enviadas. Os e-mails criptografados são convertidos em arquivos PDF e os anexos são criptografados nativamente. Eles são entregues ao cliente de e-mail dos usuários.

- Criptografia via Portal: Somente mensagens enviadas. Entrega e-mails criptografados ao Sophos Secure Message. Os destinatários gerenciam os seus e-mails protegidos no Sophos Secure Message.

Autenticação TLS

O TLS (Transport Layer Security) impede a interceptação e a adulteração das mensagens em trânsito.

Em uma política do Secure Message, você pode escolher versões de TLS. Você também pode escolher a ação a ser tomada se o remetente ou o destinatário não tiver a versão de TLS correta ou não oferecer suporte a TLS.

- TLS 1.3 preferido: Se o remetente não oferecer suporte a TLS 1.3, será usado TLS 1.2.

- TLS 1.3 necessário: Se o remetente não oferecer suporte a TLS 1.3, as mensagens serão rejeitadas. As mensagens na saída podem ser enviadas usando criptografia de envio por push.

- TLS 1.2 necessário: Se o remetente não oferecer suporte a TLS 1.2, as mensagens serão rejeitadas. As mensagens na saída podem ser enviadas usando criptografia de envio por push.

Alerta

Se você selecionar TLS 1.3 necessário ou TLS 1.2 necessário, a comunicação por e-mail será interrompida em qualquer versão de TLS diferente daquela selecionada.

Recomendamos TLS 1.3 preferido, que tenta primeiro o TLS 1.3 e depois muda para TLS 1.2 se for necessário. Isso é mais flexível e tem menos probabilidade de causar uma falha na troca de mensagens.

Se a mensagem não puder ser entregue por TLS, você pode selecionar Fazer fallback para criptografia de push da mensagem toda para que a mensagem seja enviada como um e-mail criptografado por push.

Você pode optar por permitir a entrega não criptografada de mensagens, caso o remetente não ofereça suporte a TLS. Nós não recomendamos fazer isso.

Você também pode optar por verificar certificados para conexões TLS de saída. Se você selecionar TLS 1.3 necessário ou TLS 1.2 necessário, clique em Verificar certificado. O certificado TLS será verificado para garantir que foi emitido para o domínio do destinatário. Se a verificação falhar, a mensagem não será entregue.

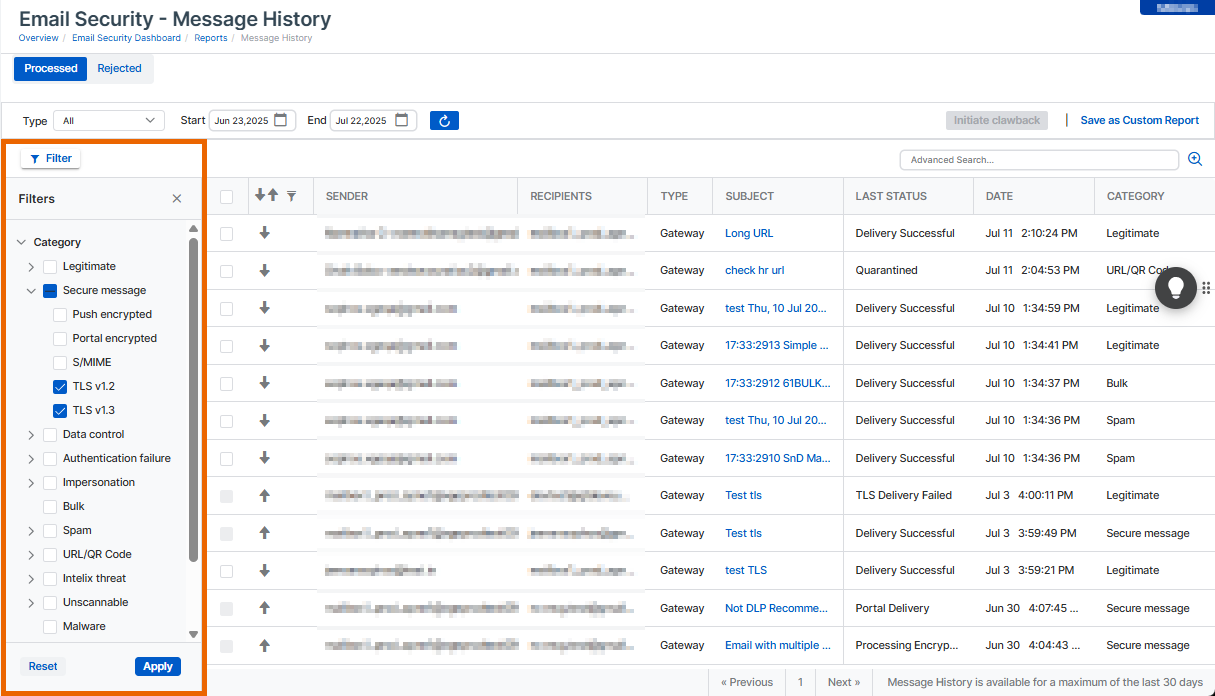

Você pode exibir detalhes da versão TLS em Histórico de mensagens. Use o painel Filtrar à esquerda para filtrar mensagens; em seguida selecione a categoria Mensagem segura e escolha a versão do TLS para refinar a lista de mensagens exibidas.

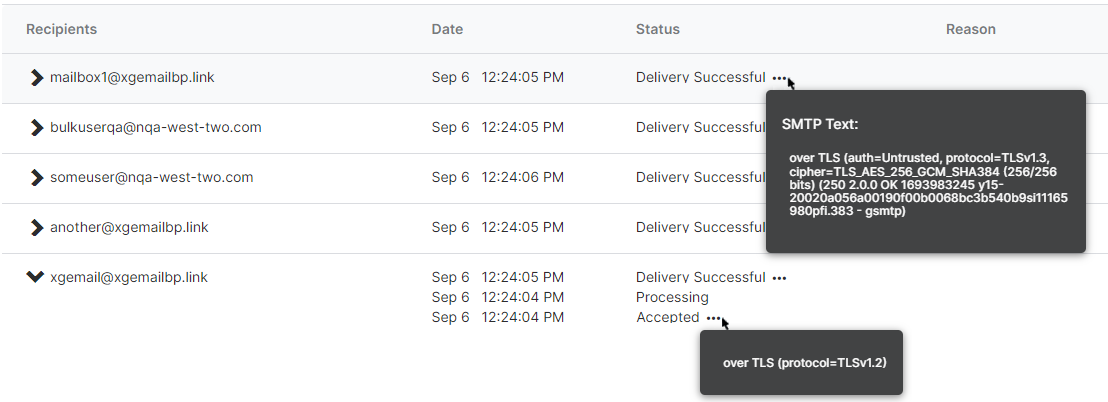

Para saber mais sobre a mensagem, clique no assunto para ver seus detalhes. Em Detalhes da mensagem, passe o mouse sobre as reticências (três pontos) em Status e você verá que a conexão está protegida por TLS. Você também pode ver a versão TLS sendo autenticada.

Nota

Se o Sophos Email não conseguir verificar a assinatura da CA de emissão, o Texto SMTP mostrará que a entrega TLS não era confiável.

O vídeo a seguir mostra como verificar a versão TLS no Histórico de mensagens.

Configuração de proteção S/MIME

Você pode proteger mensagens usando S/MIME (Secure/Multipurpose Internet Mail Extensions). Ele protege as mensagens recebidas, enviadas ou ambas.

Você deve ativar e configurar a proteção S/MIME antes, para poder usá-la em políticas. Clique no ícone Configurações gerais ![]() . Em Email Security, clique em S/MIME. Consulte Configurações de S/MIME.

. Em Email Security, clique em S/MIME. Consulte Configurações de S/MIME.

Você pode verificar as mensagens recebidas em relação aos certificados anexados aos e-mails. Para obter detalhes sobre como o Sophos Email extrai certificados, consulte Comportamento de extração de certificado.

O Sophos Email Security não pode verificar as mensagens recebidas assinadas pelo certificado autoassinado de um terceiro até que você carregue o certificado. Para isso, clique no ícone Configurações gerais ![]() . Em Segurança de E-mail, clique em S/MIME; em seguida, clique em Certificados S/MIME Externos. Consulte Certificados S/MIME Externos.

. Em Segurança de E-mail, clique em S/MIME; em seguida, clique em Certificados S/MIME Externos. Consulte Certificados S/MIME Externos.

Se o Sophos Email Security não tiver todos os certificados S/MIME para assinar e criptografar uma mensagem de saída, nós tentamos criptografar a mensagem usando Criptografia de push. Consulte Processamento de saída de mensagem.

Nota

Os convites do calendário enviados são excluídos da assinatura S/MIME e da criptografia para assegurar que sejam exibidos corretamente para todos os destinatários.

Você pode descriptografar mensagens recebidas e criptografar mensagens enviadas.

Você pode escolher as seguintes ações se uma mensagem falhar em uma verificação S/MIME.

- Colocar em quarentena, deletar ou entregar e-mails recebidos com uma mensagem adicionada à linha de assunto para alertar o destinatário.

- Deletar, colocar em quarentena, entregar ou retornar os e-mails enviados.

- Para as mensagens enviadas, você pode selecionar Criptografar por push toda a mensagem na liberação. Consulte Processamento de saída de mensagem.

Processamento da entrada da mensagem

Para as mensagens recebidas, se você configurar apenas uma das opções S/MIME (Verificar mensagens na entrada ou Descriptografar mensagens na entrada), somente a camada externa da mensagem será processada. Se a opção selecionada não corresponder ao tipo de mensagem recebida, a mensagem falhará.

Para mensagens recebidas, você pode definir a ação de falha como Entregar se as mensagens precisarem ser verificadas ou descriptografadas depois que o Sophos Email Security as tiver processado. Por exemplo, um usuário pode ter seus certificados e chaves privadas armazenados no software de e-mail.

Por exemplo, se você tiver selecionado Verificar mensagens na entrada e a mensagem não estiver assinada, a mensagem falhará. Ou, se você tiver selecionado Descriptografar mensagens na entrada e a mensagem não estiver criptografada, a mensagem falhará.

A maneira como as mensagens recebidas são processadas depende de quais configurações S/MIME estão ativadas.

Se você ativar Verificar mensagens na entrada e desativar Descriptografar mensagens na entrada, as mensagens serão processadas da seguinte forma.

| Condição das mensagens recebidas | Ações |

|---|---|

| Criptografada e depois assinada. | Mensagem verificada e entregue. Se a verificação falhar, aplicamos a ação escolhida por você. Não descriptografamos a mensagem. |

| Assinada e depois criptografada. | Nenhuma ação de S/MIME. Aplicamos a ação escolhida por você. |

| Assinada, não criptografada. | Mensagem verificada e entregue. Se a verificação falhar, aplicamos a ação escolhida por você. |

| Criptografada, não assinada. | Nenhuma ação de S/MIME. Aplicamos a ação escolhida por você. |

| Não assinada ou criptografada. | Nenhuma ação de S/MIME, mensagem entregue. |

Se você desativar Verificar mensagens na entrada e ativar Descriptografar mensagens na entrada, as mensagens serão processadas da seguinte forma.

| Condição das mensagens recebidas | Ações |

|---|---|

| Criptografada e depois assinada. | Nenhuma ação de S/MIME. Aplicamos a ação escolhida por você. |

| Assinada e depois criptografada. | Mensagem descriptografada e entregue. Se a descriptografia falhar, aplicamos a ação escolhida por você. |

| Assinada, não criptografada. | Nenhuma ação de S/MIME. Aplicamos a ação escolhida por você. |

| Criptografada, não assinada. | Mensagem descriptografada e entregue. Se a descriptografia falhar, aplicamos a ação escolhida por você. |

| Não assinada ou criptografada. | Nenhuma ação de S/MIME, mensagem entregue. |

Processamento de saída de mensagem

O Sophos Email Security pode entregar mensagens criptografadas com Criptografia via Push se não for possível usar S/MIME. Por exemplo, o Sophos Email Security pode não ter todos os certificados necessários para que o S/MIME funcione.

Para ativar esse recurso, siga este procedimento:

- Na Falha na ação das mensagens de saída, selecione Quarentena ou Entregar.

- Selecione Criptografar por push toda a mensagem na liberação.

Se você selecionar Entregar e a criptografia S/MIME falhar, o Sophos Email Security usa a Criptografia via Push para criptografar a mensagem e a envia imediatamente.

Se você selecionar Quarentena e a criptografia S/MIME falhar, o Sophos Email Security usa a Criptografia via Push para criptografar a mensagem e a envia quando você libera a mensagem da quarentena. Para obter mais informações sobre Criptografia via Push, consulte Criptografia via Push.

Criptografia via Push

A Criptografia via Push converte e-mails em arquivos de documentos protegidos por senha. Os usuários devem ser capazes de ler arquivos de documentos protegidos por senha.

- Arquivos do Microsoft Office, ZIP e PDF têm criptografia interna. Podemos gerar vários anexos com esses arquivos.

- Criptografamos todos os outros arquivos; por exemplo, arquivos de texto sem formatação e HTML são criptografados como arquivos PDF. O conteúdo de e-mail é criptografado como um arquivo de documento protegido por senha.

- Você precisa de um visualizador de documentos, como o Adobe Reader para exibir e-mails e anexos criptografados.

- É possível visualizar e responder mensagens em dispositivos móveis.

A primeira vez que um usuário recebe um e-mail protegido, o Sophos Secure Message lhe envia um e-mail de notificação. O e-mail de notificação contém um link para o Sophos Secure Message e solicita a configuração de uma senha para o Sophos Secure Message. O link no e-mail de notificação expira após 30 dias.

Para escolher a forma como uma mensagem é criptografada, adicione uma regra adequada na política de Controle de dados. Para obter uma lista de cabeçalhos de email compatíveis, consulte Cabeçalhos de e-mail.

Nota

Os usuários só podem usar a senha para e-mails na região de onde o e-mail original foi originado. Se os usuários receberem um e-mail criptografado de outra região, eles precisarão definir outra senha.

Depois de definir a senha, o usuário recebe um e-mail protegido da Sophos, incluindo os anexos criptografados. Para abrir o e-mail protegido, o usuário insere a senha que criou.

Os usuários respondem aos e-mails protegidos em seus clientes de e-mail. Eles clicam em Responder no arquivo de documento criptografado protegido por senha.

Os usuários seguem o mesmo processo para ambas as seleções, Criptografar toda a mensagem e Criptografar somente anexos.

Os usuários podem acessar a documentação sobre mensagens criptografadas por push no portal de gerenciamento. Para obter detalhes, consulte Criptografia via Push.

Criptografia via Portal

Você precisa de uma licença do complemento Sophos Email Portal Encryption para usar a Criptografia via Portal. Você também precisa criar uma nova política do Secure Message.

A licença do complemento permite que você personalize a marca em seus e-mails de criptografia e no portal Secure Message. Consulte Marca personalizada.

Se você ativar a Criptografia via Portal, os usuários gerenciam seus e-mails protegidos no Sophos Secure Message.

A primeira vez que um usuário recebe um e-mail criptografado, o Sophos Secure Message lhe envia um e-mail de notificação. O e-mail de notificação contém um link para o Sophos Secure Message e solicita a configuração de uma conta do Sophos Secure Message. O link no e-mail de notificação expira na data especificada no e-mail.

Para escolher a forma como uma mensagem é criptografada, adicione uma regra adequada na política de Controle de dados. Para obter uma lista de cabeçalhos de email compatíveis, consulte Cabeçalhos de e-mail.

Nota

Os usuários só podem usar a conta para e-mails na região de onde o e-mail original protegido foi originado. Se os usuários receberem um e-mail protegido de outra região, deverão configurar outra conta.

Depois de configurar a conta, o usuário vai para o Sophos Secure Message ler e responder aos seus e-mails protegidos.

Os usuários podem acessar a documentação sobre mensagens criptografadas pelo portal no portal Web. Para obter detalhes, consulte Criptografia via Portal.

Portal de administração

Com o portal de administração, você pode gerenciar credenciais de destinatário e gerar relatórios detalhados sobre trocas de mensagens.

Para obter mais informações, consulte Portal de administração.

Recuperação de mensagem enviada

Você pode recuperar uma mensagem criptografada depois que ela for entregue com sucesso ao seu usuário.

Para obter mais informações, consulte Recuperação de mensagem enviada.