Usar o OpenID Connect como um provedor de identidade

Você pode configurar o login único iniciado pelo provedor de serviços com provedores de identidade OpenID Connect (OIDC).

Requisitos

Você precisa ser um Super Admin.

Alerta

Se você quiser usar o início de sessão federado como a sua opção de login, certifique-se de que todos os seus administradores e usuários estejam atribuídos a um domínio e tenham um provedor de identidade.

Você deve verificar um domínio primeiro. Consulte Verificar um domínio federado.

Se você quiser adicionar o OpenID Connect como um provedor de identidade, faça o seguinte:

-

Configure seu provedor de identidade para permitir que o Sophos Central verifique usuários e administradores.

-

Certifique-se de que o seu provedor de identidade aceita solicitações de autorização do Sophos Central.

-

Forneça as informações de que precisamos para nos comunicarmos com o seu provedor de identidade. Precisamos das seguintes informações:

- ID do cliente

- Emissor

- Endpoint autorizado

- URL de JWKS

Solicitações de autenticação

Fazemos solicitações de autenticação de fluxo de concessão implícito a um provedor de identidade OIDC. Não solicitamos códigos de acesso usando fluxo implícito. Suas configurações de integração de aplicativos para o seu provedor de identidade devem aceitar as seguintes solicitações OAUTH com o callback a https://federation.sophos.com/login/callback.

GET ?/oauth2/v1/authorize

<client_id> xxxxxxxxxxxxxxxxxxxxxxxxxx </client_id>

<scope>openid profile email</scope>

<response_type>id_token</response_type>

<redirect_uri>https://federation.sophos.com/login/callback</redirect_uri>

<login_hint> xxxxxxxxxxxxxxxxxxxxxxxxxx </login_hint>

<response_mode>form_post</response_mode>

<nonce> xxxxxxxxxxxxxxxxxxxxxxxxxx </nonce>

<state>xxxxxxxxxxxxxxxxxxxxxxxxxx</state>"

Configurar o Okta como um provedor de identidade

Se você quiser adicionar o Okta como um provedor de identidade, faça o seguinte:

- Configure um aplicativo OIDC (OpenID Connect) implícito para usar com o Sophos Central.

- Obtenha as informações de que precisamos para nos comunicarmos com o Okta.

Configurar a integração de um aplicativo para o Sophos Central

Recomendamos que você leia a documentação do Okta para obter mais informações sobre como configurar integrações de aplicativos Okta. Consulte a ajuda do Okta, Sign users in to your web application.

Nota

Estas instruções fornecem uma visão geral de como configurar a integração de um aplicativo do Sophos Central no Okta.

Para configurar uma integração de aplicativo, siga este procedimento:

- Faça login na sua conta do Okta.

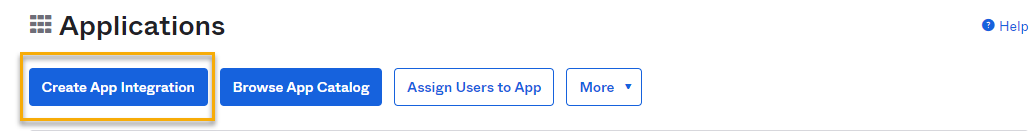

- Vá para Applications.

-

Clique em Create App Integration.

-

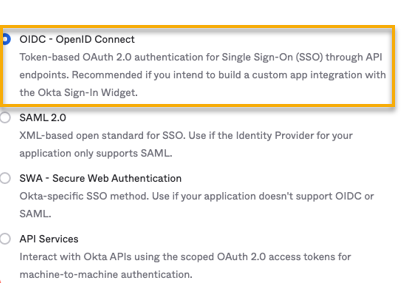

Clique em OIDC – OpenID Connect.

-

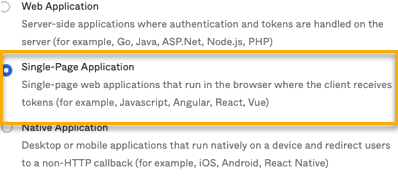

Clique em Single-Page Application.

-

Clique em Avançar.

-

Dê um nome à integração de aplicativo.

O nome deve ser exclusivo. Por exemplo, "Sophos Central SSO 1".

-

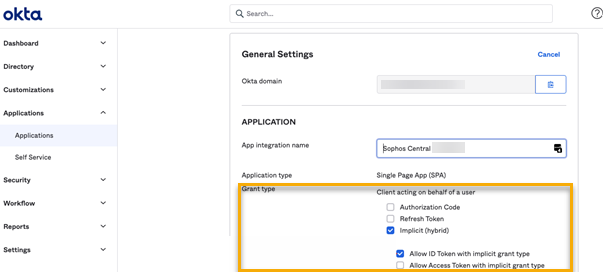

Em Grant type, escolha Implicit hybrid.

-

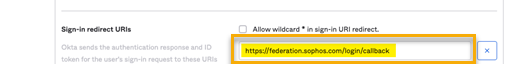

Em Sign-in redirect URIs, insira

https://federation.sophos.com/login/callback.Isso autoriza solicitações de autenticação do Sophos Central.

-

Clique em Salvar.

-

Selecione o aplicativo Sophos Central e clique em General Settings.

Obter as informações necessárias para adicionar o Okta como seu provedor de identidade

Para obter as informações, faça o seguinte:

-

Você precisa saber o seu domínio de autorização do Okta. Para localizá-lo, siga este procedimento:

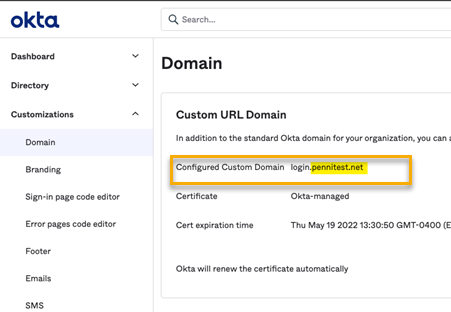

- Vá para Customizations e clique em Domain.

- Procure Custom URL Domain.

-

Localize Configured Custom Domain e anote o domínio.

Essas informações são inseridas no Emissor quando você configura o Issuer do Okta no Sophos Central.

Esta captura de tela mostra um domínio de exemplo.

login.pennitest.net.Você também usa essas informações para obter os valores Authz endpoint do endpoint autorizado e JWKS URL.

-

Authz endpoint e JWKS URL são derivados do seu domínio de autorização.

-

Authz endpoint é o seu domínio de autorização e um caminho padrão que termina em

authorize. O caminho completo segue este formato:https://{$Issuer}/oauth2/v1/authorize. Para obter ajuda para localizar o seu Authz endpoint, consulte authorize.Usando o domínio de exemplo, Authz endpoint é

https://login.pennitest.net/oauth2/v1/authorize. -

JWKS URL é o seu domínio de autorização e um caminho padrão que termina em

keys. O caminho completo segue este formato:https://{$Issuer}/oauth2/v1/keys. Para obter ajuda para localizar o seu JWKS URL, consulte keys.Usando o domínio de exemplo, JWKS URL é

https://login.pennitest.net/oauth2/v1/keys.

-

-

Vá para Applications e clique em Applications.

- Selecione o seu aplicativo Sophos Central.

-

Procure por Client Credentials.

- Localize o seu Client ID. Anote-o, pois ele será necessário para configurar o Okta como o seu provedor de identidade.

Agora você pode adicionar o Okta como um provedor de identidade. Consulte Adicionar o provedor de identidade (Entra ID/Open IDC/ADFS).

Usar o Google Workspace como um provedor de identidade

Recomendamos que você leia as seguintes páginas da ajuda do Google: