Configurar o Microsoft Entra ID para permitir que os usuários façam login usando o UPN

Esta página fornece um método alternativo para configurar o Azure IDP. Siga as instruções nesta página se quiser exigir que seus usuários finais se autentiquem com um Nome Principal de Usuário (UPN) diferente do endereço de e-mail principal.

Se o endereço de e-mail de seus usuários for o mesmo que seus nomes principais (PNs), consulte Adicionar o provedor de identidade (Entra ID/Open IDC/ADFS).

As etapas principais são as seguintes:

- Configurar o Microsoft Entra ID no portal do Azure.

- Usar o Microsoft Entra ID como um provedor de identidade no Sophos Central.

Configurar o Microsoft Entra ID no portal do Azure

Para configurar o Microsoft Entra ID no portal do Azure, veja as principais etapas a seguir:

- Crie um aplicativo Azure.

- Configure a autenticação do aplicativo.

- Defina a configuração do token.

- Atribua as permissões de aplicativo.

Consulte as seguintes seções para obter mais detalhes.

Criar um aplicativo Azure

Para criar um aplicativo Azure, faça o seguinte:

- Faça login no seu portal Azure.

-

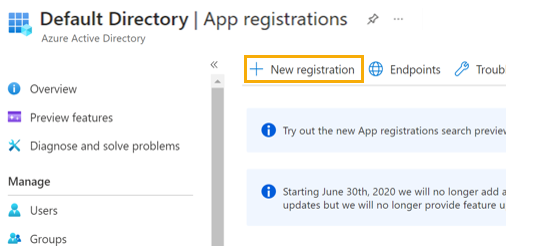

No menu Gerenciar, clique em Registros de aplicativo.

-

Na página Registros de aplicativos, clique em Novo registro.

-

Insira um nome para o aplicativo.

-

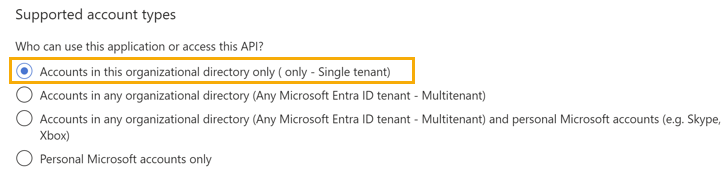

Em Supported account types, selecione Accounts in this organizational directory only (Default Directory only - Single tenant).

-

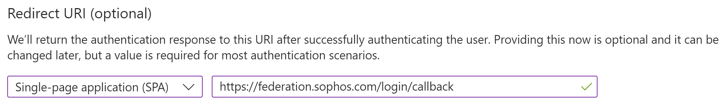

Em URI de redirecionamento (opcional), selecione Aplicativo de página única (SPA) e insira a seguinte URL:

https://federation.sophos.com/login/callback. -

Clique em Registrar.

Configurar a autenticação do aplicativo

Para configurar a autenticação do aplicativo, siga este procedimento:

- No aplicativo que você criou, clique em Authentication.

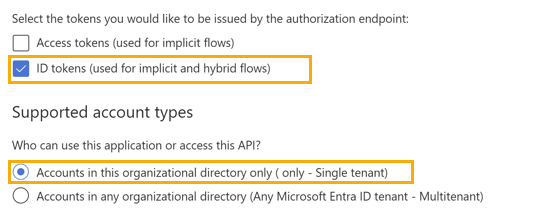

- Em Implicit grant and hybrid flows, selecione ID tokens (used for implicit and hybrid flows).

- Em Supported account types, selecione Accounts in this organizational directory only (Default Directory only - Single tenant).

-

Clique em Salvar.

Definir configuração do token

Para configurar um token, siga este procedimento:

- No aplicativo que você criou, clique em Token configuration.

- Em Optional claims, clique em Add optional claim.

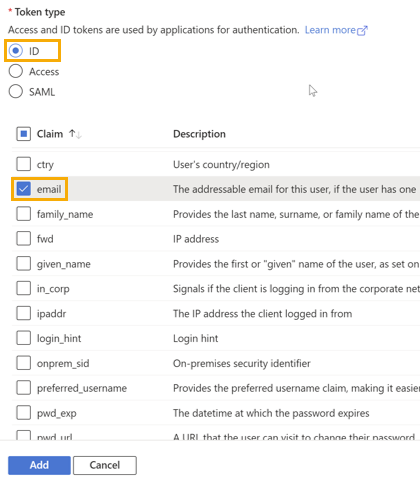

-

Em Token type, selecione ID e depois selecione email.

-

Selecione Adicionar.

-

Em Add optional claim, selecione Turn on the Microsoft Graph email permission e clique em Add.

Atribuir permissões de aplicativo

Para atribuir permissões de aplicativo, siga este procedimento:

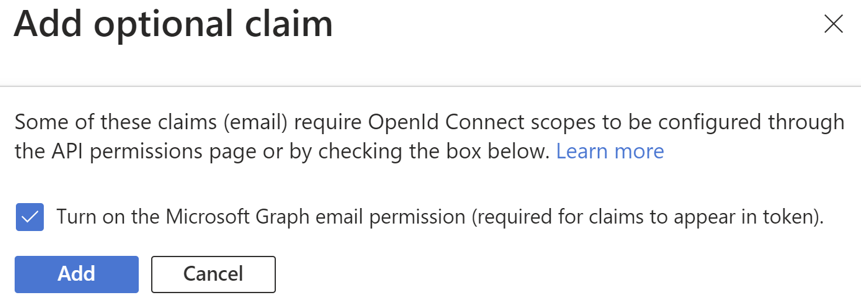

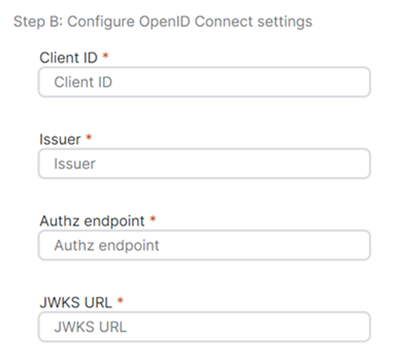

- No aplicativo que você criou, clique em API permissions.

-

Em Configured permissions, clique em Grant admin consent for <conta>.

-

Clique em Sim.

Usar o Microsoft Entra ID como um provedor de identidade no Sophos Central

Você pode adicionar o Microsoft Entra ID como um provedor de identidade.

Para adicionar o Microsoft Entra ID como provedor de identidade, faça o seguinte:

- No Sophos Central, clique no ícone Configurações gerais

.

. - Em Administração, clique em Provedores de identidade federados.

- Clique em Adicionar provedor de identidade.

- Insira um Nome e uma Descrição.

- Clique em Tipo e escolha OpenID Connect.

- Clique em Fornecedor e escolha Microsoft Entra ID.

- Se você já configurou o Microsoft Entra ID no portal do Azure, pule a Etapa A: Configurar OpenID Connect.

-

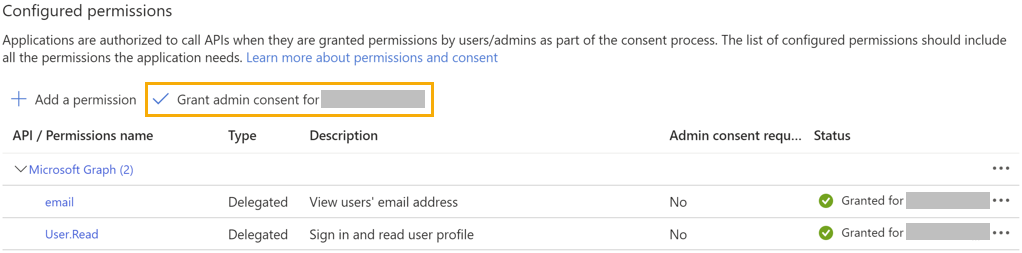

Na Etapa B: Configurar os parâmetros de OpenID Connect, faça o seguinte:

-

Em ID do cliente, digite o ID do cliente do aplicativo que você criou no Azure da seguinte forma:

- No portal do Azure, vá para Registros de aplicativo.

- Selecione o aplicativo que você criou.

- Copie o ID em ID do Cliente do aplicativo e cole-o em ID do cliente no Sophos Central.

-

Em Emissor, digite a seguinte URL:

https://login.microsoftonline.com/<tenantId>/v2.0Substitua o ID do locatário existente pelo ID do locatário de sua instância do Azure.

Para encontrar o ID do locatário, siga este procedimento:

- No portal do Azure, vá para Registros de aplicativo.

- Selecione o aplicativo que você criou.

- O valor do ID do Directory (locatário) é o ID do locatário da sua instância do Azure.

-

Em Endpoint autorizado, digite a seguinte URL:

https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/authorizeSubstitua o ID do locatário existente pelo ID do locatário que você copiou anteriormente.

-

Em URL de JWKS, digite a seguinte URL:

https://login.microsoftonline.com/<tenantId>/discovery/v2.0/keysSubstitua o ID do locatário existente pelo ID do locatário que você copiou anteriormente.

-

-

Clique em Selecionar um domínio e escolha o seu domínio.

Você pode adicionar mais de um domínio, mas só pode associar um usuário a um domínio.

-

Escolha se deseja ativar a imposição de MFA pelo IDP selecionando uma das seguintes opções:

- Imposição de MFA pelo IdP

- Sem imposição de MFA pelo IdP

-

Clique em Salvar.

Como os usuários fazem login usando UPN

O procedimento a seguir mostra como seus usuários finais fazem login depois que você conclui a configuração acima.

-

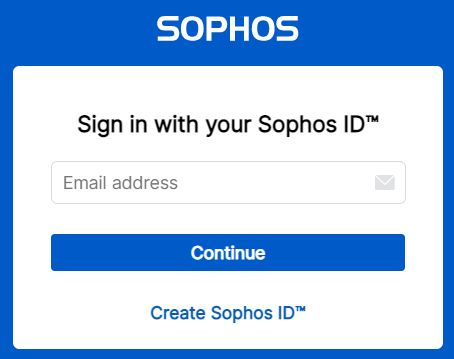

Os usuários e administradores fazem login no Sophos Central com seus endereços de e-mail associados.

-

A tela que eles veem depende de suas seleções em Configurações de início de sessão do Sophos.

-

Se você selecionou Credenciais do Sophos Central Admin ou federadas em Configurações de início de sessão do Sophos, os usuários e administradores poderão fazer login com qualquer uma das opções. Clique no ícone Configurações gerais

. Em Administração, clique em Configurações de início de sessão do Sophos.

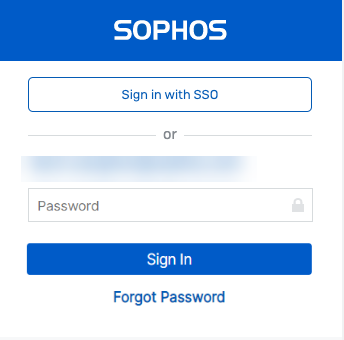

. Em Administração, clique em Configurações de início de sessão do Sophos.Para fazer login usando o UPN, eles devem fazer o seguinte:

-

Clicar em Conecte-se com o SSO.

Eles verão a página de login do Microsoft Azure.

-

Inserir o UPN e a senha.

-

-

Se você tiver escolhido Apenas credenciais federadas em Configurações de início de sessão do Sophos, eles verão a página de login do Microsoft Azure, onde poderão inserir o UPN e a senha. Clique no ícone Configurações gerais

. Em Administração, clique em Configurações de início de sessão do Sophos.

. Em Administração, clique em Configurações de início de sessão do Sophos.

-