Varreduras internas do Managed Risk

Você deve adicionar seus contatos autorizados e configurar varreduras de ativos externos antes de poder configurar as varreduras de ativos internos. Consulte Configuração do Managed Risk.

Você pode configurar as varreduras de vulnerabilidade e de descoberta de ativos internos em sua rede.

Você deve configurar e implantar um dispositivo de varredura de vulnerabilidade virtual antes para poder criar as varreduras.

Para obter detalhes dos requisitos do dispositivo da Sophos, consulte Requisitos do dispositivo Managed Risk.

As etapas principais são as seguintes:

- Adicionar um scanner.

- Implantar o dispositivo.

- Criar uma varredura de descoberta.

- Criar uma varredura de vulnerabilidade.

Você pode criar vários scanners e varreduras.

Adicionar scanner

Crie uma imagem virtual de um scanner da seguinte forma:

-

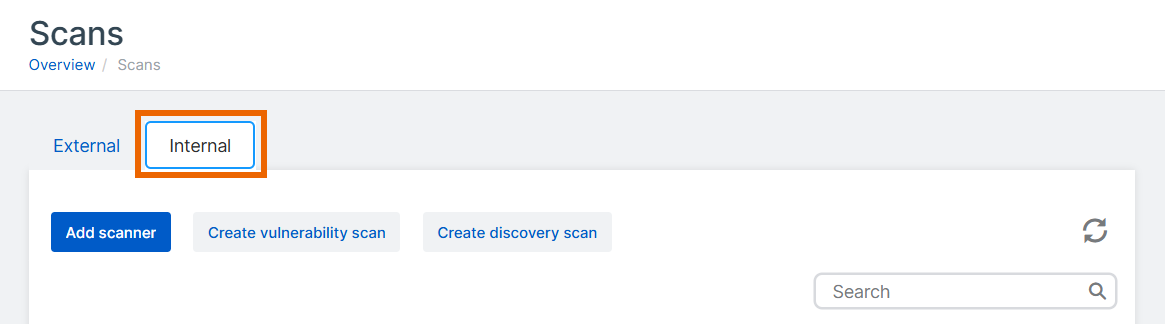

Na página Varreduras, selecione a guia Interno.

-

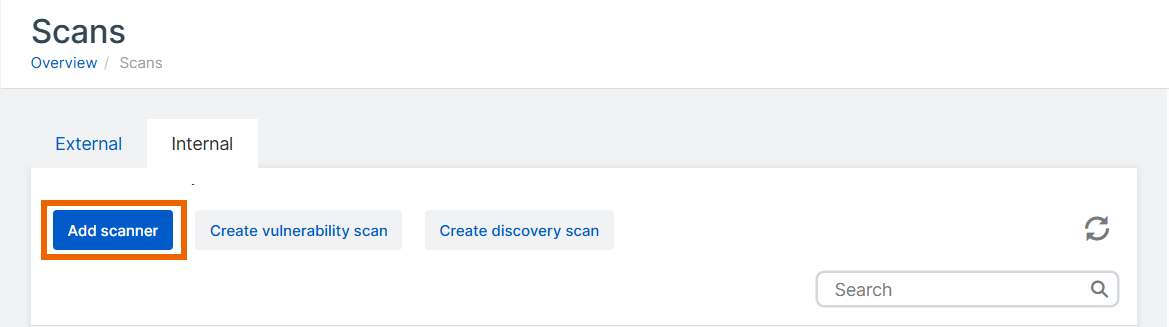

Clique em Adicionar scanner.

-

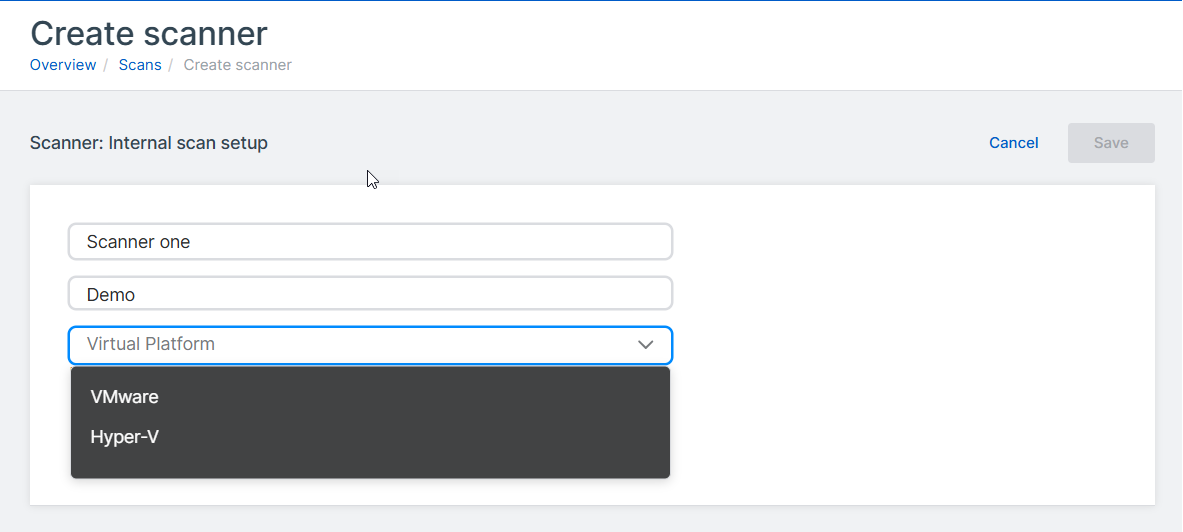

Insira o nome do scanner e uma descrição.

-

Em Plataforma virtual, selecione VMware ou Hyper-V.

-

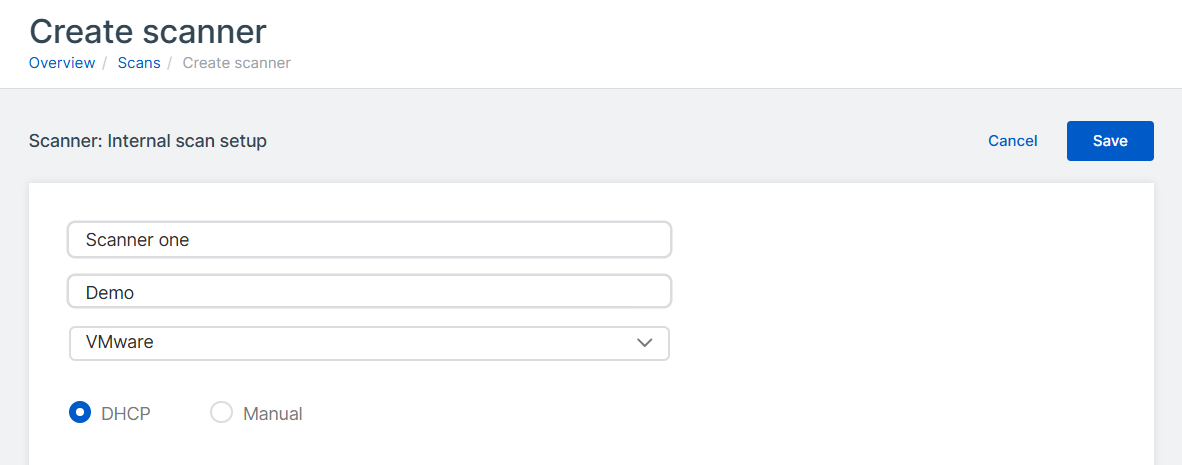

Especifique as configurações de IP. Isso configura a interface de gerenciamento do dispositivo.

-

Selecione DHCP para atribuir o endereço IP automaticamente.

Nota

Se você selecionar DHCP, deverá reservar o endereço IP.

-

Selecione Manual para especificar as configurações de rede.

-

-

Clique em Salvar.

-

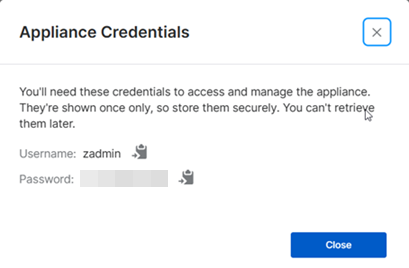

É criado um dispositivo. Uma caixa de diálogo pop-up mostra as credenciais que você precisa para acessar e gerenciar o dispositivo.

As credenciais são mostradas apenas uma vez. Copie esses valores e mantenha-os seguros.

-

Clique em Fechar.

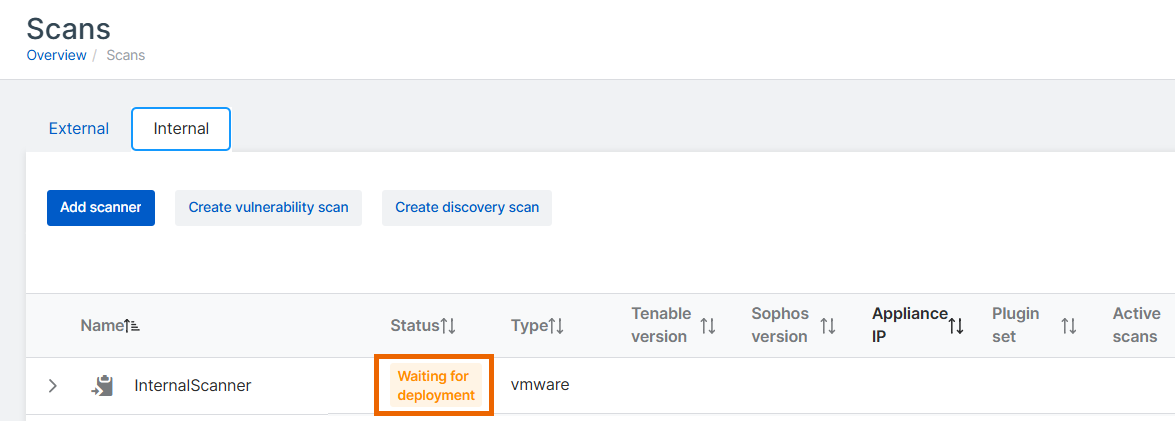

Na página Varreduras, agora o novo scanner é exibido na lista, com o status "Aguardando implantação".

-

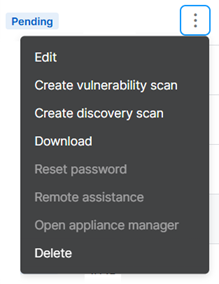

Na entrada do seu scanner, clique nos três pontos na coluna Ação.

Após a criação da imagem virtual, a opção Download é exibida no menu. Se demorar mais de alguns minutos, clique no botão Atualizar no canto superior direito da página.

-

Clique em Baixar para fazer o download da imagem virtual.

Implantar o dispositivo

Agora use a imagem que você baixou para implantar o dispositivo em sua infraestrutura virtual.

Atualmente, as plataformas compatíveis são:

- VMware ESXi 6.7 Update 3 ou posterior.

- Hyper-V versão 6.0.6001.18016 (Windows Server 2016) ou posterior.

Para obter detalhes completos sobre os requisitos do dispositivo, consulte Requisitos do dispositivo Managed Risk.

Clique na guia da sua plataforma abaixo para ver as instruções.

Restrição

Se estiver usando o ESXi, o arquivo OVA é verificado com o Sophos Central, portanto, ele só pode ser usado uma vez. Se for necessário implementar uma nova VM, você deve criar o arquivo OVA novamente no Sophos Central.

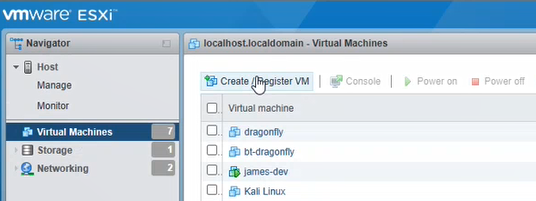

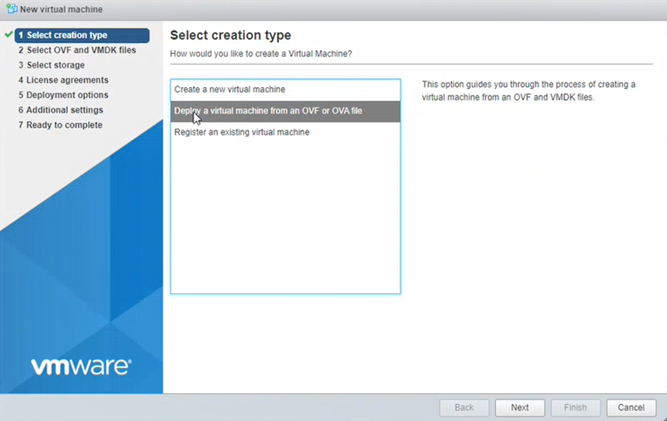

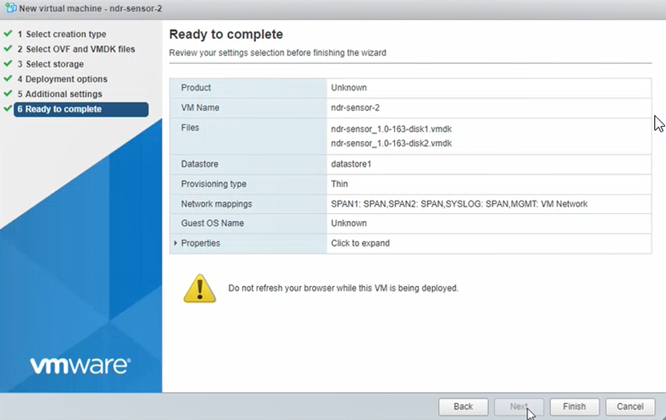

Em seu host ESXi, faça o seguinte:

- Selecione Virtual Machines.

-

Clique em Create/Register VM.

-

Em Select creation type, selecione Deploy a virtual machine from an OVF or OVA file. Clique em Avançar.

-

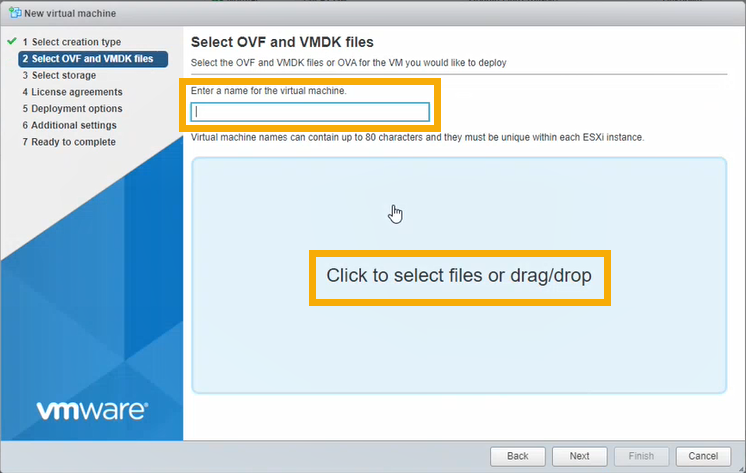

Em Select OVF and VMDK files, faça o seguinte:

- Digite o nome da VM.

- Clique na página para selecionar arquivos. Selecione o arquivo OVA que você baixou.

- Clique em Avançar.

-

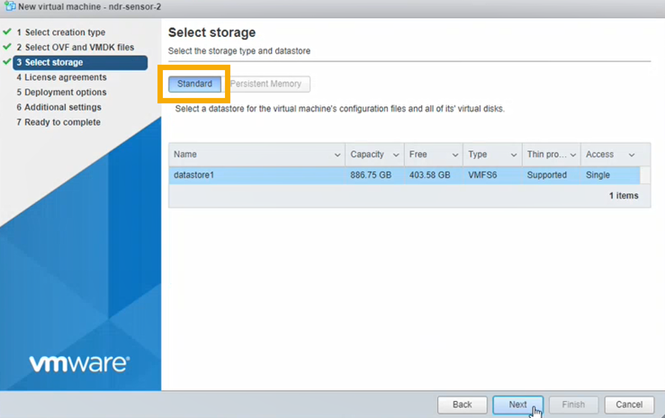

Em Select storage, selecione o armazenamento Standard. Em seguida, selecione o repositório de dados em que deseja colocar sua VM. Clique em Avançar.

-

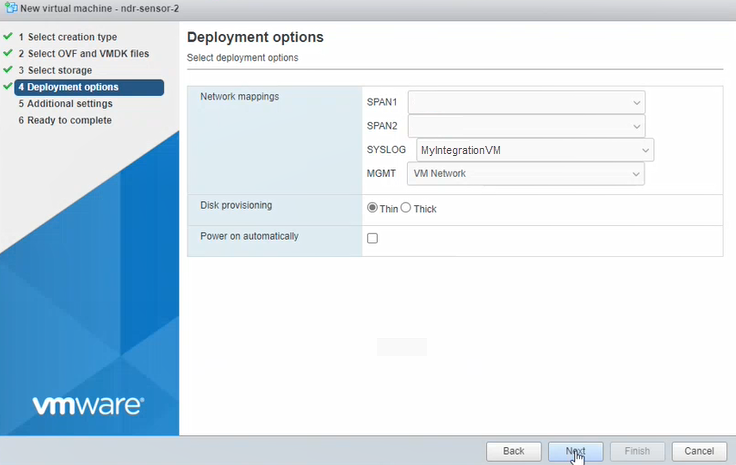

Em Deployment options, insira as configurações da seguinte forma.

- SPAN1 e SPAN2. Isso não é necessário para o dispositivo de varredura de vulnerabilidade. Selecione qualquer grupo de portas como um espaço reservado e, posteriormente, desconecte-o nas configurações da VM.

- SYSLOG. Esta interface não é utilizada para o dispositivo de varredura de vulnerabilidade. Sugerimos que você configure-o para usar o mesmo adaptador que será usado para a interface de gerenciamento abaixo.

-

Em MGMT, selecione a interface de gerenciamento para o dispositivo. Esta é a interface que você configurou no Sophos Central anteriormente. Ela será usada para executar varreduras de vulnerabilidade e se comunicará com a Sophos.

Se você selecionou DHCP durante a configuração, certifique-se de que a VM possa obter um endereço IP via DHCP.

-

Em Disk Provisioning, certifique-se de que Thin esteja selecionado.

- Certifique-se de que Power on automatically esteja selecionado.

- Clique em Avançar.

-

Ignore a etapa Additional settings.

-

Clique em Concluir. Aguarde até que a nova VM apareça na lista de VMs. Isso pode levar alguns minutos.

-

Ligue a VM e aguarde a conclusão da instalação.

A VM é inicializada pela primeira vez e verifica se pode se conectar aos grupos de portas corretos e à Internet. Em seguida, ela é reinicializada. Pode levar até 30 minutos.

-

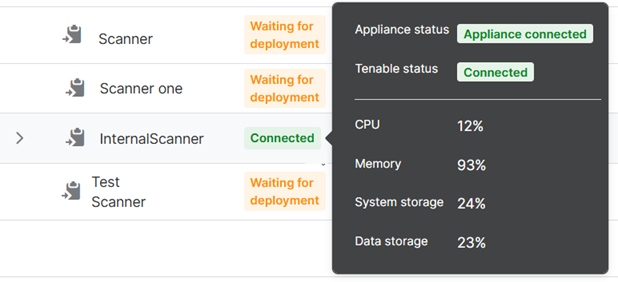

No Sophos Central, vá para Meus produtos > Managed Risk > Varreduras.

- Certifique-se de que a guia Interno esteja selecionada.

-

Vá para o seu scanner na lista. Passe o mouse sobre o Status para ver os detalhes. Você verá a mudança de status do dispositivo Baixado para Aguardando dispositivo, depois para Carregando plug-ins e, finalmente, para Conectado.

O status do scanner na lista também é "Conectado".

Agora você pode configurar suas varreduras de vulnerabilidade e descoberta dos ativos internos.

O arquivo Zip que você baixou no Sophos Central contém os arquivos necessários para implantar a sua VM: unidades virtuais, seed.iso e um script do PowerShell.

Para implantar a VM, faça o seguinte:

- Extraia o arquivo Zip para uma pasta no seu disco rígido.

- Vá para a pasta, clique com o botão direito do mouse no arquivo

nessus-scannere selecione Executar com o PowerShell. -

Se você vir uma mensagem de Aviso de segurança, clique em Abrir para permitir que o arquivo seja executado.

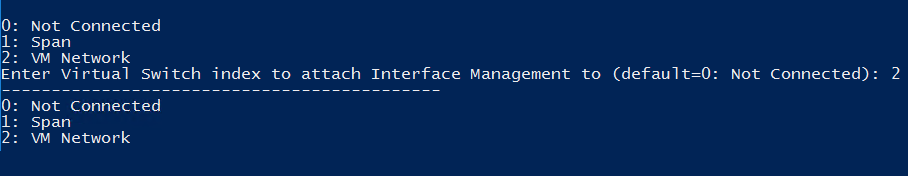

O script o leva através de uma série de questões.

-

Insira um nome para o VM.

- O script mostra onde os arquivos da VM serão armazenados. Essa é uma nova pasta no local de instalação padrão das unidades virtuais. Digite

Cpara permitir que o script a crie. - Digite o número de processadores (CPUs) a serem usados para a VM.

- Insira a quantidade de memória a ser usada em GB.

-

O script mostra uma lista numerada de todos os vSwitches atuais.

Selecione o vSwitch ao qual você deseja conectar a interface de gerenciamento e digite seu número. Esta é a interface que você configurou no Sophos Central anteriormente. Este vSwitch é usado para executar varreduras de vulnerabilidade e se comunicar com a Sophos.

Se você selecionou DHCP durante a configuração, certifique-se de que a VM possa obter um endereço IP via DHCP.

-

Digite o vSwitch que você deseja anexar à interface do syslog.

Esta interface não é utilizada para o dispositivo de varredura de vulnerabilidade. Insira o vSwitch que será usado para a interface de gerenciamento acima.

-

Você não precisa especificar vSwitches para capturar o tráfego de rede. Essas configurações só serão relevantes se você tiver o Sophos NDR. Selecione qualquer vSwitch como um espaço reservado e, posteriormente, desconecte-o nas configurações da VM.

O script do PowerShell configura a VM no Hyper-V. Você verá uma mensagem de Instalação concluída com êxito.

-

Use qualquer tecla para sair.

-

Abra o Hyper-V Manager. Agora você pode ver a VM na lista de máquinas virtuais. Se precisar, você pode alterar as configurações. Em seguida, ligue-a.

A VM é inicializada pela primeira vez e verifica se pode se conectar aos vSwitches corretos e à Internet. Em seguida, ela é reinicializada. Pode levar até 30 minutos.

- No Sophos Central, vá para Meus produtos > Managed Risk > Varreduras.

- Certifique-se de que a guia Interno esteja selecionada.

-

Vá para o seu scanner na lista. Passe o mouse sobre o Status para ver os detalhes. Você verá a mudança de status do dispositivo Baixado para Aguardando dispositivo, depois para Carregando plug-ins e, finalmente, para Conectado.

O status do scanner na lista também é "Conectado".

Agora você pode configurar suas varreduras de vulnerabilidade e descoberta dos ativos internos.

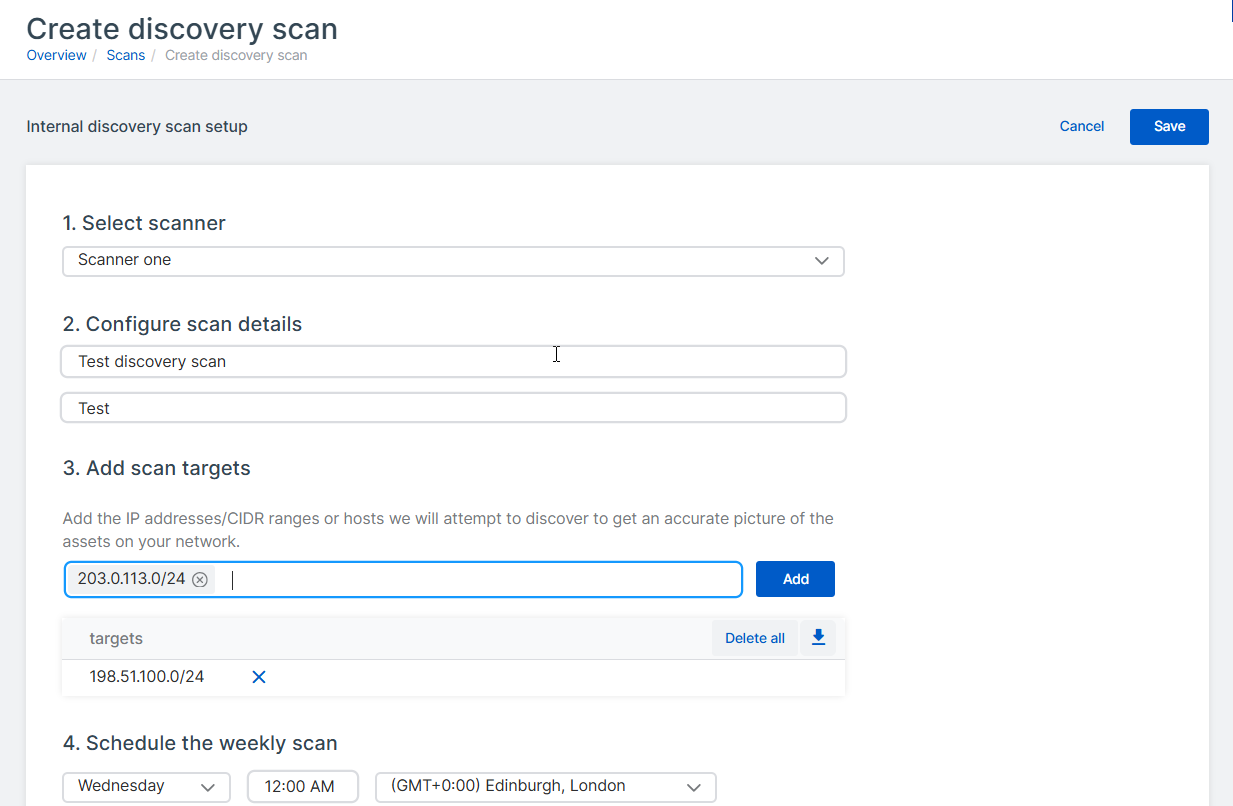

Criar varredura de descoberta

Uma varredura de descoberta relata seus ativos internos.

Recomendamos que você crie uma varredura de descoberta e verifique o relatório de varredura de descoberta para garantir que você veja os ativos esperados.

Para configurar uma varredura de descoberta, siga este procedimento:

- Vá para Meus produtos > Managed Risk > Varreduras.

- Na página Varreduras, selecione a guia Interno.

-

Clique em Criar varredura de descoberta.

A página Criar varredura de descoberta é aberta.

-

Em Selecionar scanner, selecione o scanner na lista.

- Em Configure os detalhes da varredura, insira um nome e uma descrição para a varredura.

-

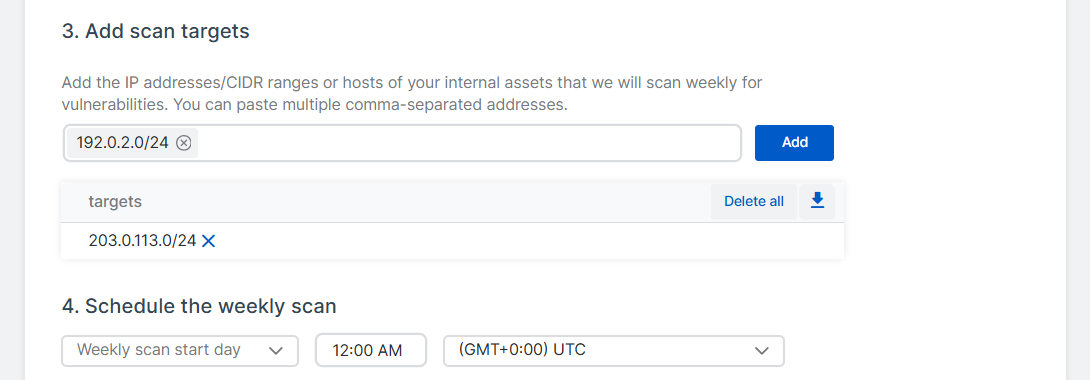

Em Adicione alvos de varredura, especifique os ativos que deseja varrer e clique em Adicionar.

Você pode inserir endereços IP, intervalos de IP CIDR e nomes de host. Se inserir itens individualmente, pressione ++Enter++ após cada item. Você também pode colar uma lista separada por vírgulas de itens na lista de destino.

-

Em Programe a varredura semanal, selecione o dia e a hora para a realização da varredura interna semanal.

Por padrão, as varreduras são executadas à meia-noite no fuso horário selecionado.

Depois de realizadas as varreduras, um relatório estará disponível na página Managed Risk > Histórico de relatórios.

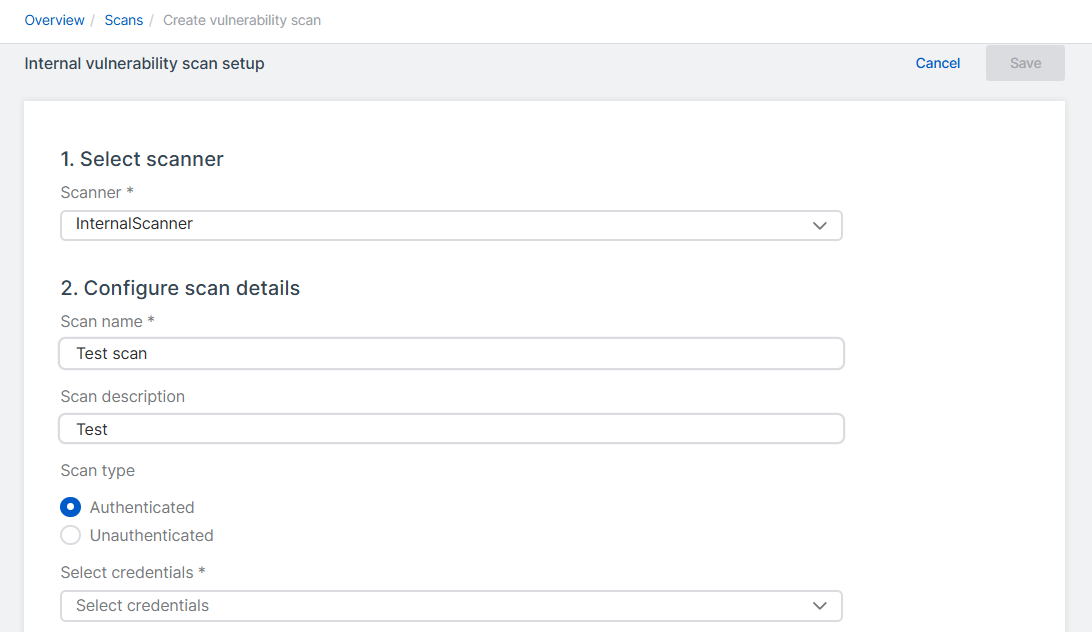

Criar uma varredura de vulnerabilidade

Para utilizar melhor as varreduras de vulnerabilidade interna, consulte também Diretrizes de varredura de vulnerabilidade interna.

As varreduras de vulnerabilidade interna são varreduras não autenticadas que não usam credenciais para verificar o dispositivo alvo e simular um invasor externo tentando obter acesso ao dispositivo.

Para configurar uma varredura de vulnerabilidade de ativos internos, faça o seguinte:

- Vá para Meus produtos > Managed Risk > Varreduras.

- Na página Varreduras, selecione a guia Interno.

-

Clique em Criar varredura de vulnerabilidade.

A página Criar varredura de vulnerabilidade é aberta.

-

Em Selecionar scanner, selecione o scanner na lista.

-

Em Configurar detalhes da varredura, faça o seguinte:

- Insira um nome e uma descrição para a varredura.

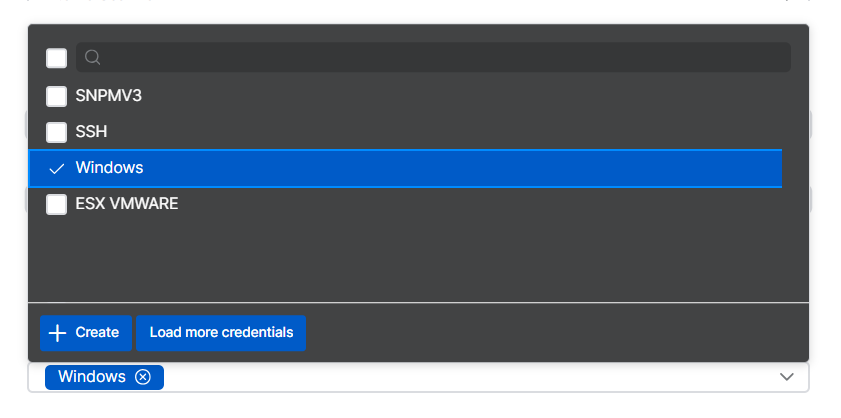

- Selecione o Tipo de varredura: Autenticado ou Não autenticado.

Se você selecionar Autenticado, verá o menu Selecionar credenciais.

-

Clique em Selecionar credenciais e selecione as credenciais que deseja usar. É possível selecionar até dez credenciais.

Se você precisar criar credenciais, clique em Criar. Para obter mais informações, consulte Credenciais do Managed Risk.

-

Em Adicione alvos de varredura, especifique os ativos que deseja varrer e clique em Adicionar.

Você pode inserir endereços IP, intervalos de IP CIDR e nomes de host. Se inserir itens individualmente, pressione ++Enter++ após cada item. Você também pode colar uma lista separada por vírgulas de itens na lista de destino.

-

Em Programe a varredura semanal, selecione o dia e a hora para a realização da varredura interna semanal.

Por padrão, as varreduras são executadas à meia-noite no fuso horário selecionado.

-

Clique em Salvar no canto superior direito da página.

A verificação de vulnerabilidade está agora configurada e será executada na hora agendada.

Após a execução da varredura semanal de vulnerabilidades internas, os relatórios da varredura ficarão disponíveis na página Managed Risk > Histórico de Relatórios.

Diretrizes de varredura de vulnerabilidade interna

Para varreduras de vulnerabilidade interna, o número máximo de ativos internos que você tem permissão para verificar é igual a 120% da sua contagem de licenças do Managed Risk.

Você pode configurar varreduras de vulnerabilidade para verificar ativos em VLANs diferentes na sua rede física. No entanto, é um requisito que o dispositivo de varredura tenha acesso bidirecional completo a todas as portas e protocolos nas outras VLANs na rede.

A adição de intervalos CIDR com sufixos de /16 e inferiores pode levar ao estouro do tempo limite da varredura devido à tentativa do scanner de realizar a varredura de um grande número de itens. Para evitar isso, configure várias varreduras para varrer diferentes intervalos de rede em dias diferentes e em horários diferentes.

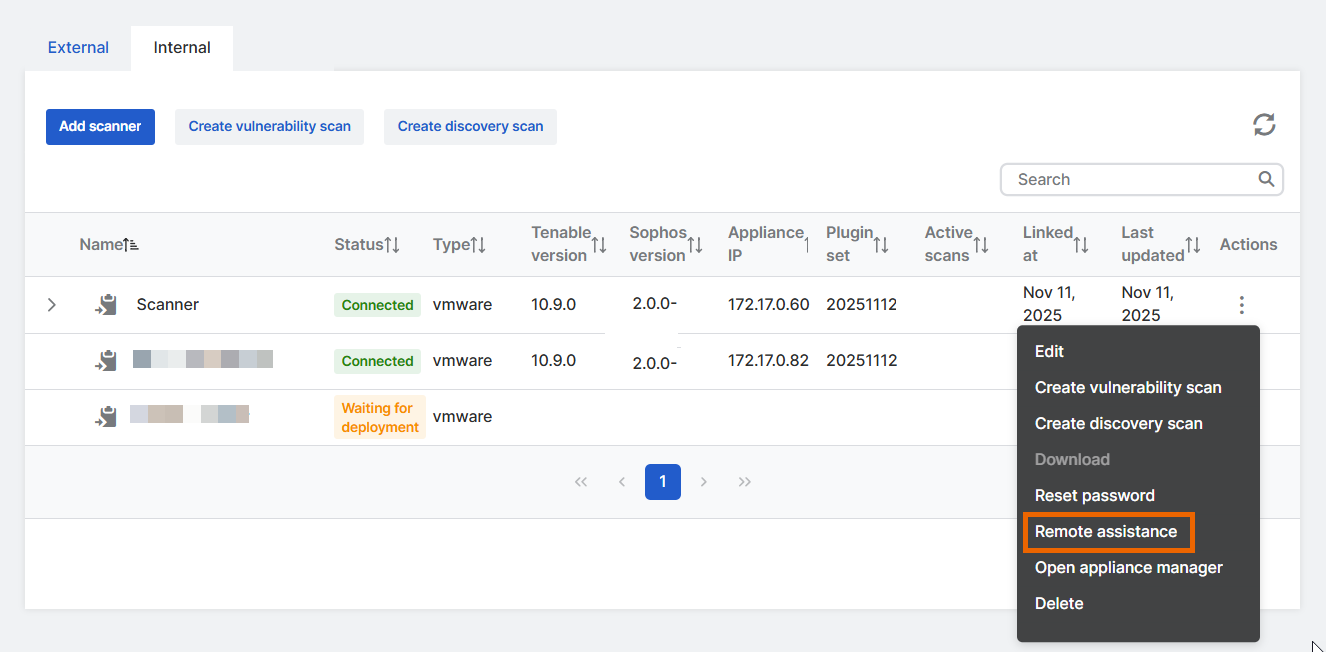

Assistência remota para dispositivos

Em alguns casos, o Suporte da Sophos precisa acessar o dispositivo remotamente. Você pode dar ao nosso pessoal o acesso por até sete dias, como segue.

O dispositivo deve estar on-line.

- Vá para Meus produtos > Managed Risk > Varreduras.

- Na página Varreduras, selecione a guia Interno.

-

Localize o dispositivo. Na coluna mais à direita, clique nos três pontos

e selecione Assistência remota.

e selecione Assistência remota. -

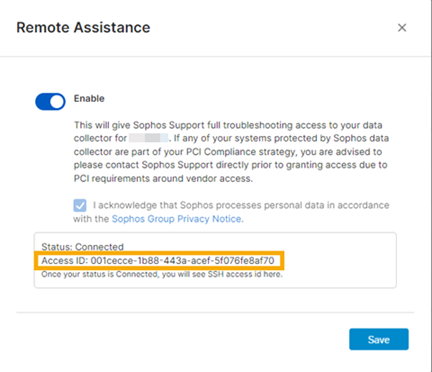

Na caixa de diálogo Assistência remota:

- Selecione Ativar.

- Marque a caixa de seleção para confirmar o Aviso de Privacidade do Sophos Group.

- Clique em Salvar.

O Sophos Central solicita um ID de acesso do dispositivo. Quando estiver disponível, ele será mostrado na caixa de diálogo.

-

Copie o ID de acesso e envie-o para o Suporte da Sophos. Eles o usam para acessar seu dispositivo.

O assistente remoto é desativado automaticamente após sete dias. Como alternativa, para desativá-lo manualmente, volte para a caixa de diálogo Assistência remota e desative Habilitar.