Detecções

Você precisa ter o Sophos EDR, XDR ou MDR para usar esse recurso.

As detecções mostram a atividade que você precisa investigar.

As detecções identificam atividades em seus dispositivos que são incomuns ou suspeitas, mas que não foram bloqueadas. Elas são diferentes dos eventos em que detectamos e bloqueamos atividades que já sabemos serem mal-intencionadas.

Geramos detecções baseadas em dados que os dispositivos carregam para o Sophos Data Lake. Verificamos esses dados em relação às regras de classificação de ameaças. Quando há uma correspondência, mostramos uma detecção.

Esta página informa como usar detecções para procurar possíveis ameaças.

Nota

Casos pode agrupar automaticamente as detecções relacionadas para uma análise mais avançada. Consulte Casos.

Para obter mais informações, consulte Updates to NDR Flow Detections.

Configurar detecções

Se você ainda não tiver detecções, será necessário permitir que os dispositivos carreguem dados para o Sophos Data Lake, para que possamos usá-los.

Você pode fazer upload de dados dos produtos Sophos e de produtos de terceiros.

Para obter informações sobre uploads dos produtos Sophos, consulte Uploads ao Data Lake. Para obter informações sobre uploads de produtos de terceiros, consulte Sobre integrações do MDR e XDR.

Ver suas detecções

Para ver suas detecções, vá para Centro de Análise de Ameaças > Detecções.

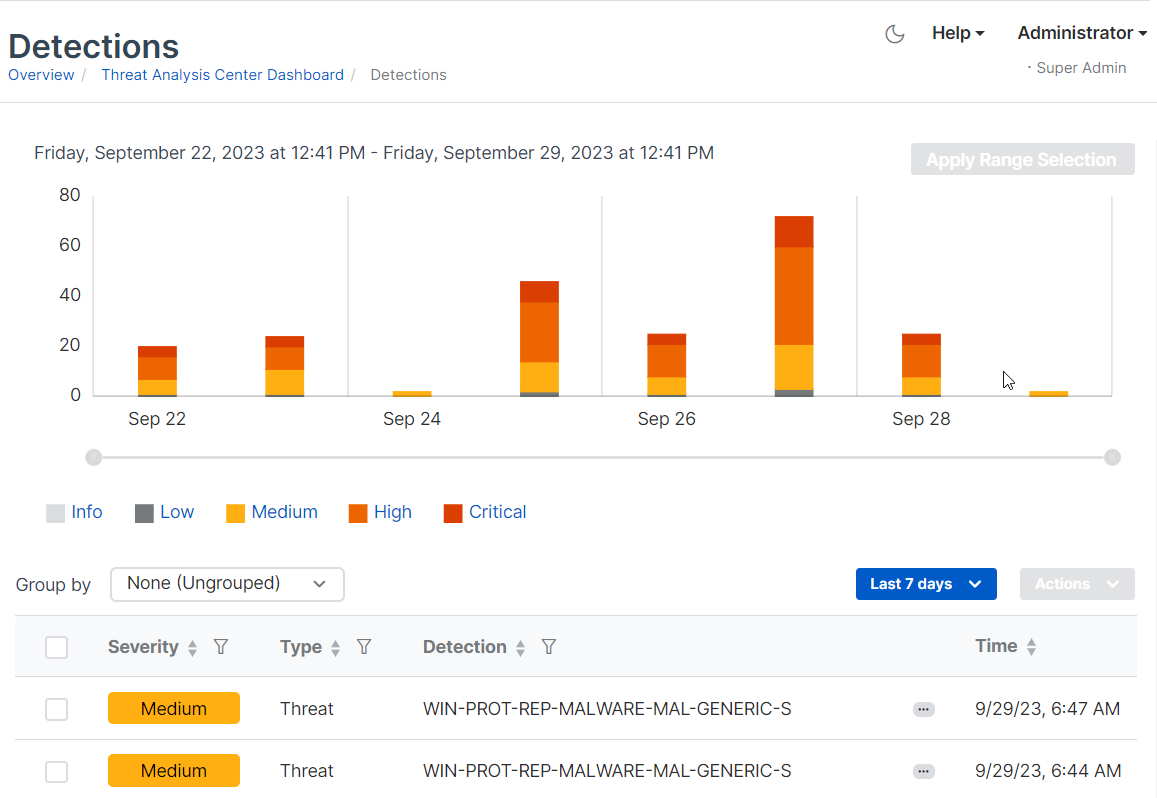

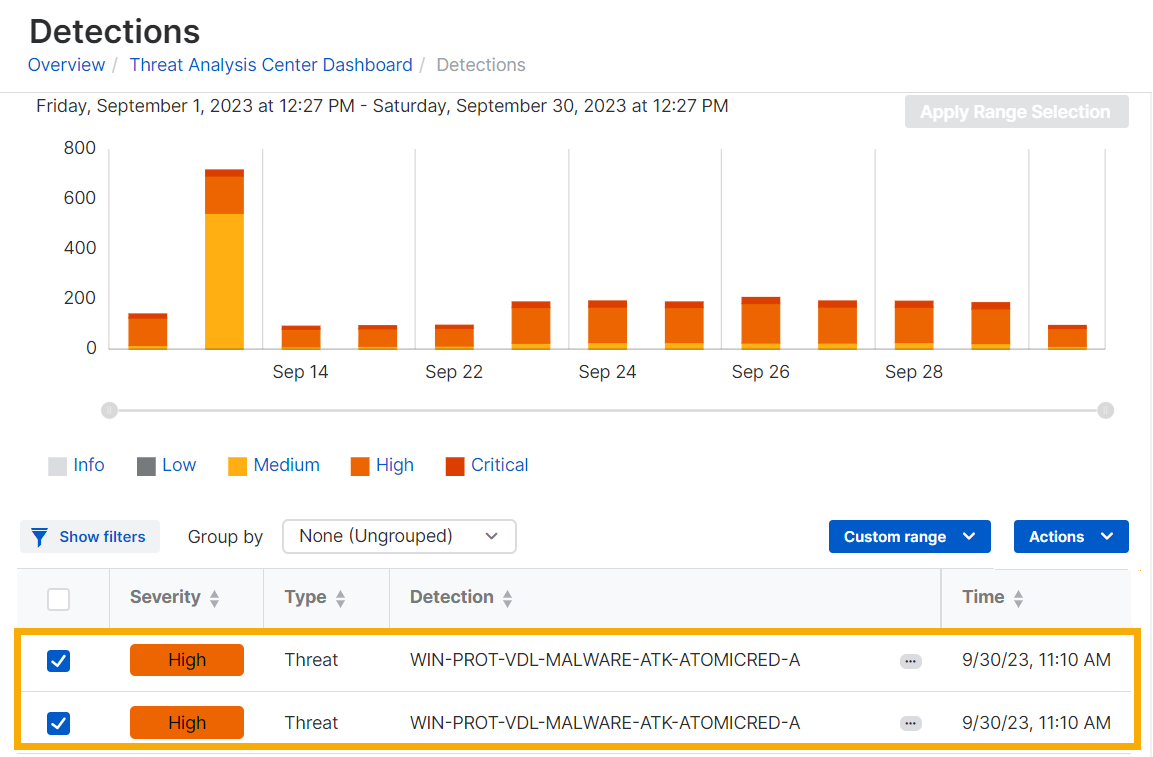

A página Detecções mostra dados de detecções no formato de gráfico de barras e como lista.

Ver um resumo

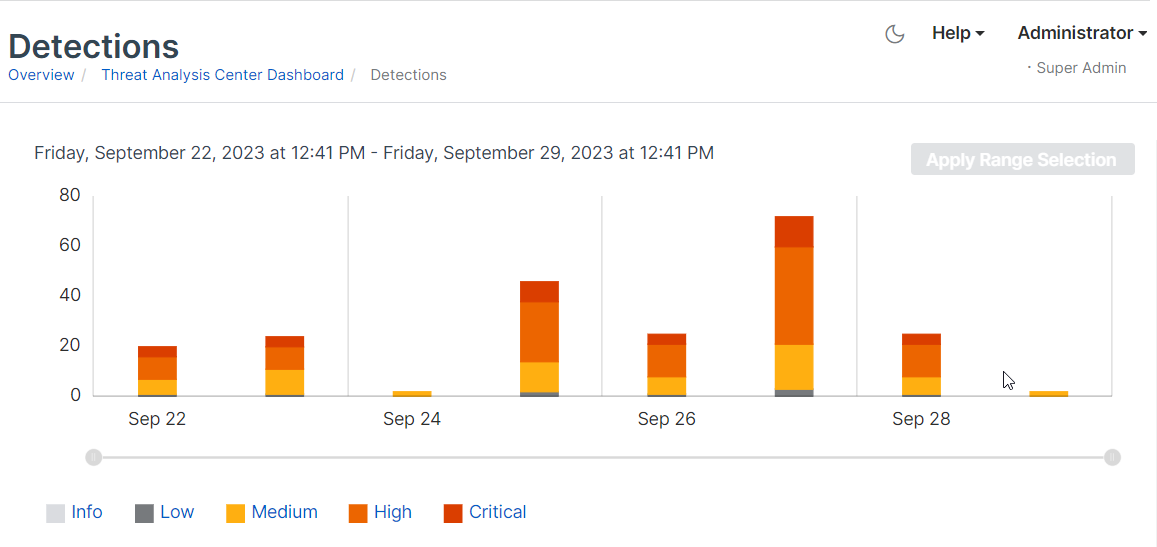

O gráfico de barras mostra um resumo das detecções recentes seguindo a linha do tempo. Por padrão, mostramos as detecções das 24 horas anteriores.

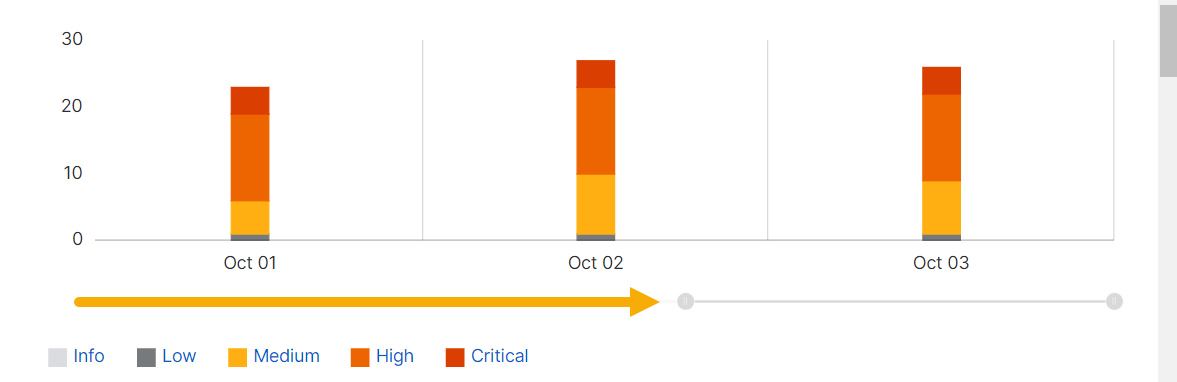

Usar a barra deslizante de intervalo de tempo

Você pode usar o controle deslizante para focar em um intervalo de tempo maior ou menor. Basta clicar na alça em uma extremidade do controle deslizante e arrastá-la.

Você também pode definir um intervalo de tempo diferente ou um intervalo personalizado usando o menu acima da lista de detecções.

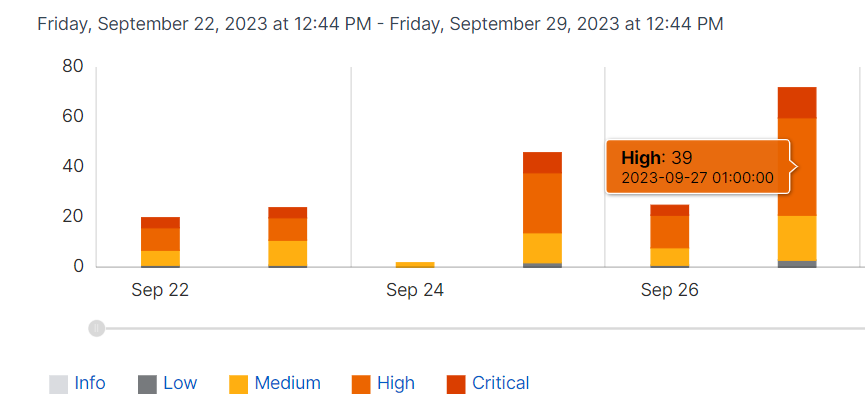

Usar o mouse para ver estatísticas

Você também pode obter um detalhamento do número de detecções. Vá para uma barra no gráfico, coloque o cursor sobre uma banda (por exemplo, alta severidade) e passe o mouse para ver o número de detecções com aquele grau de severidade.

Nota

Você também pode clicar em uma banda no gráfico de barras para mostrar apenas detecções com aquela severidade na lista de detecções.

Ver a lista de detecções

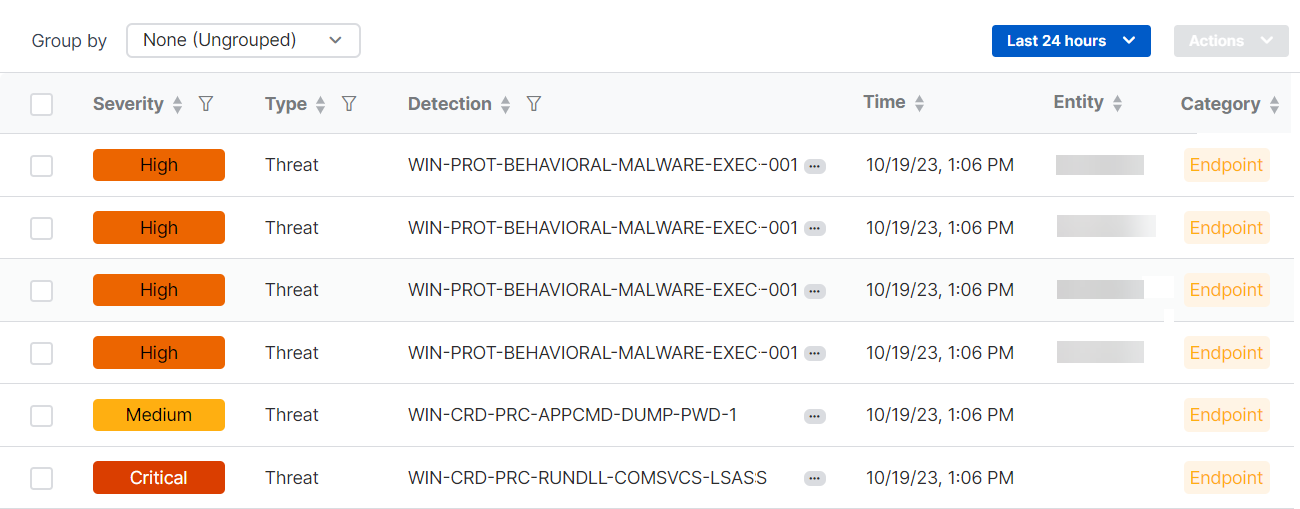

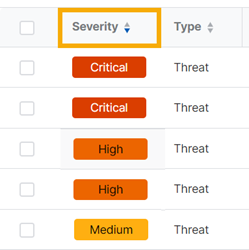

A lista de detecções mostra todas as detecções juntamente com os seguintes detalhes:

- Severidade. O nível de risco que a detecção representa.

- Tipo. O tipo de detecção. Atualmente, os tipos mostrados são "Ameaça" ou "Vulnerabilidade".

- Detecção. Nome de detecção.

- Hora. Hora da detecção.

- Entidade. O dispositivo. Mais adiante, também usaremos essa coluna para mostrar o endereço IP ou o usuário.

-

Categoria. O tipo de origem. Endpoint, Rede, Firewall, Email, Nuvem, Provedor de ID ou Plataforma.

Nota

As detecções da plataforma usam dados de diferentes origens. Elas analisam eventos aparentemente desconexos para identificar novas ameaças.

-

Fonte. A fonte da detecção. A fonte pode ser um software da Sophos ou de terceiros.

- MITRE ATT&CK. A tática e técnica MITRE ATT&CK correspondentes.

Alterar o intervalo de tempo

Você pode alterar o intervalo de tempo das detecções mostrado na lista de detecções e no gráfico de barras.

No menu suspenso acima da lista, selecione um dos intervalos de tempo Comumente usados ou clique em Intervalo absoluto de datas e defina um intervalo personalizado.

Agrupar detecções

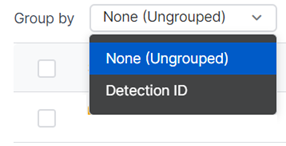

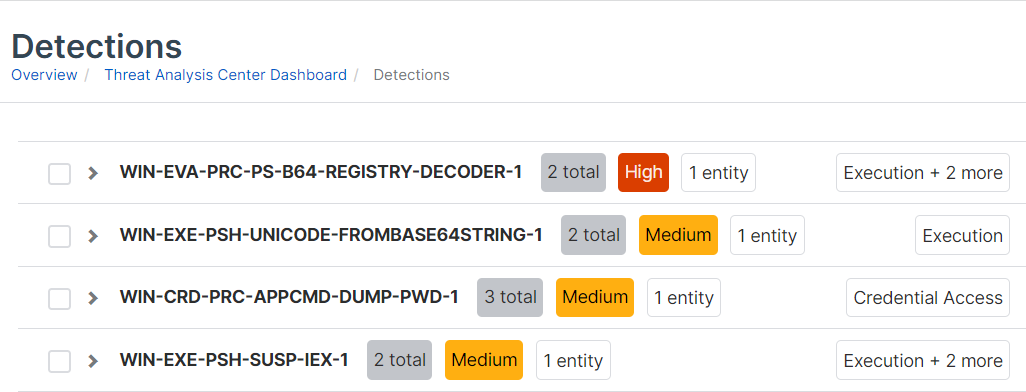

Você pode agrupar detecções de acordo com a combinação de suas regras.

-

No menu suspenso Agrupar por, selecione ID de detecção.

-

As detecções dos mesmos eventos são agrupadas e mostradas em uma única linha da lista.

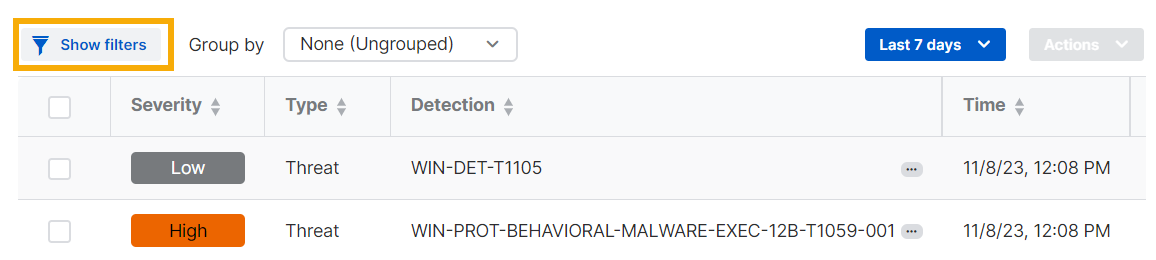

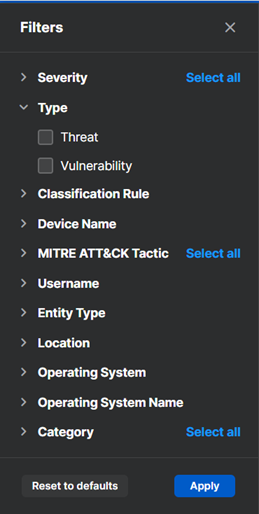

Filtrar detecções

Você pode filtrar detecções por sua severidade, pelo tipo de ameaça, a tática MITRE ATT&CK usada e outras caraterísticas.

-

Na lista Detecções, clique em Exibir filtros.

-

Clique em uma categoria de filtro para mostrar as caraterísticas que você pode usar como filtros. Por exemplo, clique em Tipo e selecione Ameaça ou Vulnerabilidade.

-

Clique em mais categorias e selecione os filtros desejados.

- Clique em Aplicar.

Para algumas categorias, como nome de usuário ou nome do dispositivo, você insere seus próprios termos para usar para filtragem.

Nas categorias que têm muitas caraterísticas que podem ser selecionadas, como Tática MITRE ATT&CK, você pode clicar em Selecionar tudo.

Para limpar todos os filtros, clique em Redefinir para o Default.

Você pode aplicar filtros às detecções agrupadas, bem como às não agrupadas.

Classificar detecções

Você pode classificar a lista de detecções.

Clique nas setas de classificação ao lado de um cabeçalho de coluna para classificar a lista por ordem ascendente ou descendente alfabética, numérica ou de data, ou por prioridade na coluna Severidade.

Você pode aplicar a classificação às detecções agrupadas, bem como às não agrupadas.

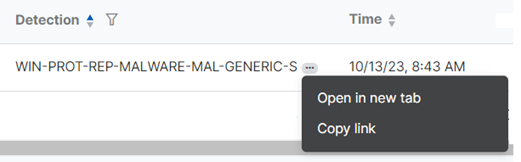

Abrir e compartilhar detecções

-

Clique nos três pontos ao lado do nome da detecção na tabela

.

. -

Clique em Abrir em uma nova guia, para abrir os detalhes da detecção, ou Copiar link, se quiser compartilhar os detalhes com os colegas.

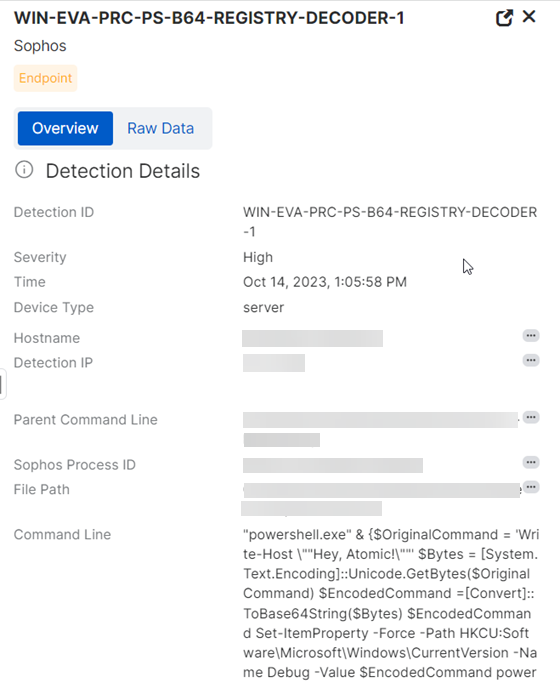

Ver os detalhes da detecção

Para obter detalhes completos de uma detecção, como o dispositivo, usuários e processos envolvidos, clique em qualquer lugar da linha na tabela

Um novo painel desliza para a direita da tela.

Esse painel de detalhes permite revisar rapidamente as detecções, abrir várias detecções em novas guias, usar consultas dinâmicas, obter detalhes do MITRE ATT&CK e encontrar detecções semelhantes.

Se você quiser ver os dados completos nos quais os detalhes são baseados, clique na guia Dados brutos.

Se você quiser ver como a ameaça detectada se desenvolveu, clique na guia Linhagem. Para obter mais informações, consulte Linhagem de ameaça.

Analise rapidamente as detecções

Não é necessário alternar entre exibições para revisar os detalhes de várias detecções.

Clique em uma detecção na tabela principal para abrir o painel deslizante. Em seguida, clique em outra detecção na tabela. Os detalhes do painel deslizante mudam automaticamente para mostrar os detalhes da detecção.

Abrir várias detecções

Você pode abrir várias detecções em novas guias e mantê-las abertas para compará-las facilmente.

No painel de detalhes da detecção, clique no botão Expandir para abrir os detalhes da detecção em uma nova guia.

![]()

Usar ações rápidas, enriquecimentos e consultas

Você pode descobrir mais sobre as detecções usando ações rápidas, enriquecimentos e consultas.

No painel deslizante de detalhes da detecção, você verá três pontos ![]() ao lado de alguns itens. Clique no ícone para ver as ações que você pode tomar.

ao lado de alguns itens. Clique no ícone para ver as ações que você pode tomar.

Ações rápidas

Você pode executar as seguintes ações para ver mais informações sobre o dispositivo envolvido em uma detecção.

- Copiar nome do dispositivo: Copia o nome do dispositivo para a área de transferência.

- Abrir detalhes do dispositivo: Abre a página de detalhes do dispositivo no Sophos Central.

- Detecções no dispositivo: Abre a página de Detecções e mostra as detecções associadas ao dispositivo.

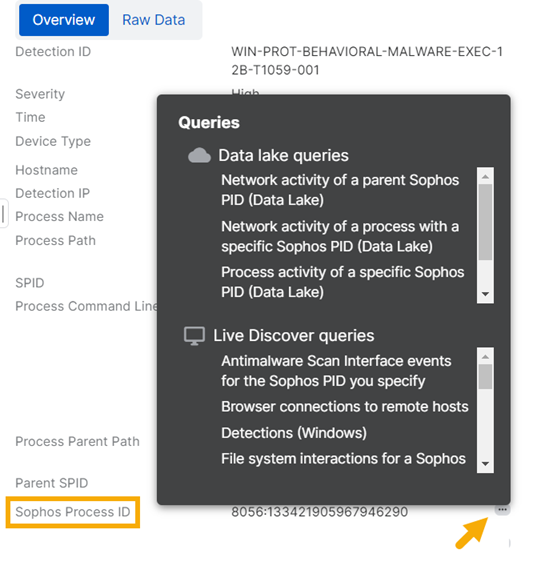

Consultas

Você pode realizar uma consulta com base nos dados selecionados. As consultas do Live Discover examinam os dados em seus dispositivos (quando estão online). As consultas do Data Lake examinam os dados que os dispositivos carregam para o Sophos Data Lake.

Enriquecimentos

Enriquecimentos abrem várias fontes de inteligência de ameaças (como o VirusTotal) para ajudar você a investigar uma ameaça potencial. Eles também podem abrir relatórios do SophosLabs Intelix se estiverem disponíveis. Consulte Relatórios Intelix.

Ações

Ações oferecem mais detecção ou correção. Por exemplo, você pode fazer a varredura de um dispositivo ou iniciar o Sophos Live Response para acessar e investigar um dispositivo.

No exemplo mostrado abaixo, clicar no ícone ao lado do Sophos Process ID permite executar consultas com base nesse ID.

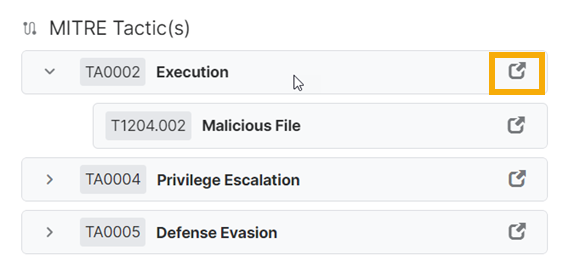

Obter detalhes do MITRE ATT&CK

Para muitas detecções, o painel de detalhes de detecção mostra a tática do MITRE ATT&CK.

Clique na seta ao lado da tática para ver a técnica.

Clique no link ao lado de qualquer tática ou técnica, por exemplo, TA0002 Execution, na captura de tela abaixo, para ver seus detalhes no site da MITRE.

Exibir a Inteligência de Ameaças

A Inteligência de Ameaças mostra o nível de risco da detecção, conforme avaliado pelo SophosLabs Intelix. Isso se aplica somente se o seu software anti-malware enviou um arquivo para análise, ou se um administrador solicitou a inteligência de ameaças mais recente de um arquivo.

Consulte Relatórios Intelix.

Encontrar detecções semelhantes

No painel deslizante de detalhes da detecção, clique em Detecções similares. As detecções semelhantes são exibidas na tabela principal.

Adicionar detecções a um caso

O recurso Casos agrupa eventos suspeitos relatados em Detecções e ajuda você a realizar trabalhos forenses. Consulte Casos.

Na página Detecções, você pode adicionar uma detecção a um caso existente ou criar um novo caso.

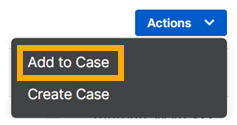

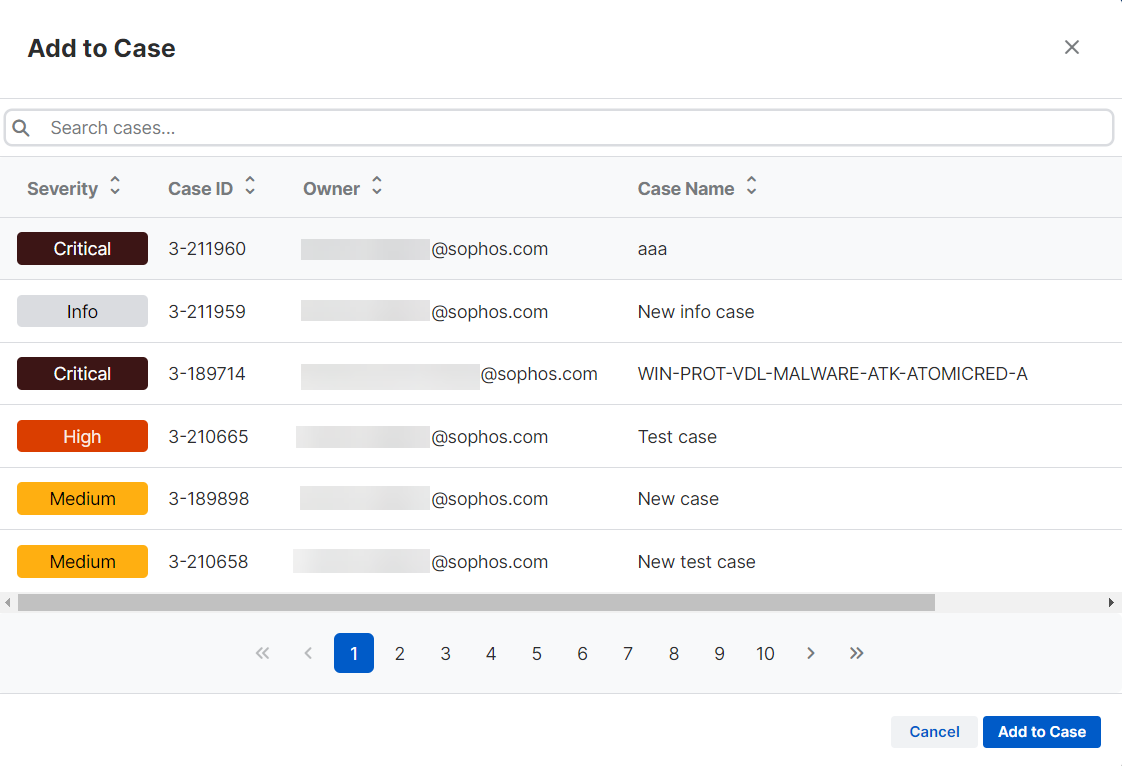

Adicionar a um caso

-

Nas lista Detecções, selecione as detecções que deseja adicionar.

-

Clique em Ações > Adicionar ao caso.

-

Clique em um caso e clique em Adicionar ao caso.

O nome do caso é exibido na coluna Casos da detecção e na parte inferior do painel de detalhes.

A detecção está incluída nos detalhes do caso na página Casos.

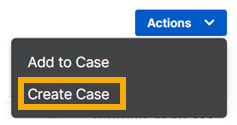

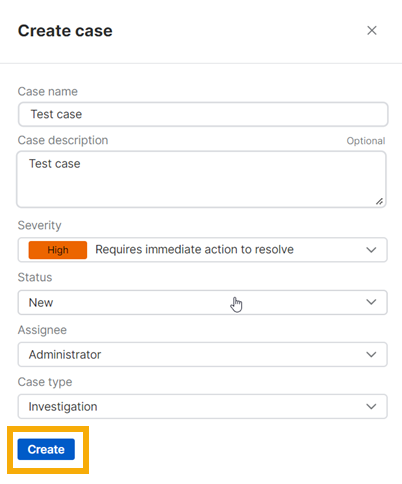

Criar um caso

Para criar um novo caso e adicionar detecções a ele, faça o seguinte:

-

Nas lista Detecções, selecione as detecções que deseja investigar.

-

Clique em Ações > Criar caso.

-

Em Criar caso, siga este procedimento:

- Insira um nome de caso e uma descrição.

- Selecione a Severidade.

- Selecione o Status (Novo ou Investigando).

- Selecione um Administrador. Esse é o administrador que investigará o caso.

- Clique em Criar.

Um caso é adicionado à página Casos.

O nome do caso também é exibido na coluna Casos da detecção e na parte inferior do painel de detalhes.

Procurar possíveis ameaças

Você pode usar detecções para examinar dispositivos, processos, usuários e eventos em busca de sinais de ameaças potenciais que outros recursos da Sophos não bloquearam. Por exemplo:

- Comandos incomuns que indicam tentativas de inspecionar seus sistemas e permanecer neles, evitar a segurança ou roubar credenciais.

- Alertas de malware da Sophos, como eventos dinâmicos de prevenção de shellcode, que indicam que um invasor pode ter penetrado em um dispositivo.

- Detecções em tempo de execução do Linux, como escapes de contêineres, que indicam que um invasor está escalando privilégios de acesso ao contêiner para se mover pelo host de contêiner.

A maioria das detecções está vinculada à estrutura MITRE ATT&CK, onde você pode encontrar mais informações sobre a tática e técnica específicas. Consulte https://attack.mitre.org/.

Você também pode procurar por sinais de uma ameaça suspeita ou conhecida que a Sophos encontrou em outro lugar ou por softwares desatualizados ou navegadores não seguros.

Obtenha ajuda

O Suporte da Sophos não pode ajudá-lo a investigar detecções.

Se você adquirir o serviço de Detecção e Resposta Gerenciadas (MDR), nossos analistas vão monitorar seu ambiente contra atividades maliciosas e entrarão em contato com você ou responderão por você 24 horas por dia, sete dias por semana. Consulte Managed Detection and Response.

Nota

Se você acredita que sua segurança foi violada e precisa de ajuda imediata, entre em contato com a nossa equipe Rapid Response. Esse é um serviço pago. Consulte Sophos Rapid Response.