AWS CloudTrail

-

Atualização de integração da AWS

Esta integração da AWS será descontinuada no futuro e não deverá mais ser usada. Recomendamos que você migre para o Sophos Cloud Optix para aproveitar seus recursos avançados.

Use o Sophos Cloud Optix para integrar a AWS ao Sophos Central. Para obter mais informações, consulte Sophos Cloud Optix.

Os clientes MSP Flex devem ter o pacote de licença de integrações Public Cloud para usar esse recurso.

Você pode integrar o AWS CloudTrail ao Sophos Central para que ele envie logs à Sophos para análise.

Antes de começar

Durante a integração, lhe damos os comandos para copiar e executar. Você deve executar esses comandos em um terminal local com a AWS CLI instalada ou na AWS CloudShell. Para saber como configurar a AWS CLI, consulte Conceitos básicos da AWS CLI.

Você deve executar os comandos como um usuário do IAM com a função "Administrador". Se não tiver acesso a tal conta, você pode criar uma função personalizada com permissões específicas. As permissões de que você precisa estão em Permissões de função personalizada.

Definir uma integração do AWS CloudTrail

Para integrar seu ambiente AWS, faça o seguinte:

- No Sophos Central, vá para o Centro de Análise de Ameaças e clique em Integrações.

-

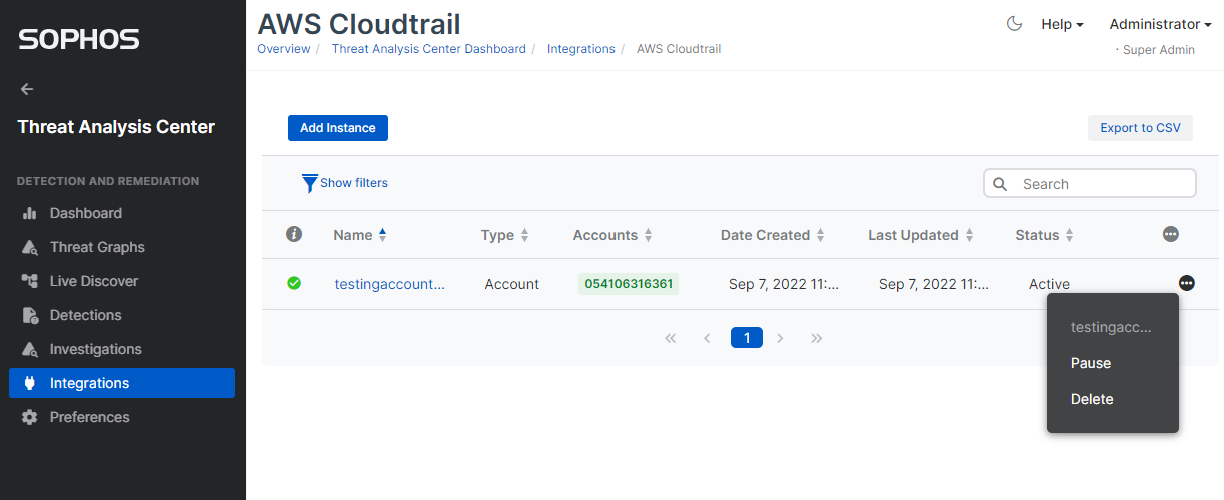

Clique em AWS CloudTrail.

Se já tiver configurado as conexões aos ambientes AWS, você as verá aqui.

-

Clique em Adicionar. O assistente de Etapas de integração levará você pelo processo de conexão ao seu ambiente AWS.

- Na Etapa 1, informe se você está usando AWS Organizations ou não.

- Escolha se deseja criar novos recursos ou usar os existentes.

- Preencha o restante do formulário com os detalhes da AWS.

- Clique em Salvar e continuar.

- Na Etapa 2, copie o comando

curl. -

Vá para um terminal local com a AWS CLI instalada, ou para a AWS CloudShell, e execute o comando

curl.Esse comando baixa o script de integração.

-

Vá para o Sophos Central.

- Na Etapa 3, copie o comando de integração.

-

Vá para um terminal local com a AWS CLI instalada, ou para a AWS CloudShell, e execute o comando de integração.

O script integra o seu AWS CloudTrail ao Sophos Central.

-

Vá para o Sophos Central.

O ambiente AWS é exibido na lista.

Gerenciar integrações do AWS CloudTrail

Você pode clicar no nome do ambiente AWS para editar as configurações.

Status mostra o status da integração com um ambiente AWS. Isso pode ser pausado, ativado, desconectado ou deletado.

Você pode clicar no ícone Mais e selecionar ações, dependendo do status atual.

Para deletar uma conexão, clique em Deletar. Um assistente leva você pelo processo de deleção da conexão, usando comandos AWS CLI.

Quando a sua licença Sophos expirar, suas conexões serão pausadas. Quando você renovar sua licença, as conexões serão automaticamente ativadas.

Incluir contas do AWS Organizations

Se você estiver usando o AWS Organizations, pode escolher quais contas incluir na coleta de dados.

- Em Sophos Central, vá para Centro de Análise de Ameaças > Integrações > Marketplace.

-

Clique em AWS CloudTrail.

Uma lista de suas integrações é exibida.

-

Clique no nome da integração que você quer alterar.

Se você tiver muitas integrações, use o filtro para listar as integrações que usam o AWS Organizations.

-

Em Editar detalhes > Contas, você pode adicionar uma lista separada por vírgula de IDs das contas das quais deseja coletar dados.

- Clique em Salvar.

Agora, coletamos apenas dados das contas da AWS na lista.

Permissões de função personalizada

Você pode executar os comandos AWS que fornecemos a você a partir de um usuário do IAM com a função "Administrador".

Se preferir configurar uma função personalizada, use as seguintes permissões:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:CreateRole",

"iam:AttachRolePolicy",

"iam:PutRolePolicy",

"iam:CreatePolicy",

"iam:PassRole",

"iam:DeleteRole",

"iam:DeleteRolePolicy",

"iam:GetPolicy",

"iam:GetPolicyVersion",

"iam:GetRole",

"iam:GetRolePolicy",

"iam:ListAttachedRolePolicies",

"iam:CreateServiceLinkedRole",

"iam:CreateInstanceProfile",

"iam:TagRole",

"tag:TagResources",

"ec2:DescribeRegions",

"s3:CreateBucket",

"s3:ListBucket",

"s3:PutBucketPolicy",

"s3:PutEncryptionConfiguration",

"s3:GetBucket*",

"s3:PutBucketTagging",

"s3:PutLifecycleConfiguration",

"s3:PutBucketNotification",

"s3:GetAccelerateConfiguration",

"sns:GetTopicAttributes",

"sns:CreateTopic",

"sns:DeleteTopic",

"sns:Subscribe",

"sns:AddPermission",

"sns:RemovePermission",

"sns:Unsubscribe",

"sns:TagResource",

"sns:SetTopicAttributes",

"sns:ListTagsForResource",

"sns:GetSubscriptionAttributes",

"sts:GetCallerIdentity",

"lambda:AddPermission",

"lambda:CreateFunction",

"lambda:GetFunction",

"lambda:GetPolicy",

"lambda:ListVersionsByFunction",

"lambda:TagResource",

"cloudtrail:CreateTrail",

"cloudtrail:DescribeTrails",

"cloudtrail:PutEventSelectors",

"cloudtrail:StartLogging",

"cloudtrail:UpdateTrail",

"cloudtrail:GetTrailStatus",

"cloudtrail:ListTags",

"cloudtrail:GetEventSelectors",

"cloudtrail:AddTags",

"cloudtrail:GetInsightSelectors",

"logs:CreateLogGroup",

"logs:PutLogEvents",

"logs:CreateLogStream",

"logs:CreateLogDelivery",

"logs:DeleteLogGroup",

"logs:DescribeLogGroups",

"logs:PutSubscriptionFilter",

"logs:PutRetentionPolicy",

"logs:ListTagsLogGroup"

],

"Resource": "*"

}

]

}