Integrar Fortinet FortiGate

Você deve ter o pacote de licença de integrações "Firewall" para usar esse recurso.

Você pode integrar o Fortinet FortiGate ao Sophos Central. Isso permite que o FortiGate envie alertas de firewall à Sophos para análise.

Essa integração usa um coletor de log hospedado em uma máquina virtual (VM). Juntos, eles são chamados de dispositivo de integração. O dispositivo recebe dados de terceiros e os envia ao Sophos Data Lake.

Esta página descreve a integração usando um dispositivo no ESXi ou Hyper-V. Se você quiser integrar usando um dispositivo na AWS, consulte Integrações na AWS.

Etapas principais

As principais etapas em uma integração são as seguintes:

- Adicione uma integração deste produto. Nesta etapa, você cria uma imagem do dispositivo.

- Baixe e implante a imagem na sua VM. Isso se torna o seu dispositivo.

- Configure o FortiGate para enviar dados ao dispositivo.

Requisitos

Os dispositivos têm requisitos de acesso ao sistema e à rede. Para verificar se você os atende, consulte Requisitos do dispositivo.

Adicionar uma integração

Para adicionar a integração, siga este procedimento:

- Em Sophos Central, vá para Centro de Análise de Ameaças > Integrações > Marketplace.

-

Clique em Fortinet FortiGate.

A página Fortinet FortiGate é aberta. Você pode adicionar integrações aqui e ver uma lista daquelas que você já adicionou.

-

Em Ingestão de dados (Alertas de segurança), clique em Adicionar configuração.

Nota

Se esta for a primeira integração que você adiciona, solicitaremos detalhes sobre seus domínios internos e IPs. Consulte Fornecer seus detalhes de domínio e IP.

Etapas de configuração de integração aparece.

Configurar o dispositivo

Em Etapas de configuração de integração, você pode configurar um novo dispositivo ou usar um existente.

Presumimos aqui que você queira configurar um novo dispositivo. Para fazer isso, crie uma imagem da seguinte forma:

- Insira um nome de integração e uma descrição.

- Clique em Criar um novo dispositivo.

- Insira um nome e uma descrição para o dispositivo.

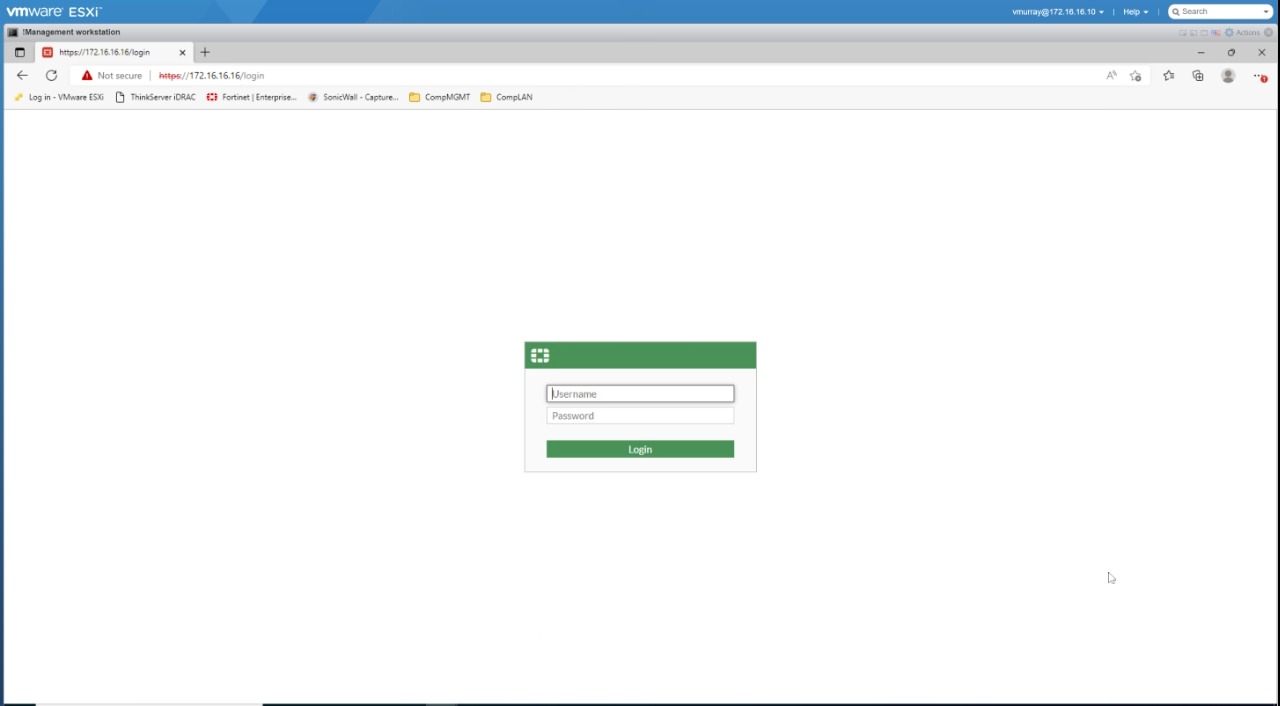

- Selecione a plataforma virtual. Atualmente, oferecemos suporte a VMware ESXi 6.7 Update 3 ou posterior e Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) ou posterior.

-

Especifique as configurações de IP das Portas de rede voltadas à Internet. Isso configura a interface de gerenciamento do dispositivo.

-

Selecione DHCP para atribuir o endereço IP automaticamente.

Nota

Se você selecionar DHCP, deverá reservar o endereço IP.

-

Selecione Manual para especificar as configurações de rede.

-

-

Selecione a Versão de IP do syslog e insira o endereço IP de syslog.

Você precisará desse endereço IP de syslog mais tarde, ao configurar o FortiGate para enviar dados ao seu dispositivo.

-

Selecione um Protocolo.

Você deve usar o mesmo protocolo ao configurar o FortiGate para enviar dados ao seu dispositivo.

-

Clique em Salvar.

Nós criamos a integração e ela aparece na sua lista.

Nos detalhes de integração, você pode ver o número da porta do dispositivo. Você precisará dele mais tarde, ao configurar o Fortigate para enviar dados.

Pode levar alguns minutos para que a imagem do dispositivo fique pronta.

Implantar o dispositivo

Restrição

Se estiver usando o ESXi, o arquivo OVA é verificado com o Sophos Central, portanto, ele só pode ser usado uma vez. Se for necessário implementar outra VM, você deve criar um arquivo OVA novamente no Sophos Central.

Use a imagem para implantar o dispositivo da seguinte forma:

- Na lista de integrações, em Ações, clique na ação de download para a sua plataforma, por exemplo, Baixar OVA para ESXi.

- Quando o download da imagem for concluído, implante-a em sua VM. Consulte Implantar dispositivos.

Configurar o FortiGate

Agora você configurar o FortiGate para enviar alertas ao dispositivo da Sophos na VM.

Nota

Você pode configurar várias instâncias do FortiGate para enviar dados para a Sophos através do mesmo dispositivo. Depois de concluir a integração, repita as etapas nesta seção para suas outras instâncias do FortiGate. Você não precisa repetir as etapas no Sophos Central.

Configure o FortiGate da seguinte forma:

- Faça login na interface de linha de comando (CLI).

-

Digite os seguintes comandos para ativar o encaminhamento de syslog e enviar dados para o seu dispositivo. Certifique-se de usar os comandos corretos para a sua versão do FortiGate.

config log syslogd setting set status enable set facility user set port <número da porta do seu dispositivo> set server <endereço IP do syslog do seu dispositivo> set mode udp set format cef endconfig log syslogd setting set status enable set facility user set port [número da porta do seu dispositivo] set server [endereço IP do syslog do seu dispositivo] set format cef set reliable disable end

Nota

Você pode configurar até quatro servidores syslog no FortiGate. Basta substituir syslogd por syslogd2, sylsogd3 ou syslogd4 na primeira linha para configurar cada servidor syslog.

Seus alertas do FortiGate agora devem aparecer no Sophos Data Lake após a validação.

Personalizar alertas

Por padrão, a maioria dos recursos do FortiGate é registrada em log.

Para garantir que os recursos de filtragem de tráfego, Web e URL sejam registrados em log, digite os seguintes comandos. Certifique-se de usar os comandos corretos para a sua versão do FortiGate.

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

No FortiGate 5.4 e posterior também é possível registrar em log as URLs referenciadoras. Uma URL referenciadora é o endereço da página da Web em que um usuário clicou em um link para ir para a página atual. Isso é útil para a análise de uso da Web.

Para ativar o registro em log da URL referenciadora para cada perfil da Web, faça o seguinte:

config webfilter profile

edit [Nome do seu perfil]

set log-all-url enable

set web-filter-referer-log enable

end

Mais recursos

Este vídeo o direciona pela configuração de integração.

Para obter mais informações sobre como efetuar login em um servidor syslog remoto, consulte Fortinet’s Logging and Reporting Guide.