Palo Alto PAN-OS

Você deve ter o pacote de licença de integrações "Firewall" para usar esse recurso.

Você pode integrar os produtos de segurança de rede Palo Alto PAN-OS ao Sophos Central para que eles enviem dados à Sophos para análise.

Essa integração usa um coletor de log hospedado em uma máquina virtual (VM). Juntos, eles são chamados de dispositivo. O dispositivo recebe dados de terceiros e os envia ao Sophos Data Lake.

Nota

Você pode adicionar vários firewalls Palo Alto PAN-OS ao mesmo dispositivo.

Para isso, configure a sua integração do Palo Alto PAN-OS no Sophos Central e depois configure um firewall para enviar logs para ele. Em seguida, configure seu outro firewall Palo Alto para enviar logs para o mesmo dispositivo da Sophos.

Você não precisa repetir a parte Sophos Central da configuração.

As etapas principais são as seguintes:

- Configure uma integração para este produto. Isso configura uma imagem para ser usada em uma VM.

- Baixe e implante a imagem na sua VM. Isso se torna o seu dispositivo.

- Configure o PAN-OS para enviar dados ao dispositivo.

Requisitos

Os dispositivos têm requisitos de acesso ao sistema e à rede. Para verificar se você os atende, consulte Requisitos do dispositivo.

Configurar uma integração

Para configurar uma integração, siga este procedimento:

- Faça login no Sophos Central.

- Em Sophos Central, vá para Centro de Análise de Ameaças > Integrações > Marketplace.

-

Clique em Palo Alto PAN-OS.

A página Palo Alto PAN-OS é aberta. Você pode configurar integrações aqui e ver uma lista daquelas que você já configurou.

-

Em Ingestão de dados (Alertas de segurança), clique em Adicionar configuração.

Nota

Se esta for a primeira integração que você adiciona, solicitaremos detalhes sobre seus domínios internos e IPs. Consulte Meus domínios e IPs.

Etapas de configuração de integração aparece.

Configurar a VM

Em Etapas de configuração de integração, você configura a sua VM como um dispositivo para receber dados do Panorama. Você pode usar uma VM existente ou criar uma nova.

Para configurar a VM, faça o seguinte:

- Insira um nome de integração e uma descrição.

-

Insira um nome e uma descrição para o dispositivo.

Se você já tiver configurado um dispositivo da Sophos, poderá escolhê-lo em uma lista.

-

Selecione a plataforma virtual. Atualmente, oferecemos suporte a VMware ESXi 6.7 Update 3 ou posterior e Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) ou posterior.

-

Especifique as configurações de IP das Portas de rede voltadas à Internet. Isso configura a interface de gerenciamento da VM.

-

Selecione DHCP para atribuir o endereço IP automaticamente.

Nota

Se você selecionar DHCP, deverá reservar o endereço IP.

-

Selecione Manual para especificar as configurações de rede.

-

-

Selecione a Versão de IP do syslog e insira o endereço IP de syslog.

Você precisará desse endereço IP de syslog mais tarde, ao configurar o PAN-OS para enviar dados ao seu dispositivo.

-

Selecione um Protocolo. Atualmente, só oferecemos suporte UDP.

Ao configurar o PAN-OS para enviar dados ao seu dispositivo, você deve definir o mesmo protocolo.

-

Clique em Salvar.

Nós criamos a integração e ela aparece na sua lista.

Nos detalhes de integração, você pode ver o número da porta do dispositivo. Você precisará dele mais tarde, ao configurar o PAN-OS para enviar dados.

Pode levar alguns minutos para que a imagem da VM fique pronta.

Implantar a VM

Restrição

Se estiver usando o ESXi, o arquivo OVA é verificado com o Sophos Central, portanto, ele só pode ser usado uma vez. Se for necessário implementar outra VM, você deve criar um arquivo OVA novamente no Sophos Central.

Use a imagem da VM para implantar a VM. Para isso, siga este procedimento:

- Na lista de integrações, em Ações, clique na ação de download para a sua plataforma, por exemplo, Baixar OVA para ESXi.

- Quando o download da imagem for concluído, implante-a em sua VM. Consulte Implantar uma VM para integrações.

Configurar o PAN-OS

Agora você configura o PAN-OS para enviar dados ao dispositivo da Sophos na VM.

Nota

As informações a seguir são baseadas no PAN-OS 9.1. As diretrizes para outras versões são semelhantes, mas fornecemos links equivalentes sempre que disponíveis.

Há guias de configuração gerais da Palo Alto. Consulte Configure Log Forwarding.

As principais etapas para configurar o PAN-OS são as seguintes:

-

Configurar um perfil de servidor syslog. Define para onde os alertas são enviados.

Você deve inserir as mesmas configurações inseridas no Sophos Central quando adicionou a integração.

-

Configurar o formato da mensagem de syslog. Define o formato em que os alertas são enviados.

- Configurar o encaminhamento do log. Define quais logs são enviados e o que os dispara.

- Confirmar as alterações. Implementa as alterações de configuração nos firewalls.

Nota

Os logs Traffic, Threat e WildFire Submission, que são equivalentes a alertas, são enviados ao dispositivo da Sophos no formato CEF.

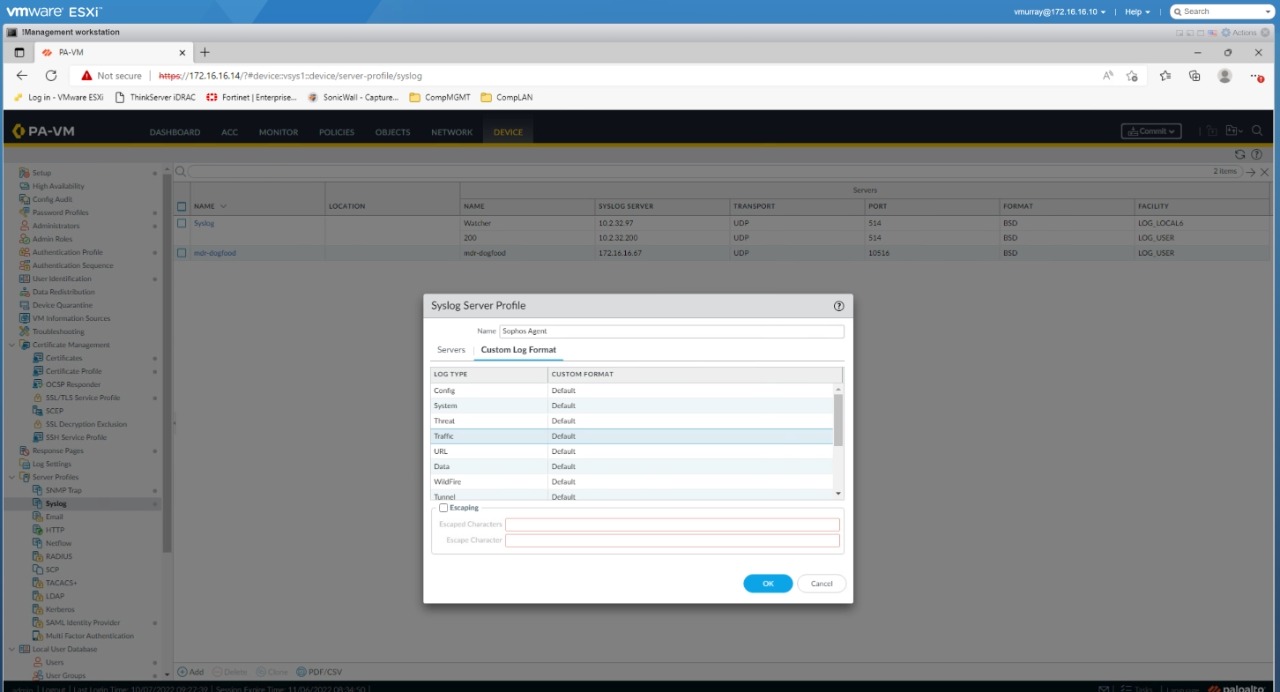

Configurar um perfil de servidor syslog

Para configurar um perfil, que define para onde os alertas são enviados, faça o seguinte:

- Selecione Dispositivo > Perfis de servidor > Syslog.

- Clique em Adicionar e digite um Nome para o perfil, por exemplo, "Sophos appliance".

- Se o firewall tiver mais de um sistema virtual (vsys), selecione a Localização (

vsysouShared) onde o perfil está disponível. - Em Syslog Server Profile, clique em Add.

- Insira um Nome para o perfil do servidor.

-

Em Servers, insira as seguintes informações sobre o seu dispositivo da Sophos:

- NAME: Um nome exclusivo para o servidor, por exemplo,

Sophos appliance. - SYSLOG SERVER: O endereço IP do seu dispositivo. Este deve ser o mesmo endereço IP do syslog que você inseriu no Sophos Central.

- TRANSPORT: Selecione o mesmo protocolo de transporte definido no Sophos Central.

- PORT: O número da porta que você definiu no Sophos Central.

- FORMAT: Selecione BSD (equivalente a RFC3164).

- FACILITY: Selecione um valor padrão de syslog para calcular a prioridade (PRI) da mensagem de syslog. Não usamos esse valor, portanto, recomendamos escolher o LOG_USER padrão.

- NAME: Um nome exclusivo para o servidor, por exemplo,

Não clique em OK ainda. Vá para a próxima seção.

Este vídeo mostra a configuração do perfil do servidor syslog.

Configurar o formato da mensagem de syslog

Alerta

As etapas a seguir fornecem um exemplo de formatação de alertas como CEF no Palo Alto PAN-OS versão 9.1. Os modelos fornecidos abaixo podem não ser adequados para outras versões. Para modelos de alerta do CEF para versões específicas do PAN-OS, consulte Palo Alto Common Event Format Configuration Guides.

Para configurar o formato de mensagem, siga este procedimento:

- Selecione a guia Custom Log Format.

-

Selecione Traffic, cole o seguinte conteúdo na caixa de texto Threat Log Format e clique em OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanLinkChange=$link_change_count PanPolicyID=$policy_id PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSDWANClustype=$sdwan_cluster_type PanSDWANSite=$sdwan_site PanDynamicUsrgrp=$dynusergroup_name -

Selecione Threat, cole o seguinte conteúdo na caixa de texto Threat Log Format e clique em OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanDynamicUsrgrp=$dynusergroup_name -

Selecione Wildfire, cole o seguinte conteúdo na caixa de texto Threat Log Format e clique em OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid filePath=$cloud fileId=$pcap_id fileHash=$filedigest fileType=$filetype suid=$sender msg=$subject duid=$recipient oldFileId=$reportid PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSRuleUUID=$rule_uuid -

Clique em OK para salvar o perfil do servidor syslog.

Este vídeo mostra a configuração do formato de mensagem do syslog.

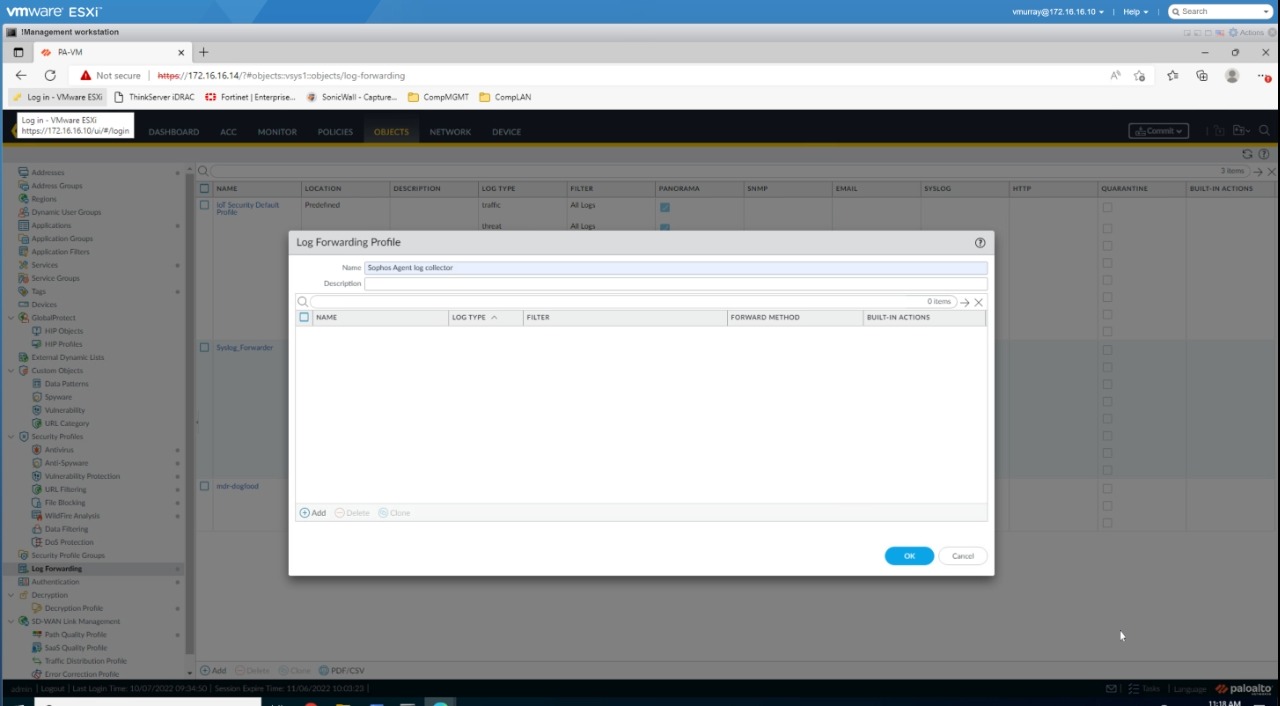

Configurar encaminhamento de log

A configuração do encaminhamento de log é feita em duas etapas:

- Configure o firewall para encaminhar logs.

- Dispare a geração e o encaminhamento de log.

Configurar o firewall para encaminhar logs

Para configurar o firewall para encaminhar logs, faça o seguinte:

- Selecione Objects > Log Forwarding e clique em Add.

- Em Log Forwarding Profile, digite um nome exclusivo, por exemplo,

Sophos appliance. - Clique em Adicionar.

- Em Log Forwarding Profile Match List, insira um nome para o tipo de log que você está encaminhando. O padrão é Traffic.

- Selecione SYSLOG e, em seguida, selecione o servidor para o qual enviar o log. Esse é o nome do servidor que você adicionou. Consulte Configurar um perfil de servidor syslog.

- Clique em OK.

-

Repita essas etapas para cada tipo de log, nível de severidade e veredito do Wildfire que deseja adicionar. Recomendamos que você adicione o seguinte.

- Traffic (default)

- Ameaça

- Wildfire

-

Clique em OK.

Este vídeo mostra a configuração do firewall para encaminhar logs.

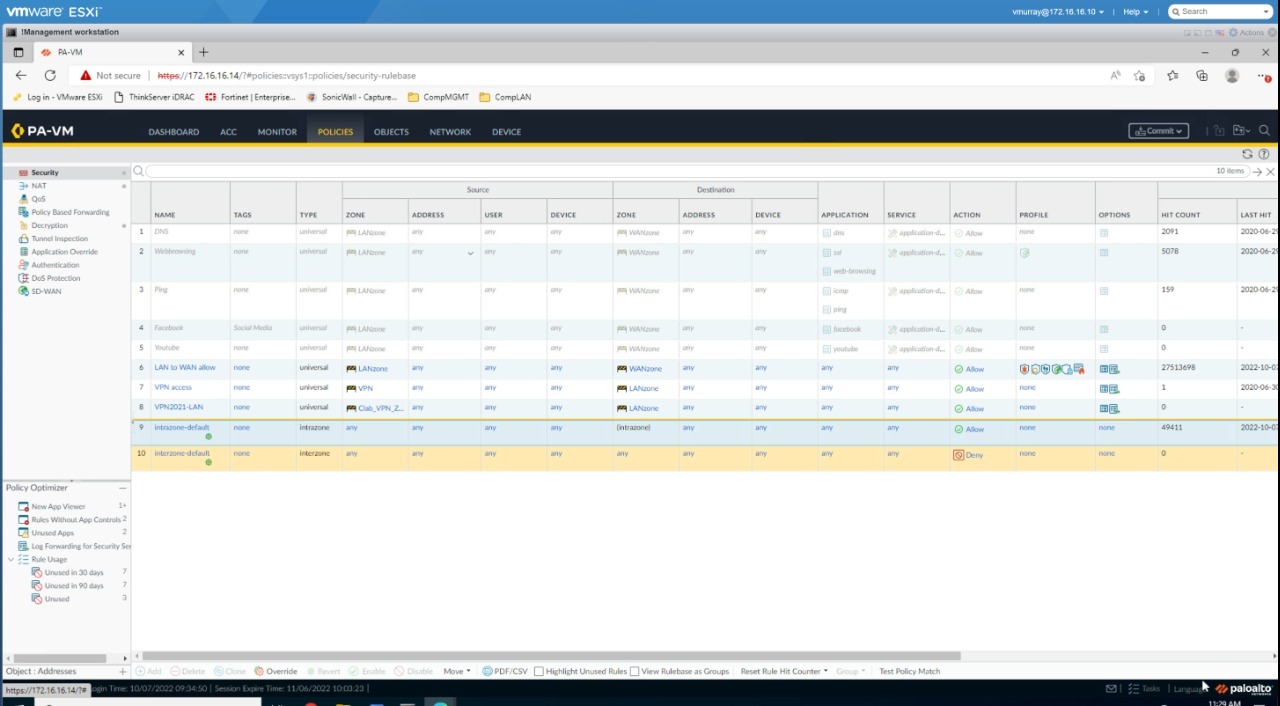

Configurar a geração e o encaminhamento de log

A seguir, você atribui o perfil de encaminhamento de log a uma política de segurança para disparar a geração e o encaminhamento de log. Isso configura a geração e o encaminhamento do log.

Para isso, siga este procedimento:

- Selecione Policies > Security e selecione a política que deseja usar.

- Em Security Policy Rule, selecione Actions.

- Em Profile Setting, selecione Profiles em Profile Type.

- Abaixo de Profile Type, escolha os perfis de segurança que deseja monitorar.

- Em Log Setting, você pode selecionar Log at Session Start e Log at Session End. Sua escolha depende de seu ambiente e dos logs e alertas que você deseja encaminhar para a Sophos.

- Em Log Forwarding, selecione o perfil que você criou. Consulte Configurar encaminhamento de log.

- Clique em OK.

Este vídeo mostra a configuração de geração e encaminhamento de log.

Confirmar as alterações

Quando a configuração estiver concluída, clique em Commit. Seus alertas do PAN-OS devem aparecer no Sophos Data Lake após a validação.

Mais Informações

Para obter mais informações sobre como configurar o Palo Alto Panorama, consulte:

- Configure Log Forwarding

- Create a Log Forwarding Profile

- Assign the Log Forwarding profile to policy rules and network zones

- How to Forward Custom URL Logs to a Syslog Server

- Common Event Format (CEF) Configuration Guides

- Micro Focus Common Event Format Integration Guide

- Log Forwarding Options

- Threat Log Fields