Detalhes do processo

Quando você clica em um arquivo afetado em um gráfico de ameaça, o painel Detalhes do processo apresenta os detalhes mais recentes do arquivo.

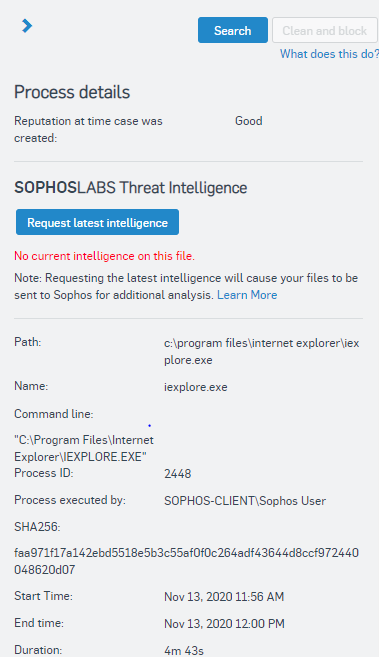

Esses incluem a reputação global do arquivo, caminho, nome, linha de comando, ID do processo, usuário em execução, SHA256, hora de início e fim, e duração. A captura de tela a seguir mostra os detalhes de um processo associado ao Internet Explorer 11:

Solicitar o mais recente Intelligence

Se o arquivo não tiver sido enviado à Sophos para análise adicional, você verá o texto No momento, não há Intelligence neste arquivo.. Se o arquivo não tiver sido enviado ainda, ou se você quiser verificar se há uma atualização de intelligence, clique em Solicitar o mais recente Intelligence. Isso envia uma solicitação ao computador para carregar o arquivo para o SophosLabs.

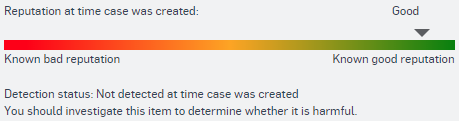

Quando o arquivo tiver sido analisado, você verá as informações mais recentes sobre a reputação global do arquivo e se precisa investigá-lo.

A pontuação de reputação mostra a confiabilidade do arquivo. A Sophos marca a reputação em uma escala de vermelho (mau) para verde (bom). Os arquivos limpos conhecidos são apresentados na faixa verde da escala e os arquivos maliciosos conhecidos são apresentados na faixa vermelha.

A pontuação de reputação sobe ou desce por várias razões, incluindo quando e quantas vezes o arquivo foi visto pela Sophos e as propriedades estáticas/comportamentais do arquivo. Quando o arquivo é visto pela primeira vez, ele pode obter uma pontuação na faixa laranja (desconhecida) porque é um novo arquivo. Depois que a Sophos o analisar, a pontuação pode mover para a faixa de má ou boa reputação conhecida.

Se você tiver o Sophos XDR, também verá mais informações e opções, conforme a seguir.

Resumo de relatório

Em Resumo de relatório, você pode ver a reputação e a prevalência do arquivo e os resultados de nossa análise de Machine Learning, que indicam o nível de suspeita do arquivo.

Análise de aprendizagem por máquina

| Ajuste | Descrição |

|---|---|

| Prevalência | Indica com que frequência o SophosLabs viu o arquivo. |

| Primeira visualização | Quando o SophosLabs viu o arquivo em condições naturais pela primeira vez. |

| Última visualização | Quando o SophosLabs viu o arquivo em condições naturais pela última vez. |

| Análise de aprendizagem por máquina | Resume o nível de suspeita do arquivo. |

Análise de aprendizagem por máquina

Em Análise de aprendizagem por máquina, você pode ver os resultados completos da nossa análise.

Atributos mostra uma comparação dos atributos do arquivo com milhões de arquivos conhecidos bons e maus. Isso permite que você determine como cada atributo é suspeito e, portanto, se o arquivo provavelmente será bom ou ruim. Você pode ver os seguintes atributos:

- Imports descreve a funcionalidade que o arquivo usa das DLLs externas.

- Strings descreve as cadeias mais significativas no arquivo.

- Compilers especifica o que foi usado para compilar o código fonte, por exemplo, C++, Delphi, Visual Basic, .NET.

- Mitigation descreve as técnicas que o arquivo usa para evitar ser explorado.

- Resources especifica um recurso que parece estar compactado ou encriptado.

- Summary frequentemente se relaciona com datas de compilação ou build, por exemplo.

- Packer frequentemente especifica algo observável sobre uma seção específica do arquivo, por exemplo, um nome de seção suspeito ou o fato que uma seção é gravável e executável.

- Peid refere-se à saída do PEiD, uma ferramenta de terceiros que verifica um arquivo PE contra várias assinaturas de malware.

- Btcaddress mostra qualquer endereço Bitcoin válido que seja encontrado no arquivo.

- Findcrypt mostra quaisquer constantes criptográficas suspeitas.

Similaridade do código mostra uma comparação do arquivo com milhões de arquivos sabidamente ruins e bons e lista as correspondências mais próximas. As outras correspondências são computadas ao resultado, o que pode afetar a classificação dada ao arquivo. Quanto mais arquivos maus e quanto mais próximo desses arquivos corresponda o seu arquivo, mais suspeito ele será considerado.

Propriedades do arquivo

Em Propriedades do arquivo, você pode ver informações importantes sobre o arquivo em si, por exemplo, produto, tipo, informações de copyright, versão, nome da empresa, tamanho e carimbo de data e hora.

Detalhamento do arquivo

Seções do arquivo PE mostra informações sobre cada seção do arquivo, por exemplo, código, dados ou recursos. Os nomes de seção podem indicar empacotadores, compiladores ou funcionalidades específicos, por exemplo. O malware pode tornar-se óbvio, incluindo cadeias de caracteres que incluem expletivos, gírias e assim por diante.

Há também informações sobre o tamanho das seções, no disco e na memória. Às vezes, uma seção é muito pequena ou muito grande, e às vezes somente no disco ou na memória. Você pode ver a entropia da seção e se ela é legível, gravável ou executável. Tudo isso ajuda você a determinar se uma seção está empacotada, contém dados, contém código ou é incomum.

Para obter mais informações sobre as seções de arquivo, consulte a Tabela de seções (cabeçalhos de seções).

Importações de PE mostra quais DLLs o arquivo usa e, se você expandir cada uma, quais APIs são importadas deles. Você pode ver DLLs usados para atividade de rede ou APIs que podem ajudar na extração de senhas. Os nomes DLL podem ser realmente comuns. Alternativamente, podem ser incomuns o suficiente para que uma pesquisa na Internet indique que eles são suspeitos ou mal-intencionados e, portanto, que o arquivo que é importado deles também é. Para obter mais informações sobre importações de PE, consulte Importar formato de biblioteca.

Você também pode ver Exportações de PE, que mostra o código que o arquivo disponibiliza para outros arquivos usarem. Isto pode parecer inofensivo ou obviamente mau. Para obter mais informações sobre exportações de PE, consulte A seção .edata (somente imagem).

PESQUISAR

Clique em Pesquisar para encontrar mais exemplos do arquivo na sua rede.

Eliminar e bloquear

Se o arquivo for suspeito, você pode usar Eliminar e bloquear.

Isso elimina o arquivo (e arquivos e chaves associadas) de todos os dispositivos em que se encontre. Também o adiciona a uma lista de bloqueados de modo que não possa ser executado em outros dispositivos. Você pode ver os itens bloqueados em Configurações gerais > Itens bloqueados.