Análise do gráfico de ameaça

É possível investigar o gráfico de ameaça acessando a sua página de detalhes e utilizando as ferramentas de análise que ali se encontram.

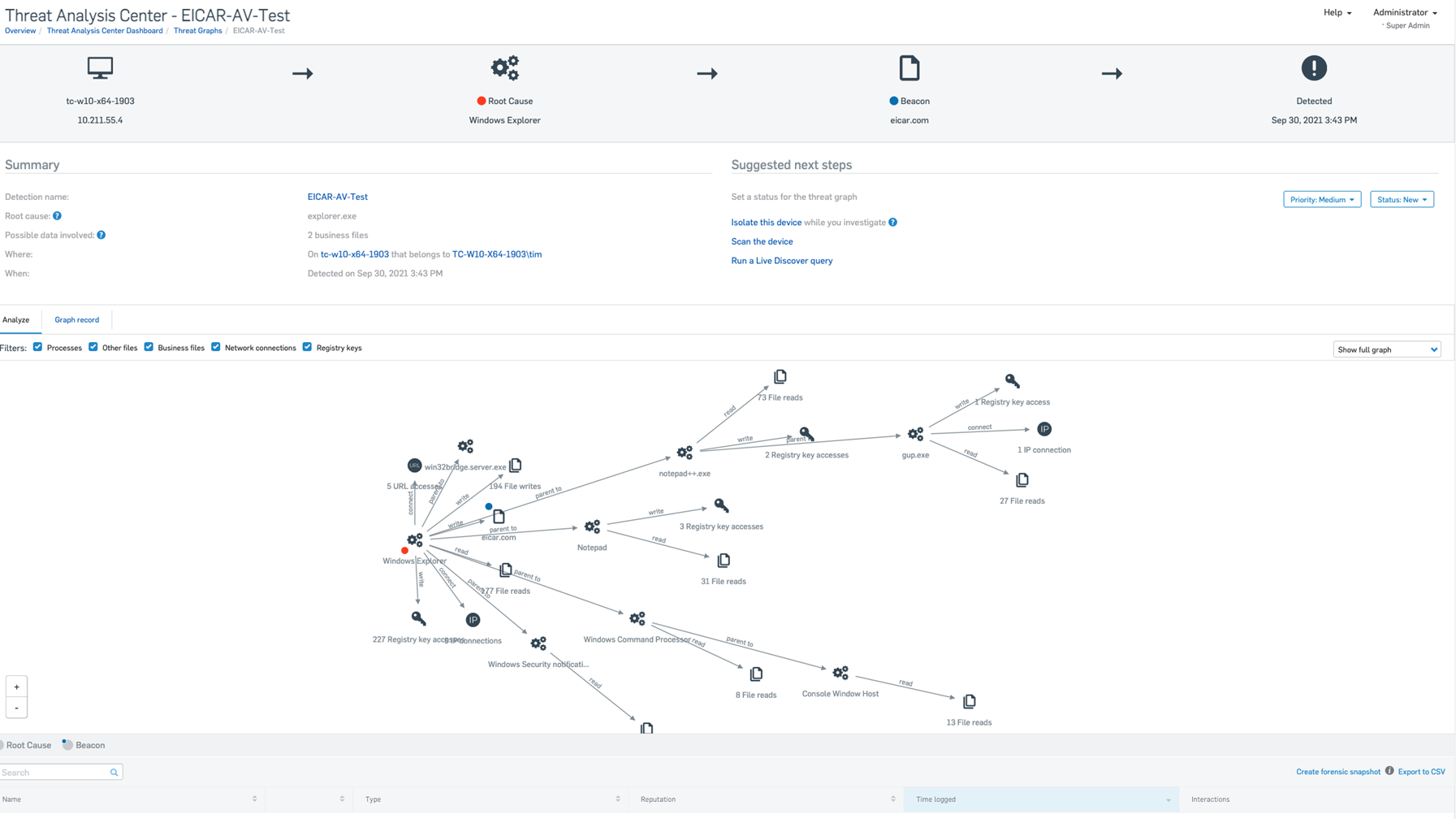

Encontre o gráfico de ameaça na página Gráficos de ameaças. Clique em seu nome para ver uma cadeia de eventos simplificada, um resumo, detalhes dos artefatos (processos, arquivos, chaves) afetados e um diagrama que mostra como a ameaça se desenvolveu. A captura de tela a seguir mostra uma detecção de Eicar-AV-Test acionada pela abertura de um arquivo eicar.com no Windows Explorer.

Para saber o que fazer, consulte “Como investigar e eliminar ameaças” em Gráficos de ameaças.

Para obter detalhes sobre todas as opções, leia as seções presentes nesta página.

Nota

As opções que você vê dependerão da sua licença e na severidade da ameaça.

Restrição

As detecções de Aplicativos Potencialmente Indesejados por Deep Learning (ML PUAs) não criam gráficos de ameaças. No entanto, você pode usar a consulta de Caça a ameaças no Live Discover para pesquisar seus dispositivos pelo nome do arquivo relatado ou valor de hash SHA-256.

Para obter mais informações sobre como usar gráficos de ameaças para investigar detecções, consulte Exemplos de gráficos de ameaça: Detecções de malware.

Resumo

A guia Resumo exibe um resumo da ameaça, incluindo estes detalhes:

- Causa primária: O local por onde a infecção adentrou em seu sistema.

- Possíveis dados envolvidos: Arquivos que podem conter dados importantes. Verifique-os para ver se os dados foram criptografados ou roubados.

- Onde: Nome do dispositivo e de seu usuário.

- Quando: Data e hora da detecção.

Próximos passos sugeridos

O painel Próximos passos sugeridos exibe os seguintes itens:

Prioridade: Uma prioridade é automaticamente definida. É possível alterá-la.

Status: Por padrão, o status é Novo. É possível alterá-la.

Nota

Assim que definir o status como Em andamento, não será possível restaurá-lo para Novo.

Isolar este dispositivo: Você verá isso se o gráfico for de alta prioridade e se você tiver o Sophos XDR. Isso permite que você possa isolar o dispositivo enquanto investiga as possíveis ameaças.

Você pode continuar a gerenciar o dispositivo a partir do Sophos Central. Você ainda pode continuar a enviar arquivos a partir do dispositivo isolado para a Sophos para análise.

Você também pode permitir que dispositivos isolados se comuniquem com outros dispositivos sob circunstâncias limitadas. Para obter mais informações, consulte Exclusões de isolamento do dispositivo.

Você pode remover o dispositivo do isolamento a qualquer momento. Você verá a opção Remover do isolamento em Próximos passos sugeridos.

Nota

Você não verá a opção Isolar este dispositivo caso o dispositivo já tenha se isolado automaticamente. Consulte “Isolamento do dispositivo” em Política de proteção contra ameaças.

Fazer varredura do dispositivo: É possível usar este link para fazer uma varredura no dispositivo afetado em busca de ameaças.

Analisar

A guia Analisar exibe a cadeia de eventos na infecção por malware.

Um menu à direita da guia lhe permite escolher o volume de detalhes para exibir:

- Exibir caminho direto: Exibe a cadeia de itens diretamente envolvidos entre a causa primária e o item no qual a infecção foi detectada (o "beacon").

- Exibir gráfico completo: Exibe a causa primária, o beacon, os artefatos afetados (aplicativos, arquivos, chaves), o caminho da infecção (exibido por setas) e como a infecção ocorreu. Essa é a configuração padrão.

Para exibir ou ocultar os diferentes tipos de artefatos, use as caixas de seleção acima do diagrama.

Para ver os detalhes de um item, clique nele. Isso abre um painel de detalhes à direita do diagrama.

Registro do gráfico

A guia Registro de gráfico mostra o histórico do gráfico de ameaça, desde sua criação pela Sophos ou pelo administrador. Você pode postar comentários para registrar ações que foram tomadas e outras informações relevantes.

Detalhes do processo

Quando clicar em um item afetado, você verá o painel Detalhes do processo. Se alguém já tiver enviado o arquivo para a Sophos, você verá o mais recente Threat Intelligence.

Se o arquivo não tiver sido enviado ainda, ou se você quiser verificar se há uma atualização de intelligence, clique em Solicitar o mais recente Intelligence.

Isso mostra a informação mais recente sobre a reputação global do arquivo e se você precisa ou não investigá-lo.

Lista de artefatos

Trata-se de uma lista posicionada abaixo do diagrama do ataque de malware. Ela exibe todos os itens afetados como, por exemplo, arquivos corporativos, processos, chaves de registro ou endereços de IP.

Você poderá exportar um arquivo separado por vírgula (CSV) contendo uma lista de artefatos afetados; para isso, clique em Exportar para CSV na área superior direita da guia.

A lista mostra:

- Nome: Clique no nome para ver mais informações em um painel de detalhes.

- Tipo: O tipo de artefato, como um arquivo de trabalho ou uma chave de registro.

- Reputação

- Tempo registrado: A hora e a data em que um processo foi acessado.

- Interações

Criar instantâneo forense

Você pode criar um "instantâneo forense" dos dados do dispositivo. Isso obtém dados de um log da Sophos sobre a atividade do dispositivo e os salva no dispositivo. Para obter mais informações sobre instantâneos forenses, consulte Instantâneos forenses.

Você também pode salvá-los no bucket S3 do Amazon Web Services (AWS) que você especificar. Assim, você pode fazer a sua análise.

Você precisará de um conversor (o qual nós fornecemos) para ler os dados.

Nota

Você pode escolher quantos dados deseja nos instantâneos e onde carregá-los. Para isso, vá para Configurações gerais > Instantâneos forenses. Essas opções ainda não estão disponíveis para todos os clientes.

Para criar um instantâneo, faça o seguinte:

-

Vá até a guia Analisar no gráfico de ameaça.

Em alternativa, na página de detalhes do dispositivo, abra a aba Status.

-

Clique em Criar instantâneo forense.

- Siga as etapas em Carregar instantâneos forenses para um bucket S3 da AWS.

Você encontra os instantâneos gerados em %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Forensic Snapshots\.

Os instantâneos gerados de detecções estão em %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Saved Data\.

Restrição

Você precisa ser um administrador com acesso à senha de proteção contra adulterações e executar um prompt de comando como administrador para acessar os instantâneos salvos.