設定 Microsoft Entra ID 以允許使用者使用 UPN 登入

此頁面提供設定 Azure IDP 的替代方法。如果您需要使用者使用與其主要電子郵件地址不同的使用者主體名稱 (UPN) 進行驗證,則必須遵循此頁面上的指示。

如果您的使用者電子郵件地址與其 UPN 相同,請參閱 新增身分識別提供者 (Entra ID/Open IDC/ADFS)。

主要步驟說明如下:

- 在 Azure 入口網站中設定 Microsoft Entra ID。

- 在 Sophos Central 中將 Microsoft Entra ID 新增為身分識別提供者。

在 Azure 入口網站中設定 Microsoft Entra ID

在 Azure 入口網站設定 Microsoft Entra ID 的主要步驟如下:

- 建立 Azure 應用程式。

- 為應用程式設定身分驗證。

- 設定權杖設定。

- 指派應用程式權限。

如需更多詳細資訊,請參閱下一節。

建立 Azure 應用程式

若要建立 Azure 應用程式,請依照以下步驟操作:

- 登入您的 Azure 入口網站。

-

登入您的 Azure 入口網站。

-

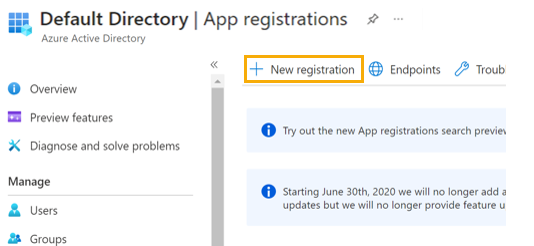

在 應用程序註冊 頁面上,按一信 新註冊。

-

輸入應用程式名稱。

-

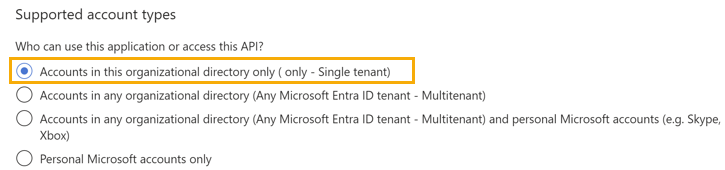

在 支援的帳戶類型 下,選取 僅此組織目錄中的帳戶 (僅限預設目錄 - 單一租用戶)。

-

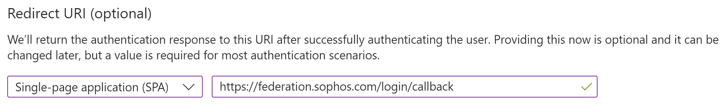

在 重新導向 URI (可選) 下,選擇 單頁應用程式 (SPA) 並輸入以下網址:

https://federation.sophos.com/login/callback。 -

按一下 註冊。

為應用程式設定身分驗證

若要設定 Azure 應用程式,請按照以下步驟操作:

- 在建立的應用程式中,按一下 驗證。

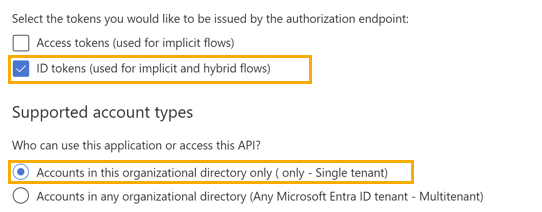

- 在 隱式授權和混合流量 下,選取 ID 權杖 (用於隱式和混合流量)。

- 在 支援的帳戶類型 下,選取 僅此組織目錄中的帳戶 (僅限預設目錄 - 單一租用戶)。

-

按一下 儲存。

設定權杖設定

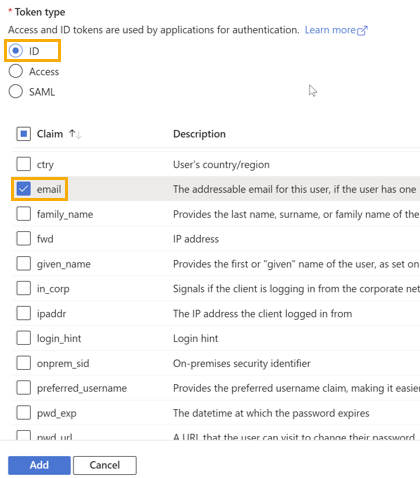

若要設定密碼金鑰,請按以下步驟操作:

- 在建立的應用程式中,按一下 權杖設定。

- 在 可選聲明 下,按一下 新增可選聲明。

-

在 權杖類型 下,選取 ID,然後選取 電子郵件。

-

選取 新增。

-

在 新增可選聲明中,選擇 開啟 Microsoft Graph電子郵件權限,然後按一下 新增。

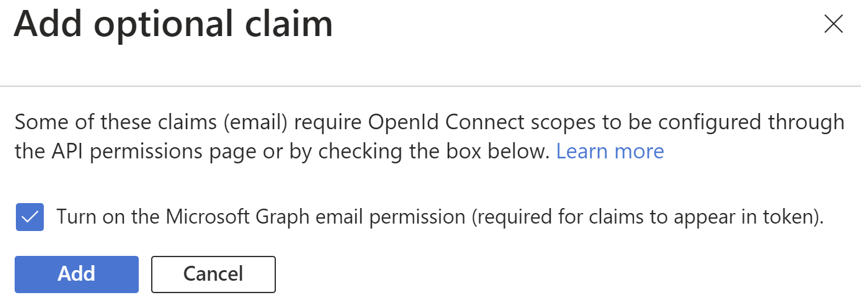

指派應用程式權限

若要檢查您的權限,請按以下步驟操作:

在 Sophos Central 中將 Microsoft Entra ID 新增為身分識別提供者

您可以將 Microsoft Entra ID 新增為身分識別提供者。

若要將 Microsoft Entra ID 新增為身分識別提供者,請參閱以下主題:

- 在 Sophos Central 中,按一下一般設定圖示

。

。 - 在系統管理員下,點選同盟身分識別提供者。

- 按一下 新增身分識別提供者。

- 輸入 名稱 和 說明。

- 按一下 類型 並選擇 OpenID Connect。

- 按一下 廠商 並選擇 Microsoft Entra ID。

- 如果您已在 Azure 入口網站中設定 Microsoft Entra ID,請跳過 步驟A: 設定 OpenID Connect。

-

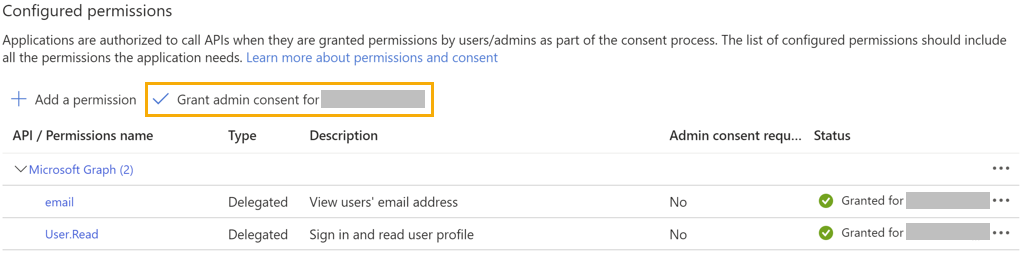

對於步驟 B: 設定 OpenID Connect 設定,請按照以下步驟操作:

-

在 用戶端 ID 中,輸入您在 Azure 中建立的應用程式的用戶端 ID,如下所示:

- 在 Azure 入口網站中,前往 用程式註冊。

- 選取您建立的應用程式。

- 複製 應用程式 (用戶端) ID 中的 ID,並將其貼上到 Sophos Central 中的 用戶端 ID。

-

在 發行者,請輸入以下 URL:

https://login.microsoftonline.com/<tenantId>/v2.0將現有的租戶 ID 替換為您 Azure 執行個體的租戶 ID。

若要尋找租戶 ID,請按照以下步驟操作:

- 在 Azure 入口網站中,前往 用程式註冊。

- 選取您建立的應用程式。

- 目錄 (租戶) ID 的值即為您 Azure 執行個體的租戶 ID。

-

在 Authz 端點,請輸入以下 URL:

https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/authorize將現有的租戶 ID 替換為您先前複製的租戶 ID。

-

在 JWKS URL,請輸入以下 URL:

https://login.microsoftonline.com/<tenantId>/discovery/v2.0/keys將現有的租戶 ID 替換為您先前複製的租戶 ID。

-

-

按一下 選取網域 並選擇您的網域。

您可以新增多個網域,但每個使用者只能與一個網域關聯。

-

選擇是否啟用由 IDP 強制執行的多因素驗證 (MFA),方法是選擇以下選項之一:

- IdP 強制的 MFA

- 無 IdP 強制的 MFA

-

按一下 儲存。

使用者如何使用 UPN 登入

以下步驟顯示您完成上述設定後,使用者如何登入。

-

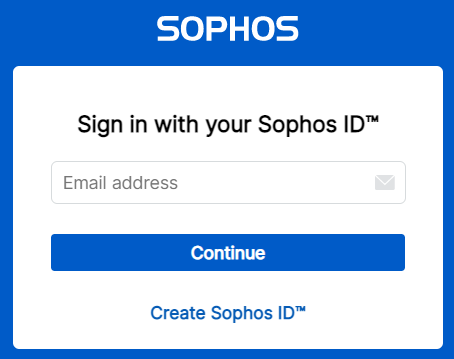

使用者和系統管理員在 Sophos Central 中使用關聯的電子郵件地址登入。

-

他們看到的畫面可能會根據您在 Sophos 登入設定 中的選擇而有所不同。

-

如果您在 Sophos Central Admin 或聯合憑證 Sophos 登入設定 中選擇了 Sophos Central 管理員或聯合認證,使用者和系統管理員可以選擇任一選項登入。按一下「一般設定」圖示

。在系統管理員下,點選Sophos 登入設定。

。在系統管理員下,點選Sophos 登入設定。若要使用 UPN 登入,他們必須按照以下步驟操作:

-

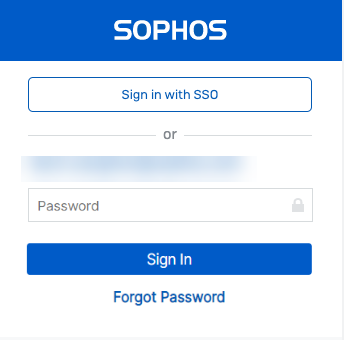

按一下使用 SSO 登入。

此時將顯示 Microsoft Azure 登入頁面。

-

輸入 UPN 和密碼。

-

-

如果您在 Sophos 登入設定 中選擇了 僅聯合認證,他們將看到 Microsoft Azure 登入頁面,以便輸入其 UPN 和密碼。按一下「一般設定」圖示

。在系統管理員下,點選Sophos 登入設定。

。在系統管理員下,點選Sophos 登入設定。

-