M365 直接遞送

M365直接交付繞過電子郵件過濾規則,並使用Microsoft的Graph API將活動電子郵件(包括培訓注冊和培訓提醒電子郵件)直接注入收件人的收件箱。

此影片概述了M365 Direct Delivery,包括如何打開它,添加新憑據和執行測試。

開啟 M365 Direct Delivery

打開M365 Direct Delivery時,無需將Phish Threat域和IP地址添加到Microsoft的例外列表中,並增強了電子郵件的可交付性。

您經過驗證的網域列在 M365 Direct Delivery 頁面上。

注意

如果您有多個域,則必須為每個域打開M365 Direct Delivery。如果未打開M365 Direct Delivery,則預設的基於SMTP的傳遞將正常工作。

要打開M365 Direct Delivery,請執行以下操作:

- 前往 我的產品 > Phish Threat > 設定。

- 按一下M365 直接遞送。

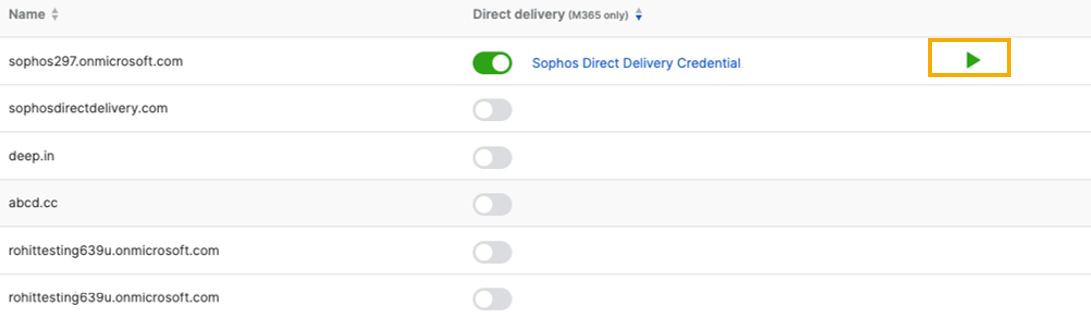

- 在" 直接傳遞(僅限M365) "列中,為您的域啟用直接傳遞。

-

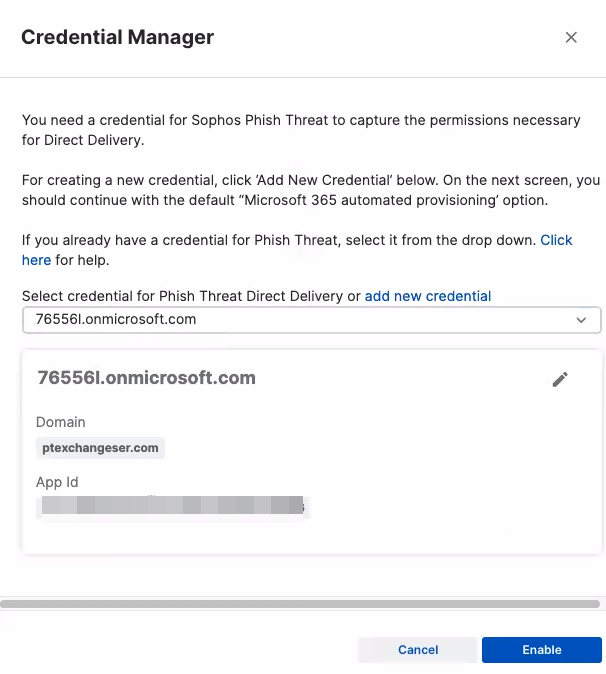

在" 憑據管理器 "頁面中,為具有必要M365權限的Phish Threat添加憑據。

添加憑據

若要新增憑證,請依照以下步驟操作:

-

在 Credential Manager (憑據管理器)頁上,單擊 新增認證

您可以在設定使用情況同步頁面上進行以下動作:

-

提示

我們建議您使用 Microsoft 365自動佈建 ,因為這會自動建立具有必要權限的認證。

如需詳細資料,請參閱以下部分。

-

使用 Microsoft 365 自動佈建

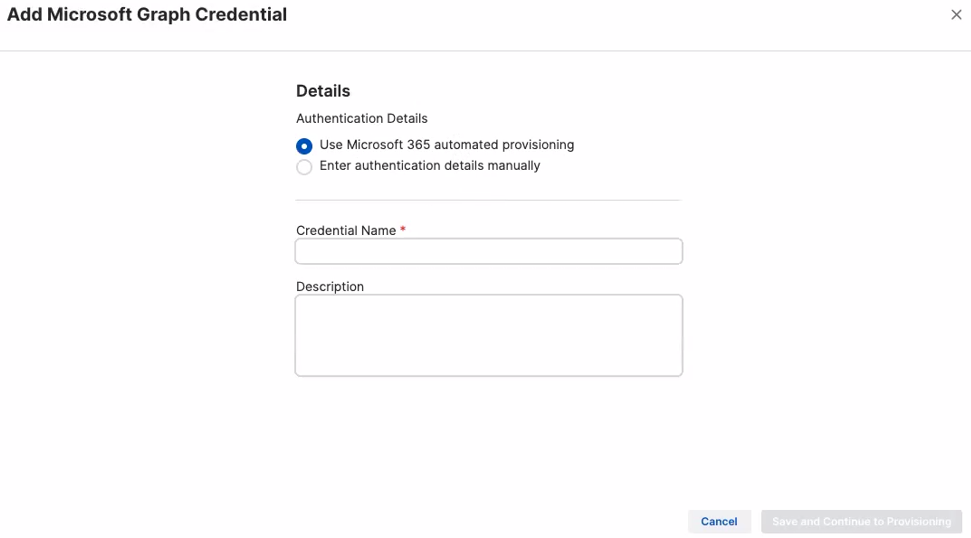

- 在 “添加Microsoft Graph憑據 ”頁上,單擊 “使用Microsoft 365自動配置”。

-

輸入憑證名稱和說明。

您可以輸入首選的唯一憑證名稱,因為此名稱僅用做識別碼。

-

按一下儲存並繼續佈建。

-

閱讀連線至 Microsoft 365 中的文字,然後按一下繼續。

您將被重新導向到 Microsoft 登入到您的帳戶頁面。

-

在 Microsoft登入到您的帳戶 頁面上,選擇一個Microsoft帳戶。

-

查看條款,然後按一下接受。

這將授予對主應用程式的權限

-

選擇Microsoft帳戶。

-

查看條款,然後按一下接受。

這將授予Sophos Central集成的權限。

-

單擊 "關閉 "以關閉 Microsoft登入到您的帳戶 頁面。

身份憑證管理器 "頁顯示您創建的身份憑證。

-

按一下 已啟用。

現在已為您的域啟用M365 Direct Delivery。

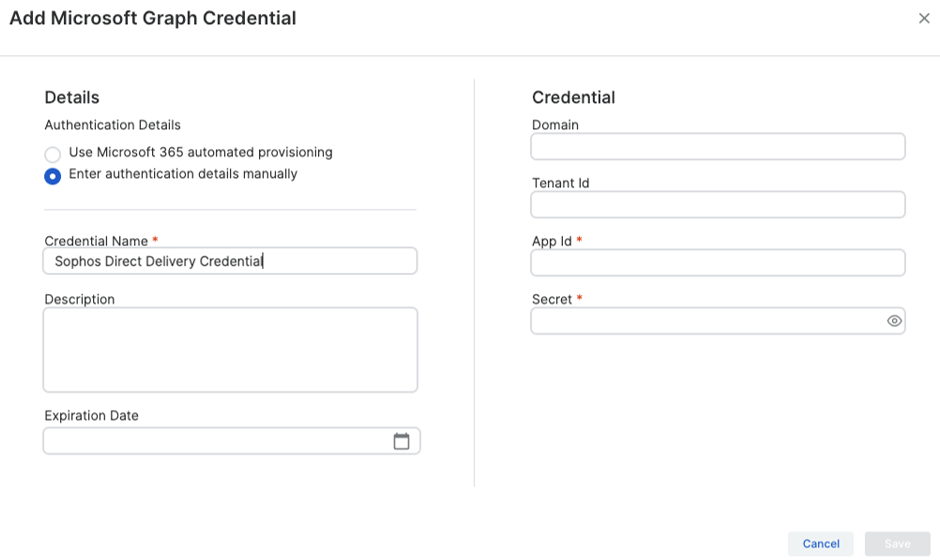

手動輸入驗證詳細資料

手動創建憑據時,請確保您 Domain.Read.All Mail.ReadWrite 在Microsoft Azure中具有和API權限。

- 在 Add Microsoft Graph Credential (添加Microsoft Graph憑據)頁面上,單擊 Enter authentication

-

輸入所需資訊。

您可以輸入首選的唯一憑證名稱,因為此名稱僅用做識別碼。

注意

您需要註冊應用程式,才能取得 應用程式ID 和 秘密 詳細資料。要註冊應用程序,請參閱 向Microsoft Entra ID註冊應用程序。

-

按一下儲存。

- 在認證管理員頁面上,按一下 更新。

現在已為您的域啟用M365 Direct Delivery。

M365直接交付測試

打開M365 Direct Delivery後,您可以執行快速測試以驗證設定是否成功。

若要執行快速掃描,請執行以下操作:

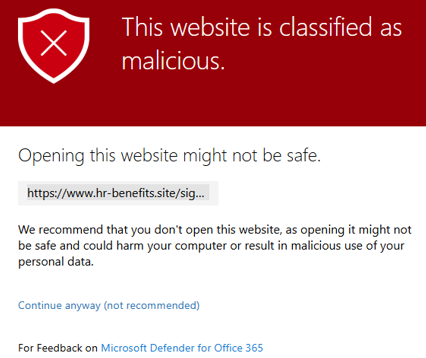

來自電子郵件行銷活動的封鎖URL

安全鍊接保護可能在用戶點擊時阻止URL受到類比的仿冒網頁仿冒電子郵件活動的攻擊。

要解決此問題,必須將Phish Threat IP地址和域名添加到允許列表中。請參閱 IP 位址和網域 和 M365除外條款。

注意

*.domainname/* 將域添加到"允許"列表時,請確保使用該格式。例如 *.hr-benefits.site/*。對於更多資訊,請參見 Safe Links原則中的“Do not rewrite the following URL”列表。