AWS 安全中心

-

AWS整合更新

此 AWS 整合將來會停用,不應再使用。我們建議客戶遷移至 Sophos Cloud Optix,以充分利用其先進功能。

使用Sophos Cloud Optix將AWS整合至Sophos Central。如需更多資訊,請參閱 Sophos Cloud Optix。

MSP Flex 客戶必須擁有公共雲集成授權包才能使用此功能。

您可以將 AWS Security Hub 與 Sophos Central 整合,以便其將警示傳送到 Sophos 進行分析。

操作前準備事項

您必須在要整合的環境中啟用 AWS Security Hub,然後才能繼續。

在整合過程中,我們會為您提供可複製和執行的命令。您必須以具有「管理員」角色的 IAM 使用者身分,在 AWS CLI 或 AWS CloudShell 中執行這些命令。要瞭解如何設定 AWS CLI,請參見開始使用 AWS CLI。

如果您沒有適當帳戶的存取權限,您可以建立具有特定權限的自訂角色。您需要的權限位於自訂角色權限中。

設定 AWS Security Hub 整合

若要整合 AWS 環境,請執行下列步驟:

- 在 Sophos Central 中,前往 威脅分析中心 > 整合 > Marketplace。

-

按一下 AWS Security Hub。

如果您已設定與 AWS 環境的連線,您可以在這裡看到這些連線。

-

按一下 新增。

-

整合步驟助理會引導您完成連線至 AWS 環境的程序。若要執行此動作,請依照以下步驟操作。

- 複製 curl 命令。

-

移至 AWS CLI 或 AWS CloudShell,執行 curl 命令。

整合指令碼已下載。

-

返回 Sophos Central,並複製整合步驟中顯示的第二個命令。

- 移至 AWS CLI 或 AWS CloudShell,執行整合命令。

-

返回 Sophos Central。

AWS 環境會出現在清單中。

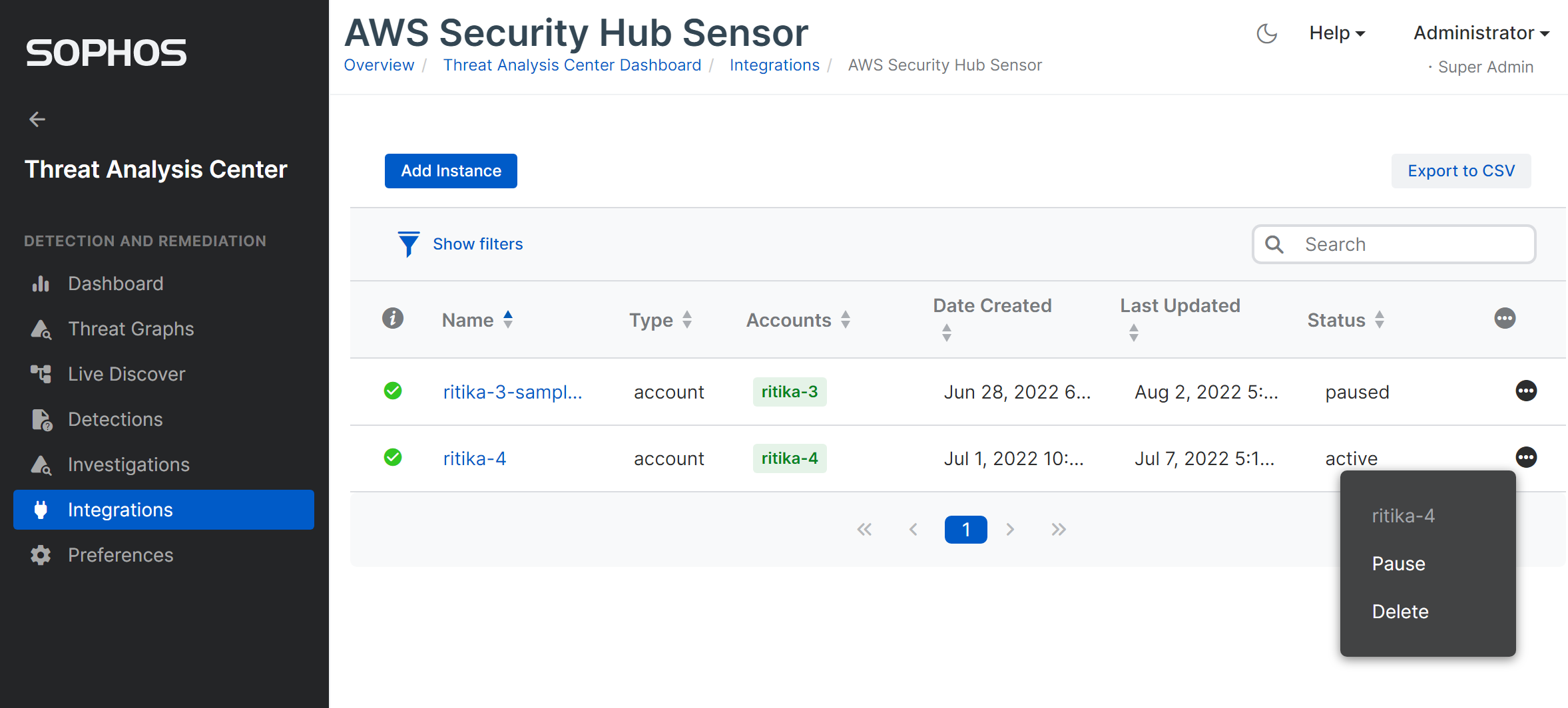

管理 AWS Security Hub 整合

您可以按一下 AWS 環境的名稱來編輯設定。

狀態將顯示與 AWS 環境整合的狀態。狀態可以為已暫停、已激活、已斷開或已刪除。

您可以按一下三點圖示,根據目前狀態選取動作。

若要刪除連線,請按一下刪除。助理會引導您完成使用 AWS CLI 命令刪除連線的程序。

如果 Sophos 授權過期,則連線將暫停。續訂授權時,連線將自動變爲已激活。

包括 AWS Organizations 帳戶

如果您使用 AWS Organizations,您可以選擇要包含在資料收集中的帳戶。

- 在 Sophos Central 中,移至威脅分析中心,然後按一下整合。

-

按一下 AWS CloudTrail。

此時將顯示整合清單。

-

按一下您要變更的整合名稱。

如果您有許多整合,請使用篩選器列出使用 AWS Organizations 的整合。

-

在編輯詳細資料 > 帳戶中,可以新增一個逗號分隔的帳戶 ID 清單,以便收集資料。

- 按一下儲存。

我們現在只會從清單中的 AWS 帳戶收集資料。

自訂角色權限

您可以以具有「管理員」角色的 IAM 使用者身分執行我們為您提供的 AWS 命令。

如果要改爲設定自訂角色,請使用以下權限:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

'events:DeleteRule',

'events:ListRules',

'events:ListTagsForResource',

'events:ListTargetsByRule',

'events:PutRule',

'events:PutTargets',

'events:RemoveTargets',

'events:TagResource',

'events:UntagResource',

'ec2:DescribeRegions',

'iam:AttachRolePolicy',

'iam:CreatePolicy',

'iam:CreateRole',

'iam:DeleteRole',

'iam:DeleteRolePolicy',

'iam:GetPolicy',

'iam:GetPolicyVersion',

'iam:GetRole',

'iam:GetRolePolicy',

'iam:ListAttachedRolePolicies',

'iam:ListPolicyTags',

'iam:ListRoleTags',

'iam:PassRole',

'iam:PutRolePolicy',

'iam:TagPolicy',

'iam:TagRole',

'iam:UntagPolicy',

'iam:UntagRole',

'lambda:AddPermission',

'lambda:CreateFunction',

'lambda:DeleteEventSourceMapping',

'lambda:DeleteFunction',

'lambda:GetFunction',

'lambda:GetFunctionConfiguration',

'lambda:GetPolicy',

'lambda:ListEventSourceMappings',

'lambda:ListTags',

'lambda:TagResource',

'lambda:UntagResource',

'lambda:UpdateFunctionConfiguration',

'logs:CreateLogGroup',

'logs:DeleteLogGroup',

'logs:DeleteLogStream',

'logs:DeleteRetentionPolicy',

'logs:PutRetentionPolicy',

'sqs:AddPermission',

'sqs:CreateQueue',

'sqs:DeleteQueue',

'sqs:GetQueueAttributes',

'sqs:GetQueueUrl',

'sqs:ListQueueTags',

'sqs:ListQueues',

'sqs:RemovePermission',

'sqs:SetQueueAttributes',

'sqs:TagQueue',

'sqs:UntagQueue',

'sts:GetCallerIdentity',

'tag:TagResources'

],

"Resource": "*"

}

]

}