集成Fortinet FortiGate

要使用此功能,您必須擁有「防火牆」整合授權套件。

您可以將 Fortinet FortiGate 與 Sophos Central 整合。這使 FortiGate 可以將防火牆警示傳送到 Sophos 進行分析。

此整合使用虛擬機 (VM) 上託管的記錄收集器。它們一起被稱為集成設備。設備接收協力廠商資料,並將資料傳送到 Sophos Data Lake。

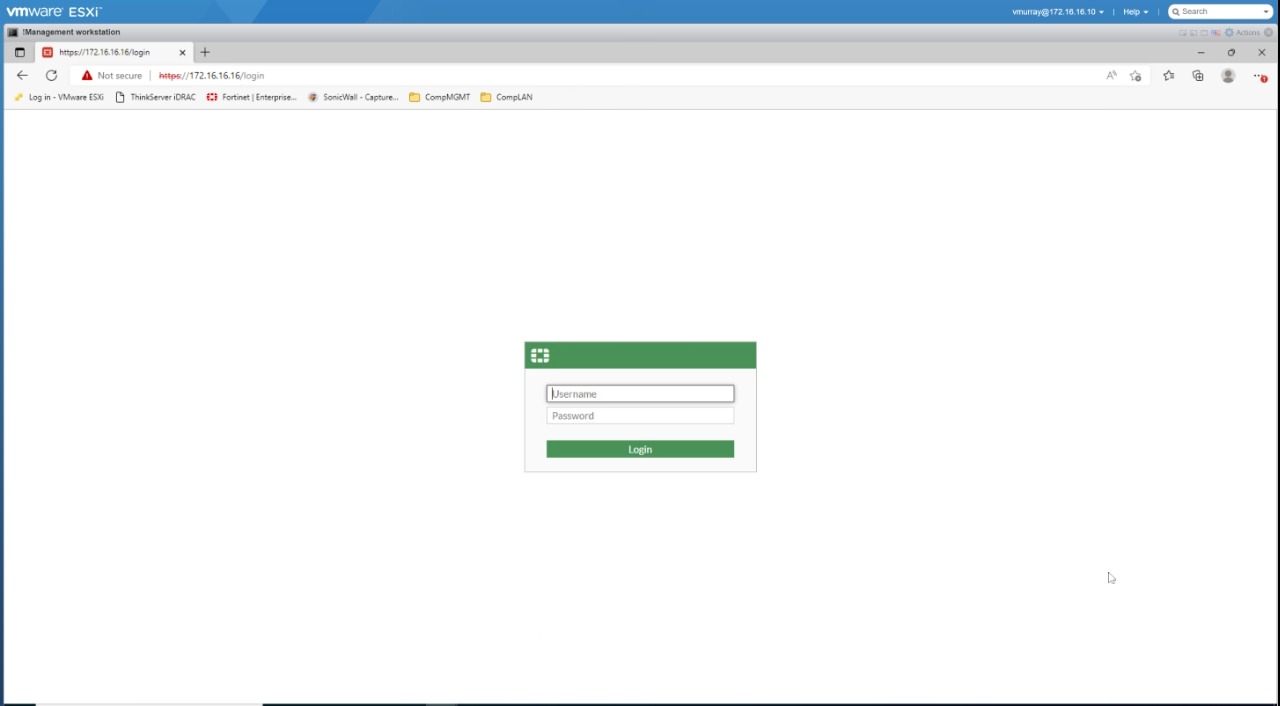

此頁面介紹使用ESXi或Hyper-V上的設備進行集成 如果要使用AWS上的設備進行集成,請參閱 AWS上的集成。

關鍵步驟

集成的關鍵步驟如下:

- 新增此產品的整合。在此步驟中,您將創建設備的映像。

- 在 VM 上下載並部署映像。這將成為您的設備。

- 設定 FortiGate 以將資料傳送到設備。

需求

設備具有系統和網路存取要求。要檢查您是否滿足這些要求,請參閱 設備要求。

新增整合

若要新增整合,請依照以下步驟操作:

- 在 Sophos Central 中,移至威脅分析中心 > 整合 > 市場。

-

按一下 Fortinet FortiGate。

Fortinet FortiGate 頁面隨即打開。您可以在此處添加集成,並查看已添加的所有集成列表。

-

在資料擷取(安全警示)中,按一下新增設定。

注意

如果這是您新增的第一個整合,我們可能會要求您提供內部網域和 IP 的詳細資料。請參閱提供您的域和IP詳細資訊。

螢幕上將顯示整合設定步驟。

配置設備

在 集成設定步驟中,您可以配置新設備或使用現有設備。

我們假定您在此配置新設備。要執行此操作,請按以下步驟創建映像:

- 輸入整合名稱和說明。

- 按一下建立新設備。

- 輸入設備的名稱和說明。

- 選取虛擬平台。目前我們支援 VMware ESXi 6.7 Update 3 或更新版本以及 Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) 或更新版本。

-

指定面向網際網路的網路連接埠的 IP 設定。這將為設備設定管理接口。

-

選取 DHCP 可自動指派 IP 位址。

注意

如果選取 DHCP,則必須保留 IP 位址。

-

選取手動以指定網路設定。

-

-

選取 Syslog IP 版本並輸入 Syslog IP 位址。

稍後設定 Fortigate 以向設備傳送資料時,您將需要該 syslog IP 位址。

-

選取一項通訊協定。

設定 Fortigate 以向設備傳送資料時,必須使用相同的通訊協定。

-

按一下儲存。

我們會建立整合,整合會顯示在您的清單中。

在整合詳細資料中,您可以看到設備的連接埠號。稍後設定 Fortigate 以向其傳送資料時,您將需要該編號。

設備映像可能需要幾分鐘時間才能準備就緒。

部署設備

限制

如果您使用的是 ESXi,則 OVA 檔案透過 Sophos Central 驗證,因此只能使用一次。如果必須部署其他 VM,則必須在 Sophos Central 中重新建立 OVA 檔案。

使用映像部署設備,如下所示:

- 在整合清單的動作中,按一下適用於您的平台的下載動作,例如,若是 ESXi,則按一下下載 OVA。

- 映像下載完成後,請將其部署在 VM 上。請參閱部署設備。

設定 FortiGate

現在,您可以將 FortiGate 設定為向 VM 上的 Sophos 設備傳送警示。

注意

您可以配置FortiGate的多個實例,以便通過同一設備向Sophos發送數據。完成整合後,請針對FortiGate的其他執行個體重複本節中的步驟。您不需要重複Sophos Central中的步驟。

如下配置FortiGate:

- 登入到命令列介面 (CLI)。

-

輸入以下命令以開啟 Syslog 轉寄並將資料傳送到設備。確保您使用了適合 FortiGate 版本的正確命令。

config log syslogd setting set status enable set facility user 設定連接埠 <您設備的連接埠號> 設定伺服器 <您設備的 syslog IP 位址> set mode udp set format cef endconfig log syslogd setting set status enable set facility user 設定連接埠 [您設備的連接埠號] 設定伺服器 [您設備的 syslog IP 位址] set format cef set reliable disable end

注意

最多可以在 FortiGate 上設定四個 syslog 伺服器。只需在第一行中,將 syslogd 替換為 syslogd2、sylsogd3 或 syslogd4,即可設定每個 syslog 伺服器。

驗證後,您的 FortiGate 警示現在應顯示在 Sophos Data Lake 中。

自訂警示

預設情況下,會記錄大多數 FortiGate 功能。

要確保已記錄流量、Web 和 URL 篩選功能,請輸入以下命令。確保您使用了適合 FortiGate 版本的正確命令。

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

FortiGate 5.4 及更新版本還可記錄查閱者 URL。查閱者 URL 是使用者按一下連結移至目前頁面的網頁地址。這對於 Web 使用情況分析非常有用。

若要開啟每個 Web 設定檔的查閱者 URL 記錄,請執行下列動作:

config webfilter profile

編輯 [設定檔名稱]

set log-all-url enable

set web-filter-referer-log enable

end

更多資源

此影片會引導您完成整合設定。

有關登入遠端 syslog 伺服器的詳細資訊,請參閱 Fortinet 的記錄和報告指南。