整合 Palo Alto PAN-OS

若要使用此功能,您必須擁有 Firewall 整合授權套件。

您可以將 Palo Alto PAN-OS 網路安全產品與 Sophos Central 整合,使其將資料傳送至 Sophos 進行分析。

此整合功能使用部署於虛擬機器上的日誌收集器。日誌收集器與虛擬機器合稱為整合設備。該設備會接收第三方資料,並將其傳送至 Sophos Data Lake。

本頁說明如何透過部署於 ESXi 或 Hyper-V 的設備進行整合。若您希望使用部署於 AWS 的設備進行整合,請參閱 在AWS上添加集成。

主要步驟

整合的主要步驟如下:

- 新增此產品的整合項目。此步驟中,您將建立整合設備的映像檔。

- 下載並部署該映像檔至您的虛擬機器。部署後的虛擬機器即成為您的整合設備。

- 設定 PAN-OS,將資料傳送至該設備。

系統需求

整合設備有特定的系統與網路存取需求。若要確認您的環境是否符合要求,請參閱 設備要求。

新增整合項目

若要新增整合,請依下列步驟操作:

- 登入 Sophos Central。

- 在 Sophos Central 中,前往 威脅分析中心 > 整合 > Marketplace。

-

按一下 Palo Alto PAN-OS。

系統會開啟 Palo Alto PAN-OS 整合頁面。您可以在此新增整合項目,並查看您已新增的整合清單。

-

在 資料擷取 (安全性警示) 中,按一下 新增設定。

注意

如果這是您首次新增整合,我們將要求您輸入組織的內部網域與 IP 詳細資訊。請參閱 提供您的域和IP詳細資訊。

此時螢幕上將顯示 整合設定步驟。

設定設備

在 整合設定步驟 中,您可以設定新的設備,或使用既有的設備。

此處我們假設您要設定新的設備。請依以下步驟建立映像檔:

- 輸入整合名稱與描述。

- 按一下 建立新設備。

-

輸入該設備的名稱與描述。

如果您已設定過 Sophos 設備,也可以從清單中選取既有設備。

-

選取虛擬平台。目前支援 VMware ESXi 6.7 Update 3 或更新版本,以及 Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) 或更新版本。

-

指定 對外網路連接埠 的 IP 設定這將設定設備的管理介面。

-

若選擇 DHCP,系統會自動指派 IP 位址。

注意

若您選擇 DHCP,請務必保留該 IP 位址。

-

若選擇 手動,則可自行指定網路設定。

-

-

選取 Syslog IP 版本 並輸入 Syslog IP 位址。

您稍後在設定 PAN-OS 將資料傳送至設備時,會需要這個 IP 位址。

-

選取一項 通訊協定。目前僅支援 UDP。

您在 PAN-OS 設定中也必須使用相同的通訊協定。

-

按一下 儲存。

我們會建立整合項目,並將其顯示在您的清單中。

在整合詳細資料中,您可以查看設備所使用的連接埠號碼,您稍後在設定 PAN-OS 將資料傳送至此設備時會需要這個連接埠號碼。

設備映像檔可能需要幾分鐘的時間才能準備好。

部署設備

限制條件

如果您使用的是 ESXi,OVA 檔案會與 Sophos Central 進行驗證,因此只能使用一次。若您需要再次部署新的虛擬機器,則必須在 Sophos Central 中重新建立 OVA 檔案。

請依下列方式使用映像檔部署設備:

- 在整合項目清單中,於 動作 欄位中,按一下對應平台的下載操作,例如 下載 OVA (適用於 ESXi)。

- 映像檔下載完成後,將其部署至您的虛擬機器上。請參閱 部署設備。

設定 PAN-OS

接下來,您需要設定 PAN-OS,將資料傳送至虛擬機器上的 Sophos 設備。

注意

您可以設定多台 Palo Alto PAN-OS 防火牆,透過相同的設備將資料傳送至 Sophos。整合完成後,若您還有其他 PAN-OS 防火牆,也可以重複本節中的步驟進行設定。無須重複執行 Sophos Central 中的設定步驟。

注意

以下資訊是根據 PAN-OS 9.1 所提供。其他版本的操作方式類似,我們也會提供相對應的參考連結 (若有)。

您也可以參考 Palo Alto 提供的通用設定指南:請參閱 設定日誌轉送。

設定 PAN-OS 的主要步驟如下:

-

設定 syslog 伺服器設定檔。這項設定會定義警示的傳送位置。

您必須輸入與在 Sophos Central 新增整合時相同的設定值。

-

設定 yslog 訊息的格式。此步驟定義警示的傳送格式。

- 設定日誌轉送。此步驟定義哪些日誌會被傳送,以及觸發條件為何。

- 提交變更。此操作會將設定變更套用至防火牆。

注意

Traffic、Threat、WildFire Submission 和 Global Protect 記錄(相當於警示)將以 CEF 格式傳送到 Sophos 設備。

設定 syslog 伺服器設定檔

若要設定警示的傳送位置,請依下列步驟操作:

- 選取 裝置 > 伺服器設定檔 > Syslog。

- 按一下 新增,並輸入設定檔的名稱,例如「Sophos appliance」。

- 如果防火牆有多個虛擬系統 (vsys),請選取此設定檔可用的位置(

vsys或Shared)。 - 在 Syslog 伺服器設定檔 中,按一下 新增。

- 輸入此伺服器設定檔的 名稱。

-

在 伺服器 中,輸入 Sophos 設備的下列資訊:

- 名稱:為此伺服器輸入一個唯一名稱,例如

Sophos appliance。 - SYSLOG 伺服器:設備的 IP 位址。此 IP 位址必須與您在 Sophos Central 中輸入的 Syslog IP 位址 相同。

- 傳輸協定:選取與 Sophos Central 中相同的傳輸協定。

- 連接埠:輸入您在 Sophos Central 中設定的連接埠號碼。

- 格式:選取 BSD (相當於 RFC3164 標準)。

- 功能類別:選擇一個 Syslog 標準值以計算 PRI (優先權) 值。由於我們不會使用此值,建議選擇預設值 LOG_USER。

- 名稱:為此伺服器輸入一個唯一名稱,例如

請暫時不要點選 確定,後續還有其他設定步驟。

此教學影片將引導您設定 Syslog 伺服器設定檔。

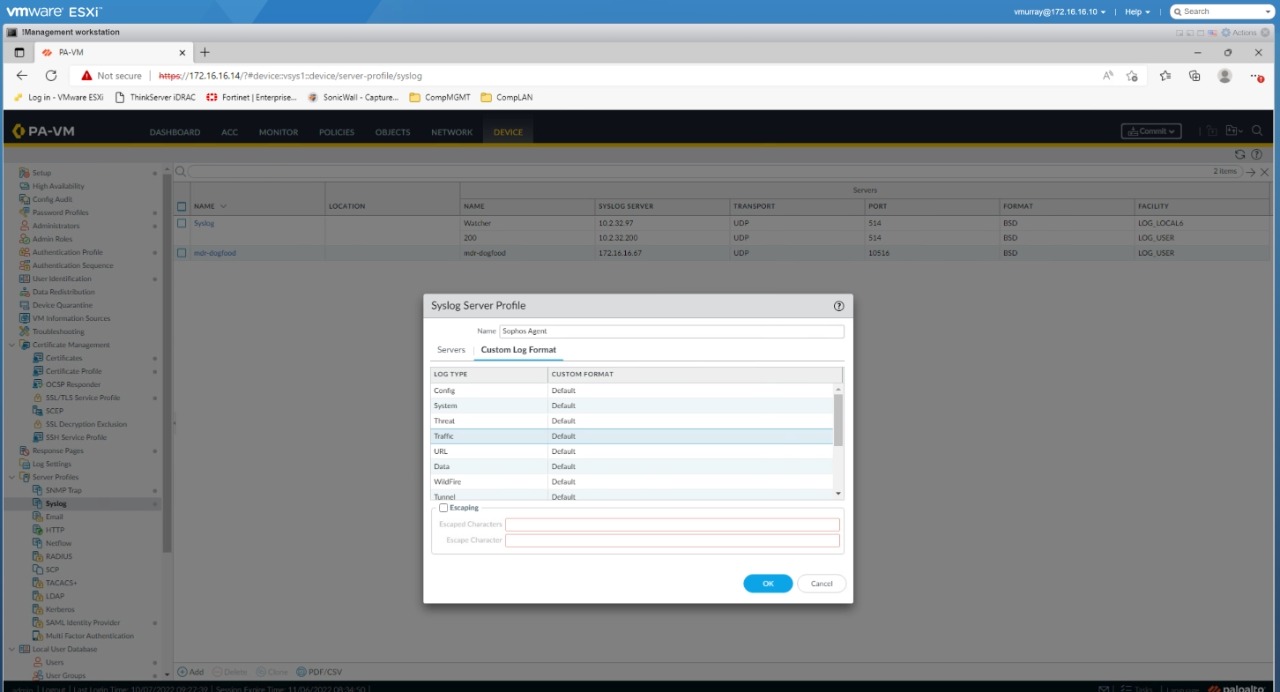

設定 syslog 訊息格式

警告

以下步驟說明如何在 Palo Alto PAN-OS 9.1 版 中,將警示格式化為 CEF 格式的範例。以下提供的範本 可能不適用於其他版本。若需特定 PAN-OS 版本的 CEF 警示範本,請參閱 Palo Alto 通用事件格式設定指南。

若要設定訊息格式,請依下列步驟操作:

- 選取 自訂日誌格式 索引標籤。

-

選取 流量,然後將以下內容貼到 威脅日誌格式 欄位中,接著按一下 確定。

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanLinkChange=$link_change_count PanPolicyID=$policy_id PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSDWANClustype=$sdwan_cluster_type PanSDWANSite=$sdwan_site PanDynamicUsrgrp=$dynusergroup_name -

選取威脅,將以下內容貼到 威脅日誌格式 文字方塊中,然後按一下 確定:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanDynamicUsrgrp=$dynusergroup_name -

選取 Wildfire,將以下內容貼到 威脅日誌格式 文字方塊中,然後按一下 確定:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid filePath=$cloud fileId=$pcap_id fileHash=$filedigest fileType=$filetype suid=$sender msg=$subject duid=$recipient oldFileId=$reportid PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSRuleUUID=$rule_uuid -

選取 Global Protect,將以下內容貼到 威脅日誌格式 文字方塊中,然後按一下 確定:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$type|$subtype|rt=$receive_time PanOSDeviceSN=$serial PanOSLogTimeStamp=$time_generated PanOSVirtualSystem=$vsys PanOSEventID=$eventid PanOSStage=$stage PanOSAuthMethod=$auth_method PanOSTunnelType=$tunnel_type PanOSSourceUserName=$srcuser PanOSSourceRegion=$srcregion PanOSEndpointDeviceName=$machinename PanOSPublicIPv4=$public_ip PanOSPublicIPv6=$public_ipv6 PanOSPrivateIPv4=$private_ip PanOSPrivateIPv6=$private_ipv6 PanOSHostID=$hostid PanOSDeviceSN=$serialnumber PanOSGlobalProtectClientVersion=$client_ver PanOSEndpointOSType=$client_os PanOSEndpointOSVersion=$client_os_ver PanOSCountOfRepeats=$repeatcnt PanOSQuarantineReason=$reason PanOSConnectionError=$error PanOSDescription=$opaque PanOSEventStatus=$status PanOSGPGatewayLocation=$location PanOSLoginDuration=$login_duration PanOSConnectionMethod=$connect_method PanOSConnectionErrorID=$error_code PanOSPortal=$portal PanOSSequenceNo=$seqno PanOSActionFlags=$actionflags -

按一下 確定 儲存 Syslog 伺服器設定檔。

此教學影片也將引導您設定 Syslog 訊息格式。

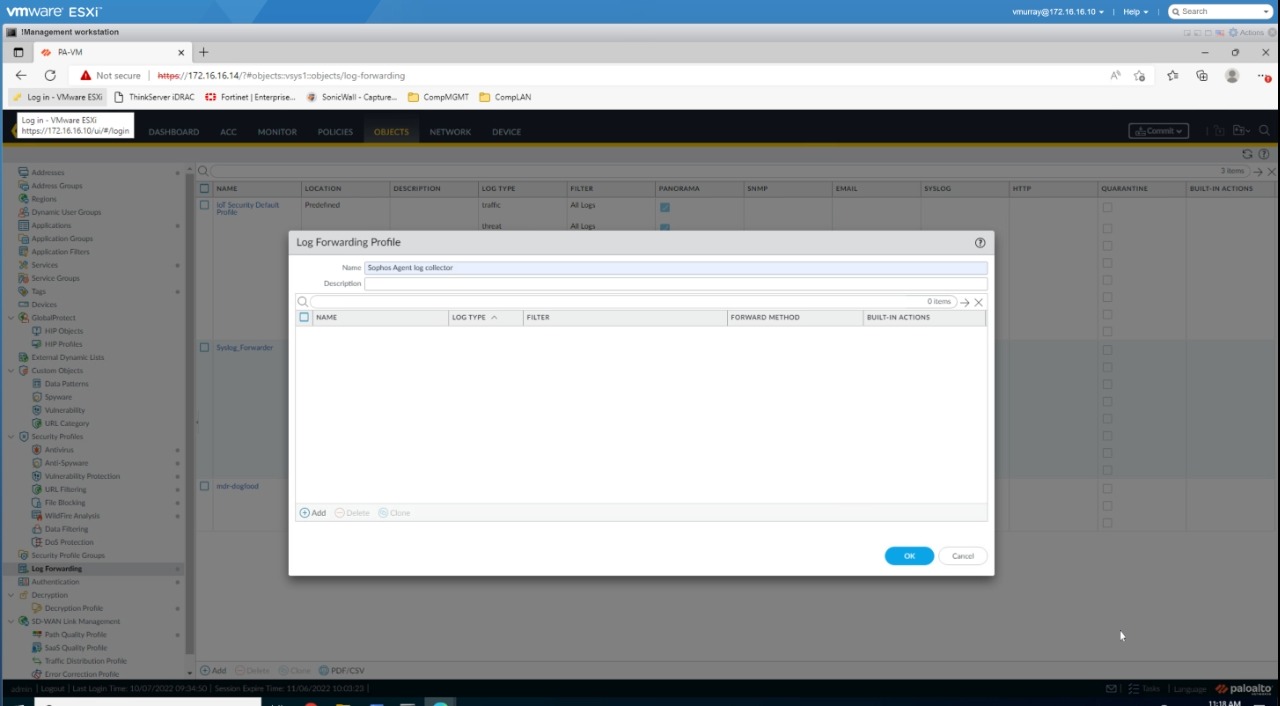

設定日誌轉送

日誌轉送設定分為兩個步驟:

- 設定防火牆以轉送日誌。

- 觸發日誌產生與轉送。

設定防火牆以轉送日誌

若要設定防火牆以轉送日誌,請依下列步驟操作:

- 選取 物件 > 日誌轉送,然後按一下 新增。

- 在 日誌轉送設定檔中,輸入唯一的名稱,例如

Sophos appliance。 - 按一下 新增。

- 在 日誌轉送設定檔比對清單 中,輸入您要轉送的 日誌類型 的名稱。預設為 流量。

- 選取 SYSLOG,然後選取要將日誌傳送到的伺服器。這是您新增的伺服器的名稱。請參閱 設定 syslog 伺服器設定檔。

- 按一下 確定

-

請針對您想新增的每個日誌類型、嚴重性等級與 WildFire 判定結果,重複上述步驟。我們建議您新增以下項目。

- 流量 (預設)

- 威脅

- Wildfire

- Global Protect

-

按一下 確定。

這部影片會引導您完成設定防火牆轉送日誌的操作。

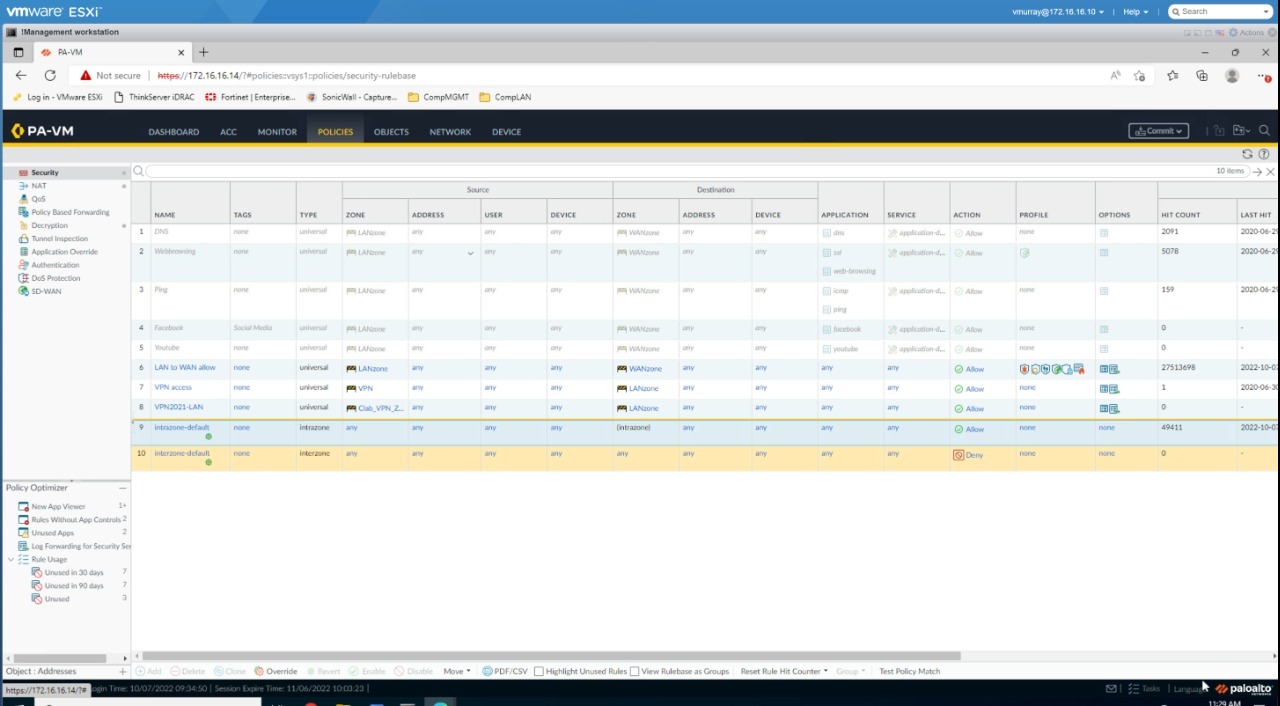

設定日誌產生和轉寄

接下來,您要將記錄轉送設定檔指派給安全原則以觸發記錄產生和轉送。這會完成日誌產生與轉送的設定。

若要執行此動作,請依照以下步驟操作。

- 選取 原則 > 安全,然後選取要使用的原則。

- 在 安全原則規則中,選取 動作。

- 在 設定檔設定中,為 設定檔類型 選取 設定檔。

- 在 設定檔類型 下,選擇要監控的安全設定檔。

- 在日誌設定中,您可以選取 工作階段開始時記錄 與 工作階段結束時記錄。您的選擇應視您的環境,以及想要轉送至 Sophos 的日誌和警示類型而定。

- 在 日誌轉送 中,選取您先前建立的設定檔。請參閱 設定日誌轉送。

- 按一下 確定。

這部影片會引導您完成日誌產生與轉送的設定過程。

提交變更

完成所有設定後,請按一下 提交。一旦驗證完成,PAN-OS 的警示就會出現在 Sophos Data Lake 中。

更多資訊

若您需要更多關於 Palo Alto Panorama 設定的資訊,請參閱以下內容: