Utilizzo di OpenID Connect come provider di identità

Il Single Sign-On avviato dal provider di servizi può essere configurato con provider di identità OpenID Connect (OIDC).

Requisiti

Occorre avere il ruolo Super Amministratore di Enterprise.

Avviso

Se si desidera utilizzare l'accesso federato come opzione di accesso, bisogna assicurarsi che tutti gli amministratori siano assegnati a un dominio e abbiano un provider di identità.

Prima di tutto, è necessario verificare un dominio. Vedere Verifica di un dominio federato.

Se si desidera aggiungere OpenID Connect come provider di identità, occorre procedere come segue:

- Configurare il provider di identità in modo che consenta a Sophos Central di verificare amministratori.

- Assicurarsi che il provider di identità accetti le richieste di autorizzazione provenienti da Sophos Central.

-

Fornire le informazioni di cui abbiamo bisogno per comunicare con il provider di identità. Le informazioni che ci servono sono le seguenti:

- Client ID

- Autorità emittente

- Endpoint autorizzato

- URL JWKS

Richieste di autenticazione

Le nostre richieste di autenticazione a un provider di identità OIDC vengono inviate tramite flusso di concessione implicita. Non utilizziamo il flusso implicito per richiedere codici di accesso. Le impostazioni dell’integrazione di app nel provider di identità devono accettare le seguenti richieste OAUTH con callback a https://federation.sophos.com/login/callback.

GET ?/oauth2/v1/authorize

<client_id> xxxxxxxxxxxxxxxxxxxxxxxxxx </client_id>

<scope>openid profile email</scope>

<response_type>id_token</response_type>

<redirect_uri>https://federation.sophos.com/login/callback</redirect_uri>

<login_hint> xxxxxxxxxxxxxxxxxxxxxxxxxx </login_hint>

<response_mode>form_post</response_mode>

<nonce> xxxxxxxxxxxxxxxxxxxxxxxxxx </nonce>

<state>xxxxxxxxxxxxxxxxxxxxxxxxxx</state>"

Configurazione di Okta come provider di identità

Se si desidera aggiungere Okta come provider di identità, occorre procedere come segue:

- Configurare un’applicazione implicita OIDC (OpenID Connect) da utilizzare con Sophos Central.

- Ottenere le informazioni di cui abbiamo bisogno per comunicare con Okta.

Configurazione di un’integrazione di app per Sophos Central

Si consiglia di leggere la documentazione di Okta per ulteriori informazioni su come configurare le integrazioni di applicazioni Okta. Consultare la pagina Sign users in overview (Panoramica dell’accesso degli utenti) della guida di Okta.

Nota

Queste istruzioni forniscono una panoramica di come configurare un’integrazione di app per Sophos Central in Okta.

Per configurare l’integrazione di app, procedere come segue:

- Accedere al proprio account Okta.

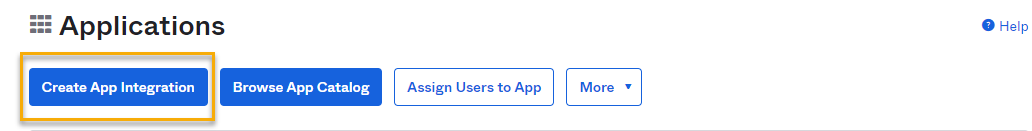

- Aprire Applications.

-

Cliccare su Create App Integration.

-

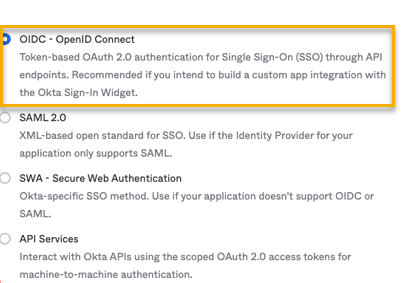

Cliccare su OIDC – OpenID Connect.

-

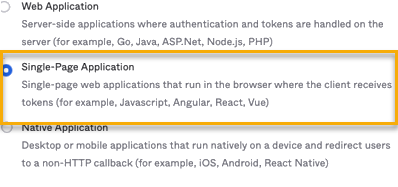

Cliccare su Single-Page Application.

-

Cliccare su Next.

-

Assegnare un nome all’integrazione di app.

Utilizzare un nome univoco, ad esempio “Sophos Central SSO 1”.

-

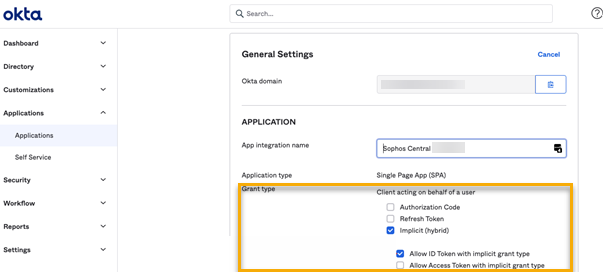

In Grant type selezionare Implicit hybrid.

-

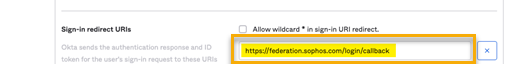

In Sign-in redirect URIs immettere

https://federation.sophos.com/login/callback.Questa opzione autorizza le richieste di autenticazione provenienti da Sophos Central.

-

Cliccare su Save.

-

Selezionare l’applicazione Sophos Central e cliccare su General Settings.

Come ottenere le informazioni necessarie per aggiungere Okta come provider di identità

Per ottenere queste informazioni, procedere come segue:

-

È necessario conoscere il dominio di autorizzazione di Okta. Per trovarlo, procedere come segue:

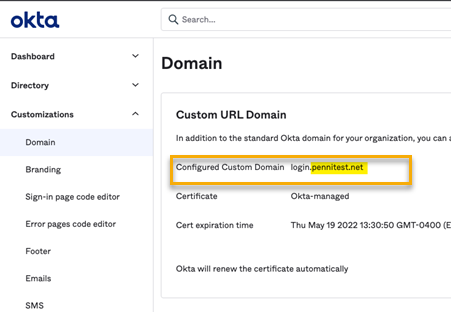

- Selezionare Customizations e cliccare su Domain.

- Cercare Custom URL Domain.

-

Individuare il Configured Custom Domain e prenderne nota.

Queste informazioni dovranno essere immesse nel campo Autorità emittente quando si configura Okta in Sophos Central Enterprise.

Questa schermata mostra un dominio di esempio.

login.pennitest.net.Queste informazioni verranno utilizzate anche per ottenere i valori per l’Endpoint autorizzato e l’URL JWKS.

-

L’Endpoint autorizzato e l’URL JWKS sono derivati dal proprio dominio base.

-

L’Endpoint autorizzato è il dominio di autorizzazione ed è un percorso standard che termina con

authorize. Il percorso completo segue questo formato:https://{$Issuer}/oauth2/v1/authorize. Per informazioni su come trovare il proprio Endpoint autorizzato, vedere authorize.Nel dominio di esempio, l’Endpoint autorizzato è

https://login.pennitest.net/oauth2/v1/authorize. -

L’URL JWKS è il dominio di autorizzazione ed è un percorso standard che termina con

keys. Il percorso completo segue questo formato:https://{$Issuer}/oauth2/v1/keys. Per informazioni su come trovare il proprio URL JWKS, vedere keys.Nel dominio di esempio, l’URL JWKS è

https://login.pennitest.net/oauth2/v1/keys.

-

-

Selezionare Applications e cliccare su Applications.

- Selezionare la propria applicazione Sophos Central.

-

Cercare Client Credentials.

- Individuare il proprio Client ID. Prenderne nota poiché sarà necessario per configurare Okta come provider di identità.

Okta può ora essere aggiunto come provider di identità. Vedere Aggiunta di un provider di identità.

Utilizzo di Google Workspace come provider di identità

Si consiglia di leggere le seguenti pagine della Guida di Google:

- Overview of Google identity management (Panoramica della gestione delle identità di Google)

- Best practices for planning accounts and organizations (Best practice per la pianificazione di account e organizzazioni)

- Preparing your Google Workspace or Cloud Identity account (Preparazione dell'account Google Workspace o Cloud Identity)