Erkennungen generieren (NDR)

Sie können Test-Erkennungen generieren, um zu überprüfen, ob Sophos NDR richtig eingerichtet und funktioniert.

Der Test ist nicht schädlich. Er löst eine Erkennung aus, indem ein Ereignis simuliert wird, das typische Merkmale eines Angriffs aufweist. Das Ereignis ist ein Client, der eine Datei von einem Server mit verdächtigen Domänen- und Zertifikatdetails herunterlädt.

Sie können den Test über Appliance Manager ausführen.

Voraussetzungen

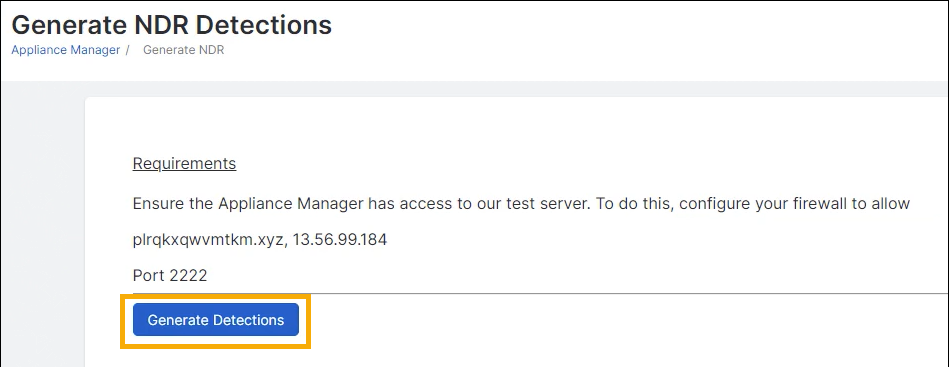

Stellen Sie sicher, dass Appliance Manager auf unseren Testserver zugreifen kann. Konfigurieren Sie Ihre Firewall so, dass TCP-Datenverkehr an diese Domäne und IP-Adresse zugelassen wird:

- Domäne:

plrqkxqwvmtkm.xyz - IP-Adresse:

13.56.99.184 - Port:

2222

Stellen Sie sicher, dass Sie den Netzwerkverkehr in die aktuelle Konfiguration der Portspiegelung einbezogen haben. Hilfe finden Sie auf den NDR-Einrichtungsseiten unter Sophos-Integrationen.

Erkennung generieren

Hinweis

Sie müssen von einem Gerät auf Appliance Manager zugreifen, das sich im selben Netzwerk wie Sophos NDR befindet.

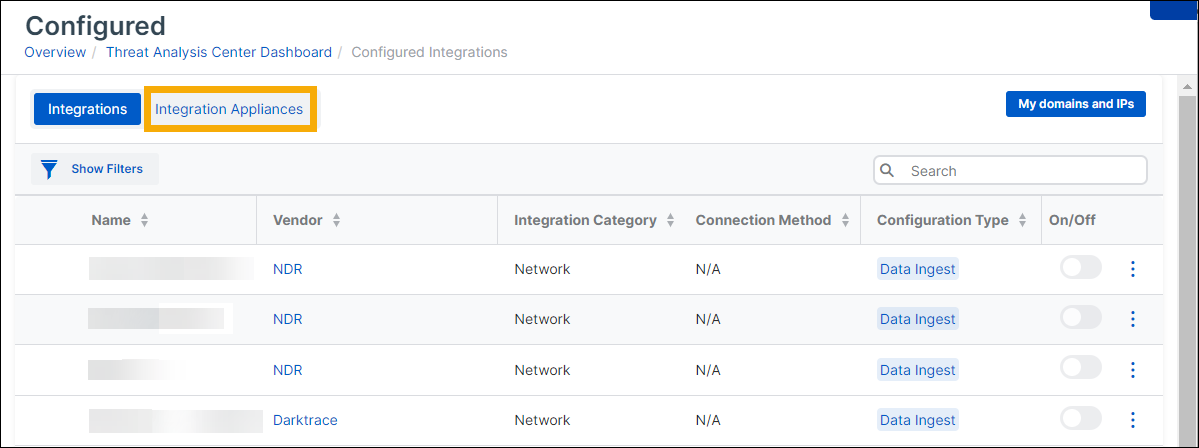

- Gehen Sie in Sophos Central zu Bedrohungsanalyse-Center > Integrationen > Konfiguriert.

-

Klicken Sie auf den Tab Integrations-Appliances.

-

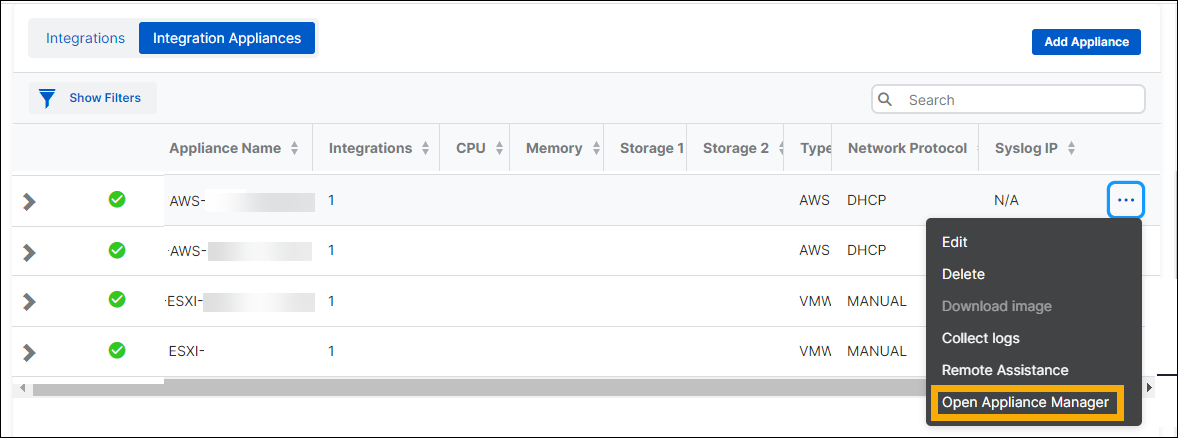

Suchen Sie die Appliance. Klicken Sie in der rechten Spalte auf die drei Punkte und wählen Sie Appliance Manager öffnen aus.

-

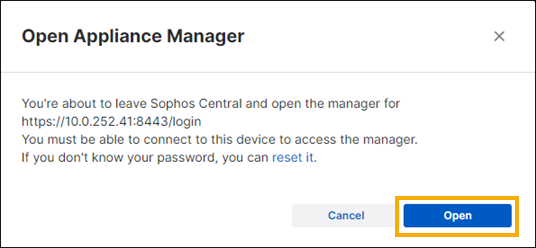

Klicken Sie im Bestätigungsdialog auf Öffnen.

-

Geben Sie auf dem Anmeldebildschirm den Benutzernamen

zadminund Ihr Kennwort ein.

-

Wählen Sie im Appliance Manager die Option Erkennungen generieren.

-

Klicken Sie auf der Seite NDR-Erkennungen generieren auf Erkennungen generieren.

-

Wenn eine Meldung angezeigt wird, die bestätigt, dass eine Erkennung generiert wird, klicken Sie auf OK und warten Sie zehn Minuten.

- Wechseln Sie wieder zu Sophos Central.

-

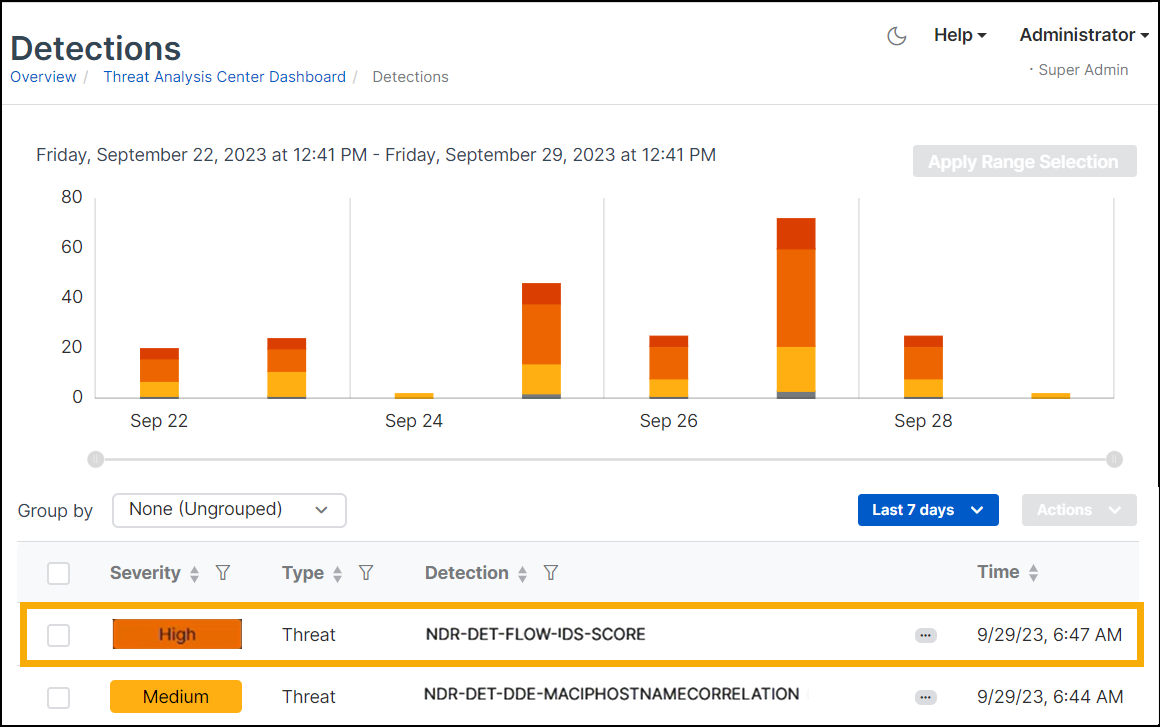

Gehen Sie zu Bedrohungsanalyse-Center > Erkennungen.

-

Auf der Seite Erkennungen sollte eine aktuelle Erkennung mit hohem Risiko

NDR-DET-TEST-IDS-SCOREin der Liste angezeigt werden.

-

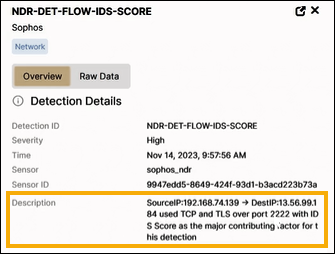

Klicken Sie auf

NDR-DET-TEST-IDS-SCORE, um die zugehörigen Details zu öffnen.Die Beschreibung zeigt eine Quell- und Ziel-IP, die über TCP und TLS auf Port 2222 kommunizieren. Außerdem wird IDS (Intrusion Detection System) als Hauptverantwortlicher für die Erkennung angezeigt. IDS ist eine Liste blockierter Zertifikate.

-

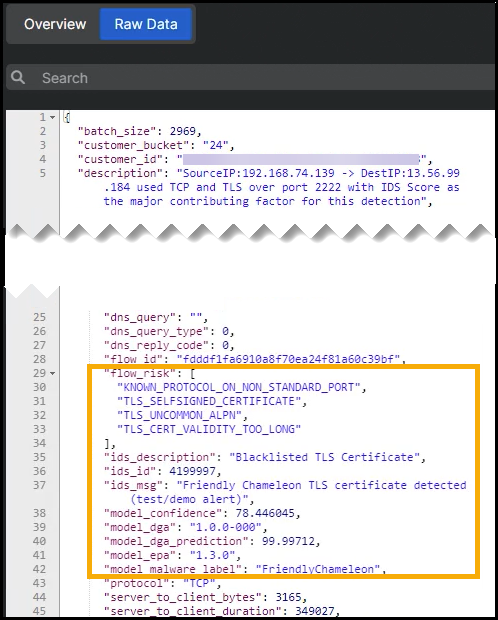

Klicken Sie auf den Tab Rohdaten. Der Abschnitt

flow_riskzeigt folgende Details:- Bekanntes Protokoll auf einem nicht standardmäßigen Port

- Selbstsigniertes Zertifikat

- Ungewöhnliche Application Layer Protocol Negotiation (ALPN)

- Zertifikat auf Blockliste

- Hohe Wahrscheinlichkeit, dass die Serverdomäne durch Algorithmus (DGA) generiert wird

- Hinweise auf eine Bedrohung der Familie „Friendly Chameleon“.

Informationen zum Generieren einer NDR-Erkennung über die Befehlszeilenschnittstelle finden Sie unter NDR-Erkennungen über die Befehlszeilenschnittstelle generieren.