產生偵測 (NDR)

您可以產生測試偵測,以檢查 Sophos NDR 是否正確設定和正常工作。

測試並非惡意。它透過類比具有攻擊典型特徵的事件來觸發偵測。該事件是用戶端從具有可疑網域和認證詳細資料的伺服器下載檔案。

您可以從 Appliance Manager 執行測試。

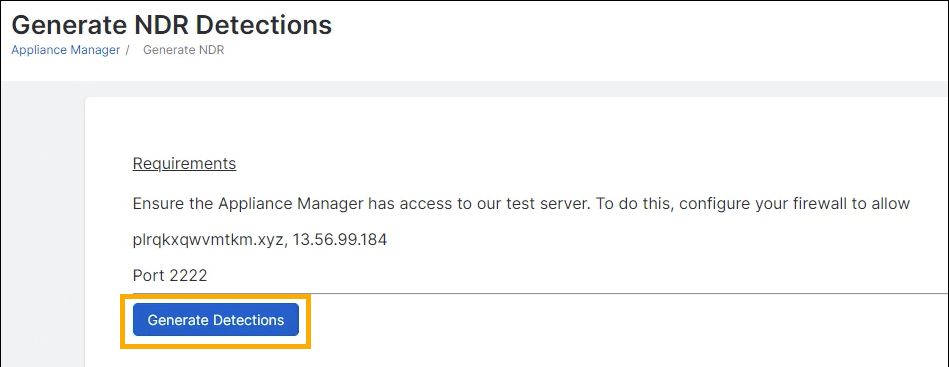

要求

確保 Appliance Manager 可以存取我們的測試伺服器。設定防火牆以允許 TCP 流量到此網域和 IP 位址:

- 網域:

plrqkxqwvmtkm.xyz - IP 位址:

13.56.99.184 - 連接埠:

2222

確保您已在目前的連接埠鏡像設定中包含網路流量。如需說明,請參閱 Sophos 整合中的 NDR 設定頁面。

產生偵測

注意

您必須從與 Sophos NDR 位於同一網路的裝置存取 Appliance Manager。

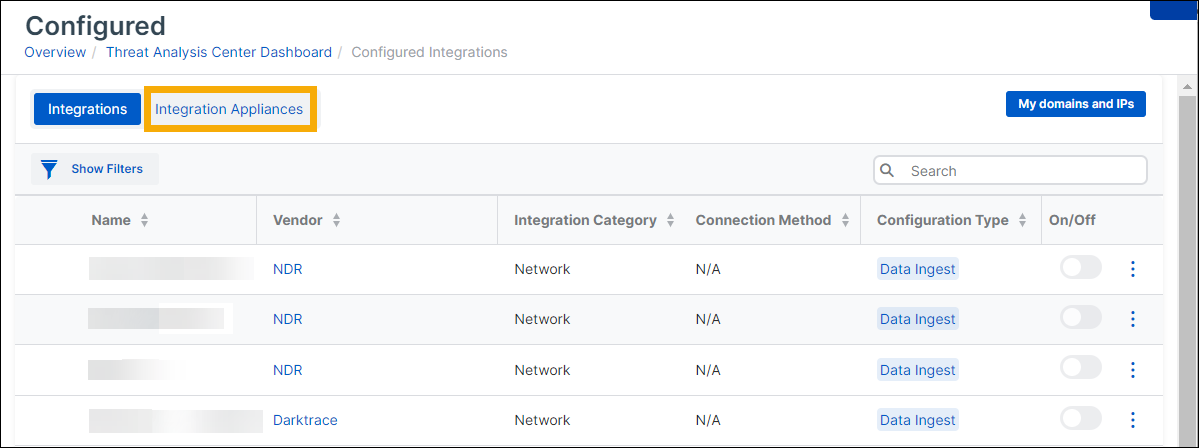

- 在 Sophos Central 中,移至威脅分析中心 > 整合 > 已設定。

-

移至整合設備索引標籤。

-

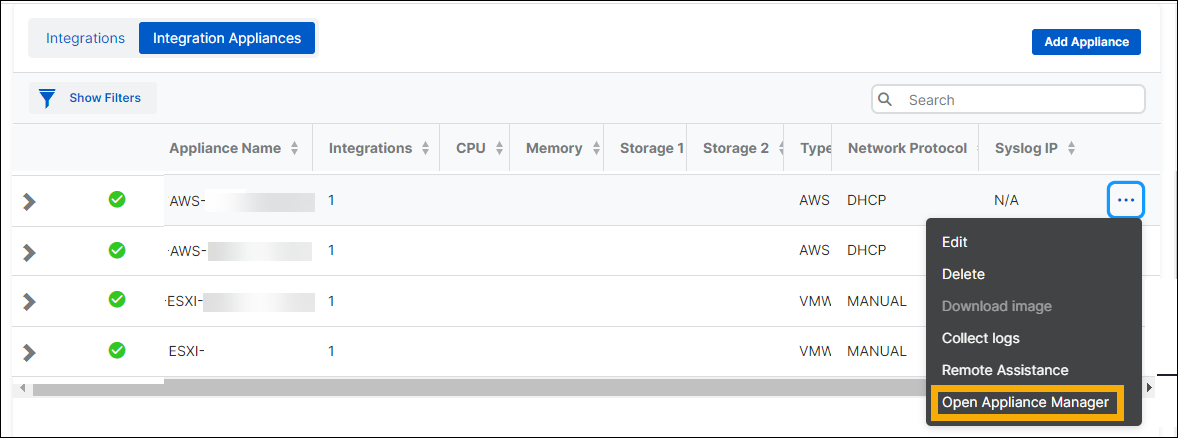

找到設備。在最右邊的欄位中,按一下三個點,然後選取打開 Appliance Manager。

-

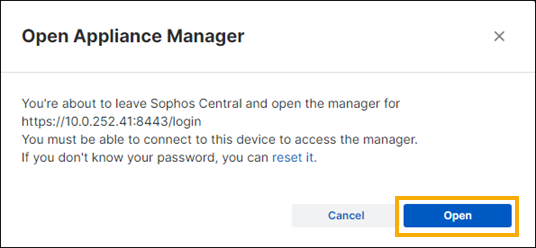

在確認對話方塊中,按一下打開。

-

在登入畫面上,輸入使用者名稱

zadmin和密碼。

-

在 Appliance Manager 中,選取產生偵測。

-

在產生 NDR 偵測頁面上,按一下產生偵測。

-

當您看到一則訊息,供您確認正在產生偵測時,按一下確定,等待十分鐘。

- 返回 Sophos Central。

-

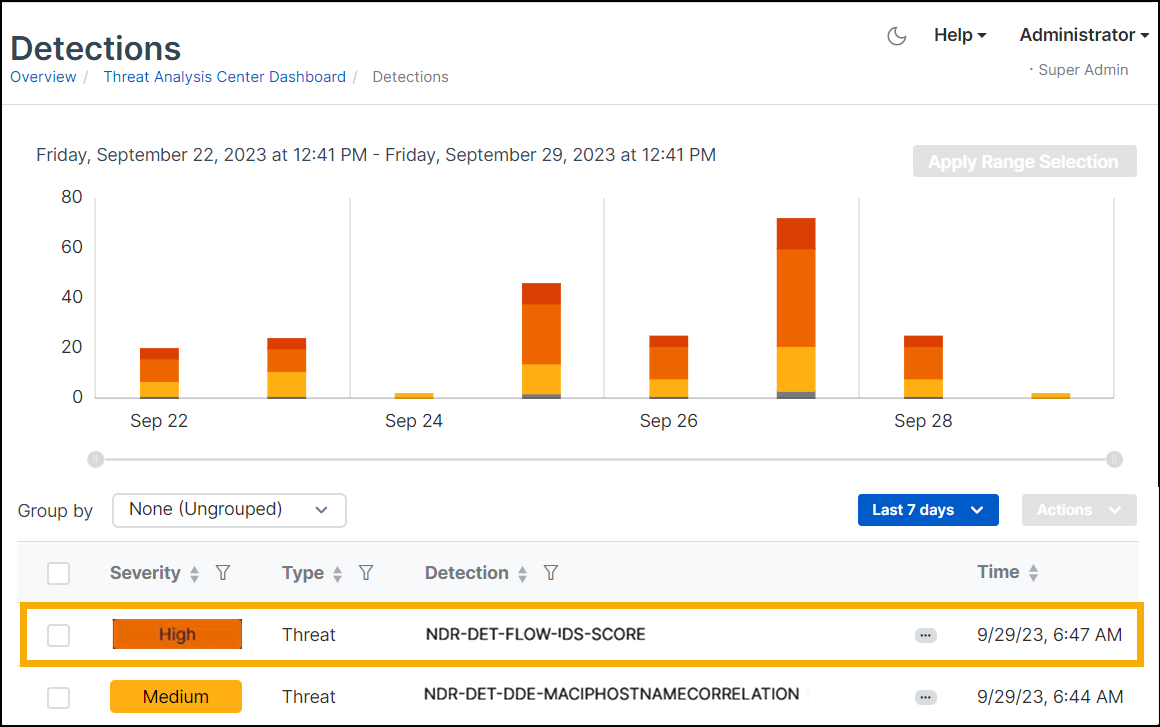

移至威脅分析中心 > 偵測。

-

在偵測頁面上,您應該會看到清單中命名為

NDR-DET-TEST-IDS-SCORE的最近高風險偵測。

-

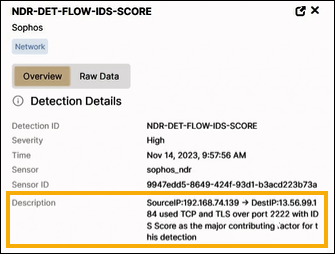

按一下

NDR-DET-TEST-IDS-SCORE以開啟其詳細資料。說明顯示了透過 TCP 和 TLS 在連接埠 2222 上通訊的來源 IP 和目的地 IP。它還顯示 IDS (入侵偵測系統) 是偵測的主要因素。IDS 是封鎖認證的清單。

-

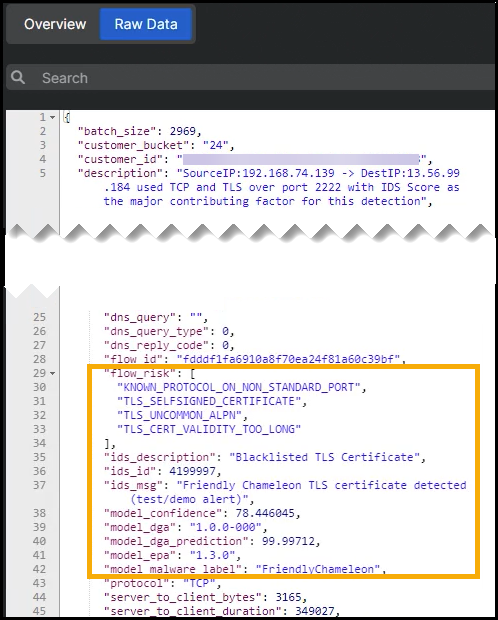

按一下原始資料索引標簽。

flow_risk部分顯示以下詳細資料:- 非標準連接埠上的已知通訊協定

- 自我簽署的認證

- 不常見的應用層通訊協定協商 (ALPN)

- 已封鎖的認證清單

- 伺服器網域很可能是由演算法 (DGA) 產生的

- 表明威脅來自 Friendly Chameleon 系列的跡象。

有關從命令行介面產生 NDR 偵測的資訊,請參閱從命令行介面產生 NDR 偵測。