Identitätsanbieter hinzufügen

Sie müssen einen Identitätsanbieter einrichten, um die Verbundanmeldung zu verwenden.

Voraussetzungen

Sie müssen Partner-Super-Admin sein.

Warnung

Wenn Sie die Verbundanmeldung als Anmeldeoption verwenden möchten, müssen Sie sicherstellen, dass alle Administratoren einer Domäne zugewiesen sind und über einen Identitätsanbieter verfügen.

- Sie müssen zuerst eine Domäne verifizieren. Sie können keinen Identitätsanbieter einrichten, wenn Sie keine Domäne verifiziert haben. Siehe Verbunddomäne verifizieren.

- Überprüfen Sie, ob Sie über die erforderlichen Informationen verfügen, um Ihren Identitätsanbieter einzurichten.

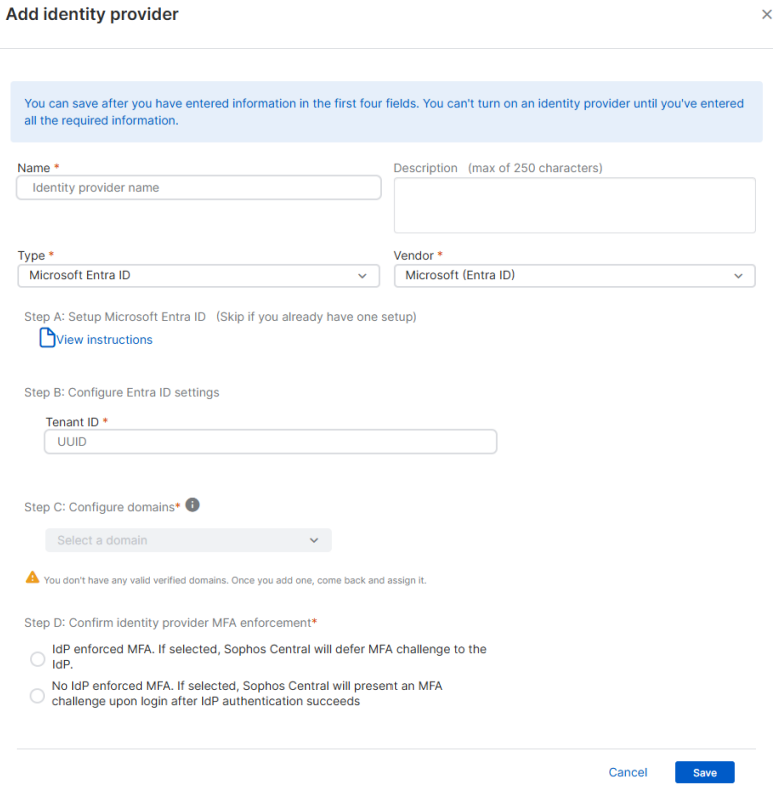

Microsoft Entra ID als Identitätsanbieter hinzufügen

Bevor Sie Microsoft Entra ID als Identitätsanbieter hinzufügen, müssen Sie die Anweisungen unter Microsoft Entra ID als Identitätsanbieter verwenden befolgen.

Sie müssen über die Mandanten-ID für Ihre Microsoft-Entra-ID-Instanz verfügen.

Verfahren Sie zum Hinzufügen von Microsoft Entra ID wie folgt:

- Klicken Sie auf das Symbol „Einstellungen und Richtlinien“

.

. - Klicken Sie unter Einstellungen des Partnerkontos auf Verbund-Identitätsanbieter.

- Klicken Sie auf Identitätsanbieter hinzufügen.

-

Verfahren Sie unter Identitätsanbieter hinzufügen wie folgt:

- Geben Sie einen Namen und eine Beschreibung ein.

- Wählen Sie unter Typ die Option Microsoft Entra ID.

- Wählen Sie unter Anbieter die Option Microsoft (Entra ID).

- Geben Sie unter Einstellungen für Entra ID konfigurieren Ihre Mandanten-ID ein.

-

Klicken Sie unter Domänen konfigurieren auf Domäne auswählen und wählen Sie Ihre Domäne aus.

Sie können mehrere Domänen hinzufügen, aber jeder Benutzer kann nur einer einzelnen Domäne zugeordnet werden.

-

Wählen Sie unter MFA-Durchsetzung des Identitätsanbieters bestätigen eine der folgenden Optionen aus:

- Vom IdP erzwungene MFA: Mit Sophos Central kann der Identitätsanbieter (IdP) die Multi-Faktor-Authentifizierung (MFA) erzwingen.

- Keine vom IdP erzwungene MFA: Sophos Central erzwingt MFA, nachdem die IdP-Authentifizierung erfolgreich war.

-

Klicken Sie auf Speichern.

-

Wählen Sie unter Verbund-Identitätsanbieter Ihren Verbund-Identitätsanbieter aus und klicken Sie auf Aktivieren.

Hinweis

Sie können Ihren Anbieter nicht aktivieren, wenn Sie die Einrichtung noch nicht abgeschlossen oder ungültige Informationen angegeben haben.

Sie können jetzt Ihre Anmeldeeinstellungen einrichten. Siehe Sophos-Anmeldeeinstellungen.

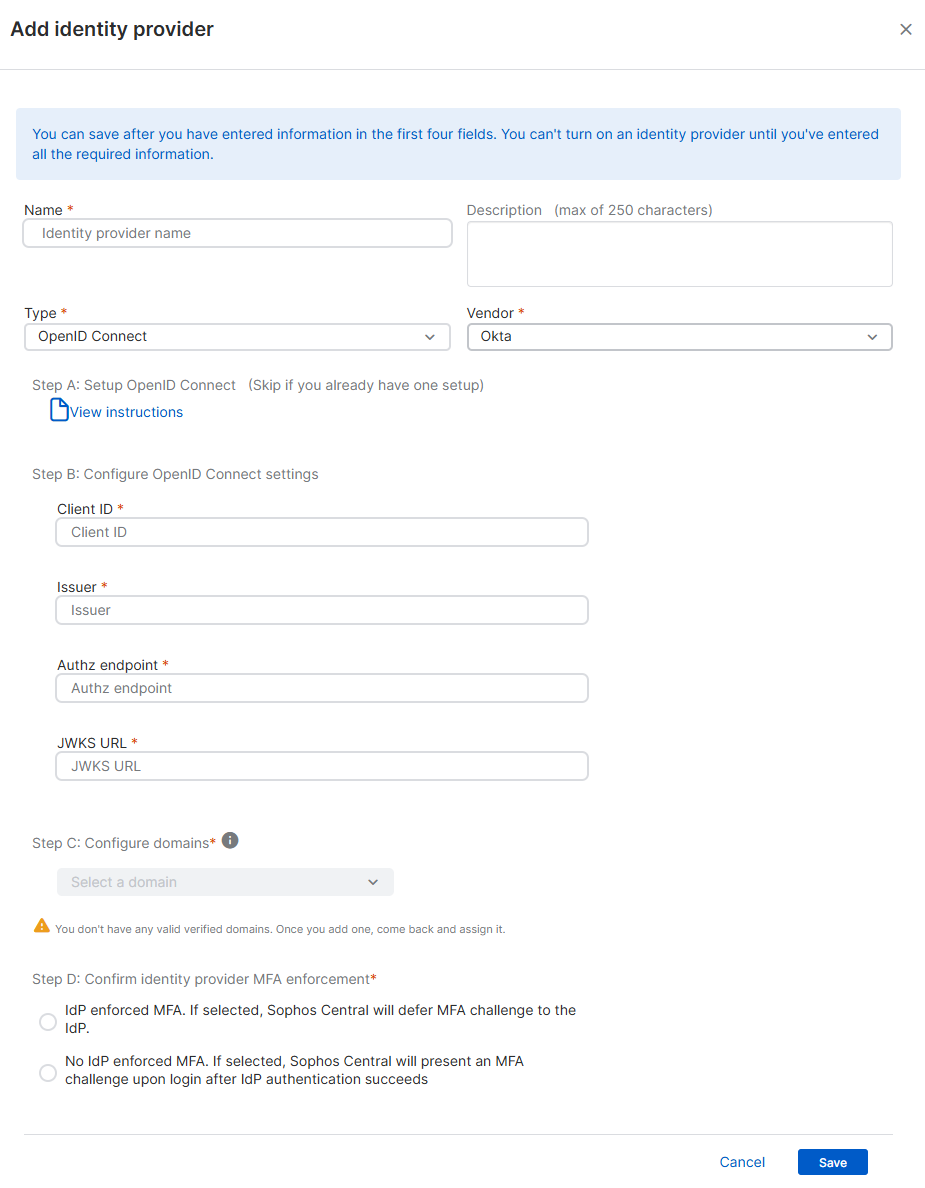

OpenID Connect als Identitätsanbieter hinzufügen

Bevor Sie OpenID Connect als Identitätsanbieter hinzufügen, müssen Sie die entsprechenden Anweisungen in OpenID Connect als Identitätsanbieter verwenden befolgen.

In den Darstellungen in dieser Anleitung haben wir Okta als Beispiel für unseren OpenID Connect-Anbieter verwendet.

Um OpenID Connect hinzuzufügen, gehen Sie folgendermaßen vor:

- Klicken Sie auf das Symbol „Einstellungen und Richtlinien“

.

. - Klicken Sie unter Einstellungen des Partnerkontos auf Verbund-Identitätsanbieter.

- Klicken Sie auf Identitätsanbieter hinzufügen.

-

Verfahren Sie unter Identitätsanbieter hinzufügen wie folgt:

- Geben Sie einen Namen und eine Beschreibung ein.

- Wählen Sie unter Typ die Option OpenID Connect aus.

- Wählen Sie unter Anbieter einen Anbieter aus. Beispielsweise Okta.

-

Geben Sie unter OpenID Connect-Einstellungen konfigurieren folgende Informationen ein:

- Client-ID: Hierbei handelt es sich um die Mandanten-ID für Ihre Sophos Central-Anwendung in Okta.

- Aussteller: Dies ist Ihre Konfigurierte benutzerdefinierte Domäne in Okta. Sie lautet

https://${DOMAIN}.okta.com. - Autorisierungs-Endpoint: Dieser ist

https://$Issuer}/oauth2/v1/authorize. - JWKS-URL: Dieser ist

https://${Issuer}/oauth2/v1/keys.

-

Klicken Sie unter Domänen konfigurieren auf Domäne auswählen und wählen Sie Ihre Domäne aus.

Sie können mehrere Domänen hinzufügen, aber jeder Benutzer kann nur einer einzelnen Domäne zugeordnet werden.

-

Wählen Sie unter MFA-Durchsetzung des Identitätsanbieters bestätigen eine der folgenden Optionen aus:

- Vom IdP erzwungene MFA: Mit Sophos Central kann der Identitätsanbieter (IdP) die Multi-Faktor-Authentifizierung (MFA) erzwingen.

- Keine vom IdP erzwungene MFA: Sophos Central erzwingt MFA, nachdem die IdP-Authentifizierung erfolgreich war.

-

Klicken Sie auf Speichern.

-

Wählen Sie unter Verbund-Identitätsanbieter Ihren Verbund-Identitätsanbieter aus und klicken Sie auf Aktivieren.

Hinweis

Sie können Ihren Anbieter nicht aktivieren, wenn Sie die Einrichtung noch nicht abgeschlossen oder ungültige Informationen angegeben haben.

Sie können jetzt Ihre Anmeldeeinstellungen einrichten. Siehe Sophos-Anmeldeeinstellungen.

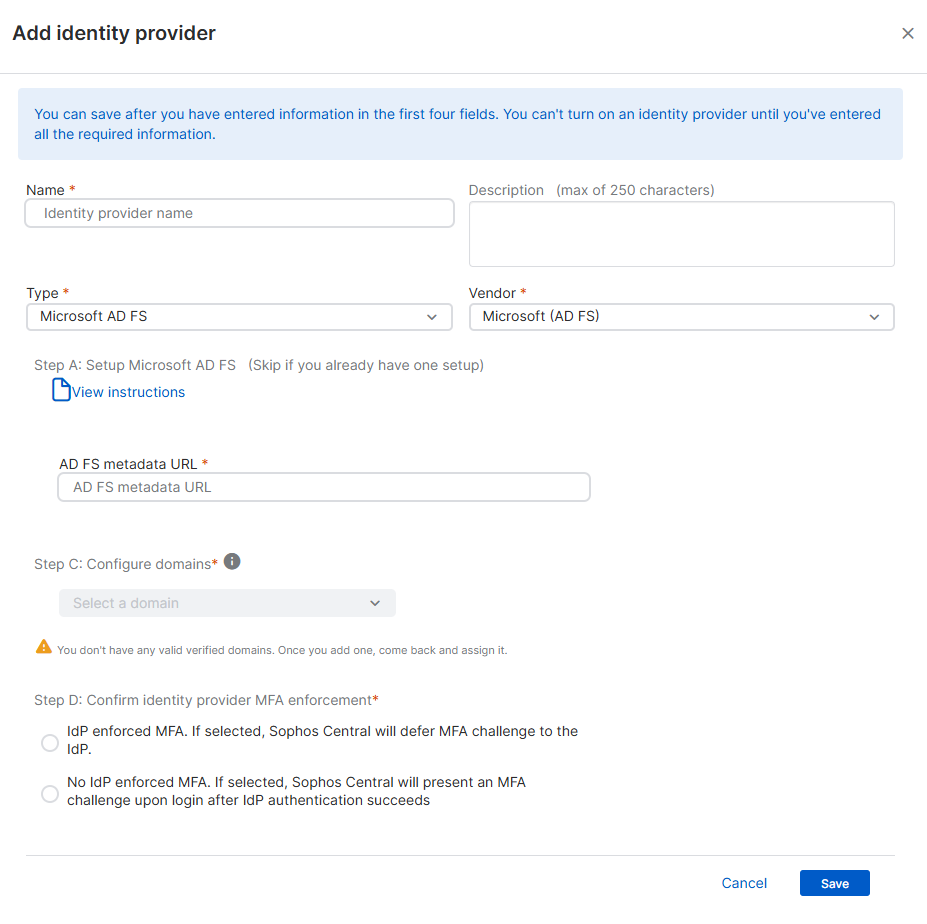

Microsoft AD FS als Identitätsanbieter hinzufügen

Bevor Sie Microsoft AD FS als Identitätsanbieter hinzufügen, müssen Sie die Anweisungen unter Microsoft AD FS als Identitätsanbieter verwenden befolgen.

Sie müssen Ihre AD FS-Metadaten-URL kennen.

Verfahren Sie zum Hinzufügen von Microsoft AD FS wie folgt:

- Klicken Sie auf das Symbol „Einstellungen und Richtlinien“

.

. - Klicken Sie unter Einstellungen des Partnerkontos auf Verbund-Identitätsanbieter.

- Klicken Sie auf Identitätsanbieter hinzufügen.

-

Verfahren Sie unter Identitätsanbieter hinzufügen wie folgt:

- Geben Sie einen Namen und eine Beschreibung ein.

- Wählen Sie unter Typ die Option Microsoft AD FS.

- Wählen Sie unter Anbieter einen Anbieter aus.

- Geben Sie unter AD FS-Metadaten-URL Ihre AD FS-Metadaten-URL ein.

-

Klicken Sie unter Domänen konfigurieren auf Domäne auswählen und wählen Sie Ihre Domäne aus.

Sie können mehrere Domänen hinzufügen, aber jeder Benutzer kann nur einer einzelnen Domäne zugeordnet werden.

-

Wählen Sie unter MFA-Durchsetzung des Identitätsanbieters bestätigen eine der folgenden Optionen aus:

- Vom IdP erzwungene MFA: Mit Sophos Central kann der Identitätsanbieter (IdP) die Multi-Faktor-Authentifizierung (MFA) erzwingen.

- Keine vom IdP erzwungene MFA: Sophos Central erzwingt MFA, nachdem die IdP-Authentifizierung erfolgreich war.

-

Klicken Sie auf Speichern.

-

Wählen Sie unter Verbund-Identitätsanbieter Ihren Identitätsanbieter aus und notieren Sie sich Folgendes:

- Einheit-ID.

- Callback-URL.

-

Fügen Sie Ihre Einheit-ID und Callback-URL zu Ihrer AD-FS-Konfiguration hinzu.

- Klicken Sie in Sophos Central Partner auf das Symbol „Einstellungen und Richtlinien“

.

. - Klicken Sie unter Einstellungen des Partnerkontos auf Verbund-Identitätsanbieter und wählen Sie Ihren Identitätsanbieter aus.

-

Klicken Sie auf Einschalten.

Hinweis

Sie können Ihren Anbieter nicht aktivieren, wenn Sie die Einrichtung noch nicht abgeschlossen oder ungültige Informationen angegeben haben.

Sie können jetzt Ihre Anmeldeeinstellungen einrichten. Siehe Sophos-Anmeldeeinstellungen.