Utilizar OpenID Connect como un proveedor de identidad

Puede configurar el inicio de sesión único iniciado por el proveedor de servicios con proveedores de identidad de OpenID Connect (OIDC).

Requisitos

Usted debe ser un superadministrador del partner.

Aviso

Si desea utilizar el inicio de sesión federado como opción de inicio de sesión, debe asegurarse de que todos los administradores estén asignados a un dominio y tengan un proveedor de identidad.

Primero debe verificar un dominio. Consulte Verificar un dominio federado.

Si desea añadir OpenID Connect como un proveedor de identidad, debe hacer lo siguiente:

- Configure su proveedor de identidad para que Sophos Central pueda verificar a administradores.

- Asegúrese de que su proveedor de identidad acepta las solicitudes de autorización de Sophos Central.

-

Proporciónenos la información que necesitamos para comunicarnos con su proveedor de identidad. La información necesaria es la siguiente:

- ID de cliente

- Emisor

- Estación de trabajo de autorización

- URL de JWKS

Solicitudes de autenticación

Realizamos solicitudes de autenticación de flujo de concesión implícito a un proveedor de identidad de OIDC. No solicitamos códigos de acceso mediante flujo implícito. La configuración de integración de aplicaciones para su proveedor de identidad debe aceptar las siguientes solicitudes OAUTH con una devolución de llamada a https://federation.sophos.com/login/callback.

GET ?/oauth2/v1/authorize

<client_id> xxxxxxxxxxxxxxxxxxxxxxxxxx </client_id>

<scope>openid profile email</scope>

<response_type>id_token</response_type>

<redirect_uri>https://federation.sophos.com/login/callback</redirect_uri>

<login_hint> xxxxxxxxxxxxxxxxxxxxxxxxxx </login_hint>

<response_mode>form_post</response_mode>

<nonce> xxxxxxxxxxxxxxxxxxxxxxxxxx </nonce>

<state>xxxxxxxxxxxxxxxxxxxxxxxxxx</state>"

Configurar Okta como un proveedor de identidad

Si desea añadir Okta como su proveedor de identidad, debe hacer lo siguiente:

- Configure una aplicación de flujo implícito de OIDC (OpenID Connect) para utilizarla con Sophos Central.

- Obtenga la información que necesitamos para comunicarnos con Okta.

Configurar una integración de aplicaciones para Sophos Central

Le recomendamos que lea la documentación de Okta para obtener más información sobre cómo configurar las integraciones de aplicaciones de Okta. Consulte la ayuda de Okta: Resumen del registro de usuarios.

Nota

Estas instrucciones ofrecen una descripción general de cómo configurar una integración de aplicaciones para Sophos Central en Okta.

Para configurar una integración de aplicaciones, haga lo siguiente:

- Inicie sesión en su cuenta de Okta.

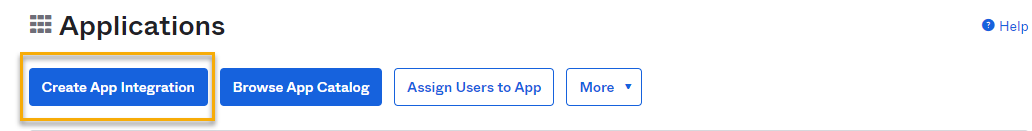

- Vaya a Applications.

-

Haga clic en Create App Integration.

-

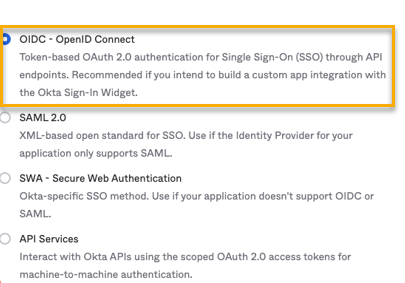

Haga clic en OIDC – OpenID Connect.

-

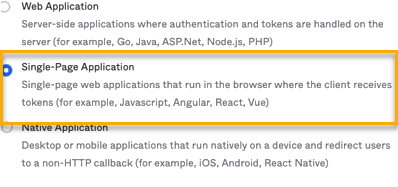

Haga clic en Single-Page Application.

-

Haga clic en Next.

-

Dé un nombre a la integración de aplicaciones.

Debe darle un nombre único. Por ejemplo, "Sophos Central SSO 1".

-

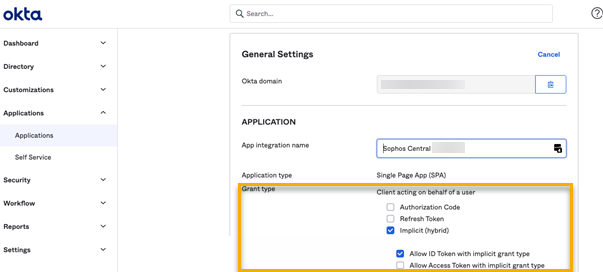

En Grant type, elija Implicit hybrid.

-

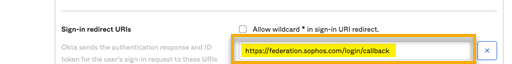

En Sign-in redirect URIs, introduzca

https://federation.sophos.com/login/callback.Esto autoriza las solicitudes de autenticación de Sophos Central.

-

Haga clic en Save.

-

Seleccione la aplicación Sophos Central y haga clic en General Settings.

Obtener la información que necesita para añadir Okta como su proveedor de identidad

Para obtener la información, haga lo siguiente:

-

Necesita saber su dominio de autorización de Okta. Haga lo siguiente para averiguarla:

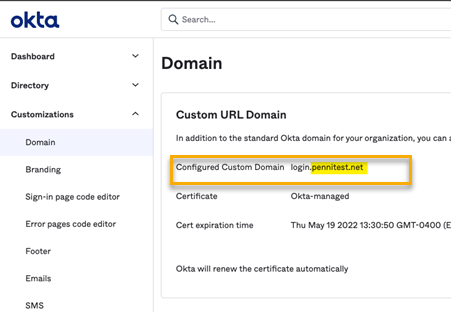

- Vaya a Customizations y haga clic en Domain.

- Busque Custom URL Domain.

-

Busque Configured Custom Domain y tome nota del mismo.

Esta información se introduce en Issuer cuando se configura Okta en Sophos Central Partner.

Esta captura de pantalla muestra un dominio de ejemplo.

login.pennitest.net.También puede utilizar esta información para obtener los valores de Authz endpoint y JWKS URL.

-

Authz endpoint y JWKS URL se derivan del dominio de autorización.

-

Authz endpoint es el dominio de autorización y una ruta estándar que termina en

authorize. La ruta completa sigue este formato:https://{$Issuer}/oauth2/v1/authorize. Para obtener ayuda sobre cómo encontrar su Authz endpoint, vea authorize.Utilizando el dominio de ejemplo, Authz endpoint es

https://login.pennitest.net/oauth2/v1/authorize. -

JWKS URL es el dominio de autorización y una ruta estándar que termina en

keys. La ruta completa sigue este formato:https://{$Issuer}/oauth2/v1/keys. Para obtener ayuda para encontrar su URL JWKS, consulte keys.Utilizando el dominio de ejemplo, JWKS URL es

https://login.pennitest.net/oauth2/v1/keys.

-

-

Vaya a Applications y haga clic en Applications.

- Seleccione su aplicación Sophos Central.

-

Busque Client Credentials.

- Averigüe el Client ID. Anótelo ya que lo necesita para configurar Okta como su proveedor de identidad.

Ahora puede añadir Okta como un proveedor de identidad. Consulte Añadir un proveedor de identidad.

Utilizar Google Workspace como un proveedor de identidad

Le recomendamos que lea las siguientes páginas de ayuda de Google: