IdP の追加

フェデレーション サインインを使用するには、IdP を設定する必要があります。

要件

パートナースーパー管理者である必要があります。

警告

フェデレーション サインインをサインインのオプションとして使用する場合は、すべての管理者とユーザーがドメインに割り当てられており、IdP があることを確認する必要があります。

- まず、ドメインを検証する必要があります。ドメインを検証済みでない場合は、IdP は設定できません。詳細は、フェデレーションドメインの検証を参照してください。

- IdP の設定に必要な情報があることを確認します。

Microsoft Entra ID を IdP として追加

Microsoft Entra ID を IdP として追加する前に、Microsoft Entra ID を IdP として追加する方法にある手順に従う必要があります。

Microsoft Entra ID インスタンスのテナント ID の詳細が必要となります。

Microsoft Entra ID を追加するには、次の手順を実行します。

- 「設定とポリシー」のアイコン

をクリックします。

をクリックします。 - 「パートナーアカウントの設定」の下で「フェデレーション IdP」をクリックします。

- 「IdP の追加」をクリックします。

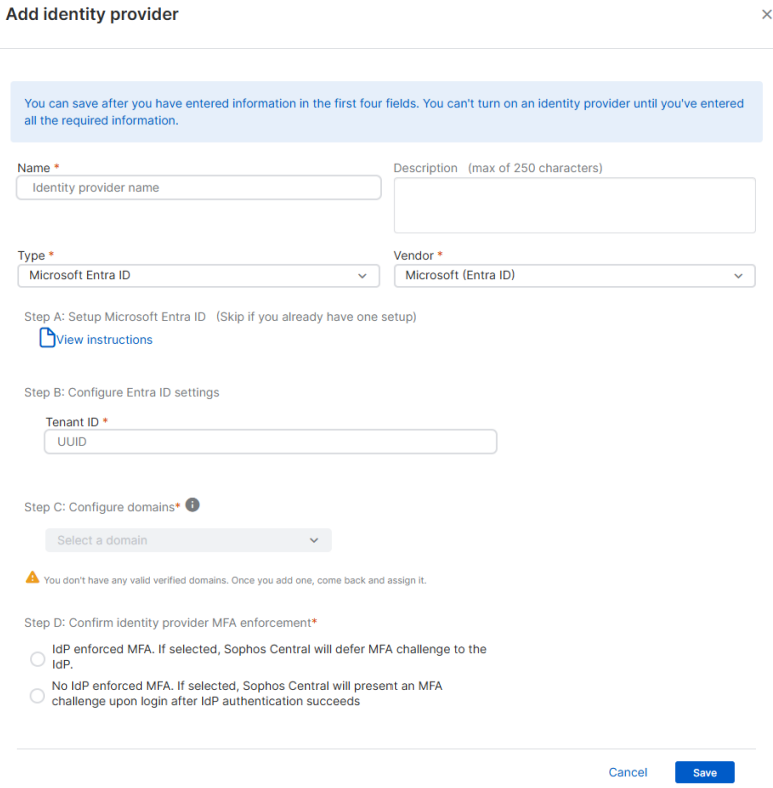

-

「IdP の追加」で次の手順を実行します。

- 名前と説明を入力します。

- 「種類」で、「Microsoft Entra ID」 を選択します。

- 「ベンダー」で、「Microsoft Entra ID」 を選択します。

- 「Entra ID の設定」で、テナント ID を入力します。

-

「ドメインの設定」で「ドメインの選択」をクリックし、ドメインを選択します。

複数のドメインを追加できますが、各ユーザーは 1つのドメインにのみ関連付けることができます。

-

「IdP による MFA の適用の確認」で、次のいずれかのオプションを選択します。

- IdP によって MFA を適用する: Sophos Central を使用すると、ID プロバイダー (IdP) は多要素認証 (MFA) を適用できます。

- IdP によって MFA を適用しない: IdP 認証が成功した後に Sophos Central は MFA を適用するようになります。

-

「保存」をクリックします。

-

「フェデレーション IdP」で、IdP を選択し、「オンにする」をクリックします。

注

設定を完了していない場合や無効な情報を入力した場合は、プロバイダをオンにできません。

次に、サインインを設定できます。詳細は、ソフォス サインインの設定を参照してください。

OpenID Connect を IdP として追加する

OpenID Connect を IdP として追加する前に、OpenID Connect を IdP として使用する方法にある該当する手順に従う必要があります。

ここでは、OpenID Connect プロバイダの例として Okta を使用しました。

OpenID Connect を追加するには、次の手順を実行します。

- 「設定とポリシー」のアイコン

をクリックします。

をクリックします。 - 「パートナーアカウントの設定」の下で「フェデレーション IdP」をクリックします。

- 「IdP の追加」をクリックします。

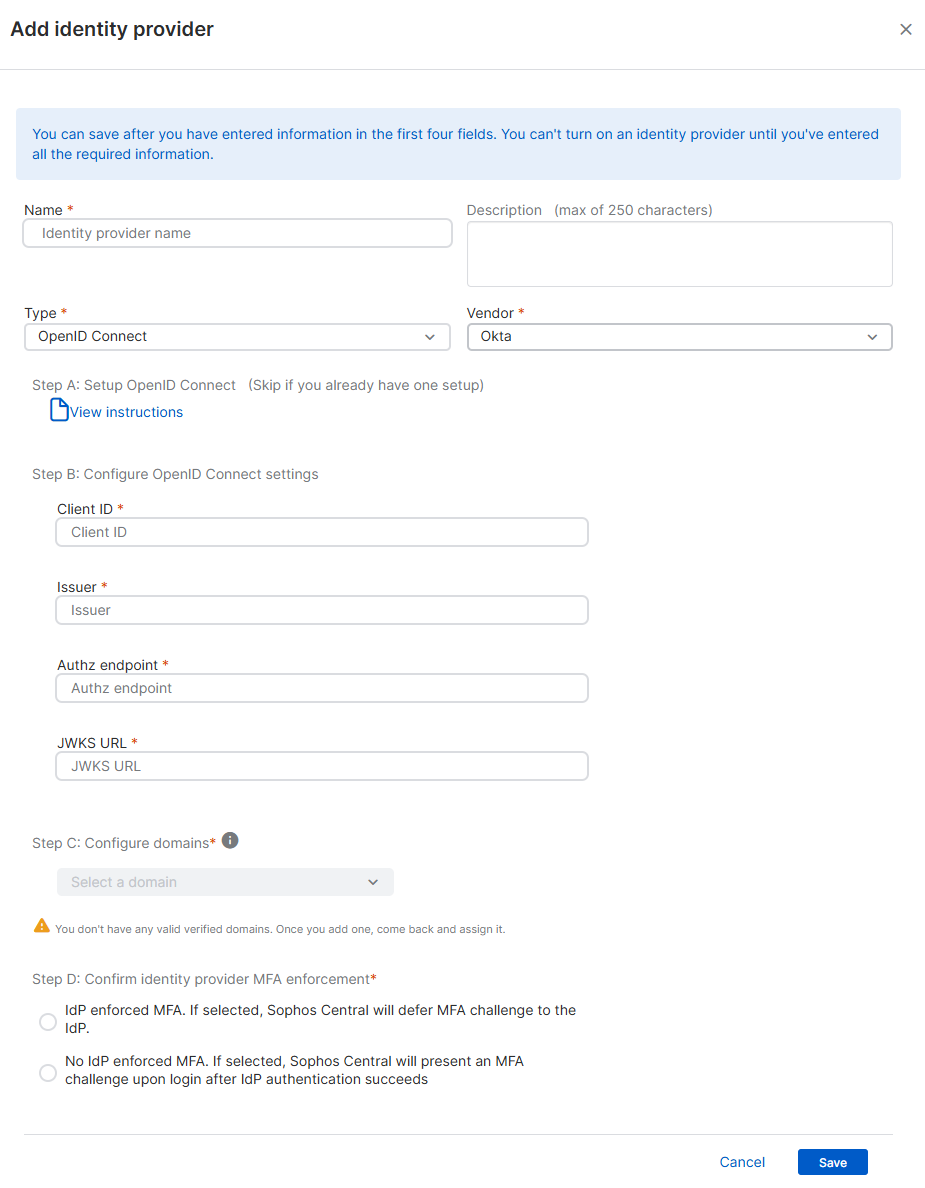

-

「IdP の追加」で次の手順を実行します。

- 名前と説明を入力します。

- 「種類」で、「OpenID Connect」を選択します。

- 「ベンダー」メニューで、ベンダーを選択します。たとえば、「Okta」などです。

-

「OpenID Connect の設定」で、次の情報を入力します。

- クライアント ID: これは、Okta の Sophos Central アプリケーションの「クライアント ID」です。

- 発行者: これは Okta での「設定済みカスタムドメイン」です。これは、

https://${DOMAIN}.okta.comです。 - 承認済みエンドポイント: これは次のとおりです:

https://$Issuer}/oauth2/v1/authorize - JWKS URL: これは次のとおりです:

https://${Issuer}/oauth2/v1/keys

-

「ドメインの設定」で「ドメインの選択」をクリックし、ドメインを選択します。

複数のドメインを追加できますが、各ユーザーは 1つのドメインにのみ関連付けることができます。

-

「IdP による MFA の適用の確認」で、次のいずれかのオプションを選択します。

- IdP によって MFA を適用する: Sophos Central を使用すると、ID プロバイダー (IdP) は多要素認証 (MFA) を適用できます。

- IdP によって MFA を適用しない: IdP 認証が成功した後に Sophos Central は MFA を適用するようになります。

-

「保存」をクリックします。

-

「フェデレーション IdP」で、IdP を選択し、「オンにする」をクリックします。

注

設定を完了していない場合や無効な情報を入力した場合は、プロバイダをオンにできません。

次に、サインインを設定できます。詳細は、ソフォス サインインの設定を参照してください。

Microsoft AD FS を IdP として追加する方法

Microsoft AD FS を IdP として追加する前に、Microsoft AD FS を IdP として使用する方法にある手順に従う必要があります。

AD FS メタデータの URL を把握している必要があります。

Microsoft AD FS を追加するには、次の手順を実行します。

- 「設定とポリシー」のアイコン

をクリックします。

をクリックします。 - 「パートナーアカウントの設定」の下で「フェデレーション IdP」をクリックします。

- 「IdP の追加」をクリックします。

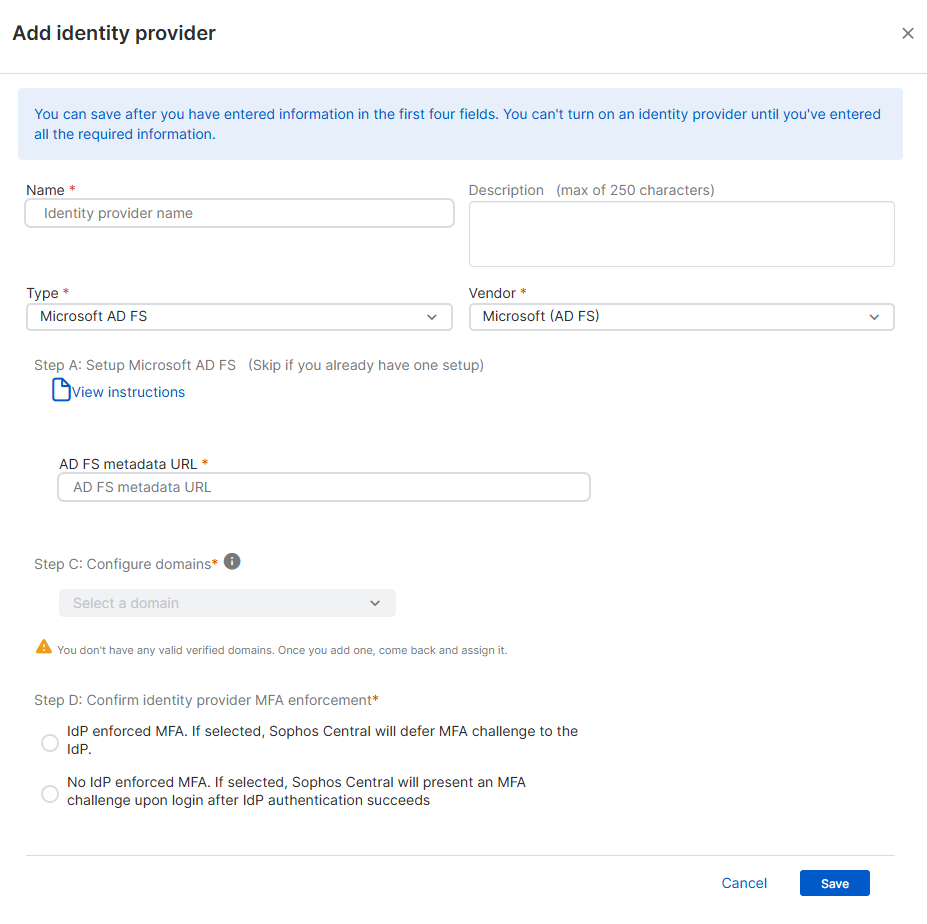

-

「IdP の追加」で次の手順を実行します。

- 名前と説明を入力します。

- 「種類」で、「Microsoft AD FS」を選択します。

- 「ベンダー」メニューで、ベンダーを選択します。

- 「AD FS のメタデータ URL」に、AD FS メタデータ URL を入力します。

-

「ドメインの設定」で「ドメインの選択」をクリックし、ドメインを選択します。

複数のドメインを追加できますが、各ユーザーは 1つのドメインにのみ関連付けることができます。

-

「IdP による MFA の適用の確認」で、次のいずれかのオプションを選択します。

- IdP によって MFA を適用する: Sophos Central を使用すると、ID プロバイダー (IdP) は多要素認証 (MFA) を適用できます。

- IdP によって MFA を適用しない: IdP 認証が成功した後に Sophos Central は MFA を適用するようになります。

-

「保存」をクリックします。

-

「フェデレーション IdP」で、IdP を選択し、次の値をメモします。

- エンティティ ID。

- コールバック URL。

-

「エンティティ ID」および「コールバック URL」の値を AD FS 設定に追加します。

- Sophos Central Partner で、「設定とポリシー」のアイコン

をクリックします。

をクリックします。 - 「パートナーアカウントの設定」の下で「フェデレーション IdP」をクリックし、IdP を選択します。

-

「オンにする」をクリックします。

注

設定を完了していない場合や無効な情報を入力した場合は、プロバイダをオンにできません。

次に、サインインを設定できます。詳細は、ソフォス サインインの設定を参照してください。